一部の保護対策は実行可能ですが、攻撃者の手口はますます巧妙になっているため、専門家の支援を受けることをおすすめします。ボリューム型攻撃に十分対応できるだけのネットワーク容量を確保しながら正当なサービスを提供することは、こうしたタイプのイベントを適切にブロックするうえで重要な鍵となります。

ボリューム型攻撃は通常、 分散サービス妨害(DDoS)攻撃 、つまりサーバーやネットワークの容量を過負荷状態にして速度低下やエラーを引き起こす攻撃の属性の 1 つと見なされます。ボリューム型攻撃は標的となったサーバーに大量のトラフィックを送信し、ネットワークの輻輳、パケットの損失、サービスの中断を発生させます。この攻撃は通常、1 秒あたりのビット数(bps)、1 秒あたりのパケット数(pps)、または 1 秒あたりの接続数(cps)といったレートで測定されます。一般的にボリューム型攻撃は、テクノロジーサービスの通信方式を定義するうえで絶対的な基準となる OSI(オープンシステム相互接続)モデルのレイヤー 3 と 4 に影響を与えます。トラフィックの量が多いと、サーバー、ネットワークデバイス、またはそのセキュリティ防御において正当なリクエストと悪性のトラフィックの判別が難しくなります。サーバーが、受信するトラフィックのリクエストを一つひとつ管理して応答しようとすると、帯域幅、処理能力、メモリーなどのリソースはすべて消費されてしまいます。最終的にマシンは速度低下やクラッシュに陥り、正当なユーザーへのサービスが拒否されます。 ボリューム型サイバー攻撃 は、DDoS 攻撃の 75% 以上を占めると考えられています。

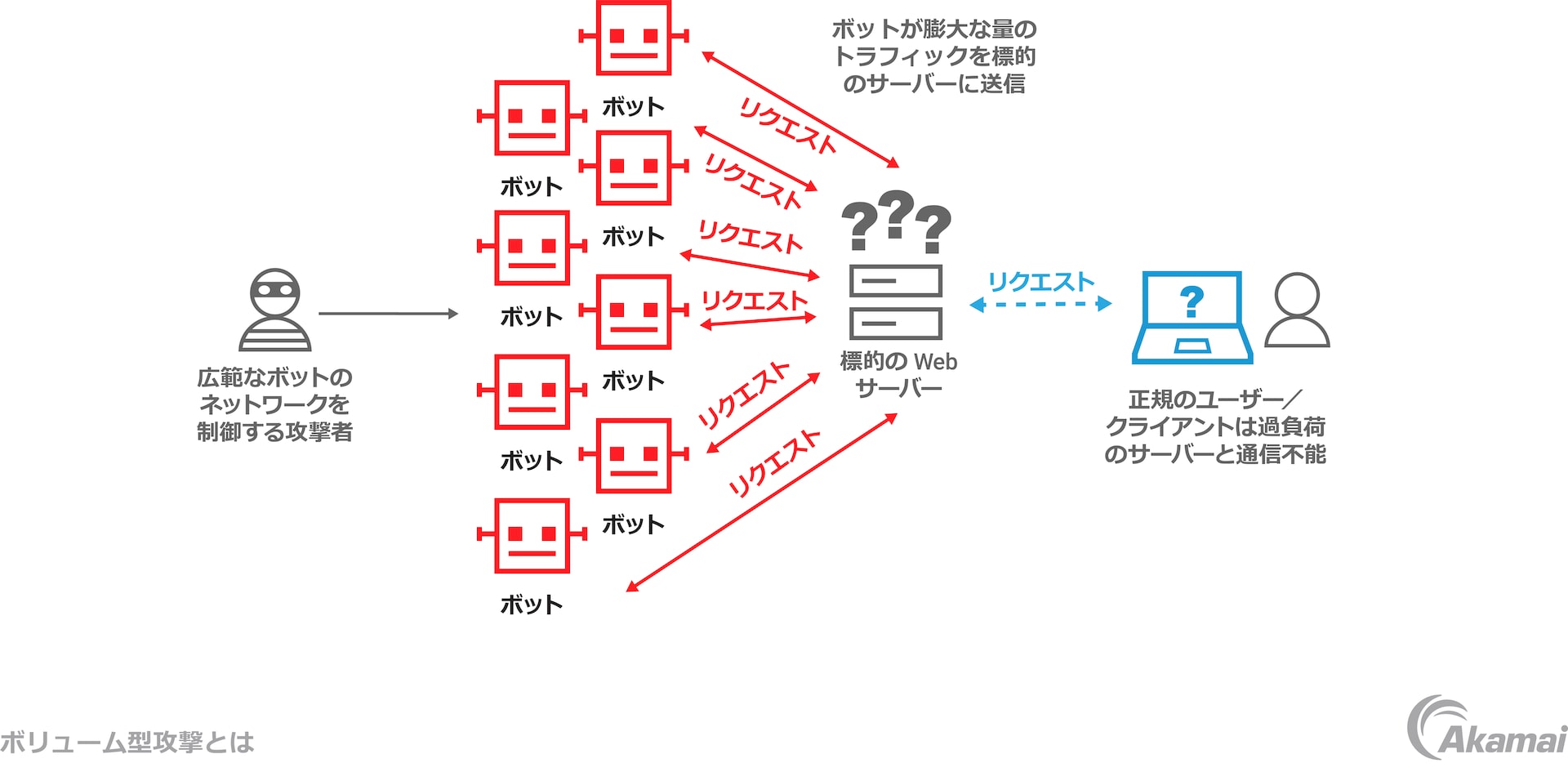

ボリューム型 DDoS 攻撃の仕組み

ボリューム型攻撃を実行する攻撃者は、通常、ボットの巨大なネットワーク、いわゆる ボットネットを操作しますが、インターネット上で増幅され露出されるリフレクションプロトコルを利用する場合もあります。ボットネットを構成するのは、いつの間にかマルウェアに感染してしまったコンピューター、IoT デバイス、その他のマシンなどであり、攻撃者はそれらを遠隔操作できるようになります。攻撃者が、数千から数百万台にも及ぶ侵害されたデバイスに対してコマンドを発出すると、デバイスから標的となったサーバーに向けて、リクエストとトラフィックが一気に送信されます。

ボリューム型攻撃の種類

大量送信を主な手法として採用している DDoS 攻撃には、いくつかの種類があり、次のようなものがあります。

- ICMP フラッド。 ICMP(インターネット制御通知プロトコル) フラッド攻撃 は、デバイスの健全性と接続性をテストするために設計された ICMP ping またはエコー要求パケットを使用して、サーバーやネットワークデバイスを過負荷状態にします。標的となったデバイスに大量の ping リクエストが押し寄せるとデバイスの容量が枯渇し、正当なトラフィックに対応できなくなります。

- DNS リフレクションフラッド。 ドメイン・ネーム・システム(DNS)を利用した攻撃で、いわゆるオープン DNS リゾルバーによって生成されます。この攻撃では、たとえば Web サイト、DNS 権威システム、その他のルーティング可能なエンドポイントなど、インターネットに面したあらゆるサービスが標的になります。DNS リフレクションは通常、Akamai が監視するすべての DDoS 攻撃ベクトルの 15~25% を占めています。

- UDP フラッド。UDP(ユーザー・データグラム・プロトコル) フラッド は、スプーフィングされた IP アドレスから標的となったシステムのランダムなポートに対して、大量の UDP トラフィックを送信します。標的となるデバイスでは受信した各パケットで指定されたポートをチェックしようとするので、帯域幅と容量が過負荷状態になり、通常のトラフィックと正規ユーザーに対応できなくなります。この攻撃には断片化された UDP パケットも含まれているため、リクエストが正当であるか悪性であるか、判別するのがさらに困難になります。

- TCP アウトオブステートフラッド (SYN、SYN-ACK、ACK など)。このタイプの攻撃は通常、侵害されたホスト(つまりボット)によって生成され、ステートフル接続を監視および管理する正当なネットワークサービスに深刻な影響を与える恐れがあります。攻撃者が利用するのは、TCP 接続開始に関して一見正当に見える試みを生成する機能です。彼らは、接続リクエストのレートが高い状態で、リクエストを開始しなかったエンドポイント(スプーフィングされたパケット)からこの機能を利用します。SYN フラッドは、Akamai が緩和したすべての DDoS 攻撃の 15~25% を常に占めています。

- リフレクション増幅攻撃。 この攻撃では、ハッカーはスプーフィングされた IP アドレスや偽造された IP アドレスを使用して、パケットのリクエストやクエリーを特定の種類のサーバーに送信します。こうしたサーバーは応答時に、最初のリクエストよりもはるかに多くのデータを含む応答パケットを送信します。攻撃者は標的となったサーバーの IP アドレスを使用しているため、クエリーを受信したサービスは、攻撃者のマシンではなく標的となったサーバーに応答します。押し寄せる大量のパケットにはそれぞれ膨大なデータが含まれており、サーバーは過負荷状態になります。このような手法で、攻撃者は少ない労力とリソースで大規模なボリューム型攻撃を仕掛けることができます。このタイプの攻撃は、すべてのボリューム型攻撃の 40~50% を占めています。

ボリューム型攻撃の危険性とは

ボリューム型攻撃による最初の影響は、輻輳の発生です。これに伴い、インターネット、サーバー、プロトコルに対するネットワーク接続のパフォーマンスが低下し、システム停止につながる恐れがあります。しかしながら、ボリューム型攻撃の本当の狙いは、より高度な脆弱性攻撃を隠すことかもしれません。これは「煙幕」攻撃と呼ばれます。セキュリティチームがボリューム型攻撃の緩和に懸命に取り組んでいるため、攻撃者は追加の攻撃(マルチベクトル)を仕掛ける可能性があります。防御されたネットワークを密かに突破して、データの窃取、資金転送、価値の高いアカウントへのアクセス、そしてさらなる悪用を企てるのです。

ボリューム型攻撃を緩和する方法

ボリューム型 DDoS 攻撃を緩和する最良の方法は、多層型のセキュリティアプローチです。セキュリティチームは以下のような対策を実行できます。

- フローテレメトリー分析。 フローテレメトリー分析とふるまい分析を併用することで、セキュリティチームは DDoS 攻撃の兆候かもしれないネットワークトラフィックの異常を検知できます。セキュリティチームは、最初に通常のトラフィックの状態を明確に把握しておくと、不審なふるまいの可能性を簡単に特定できるようになります。

- Web アプリケーションファイアウォール(WAF)。 Web アプリケーションファイアウォール は、ボリューム型 DDoS 攻撃の一部かもしれない悪性のトラフィックをフィルタリング、監視、ブロックすることが可能です。

- レート制限。 サーバーが一定の期間内に受け付けることができるリクエスト数を制限すると、大量のリクエストによる過負荷状態を防止するのに役立ちます。

- DDoS 緩和サービス。 DDoS 攻撃の緩和・防止策として特に有効なのは、大規模な サイバーセキュリティ プロバイダーが提供する DDoS 緩和サービスを利用することです。DDoS 防御サービスは、DDoS 攻撃を可能な限り迅速に検知してブロックし、悪性のトラフィックをフィルタリングして標的となった資産に到達するのを防ぎます。攻撃トラフィックのブロックには、DDoS スクラビングサービスやクラウドベースの DNS サービス、CDN ベースの Web 防御サービスなどが使用されます。

- ポジティブ・セキュリティ・モデル。プロアクティブな緩和策の構築は、ボリューム型 DDoS を適切に緩和するうえで非常に重要な鍵となります。Akamai は、緩和一貫性を 100% 維持しながら、ボリューム型 DDoS 攻撃の 65~80% をゼロ秒でブロックしています。ネットワークサービスのポジティブなセキュリティにおいて確固たる基盤となるのは、インターネットトラフィックの内容をプロファイリングし、信頼できる送信元と認可されたプロトコルのみを許可することです。スケーラブルなクラウド・ネットワーク・ファイアウォールも、プロアクティブな緩和策を設定するメカニズムの 1 つです。

よくあるご質問(FAQ)

初期の兆候としては、すべてのネットワークサービスの大幅な下落、Web サイトのパフォーマンス低下、アクセシビリティの問題などがあります。トラフィックとネットワークアクティビティを監視すると、攻撃の検知に役立ちます。

はい。ボリューム型攻撃はトラフィックでネットワークを過負荷状態にすることに主眼を置いていますが、その他の DDoS 攻撃は、標的となったシステムの脆弱性を悪用する可能性があります。

標的にされやすいのは、インターネットルーティングのネットワークや、ステートフル接続を管理するシステムなどです。注目度の高い業界、たとえば EC サイト、オンラインゲームのプラットフォーム、政府機関の Web サイトなどでは DDoS 攻撃を受けるのが一般的で、ボリューム型攻撃の対象になるリスクもあります。

損害は広範囲に及ぶ可能性があり、経済的損失や評判の失墜を招くほか、法的な影響を受ける場合もあります。

防止策としては、さまざまなセキュリティ対策、たとえば堅牢なクラウド・ネットワーク・スクラビング、スケーラブルなファイアウォール、侵入検知システム、安全なコードプラクティスなどの組み合わせが挙げられます。

DDoS 攻撃の詳細

Akamai が選ばれる理由

Akamai は、オンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識を提供できる Akamai に信頼を寄せています。