Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームにより、当社はあらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで優れたコストパフォーマンスを実現しています。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。

Low & Slow 攻撃は、サービス妨害(DoS)攻撃の 1 つであり、正当に見えるアプリケーショントラフィックや主に HTTP リクエストを非常に低速で送信して、検知を回避するように設計されています。Slow Rate(緩やかな)攻撃とも呼ばれ、帯域幅をほとんど必要としないので、単一のコンピューターまたはボットネットで開始できます。このタイプの攻撃によるトラフィックは正当な OSI モデルのレイヤー 7(アプリケーション層)トラフィックのように見え、ボリューム型セキュリティアラートをトリガーしない低レートで送信されるため、検知は困難です。

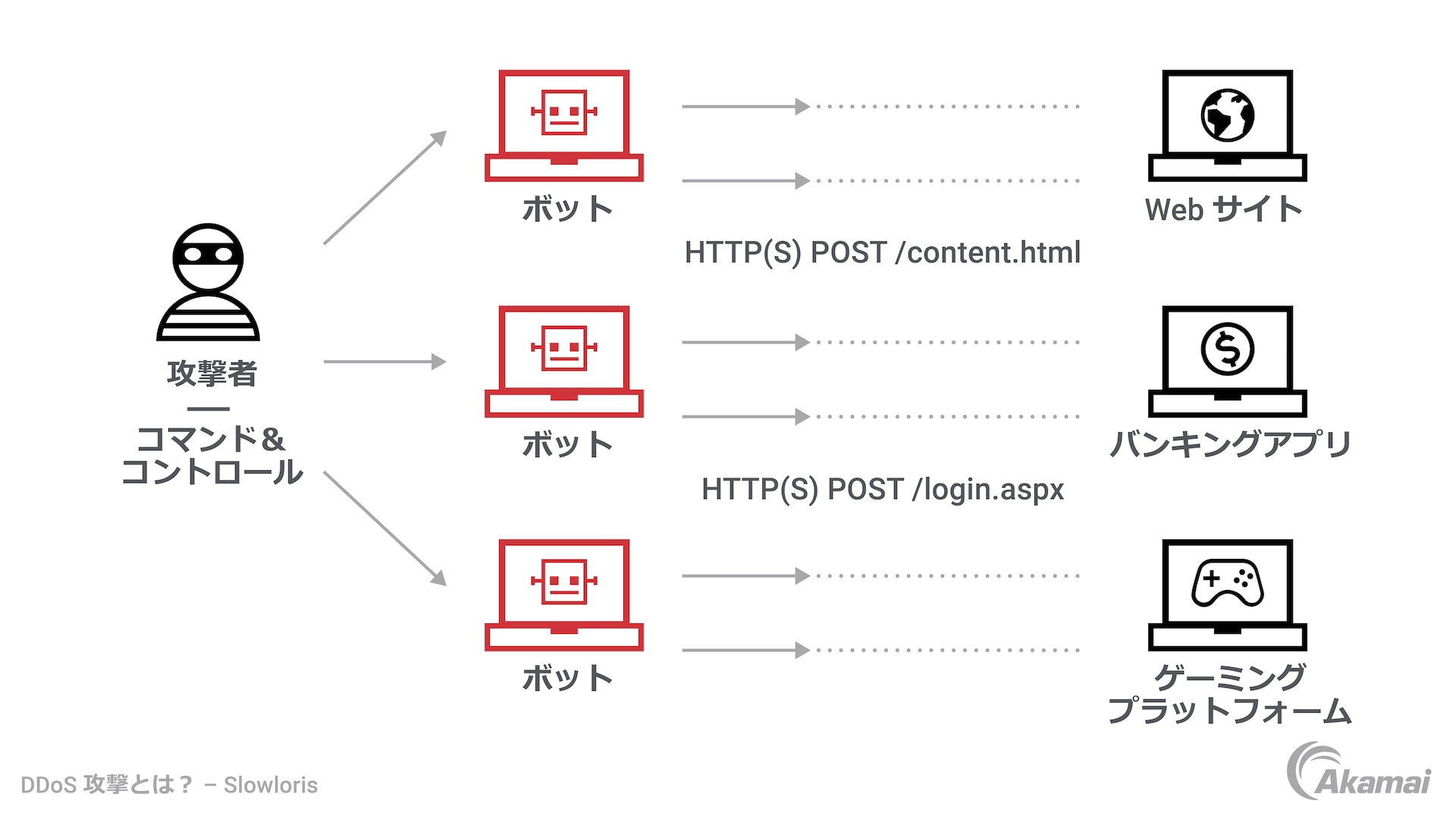

総当たり攻撃でも Low & Slow 手法が用いられる場合があります。アカウントやシステムへの不正アクセスを試みる際、ユーザー名とパスワードを比較的低速で推測し、検知やロックアウトのトリガーを回避するのです。攻撃者は、感染したホストや侵害されたホストで構成される大規模なネットワークを利用して、通常数千から数百万のボットが関与する攻撃を実行します。

DoS または DDoS 攻撃とは

サービス妨害攻撃 と分散型サービス妨害(DDoS)攻撃は、標的となるサーバー、Web サイト、アプリケーション、ネットワークに悪性のトラフィックを大量に送信して攻撃します。サービス妨害攻撃では、トラフィックやリクエストを送信してサーバーの処理能力や帯域幅、メモリーリソースを最終的に枯渇させるため、デバイスは速度低下や機能停止に陥り、有効なトラフィックと正規ユーザーに対応できなくなります。DoS 攻撃では、1 つのデバイスを使用してトラフィックを生成します。DDoS 攻撃では、マルウェアに感染しサイバー犯罪者の管理下にある数千から数百万台のデバイスを使用してトラフィックを生成します。

Low & Slow 攻撃の仕組み

Low & Slow DDoS 攻撃の手法は、短時間に大量のトラフィックをサーバーに送りつける他のサービス妨害攻撃とは対照的です。標的に対して悪性のトラフィックを少量送信するため、トラフィックの急増が回避され、セキュリティアラートがトリガーされる確率も低くなります。このタイプの攻撃ではスレッドベースの Web サーバーにトラフィックを送信し、各スレッドを低速のリクエストで妨害します。その規模が徐々に拡大していくと、サーバーは最終的に正当なトラフィックに応答できなくなります。Low & Slow 攻撃では HTTP がよく狙われますが、転送レートが遅い TCP セッションも影響を受ける場合があります。これは TCP ベースのサービスに向けられます。

Low & Slow 攻撃が効果的である理由

Low & Slow 攻撃が効果的であるのは、侵入検知システムのレーダーをかいくぐって攻撃できるからです。サーバーに送信されるトラフィックは非常に低い速度でパケットを作成するため、正当なトラフィックとの判別が難しくなります。Low & Slow 攻撃では、サーバーに送信されるリクエストのレートを制限することにより、従来型の DDoS 攻撃の特定とブロックで主に使用されてきたレート保護技術を回避できます。

一般的なタイプの Low & Slow 攻撃とは

最も一般的な Low & Slow 攻撃として、次の 3 つが挙げられます。

- Slowloris。 Slowloris 攻撃 は、サーバーに接続し、HTTP ヘッダーの一部をゆっくり送信します。そのため、サーバーではヘッダーの残りの部分を待って接続が開いたままになります。サーバーで使用可能な接続を最大限消費することで、Slowloris 攻撃は最終的にサーバーのリソースを枯渇させ、正規ユーザーへの応答を阻害します。

- Sockstress。Sockstress 攻撃は、TCP/IP の 3 ウェイハンドシェイクの脆弱性を悪用して無期限の接続を成立させます。

- R.U.D.Y. この攻撃(R-U-Dead-yet?の略語)は、フォームフィールドに入力するための HTTP POST リクエストを生成します。悪性のリクエストは予想されるデータ量を伝えずに非常に遅い速度でデータを送信するため、サーバーは接続を開いたまま残りのデータの到着を待つことになります。

Low & Slow 攻撃の最も効果的な緩和策とは

Low & Slow 攻撃を阻止するために、サイバーセキュリティチームは多層的な緩和策を導入する必要があります。

- ふるまい分析。通常のトラフィックパターンを分析し、トラフィックのふるまいをリアルタイムで継続的に監視することで、セキュリティチームは Low & Slow 攻撃の兆候を示す異常に気付く可能性があります。

- リアルタイムモニタリング。各種リソース、たとえば CPU、メモリー、アプリケーション状態、接続テーブル、アプリケーションスレッドなどを監視することで、攻撃の進行を示す異常が明らかになる場合があります。

- 接続の増加。サーバーの可用性をアップグレードして接続を増やすと、Low & Slow 攻撃によるサーバーリソースの枯渇が困難になります。

- リバースプロキシベースの保護。このアプローチでは、Low & Slow 攻撃がオリジンサーバーに到達する前に緩和します。

- DDoS 緩和および DDoS 防御ソリューションの展開。 DDoS 防御ソリューション は、Web アプリケーションファイアウォールなど、さまざまなテクノロジーを提供し、攻撃を検知して緩和します。