はい、ネットワークトラフィックを注意深く監視し、フラッドの可能性を示唆する異常なパターンを認識することで早期の検知が可能です。

WS-Discovery フラッド攻撃は、WS-Discovery プロトコルを利用して攻撃の強度を著しく増幅させる DDoS リフレクション攻撃です。攻撃者は WS-Discovery フラッドを開始して、サーバーや Web サイト、ネットワーク、その他のマシンをトラフィックで過負荷状態に追い込み、速度低下やクラッシュを引き起こします。 WS-Discovery フラッド で使用されているこうした増幅テクニックによって、攻撃者はわずかな労力とリソースで大規模な攻撃を生成できるようになります。

DDoS 攻撃という用語の意味

DDoS リフレクション攻撃とは

リフレクション攻撃で、攻撃者は宛先 IP アドレスのスプーフィングを行い、特定の被害者や標的となるサーバーの IP アドレスを使用して他のサーバーにパケットリクエストを送信し、クエリーを実行します。クエリーを受けたシステムがパケットリクエストに応答すると、応答は攻撃者ではなく被害者のマシンに送信されます。この手法により、DDoS トラフィックを標的に直接送信するのではなく、他のマシンに「反射させて」送ることが可能になります。

攻撃者は、攻撃の効果を増幅させるために、最初のリクエストよりもかなり大きい応答を提供するマシンにトラフィックを反射させようとします。この 増幅攻撃で、攻撃者は最初に比較的少ない数のパケットを使用し、必要なリソースもわずかでありながら、膨大なデータを含む大量のトラフィックを生成できます。標的となるマシンをいち早く簡単に過負荷状態にすることが可能です。

WS-Discovery とは

Web Services Dynamic Discovery(WS-Discovery または WSD)は、ローカルネットワーク上のデバイス探索のために設計されたマルチキャスト通信プロトコルです。WS-Discovery ではインターネット通信の主要なトランスポートプロトコルの 1 つであるユーザー・データグラム・プロトコル(UDP)を使用しますが、伝送制御プロトコル(TCP)も使用できます。WSD 対応デバイス(IP カメラ、DVR、スピーカーなど)は、ビーコンを発信してデバイス間の探索と接続を容易にします。たとえば、DVR は WSD プロトコルを使用して、近くにある通信可能な IP カメラを探索できます。それほど有名なプロトコルではありませんが、WS-Discovery は ONVIF(ネットワーク製品の相互運用性を高めるためにインターフェースの標準化を推進する団体)に採用されています。その結果、現在 WSD プロトコルは、世界中の数十万もの製品に搭載されています。

WSD プロトコルは当初、ローカル・エリア・ネットワーク(LAN)に限定される予定でした。メーカーが WSD サービスを組み込んだハードウェアを製造し、そうしたハードウェアをユーザーがインターネット上に展開したことで、攻撃者は DDoS リフレクションの新しい 攻撃ベクトル を発見したのです。

WS-Discovery フラッドの仕組み

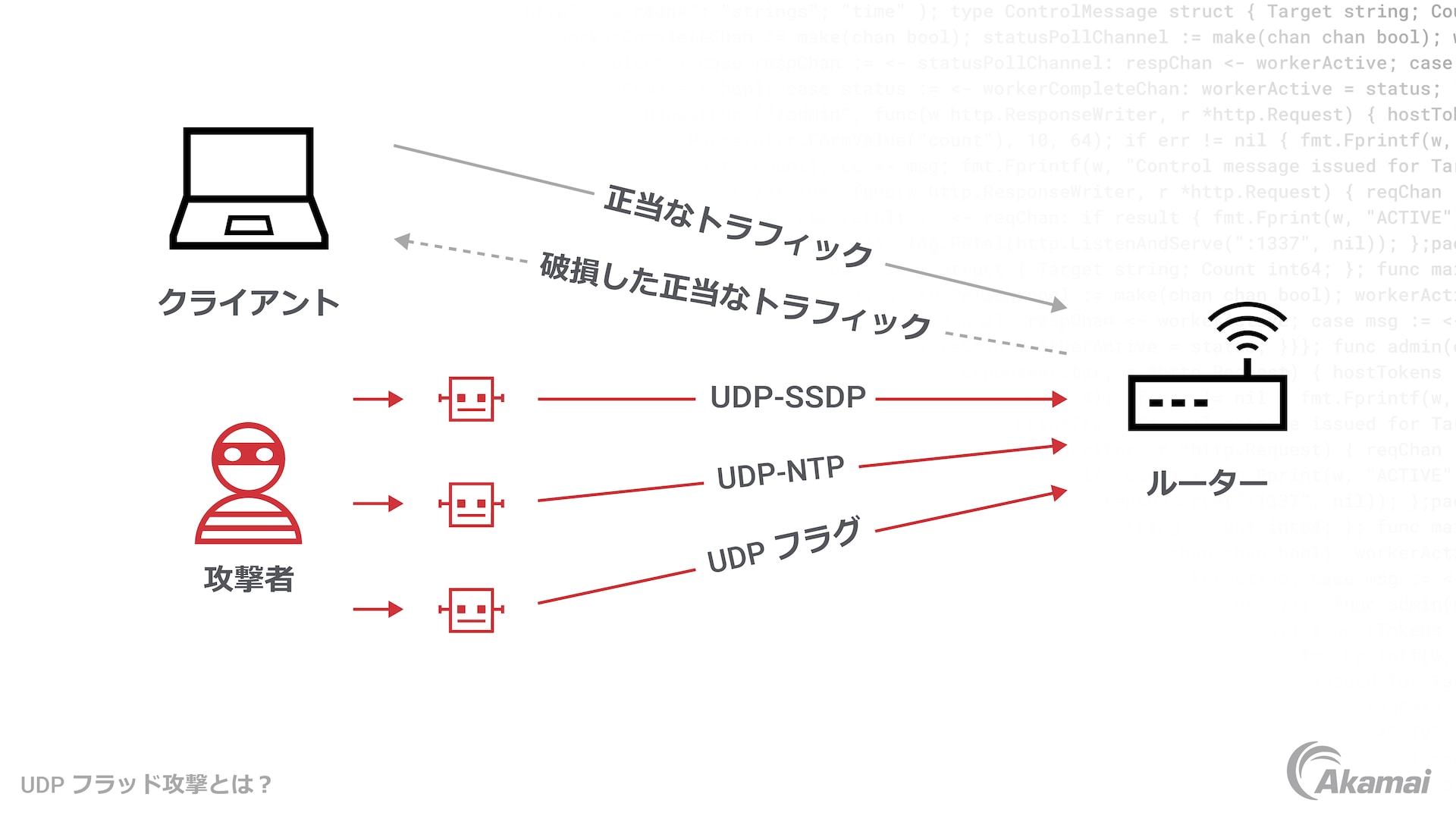

WS-Discovery リフレクション DDoS 攻撃は、UDP/TCP プロトコルの脆弱性を悪用します。UDP はステートレス型のプロトコルであるため、攻撃者は簡単に IP アドレスのスプーフィングや偽造を行って、他のデバイスにリクエストを送信できます。こうして、攻撃者は WS-Discovery デバイスから DDoS 攻撃の標的に対して大量のトラフィックを送信できるようになるのです。TCP はコネクション型でステートフル型のプロトコルですが、やはり IP スプーフィングや WSD 攻撃の一部として利用される可能性があります。

WS-Discovery フラッド攻撃が非常に強力である理由は、WSD の応答が最初のリクエストよりもはるかに大きいからです。WS-Discovery デバイスに送信される最初の小さなパケットから、75~150 倍の応答が生成されることがあります。これまでの例では、300~500 倍の増幅率を示す攻撃もありました。他の UDP プロトコル攻撃での平均増幅率は 10 倍程度になるので、それと比較すると著しく大きいと言えます。

WS-Discovery フラッド DDoS 攻撃は、識別も困難です。このプロトコルはランダムなハイポートと固有のデータペイロードで応答します。そのため、攻撃を認識して緩和することが難しくなります。また、増幅とリフレクションのサイズにより、攻撃がオリジンシステムまたはサービスに狙いを定めたときにはすでにインターネットへのアップリンクは飽和状態になっており、検知と緩和の機能を利用できません。

よくあるご質問(FAQ)

セキュリティチームは、さまざまな保護対策を講じて WS-Discovery リフレクション攻撃を防ぐことができます。

- UDP ポート 3702 でトラフィックをブロックする。 セキュリティチームは、ゲートウェイデバイスとファイアウォールで UDP ソースポート 3702 をブロックして WSD トラフィックを防止することが可能です。ただし、この手法ではトラフィックによるルーターの帯域幅の消費までは防げないため、他のクラウド緩和アプローチを追加することをおすすめします。

- IP フィルタリング。 セキュリティチームが IP フィルタリングテクノロジーを導入すれば、許可されていない IP アドレスからのリクエストを拒否できます。

- DDoS 緩和サービス。 Akamai をはじめとする大手サイバーセキュリティ・サービス・プロバイダーは、クラウド DDoS 緩和サービスを提供しています。こうしたサービスの導入は、DDoS 攻撃や増幅攻撃をブロックする方法として特に有効です。

WS-Discovery フラッドは日常的に発生するわけではありませんが、非常に重要であり注意が必要です。その頻度を理解することは、プロアクティブなネットワークセキュリティ戦略を考案するうえで役立ちます。

絶対に安全なネットワークはありませんが、プロアクティブなセキュリティ対策により、WS-Discovery フラッドの脆弱性の影響を大幅に減少させることができます。

WS-Discovery フラッドについては、ネットワークの中断から、潜在的なデータ漏えいにつながる別のマルチベクトル攻撃まで関連リスクが多岐にわたるため、セキュリティ上の重大な懸念事項となっています。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームにより、当社はあらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで優れたコストパフォーマンスを実現しています。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。