可以,通过谨慎地监控网络流量,并识别指向潜在泛洪攻击的异常模式,就能实现早期检测。

WS-Discovery 泛洪攻击是一种 DDoS 反射攻击,它利用 WS-Discovery 协议显著放大攻击强度。发动 WS-Discovery 泛洪攻击时,攻击者会向服务器、网站、网络或其他机器发送大量流量,造成其不堪重负,运行缓慢或崩溃。在 WS-Discovery 泛洪攻击 中使用的放大技术使攻击者能在工作量和资源用量极少的情况下生成海量攻击流量。

“DDoS 攻击”这个术语是什么意思?

什么是 DDoS 反射攻击?

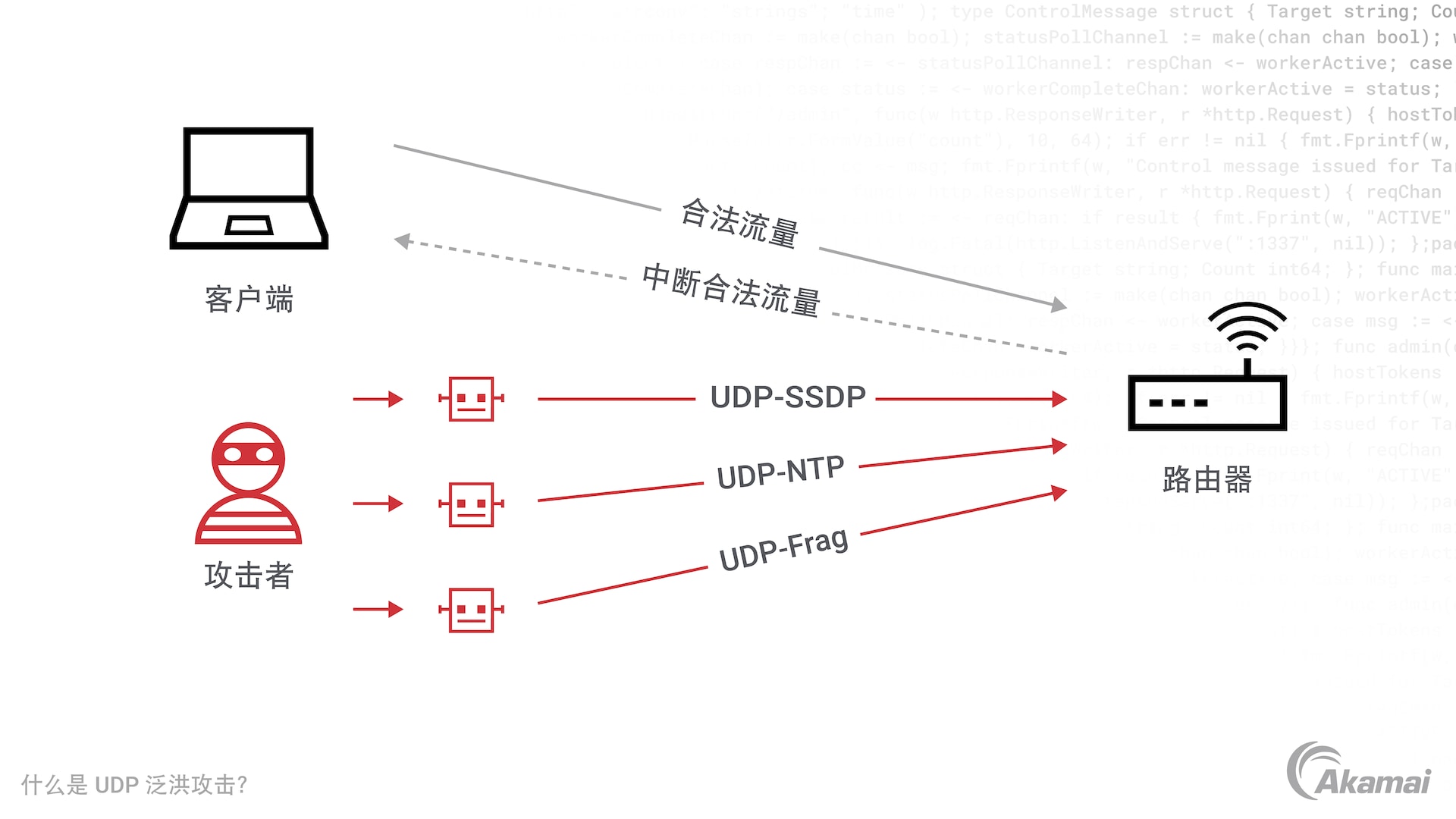

在反射攻击中,攻击者假冒 IP 地址,在发送数据包请求来查询另外一台服务器时利用预期受害者或目标服务器的 IP 地址。在响应数据包请求时,被查询的系统会将响应发送到受害者的机器,而非攻击者的机器。这种技术可以通过其他机器“反射”DDoS 流量,而非直接向攻击目标发送流量。

为了放大攻击,攻击者将尝试利用提供的响应比初始请求大得多的机器反射流量。在这些 放大攻击中,攻击者可使用相对少量的初始数据包和较少的资源产生包含大量数据的海量流量,更快、更轻松地让目标机器超载。

什么是 WS-Discovery?

Web 服务动态发现(简称为 WS-Discovery 或 WSD)是一种多播通信协议,专为在本地网络上发现设备而设计。WS-Discovery 使用互联网通信的核心传输协议之一用户数据报协议 (UDP),但也有可能利用传输控制协议 (TCP)。支持 WSD 的设备(如 IP 摄像头、DVR、扬声器等)发射信标来促进设备间的发现和连接。例如,DVR 可使用 WSD 协议来发现附近可与之通信的 IP 摄像头。虽然 WS-Discovery 并非广为人知的协议,但已得到 ONVIF的采用,该组织致力于推广标准化接口以提高网络产品的互操作性。因此,目前全球已有数十万种产品包含 WSD 协议。

WSD 协议最初的应用环境仅限于局域网 (LAN)。随着制造商推出整合 WSD 服务的硬件以及用户在互联网上部署此类硬件,攻击者发现了一种新的 DDoS 反射 攻击媒介。

WS-Discovery 泛洪攻击的工作原理是什么?

WS-Discovery 反射 DDoS 攻击利用了 UDP/TCP 协议中的一个漏洞。UDP 属于无状态协议,因此攻击者在向其他设备发送请求时可以轻松假冒或伪造 IP 地址。这让攻击者可将海量流量从 WS-Discovery 设备传送到 DDoS 攻击目标。尽管 TCP 是一种面向连接或状态的协议,但 IP 假冒和 WSD 攻击仍能利用这种协议。

WS-Discovery 泛洪攻击之所以如此强势,原因就在于 WSD 响应的大小远超过初始请求。发送到 WS-Discovery 设备的初始数据包较小,但可能产生大小达到其 75 到 150 倍的响应。有些攻击的放大率甚至可以达到 300 倍和 500 倍,显著高于平均放大系数为 10 的其他 UDP 协议攻击。

WS-Discovery 泛洪 DDoS 攻击的分辨难度也很大。该协议在响应时使用随机的高端口和独特的数据有效负载,加大了辨别和抵御攻击的难度。此外,由于放大和反射的规模,到了攻击将源站系统或服务作为目标的时候,您的互联网上行链路已经饱和,不再具备检测和抵御攻击的能力。

常见问题

安全团队可以实施各种保护措施来抵御 WS-Discovery 反射攻击。

- 阻止 UDP 3702 端口的流量。 安全团队可以在网关设备和防火墙上阻止 UDP 3702 源端口,以防范 WSD 流量。但这种方法无法防止流量消耗路由器带宽,为此,我们建议您采用额外的云端抵御方法。

- IP 过滤。 安全团队可以部署 IP 过滤技术,拒绝来自未获准 IP 地址的请求。

- DDoS 抵御服务。 为阻止 DDoS 和放大攻击,最有效的方法之一是部署 Akamai 等卓越网络安全服务提供商的云端 DDoS 抵御服务。

WS-Discovery 泛洪攻击并不是每天都会发生,但考虑到其严重程度,应该予以足够的关注。了解其频率有助于制定主动网络安全策略。

没有任何网络可以完全免疫 WS-Discovery 泛洪攻击,但主动安全措施可以大幅降低这一风险。

与 WS-Discovery 泛洪攻击相关的风险较为广泛,包括网络中断、导致潜在数据泄露的其他多媒介攻击等,这使此类攻击成为重大安全隐患。

客户为什么选择 Akamai

Akamai 是一家专注于网络安全和云计算的公司,致力于支持并保护在线商业活动。我们领先的安全解决方案、卓越的威胁情报以及全球运营团队,构建了全方位、深度的防护体系,以守护企业关键数据与应用程序的安全。Akamai 全栈式的云计算解决方案依托全球广泛分布的平台,提供出色的性能与经济高效的服务。全球多家企业坚信,Akamai 能够提供卓越的可靠性、规模和专业知识,帮助其满怀信心地实现业务增长。