在混合云部署中利用分段来遏制攻击

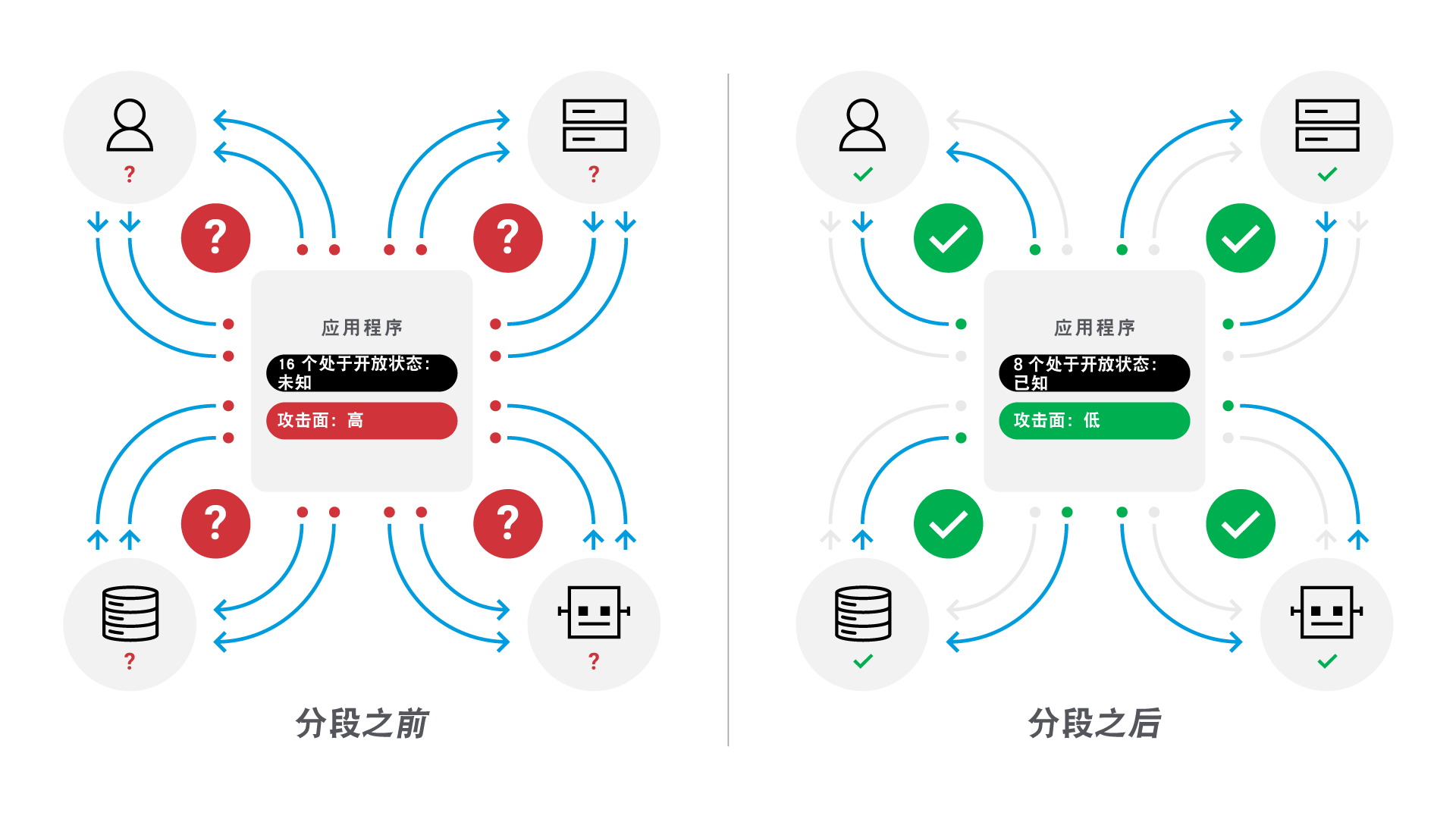

利用 Akamai Guardicore Segmentation,您可以在混合云和 K8s 环境中遏制针对应用程序和工作负载的攻击,并且能够实施本地环境中配置的监测和策略控制措施。可以通过单一管理平台为环境、虚拟机、服务器和容器中的资产和流量绘制网络图。

在整个混合环境中,利用单一云视图和一致的安全策略保护数据中心之外的 Azure、AWS、GCP 和其他云基础架构。这样,您不仅能及时发现威胁、异常和潜在漏洞,同时可以快速应用安全控制措施,来适应云环境中的任何变化。

优势

- 实现自动发现,同时可以全面、直观地监测云流量,获得精准的分段策略和网络安全告警。

- 通过使用原生执行点,部署可在多云和 K8s 环境中一致地发挥作用的分段解决方案。

- 可根据云环境中的任何变化调整自动安全策略,从而阻止云端入侵行为,同时可避免烦琐的手动更新。