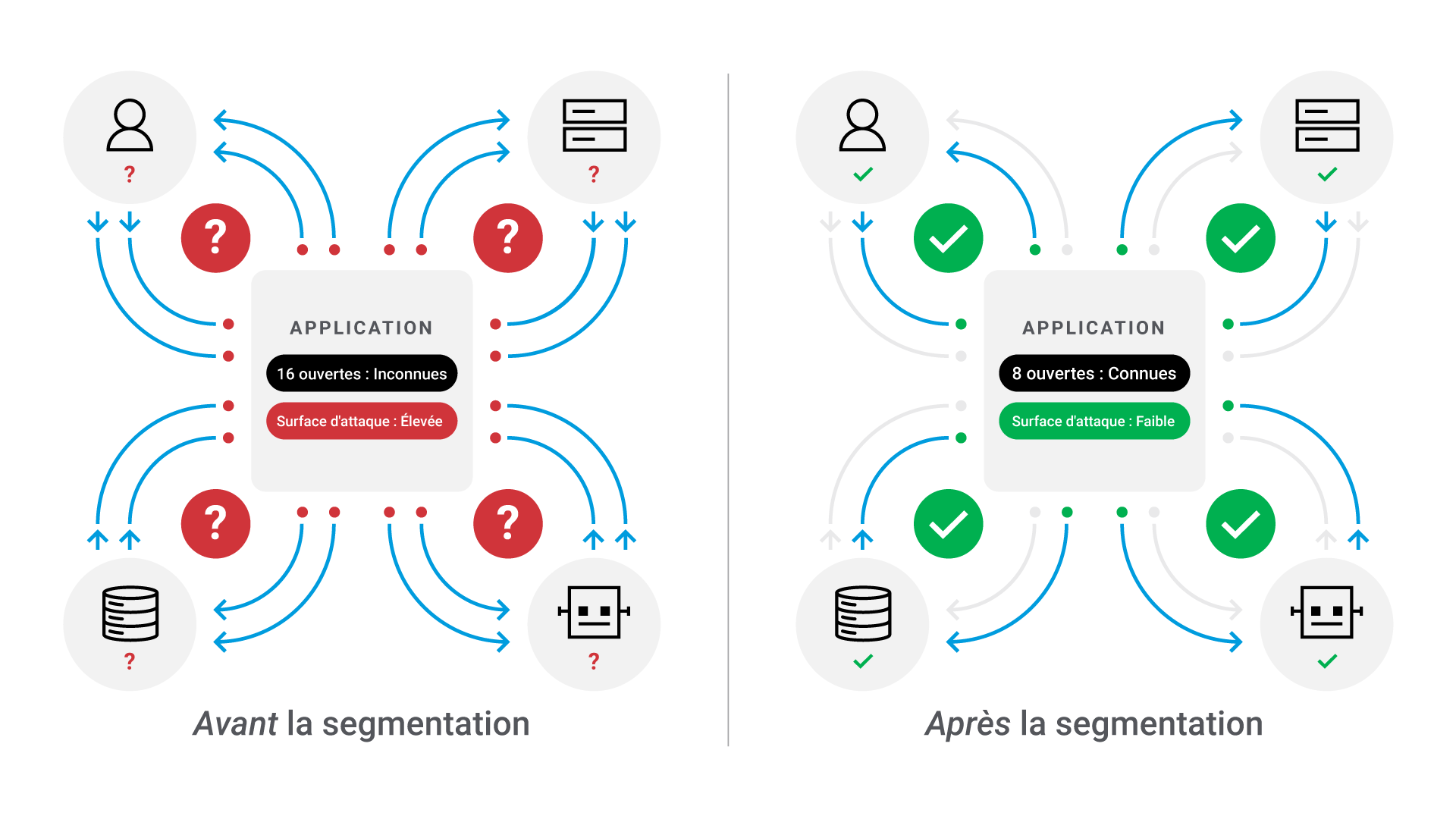

Contenez les attaques à l'aide de la segmentation pour vos déploiements de cloud hybride

Akamai Guardicore Segmentation vous permet de contenir les attaques contre les applications et les charges de travail dans les environnements de cloud hybride et K8s, avec la même visibilité et les mêmes contrôles de règles que ceux fournis dans les environnements sur site. Mappez vos ressources et flux à travers les environnements, les machines virtuelles, les serveurs et les conteneurs, le tout à partir d'un environnement centralisé.

Allez au-delà du centre de données pour sécuriser Azure, AWS, GCP et d'autres infrastructures cloud avec une vue unique sur le cloud et une politique de sécurité unique et cohérente dans votre environnement hybride. Cela vous permet d'identifier les menaces, les anomalies et les vulnérabilités potentielles tout en appliquant rapidement des contrôles de sécurité qui s'adaptent à tout changement dans votre environnement cloud.

Avantages

- Automatisez la découverte et obtenez une visualisation complète des flux cloud, des règles de segmentation précises et des alertes de sécurité réseau.

- Déployez une solution de segmentation fonctionnant de manière cohérente sur plusieurs déploiements cloud et K8s, en utilisant des points d'application natifs.

- Interrompez les violations dans le cloud en adaptant les règles de sécurité automatiques à tout changement dans votre environnement cloud, évitant ainsi les mises à jour manuelles.