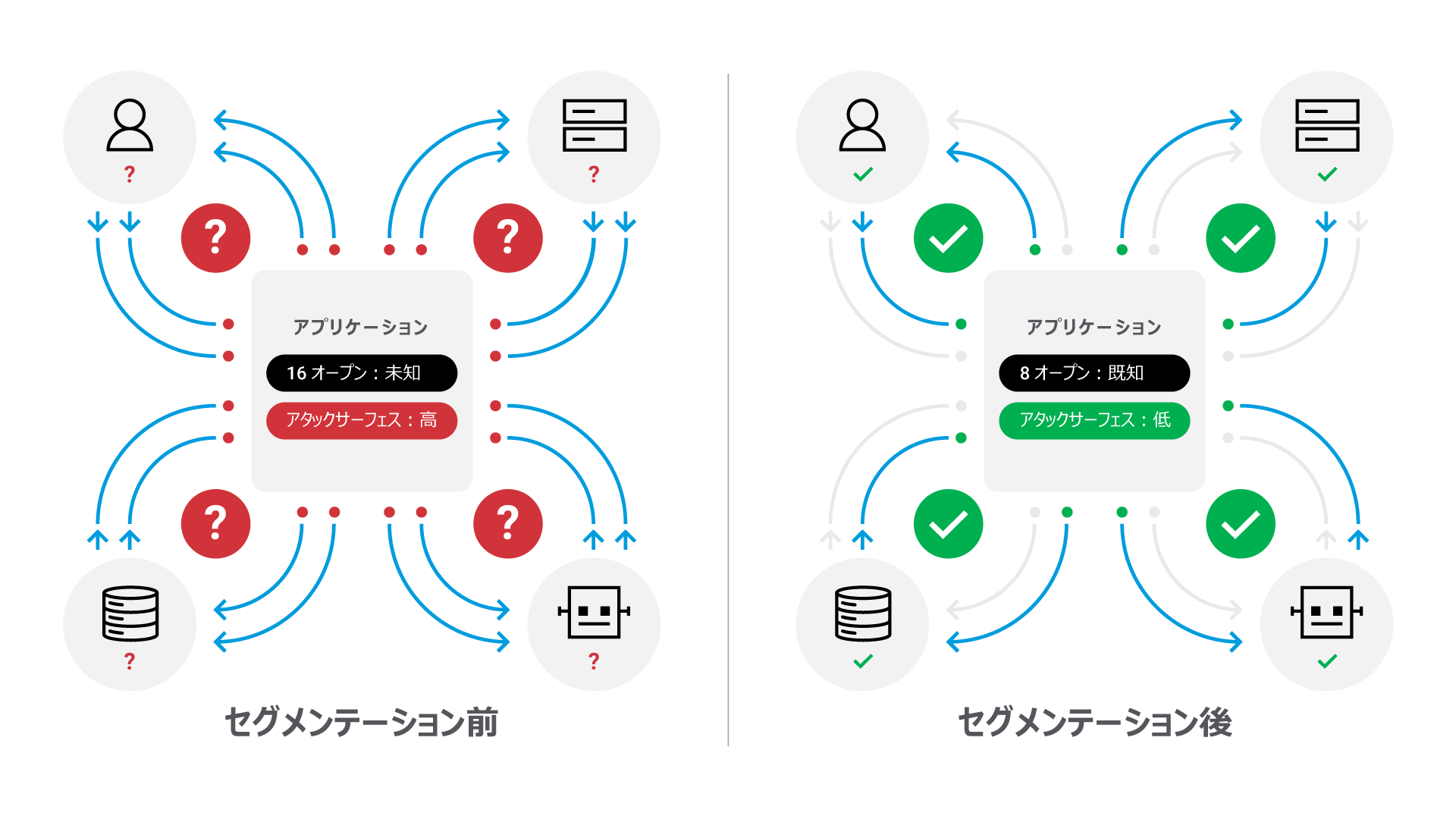

ハイブリッドクラウド展開においてセグメンテーションにより攻撃を阻止します

Akamai Guardicore Segmentation を使用すると、オンプレミス環境でのプロビジョニングと同等の可視性とポリシー制御に基づいて、ハイブリッドクラウドおよび K8s 環境のアプリケーションとワークロードに対する攻撃を阻止できます。さまざまな環境、仮想マシン、サーバー、コンテナに存在する資産とフローを、すべて 1 つの画面からマッピングすることが可能です。

クラウドの単一ビューと、一貫性のある単一のセキュリティポリシーをハイブリッド環境全体で提供し、データセンター以外にも Azure、AWS、GCP、その他のクラウドインフラでセキュリティを確保します。これにより、脅威や異常、潜在的な脆弱性を特定しながら、クラウド環境の変化に適応するセキュリティ制御を迅速に適用できます。

利点

- 探索を自動化し、クラウドフロー、精密なセグメンテーションポリシー、ネットワーク・セキュリティ・アラートを包括的に可視化します。

- ネイティブな適用ポイントに基づき、複数のクラウドおよび K8s 環境において一貫性を持って動作するセグメンテーションソリューションを展開できます。

- クラウド環境内の変化に対してセキュリティポリシーを自動的に適合させてクラウドへの侵害を防ぎ、手動による更新を回避します。