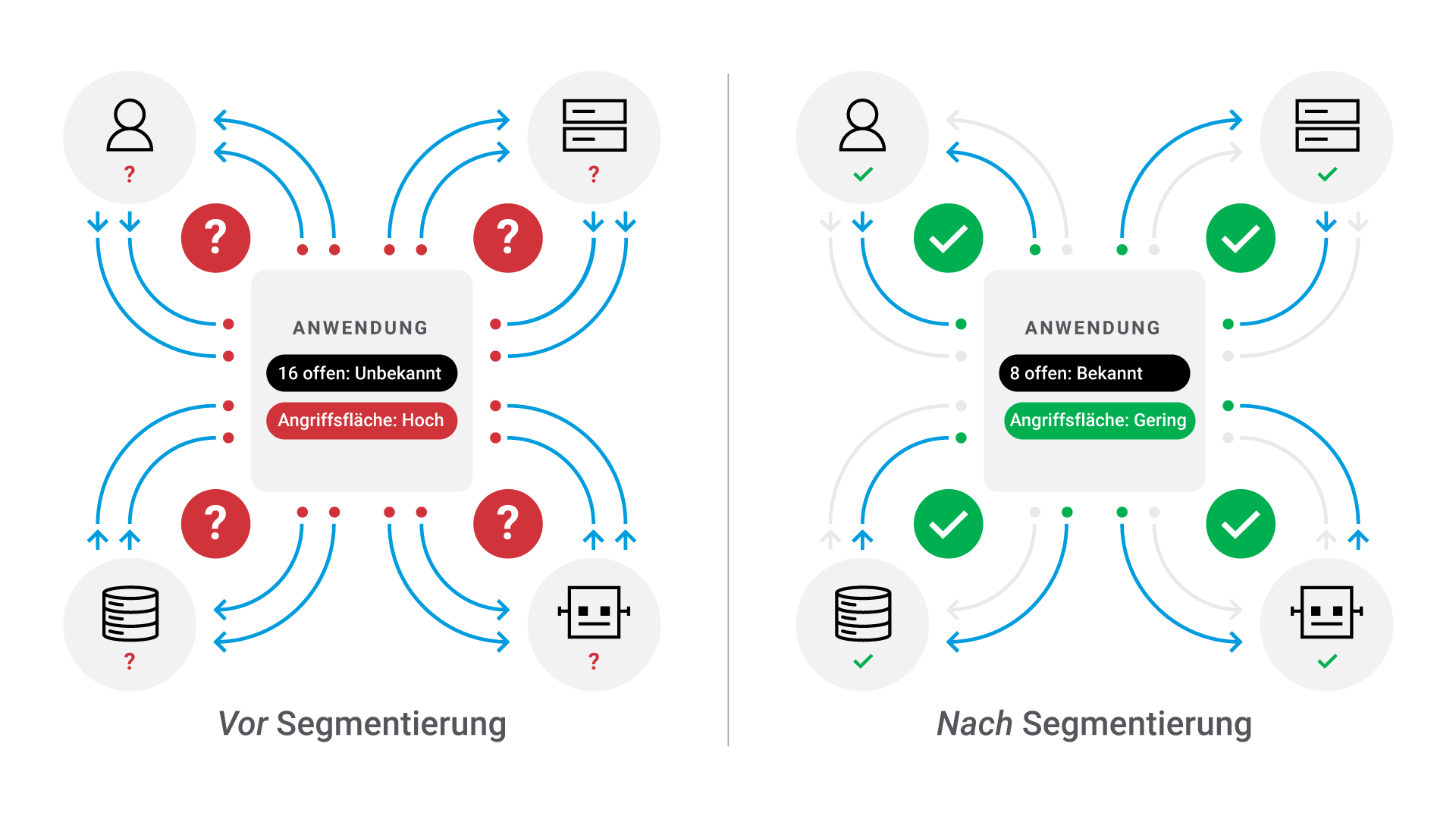

Wehren Sie Angriffe durch Segmentierung für Ihre Hybrid-Cloud-Implementierungen ab

Akamai Guardicore Segmentation ermöglicht es Ihnen, Angriffe auf Anwendungen und Workloads in Hybrid Cloud- und K8s-Umgebungen abzuwehren, und das mit derselben Transparenz und Richtlinienkontrolle, die durch On-Premise-Umgebungen bereitgestellt wird. Ordnen Sie Ihre Assets und Datenflüsse über Umgebungen, virtuelle Maschinen, Server und Container hinweg über eine einzige Konsole zu.

Sichern Sie Ihre Azure-, AWS-, GCP- und andere Cloudinfrastrukturen über das Rechenzentrum hinaus mit einer einheitlichen Ansicht der Cloud und einer einheitlichen Sicherheitsrichtlinie für Ihre hybride Umgebung. Auf diese Weise können Sie Bedrohungen, Anomalien und potenzielle Schwachstellen identifizieren und gleichzeitig zügig Sicherheitskontrollen anwenden, die sich an Änderungen in Ihrer Cloudumgebung anpassen.

Vorteile

- Automatisieren Sie die Erkennung und erhalten Sie eine umfassende Visualisierung von Cloud-Flows, präzise Segmentierungsrichtlinien und Netzwerksicherheitswarnungen.

- Stellen Sie eine Segmentierungslösung bereit, die konsistent über mehrere Cloud- und K8s-Bereitstellungen hinweg funktioniert und dabei native Durchsetzungspunkte verwendet.

- Verhindern Sie Sicherheitsverstöße in der Cloud, indem Sie automatische Sicherheitsrichtlinien an Änderungen in Ihrer Cloudumgebung anpassen und manuelle Updates vermeiden.