Es ist wichtig, einen Mikrosegmentierungsansatz zu wählen, der bei allen Cloud-Anbietern einheitlich funktioniert. Durch die Entkopplung der Sicherheit vom Anbieter der Cloud-Infrastruktur können Unternehmen verhindern, dass die Bindung an einen Anbieter die Kosten in die Höhe treibt, und unnötige Komplexität vermeiden, wenn durch Fusionen und Übernahmen gemischte Cloud-Umgebungen entstehen.

Mikrosegmentierung erklärt

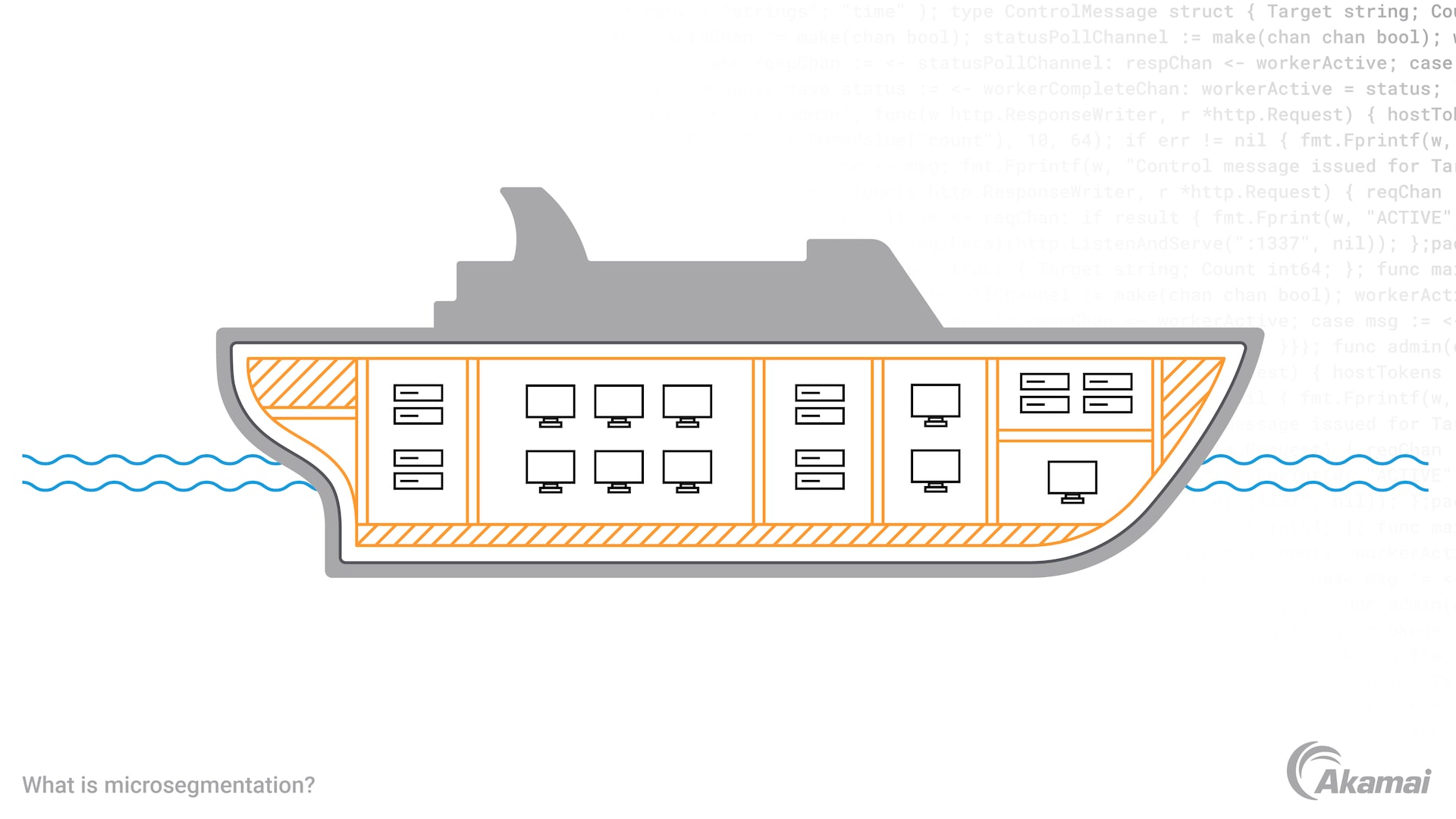

Mikrosegmentierung ist eine aufkommende bewährte Sicherheitspraxis, die mehrere Vorteile gegenüber etablierteren Ansätzen wie Netzwerksegmentierung und Anwendungssegmentierung bietet. Die herkömmlichen Methoden stützen sich in hohem Maße auf netzwerkbasierte Kontrollen, die grob und oft umständlich zu verwalten sind. Das softwarebasierte Segmentierungselement der Mikrosegmentierung hingegen trennt die Sicherheitskontrollen von der zugrunde liegenden Infrastruktur und gibt Unternehmen die Flexibilität, den Schutz und die Transparenz überall auszuweiten.

Die zusätzliche Granularität, die die Mikrosegmentierung bietet, ist in einer Zeit, in der viele Unternehmen Cloudservices und neue Bereitstellungsoptionen wie Container einsetzen, die die traditionelle Netzwerksicherheit weniger relevant machen, von entscheidender Bedeutung.

Die Visualisierung der Infrastruktur spielt eine wesentliche Rolle bei der Entwicklung einer soliden Mikrosegmentierungsstrategie. Wenn sie gut gemacht ist, erleichtert die Visualisierung den IT-Teams die Identifizierung und das Verständnis von sanktionierten und nicht sanktionierten Aktivitäten in der Umgebung.

Diese zusätzliche Transparenz ermöglicht es IT-Teams, Mikrosegmentierungsrichtlinien zu definieren und fein abzustimmen, die vor unzulässigen Aktivitäten warnen und diese blockieren können. Richtlinien für die Mikrosegmentierung können viele Formen annehmen, z. B. Kontrollen basierend auf Umgebungstyp, regulatorischer Reichweite, Anwendungs- und Infrastrukturebene. Die Mikrosegmentierung ermöglicht auch eine umfassendere Anwendung des Prinzips der geringsten Privilegien in Rechenzentren und Cloud-Umgebungen und bietet damit eine effektivere Verteidigungsposition als herkömmliche Kontrollen auf der Netzwerkebene allein.

Kann Mikrosegmentierung bei allen Cloud-Anbietern implementiert werden?

Senkt die Mikrosegmentierung die Kosten?

Viele Unternehmen kalkulieren die Firewall-Kosten für ein Segmentierungsprojekt und stellen fest, dass hohe Lizenzkosten, lange Zeiträume und die notwendigen Ausfallzeiten mit einem hohen Preis verbunden sind. Eine softwarebasierte Mikrosegmentierungslösung lässt sich jedoch schnell und mit weitaus weniger Investitionskosten (CapEx) einführen, als dies beim Kauf von Firewall-Appliances und zusätzlicher Hardware der Fall ist. Darüber hinaus führt der geringere Wartungs- und Verwaltungsaufwand im Laufe der Zeit zu weitaus geringeren Betriebskosten (OpEx) in Form von Einsparungen bei Arbeit und Ressourcen.

Mikrosegmentierung ist für viele ein neues Konzept, aber sie wird zu einem immer wichtigeren Werkzeug für IT-Teams, die mit der Einhaltung von Sicherheitsrichtlinien und Compliance im Einklang mit der rasanten Veränderungsrate in den dynamischen Rechenzentren, der Cloud und Hybrid-Cloud-Umgebungen von heute konfrontiert sind.

Was ist Anwendungssegmentierung?

Angesichts der zunehmenden Nutzung der Cloud und der immer schnelleren Bereitstellung und Aktualisierung von Anwendungen konzentrieren sich viele Sicherheitsteams verstärkt auf die Segmentierung von Anwendungen. Es gibt mehrere Ansätze zur Anwendungssegmentierung, was zu Verwirrung führen kann, wenn Sicherheitsteams herkömmliche Segmentierungsmethoden für Anwendungen mit neueren Ansätzen wie der Mikrosegmentierung vergleichen.

Die Anwendungssegmentierung umfasst häufig eine Mischung aus anwendungsinterner Segmentierung und Isolierung von Anwendungsclustern vom Rest der IT-Infrastruktur. Beide Techniken bieten auf unterschiedliche Weise einen Mehrwert für die Sicherheit. Herkömmliche Ansätze zur Anwendungssegmentierung stützen sich jedoch in erster Linie auf Layer-4-Kontrollen, die immer weniger effektiv und schwieriger zu verwalten sind, je dynamischer die Umgebungen und Anwendungsbereitstellungsprozesse werden.

Mikrosegmentierungstechnologien bieten Sicherheitsteams einen effektiveren Ansatz für die Segmentierung von Anwendungen, indem sie eine detaillierte visuelle Darstellung der Umgebung zusammen mit einem granulareren Satz von Richtlinienkontrollen bieten. Die effektivsten Mikrosegmentierungstechnologien verfolgen einen anwendungszentrierten Ansatz, der bis zu Layer 7 reicht. Transparenz und Kontrolle auf der Ebene der einzelnen Prozesse machen die Segmentierung von Anwendungen effektiver und einfacher zu verwalten. Sanktionierte Aktivitäten können mit hochspezifischen Richtlinien gesteuert werden, die nicht durch Spoofing-Angriffe auf IP-Adressen oder Versuche, Angriffe über erlaubte Ports auszuführen, beeinträchtigt werden.

Da Hybrid-Cloud-Umgebungen und schnelllebige DevOps-Prozesse zur Norm werden, ist die Segmentierung von Anwendungen wichtiger – und anspruchsvoller – denn je. Die anwendungszentrierte Mikrosegmentierung stellt sicher, dass die Sicherheitstransparenz und die Richtlinienkontrollen mit den raschen Veränderungen sowohl der Umgebung als auch der darin ausgeführten Anwendungen Schritt halten.

Wie funktionieren Netzwerkrichtlinien mit Mikrosegmentierung?

Bei der Durchsetzung von Netzwerkrichtlinien handelt es sich um eine Reihe von Regeln, die Sie für Ihre IT-Umgebung aufstellen, um die Kontrolle über den Zugriff und die Kommunikation zu gewährleisten. Das kann so einfach sein wie die Trennung von Produktion und Entwicklung, um menschliche Fehler zu vermeiden. Spezifischere Regeln zur Durchsetzung von Richtlinien können bei der Einhaltung von Vorschriften helfen, z. B. die Isolierung Ihres CDE, damit der Rest Ihres Netzwerks nicht in den Geltungsbereich der PCI DSS-Konformität fällt.

Richtlinien-Engines für Rechenzentren sind traditionell unflexibel und verlassen sich auf strikte Alles-oder-Nichts-Ansätze oder globale Verweigerungslisten ohne die Möglichkeit, Ausnahmen zu bilden. Da Workloads immer dynamischer werden und immer mehr Unternehmen die Hybrid Cloud nutzen, sind flexible Richtlinien-Engines ein Muss. Diese ermöglichen automatische Skalierung, Richtlinien, die sich an den Workloads orientieren, und die Erstellung von Richtlinien, die nicht plattformabhängig sind.

Der Prozess der Richtlinienerstellung beginnt mit einem ausgeprägten Bewusstsein für Ihr Unternehmen und Ihre Sicherheitsziele. Bei Mikrosegmentierungsrichtlinien gilt es, ein Gleichgewicht zu finden. Zu stark, und Sie könnten in einem unflexiblen Umfeld landen, das es den Mitarbeitern schwer macht, frei und autonom zu arbeiten. Zu schwach, und es entsteht eine gefährlich große Angriffsfläche.

Durch den Zugriff auf eine umfassende Echtzeitübersicht Ihrer IT-Umgebung erhalten Sie Aufschluss darüber, wie und wo die Segmentierungsrichtlinien platziert werden sollten. Wenn Sie sich für eine Lösung entscheiden, die Richtlinien bis zu Layer 7 durchsetzen kann, und nicht wie bislang bis zu Layer 4, profitieren Sie von noch mehr Sicherheit. Selbst wenn Ihr Perimeter durchbrochen wird, können die richtigen Richtlinien einen Angreifer aufhalten oder umleiten, sodass er nicht in der Lage ist, sich quer durch Ihr Netzwerk zu bewegen.

Mikrosegmentierung und Anwendungserkennung – mehr Kontext für präzises Handeln

Die Infrastruktur und die Techniken, die zur Bereitstellung von Anwendungen verwendet werden, unterliegen einem bedeutenden Wandel, der es für IT- und Cybersicherheitsteams schwieriger denn je macht, alle Anwendungsaktivitäten sowohl zeitnah als auch historisch zu erfassen. Ein optimaler Schutz der Sicherheit, der Compliance und der Anwendungsleistung ist nur durch einen Anwendungserkennungsprozess möglich, der alle Umgebungen und Anwendungsbereitstellungstechnologien eines Unternehmens umfasst.

Eine effektive Anwendungserkennung umfasst vier wesentliche Elemente.

Das erste Element ist die Datenerfassung. Es gibt eine Reihe von agenten- und netzwerkbasierten Techniken, mit denen Sie detaillierte Informationen über die Anwendungsaktivitäten sowohl in lokalen als auch in Cloud-Umgebungen sammeln können. Beide bieten einen erheblichen Nutzen, aber die agentenbasierte Erfassung ist besonders wichtig, da sie die Erfassung von umfassenderen Layer-7-Details ermöglicht.

Rohdaten allein sind ohne Kontext nur von begrenztem Wert, daher ist das zweite Schlüsselelement der Anwendungserkennung die Organisation und Kennzeichnung. Lösungen wie Akamai Guardicore Segmentation optimieren diesen Prozess durch die Anbindung an vorhandene Datenquellen und den Einsatz anderer Automatisierungsmethoden.

Der dritte Schritt zur effektiven Anwendungserkennung ist die Visualisierung. Die Visualisierung fasst die kontextualisierten Daten in einer anpassbaren, visuellen Oberfläche zusammen, die für das Sicherheitsteam und andere an der Anwendung Beteiligte relevant ist. Echtzeit- und historische Ansichten der Anwendungsaktivität dienen jeweils unterschiedlichen Zwecken. Daher ist es wichtig, einen Visualisierungsansatz zu implementieren, der beide Datentypen unterstützen kann.

Das vierte und letzte entscheidende Element eines Anwendungserkennungsansatzes ist eine klare und intuitive Methode, um auf der Grundlage der Erkenntnisse, die durch eine größere Transparenz der Anwendungen gewonnen werden, Maßnahmen zu ergreifen. Dies ist der strategische Schnittpunkt zwischen Anwendungserkennung und Mikrosegmentierung.

Was sind die Vorteile der Mikrosegmentierung?

Da die IT-Infrastruktur immer dynamischer wird und neue Bereitstellungsansätze wie Cloudinfrastrukturen und Container eine immer wichtigere Rolle spielen, ist der Wert herkömmlicher, auf das Netzwerk fokussierter Sicherheit stark gesunken. Stattdessen müssen IT-Teams zunehmend in der Lage sein, laterale Netzwerkbewegung zwischen heterogenen Rechenzentren und Cloud-Ressourcen zu erkennen und zu verhindern. Mikrosegmentierung mit Layer-7-Granularität bietet Unternehmen, die sich dieser Herausforderung stellen, mehrere wichtige Vorteile.

Die Implementierung von Mikrosegmentierung reduziert die Angriffsfläche in Umgebungen mit einer Vielzahl von Bereitstellungsmodellen und einer hohen Änderungsrate erheblich. Selbst wenn die Anwendungsentwicklung und -bereitstellung im DevOps-Stil häufige Änderungen mit sich bringt, kann eine Mikrosegmentierungsplattform für kontinuierliche Transparenz sorgen und sicherstellen, dass die Sicherheitsrichtlinien mit dem Hinzufügen und Aktualisieren von Anwendungen Schritt halten.

Selbst mit proaktiven Maßnahmen zur Reduzierung der Angriffsfläche sind gelegentliche Sicherheitslücken unvermeidlich. Glücklicherweise verbessert die Mikrosegmentierung auch die Fähigkeit von Unternehmen, Sicherheitsverletzungen schnell zu erkennen und einzudämmen. Dazu gehört die Möglichkeit, Echtzeitwarnungen zu generieren, wenn Richtlinienverstöße erkannt werden, und aktiv Versuche zu blockieren, kompromittierte Ressourcen als Ausgangspunkt für laterale Netzwerkbewegung zu nutzen.

Ein weiterer wichtiger Vorteil der Mikrosegmentierung besteht darin, dass sie Unternehmen dabei unterstützt, ihre Einhaltung gesetzlicher Vorschriften zu verbessern, selbst wenn sie Cloud-Dienste in größerem Umfang nutzen. Segmente der Infrastruktur, die regulierte Daten enthalten, können isoliert werden, die konforme Nutzung kann strikt durchgesetzt werden und Audits werden erheblich vereinfacht.

Die Vorteile der Mikrosegmentierung werden maximiert, wenn der Ansatz in die breitere Infrastruktur eines Unternehmens integriert wird, z. B. in Orchestrierungstools. Außerdem ist es wichtig, einen Mikrosegmentierungsansatz zu wählen, der über physische Server, virtuelle Maschinen und mehrere Cloud-Anbieter hinweg funktioniert, um maximale Effektivität und Flexibilität zu erzielen.

Blogbeitrag lesen 5 Vorteile der Netzwerksegmentierung

Sicherheit der lateralen Netzwerkbewegung

Während IT-Sicherheitsteams dem Perimeterschutz oft große Aufmerksamkeit widmen, übertrifft der Ost-West-Verkehr den Nord-Süd-Verkehr sowohl hinsichtlich des Volumens als auch der strategischen Bedeutung. Dies ist auf Faktoren wie Änderungen bei der Skalierung von Rechenzentren, neue Anforderungen an die Analyse von Big Data und die zunehmende Nutzung von Cloud-Diensten mit einem weniger definierten Perimeter zurückzuführen. Für IT-Sicherheitsteams ist es wichtiger denn je, ihre Fähigkeiten zu entwickeln, um laterale Netzwerkbewegung in solchen Umgebungen zu verhindern.

Laterale Netzwerkbewegung bezeichnet die Schritte, die Angreifer unternehmen, wenn sie in einer vertrauenswürdigen Umgebung Fuß gefasst haben, um ihre Zugriffsrechte zu erweitern, auf weitere vertrauenswürdige Ressourcen zuzugreifen und weiter in Richtung ihres eigentlichen Ziels vorzudringen. Sie ist schwer zu erkennen, da sie sich oft mit dem großen Volumen an ähnlichem legitimen Ost-West-Verkehr in der Umgebung vermischt.

Es gibt auch ausgefeiltere Techniken, die Unternehmen implementieren können, um die Sicherheit der lateralen Netzwerkbewegung zu verbessern. So kann unsere Lösung z. B. einen kontinuierlichen und historischen Überblick über den gesamten Ost-West-Verkehr bieten, damit IT-Teams anhand dieser Erkenntnisse proaktive Richtlinien erstellen können, um laterale Netzwerkbewegung zu verhindern.

Weniger Angriffsfläche

Der Wechsel von traditionellen Rechenzentren vor Ort zu Cloud-, Multicloud- und Hybrid-Cloud-Modellen hat zwar viele neue Geschäftsvorteile mit sich gebracht, aber auch die Angriffsfläche, die Sicherheitsteams verteidigen müssen, deutlich vergrößert. Diese Herausforderung wird durch die Beschleunigung des Wandels der Infrastruktur und die dynamischeren Anwendungsbereitstellungsmodelle, die viele Unternehmen einführen, noch verschärft.

Während viele bestehende Techniken zur Verringerung der Angriffsfläche, wie Systemhärtung, Schwachstellenmanagement, Zugriffskontrollen und Netzwerksegmentierung, auch bei zunehmender Nutzung von Cloudplattformen relevant bleiben, können Sicherheitsteams, die die Angriffsfläche verringern wollen, von einer größeren Transparenz und granulareren Richtlinienkontrollen profitieren, die vom Rechenzentrum bis zur Cloud konsistent angewendet werden können.

Die detaillierte Visualisierung der Angriffsfläche macht es viel praktischer, Strategien zur Größenreduzierung zu entwickeln. Eine detaillierte visuelle Darstellung aller Anwendungen und ihrer Abhängigkeiten sowie der zugrunde liegenden Infrastruktur, die sie unterstützt, erleichtert es den Sicherheitsteams, den Grad ihrer Gefährdung einzuschätzen und Indikatoren für eine Gefährdung aufzudecken.

Diese Erkenntnisse können dann zur Entwicklung von Mikrosegmentierungsrichtlinien verwendet werden, die die Anwendungsaktivitäten mit einer Granularität auf Prozessebene steuern. Dieses Maß an Kontrolle ermöglicht es, Sicherheitsrichtlinien an der Anwendungslogik auszurichten und eine Zero-Trust-Sicherheitsumgebung zu implementieren, in der nur genehmigte Anwendungsaktivitäten erfolgreich ausgeführt werden können.

Im Zuge des Übergangs zu Hybrid-Cloud-Modellen übersehen Unternehmen leicht das Ausmaß, in dem diese Veränderung die Größe ihrer Angriffsfläche vergrößert. Neue physische Umgebungen, Plattformen und Bereitstellungsmethoden für Anwendungen schaffen viele neue potenzielle Gefahrenbereiche. Um die Angriffsfläche in Hybrid-Cloud-Umgebungen effektiv zu reduzieren, muss eine Mikrosegmentierungslösung Richtlinien konsistent über unterschiedliche Rechenzentrums- und Cloudumgebungen und eine Mischung aus Betriebssystemen und Bereitstellungsmodellen hinweg anwenden.

Kritische Anwendungen schützen

Die Informationssicherheitsteams von heute sind mit zwei wichtigen Trends konfrontiert, die es schwieriger denn je machen, kritische Anwendungen zu schützen. Der erste ist, dass sich die IT-Infrastruktur schnell und kontinuierlich weiterentwickelt. Die zweite ist, dass die Angreifer im Laufe der Zeit immer gezielter und ausgeklügelter werden.

Die Implementierung eines soliden Mikrosegmentierungsansatzes ist eine der besten Maßnahmen, die Sicherheitsteams ergreifen können, um einen besseren Einblick in die Infrastruktur zu erhalten und kritische Anwendungen zu schützen, da sie:

Granularität auf Prozessebene liefert, die die Sicherheitsrichtlinien mit der Anwendungslogik in Einklang bringt

Die konsistente Umsetzung von Sicherheitsrichtlinien vom Rechenzentrum bis zur Cloud ermöglicht

Konsistente Sicherheit über verschiedene zugrunde liegende Plattformen hinweg bietet

Diese Leistungsfähigkeit und Flexibilität ist für jedes Unternehmen hilfreich, das überlegt, wie es hochwertige Ziele wie Domain-Controller, Systeme zur Verwaltung privilegierter Zugriffe und Jump-Server am besten schützen kann. Sie ist auch von unschätzbarem Wert, wenn Unternehmen Cloud-Sicherheitsdienste und neue Ansätze zur Anwendungsbereitstellung wie Container einführen.

Mikrosegmentierung kann auch eine wichtige Rolle bei der Absicherung wichtiger vertikaler Anwendungen spielen, z. B. Anwendungen im Gesundheitswesen, die geschützte Gesundheitsdaten enthalten, Finanzdienstleistungsanwendungen, die dem PCI DSS und anderen Vorschriften unterliegen, juristische Anwendungen mit Auswirkungen auf die Vertraulichkeit von Kunden und viele andere. Die zusätzliche Richtliniengranularität, die die Mikrosegmentierung bietet, erleichtert das Erstellen von Sicherheitsgrenzen für sensible oder regulierte Daten, selbst wenn diese sich über mehrere Umgebungen und Plattformen erstrecken. Die zusätzliche Transparenz, die die Mikrosegmentierung bietet, ist auch bei der Prüfung von Vorschriften äußerst wertvoll.

Die Entwicklung der IT-Infrastruktur stellt Sicherheitsteams zwar vor neue Herausforderungen, aber die Entkopplung der Sicherheitstransparenz und der Richtlinienkontrollen von der zugrunde liegenden Infrastruktur gewährleistet, dass kritische Anwendungen in heterogenen Umgebungen mit einer hohen Änderungsrate wirksam geschützt werden können.

Was sind die besten Methoden der Mikrosegmentierung?

Mikrosegmentierung ist eine wesentliche Funktion für Unternehmen, die die sich schnell entwickelnde IT-Infrastruktur von Rechenzentren, Clouds und Hybrid Clouds sichern müssen. Die Leistungsfähigkeit und Flexibilität, die die Mikrosegmentierung bietet, kann es jedoch schwierig machen, die optimale Mischung von Techniken für den Einstieg zu finden. Die Berücksichtigung häufig verwendeter Mikrosegmentierungsmethoden kann Unternehmen dabei helfen, einen schrittweisen Ansatz zu entwickeln, der ihren individuellen Sicherheits- und Compliance-Anforderungen gerecht wird.

Viele Unternehmen sind mit der Verwendung von VLANs und anderen Formen der Netzwerksegmentierung vertraut. Die Netzwerksegmentierung bietet zwar einen Sicherheitswert, die Mikrosegmentierung ermöglicht jedoch eine viel größere Kontrollgranularität und ist bei der Bereitstellung und Verwaltung im großen Maßstab wesentlich effizienter. Außerdem lässt sich die Mikrosegmentierung viel einfacher über das Rechenzentrum hinaus auf die Cloud-Infrastruktur ausweiten als VLANs.

Ein guter erster Schritt bei der Entwicklung von Mikrosegmentierungsrichtlinien ist die Identifizierung von Anwendungen und Diensten in der Umgebung, die einen umfassenden Zugriff auf viele Ressourcen erfordern. Protokollverwaltungssysteme, Überwachungstools und Domain-Controller sind nur einige Beispiele. Für diese Systeme kann ein breiter Zugang gewährt werden, aber mit Hilfe von Mikrosegmentierungsrichtlinien lässt sich durchsetzen, dass sie nur für genehmigte Zwecke verwendet werden.

Es gibt eine Reihe weiterer Methoden, auf die Unternehmen bei der Gestaltung ihres Mikrosegmentierungsansatzes zurückgreifen können, darunter:

Mikrosegmentierung nach Umgebung

Schaffung gesetzlicher Grenzen

Mikrosegmentierung nach Anwendungstyp

Mikrosegmentierung nach Tier

Der beste Weg für Unternehmen, mit der Mikrosegmentierung zu beginnen, besteht darin, die Methoden zu identifizieren, die am besten mit ihren Sicherheits- und Richtlinienzielen übereinstimmen, mit gezielten Richtlinien zu beginnen und im Laufe der Zeit durch schrittweise Iteration zusätzliche Mikrosegmentierungstechniken zu entwickeln.

Blogbeitrag lesen Wie man Mikrosegmentierung richtig umsetzt

Erste Schritte mit der Mikrosegmentierung

Die Mikrosegmentierung ist eindeutig der Weg in die Zukunft beim Schutz von Netzwerken. Sie ist nicht nur die Antwort auf das erodierende Netzwerk, sondern auch kostengünstig und personalsparend. Aber ein erfolgreicher Einsatz von Mikrosegmentierung lässt sich nicht einfach so zusammenbasteln. Sie erfordert eine bewusste und detaillierte Vorausplanung, um alles richtig zu machen – und zwar gleich beim ersten Mal.

Es gibt einige Dinge, die Sie gründlich bedenken müssen, um den Grundstein für eine erfolgreiche Mikrosegmentierung zu legen.

Zunächst einmal müssen Sie verstehen, was segmentiert werden soll. Ihr Einsatz der Mikrosegmentierung wird Ihre Bedürfnisse widerspiegeln – legen Sie also fest, ob Sie die Segmentierung zur allgemeinen Risikominderung oder aus Gründen der Compliance vornehmen wollen. Kümmern Sie sich als nächstes um die kurzfristigen Ziele und dann um die langfristigen Ziele, sobald Sie eine Basis für die Mikrosegmentierung zum Schutz Ihrer Ressourcen haben.

Verschaffen Sie sich dann ein umfassendes Bild von Ihrer Umgebung, aber seien Sie sich bewusst, dass Ihr erstes Bild unvollständig ist. Sie können (und sollten) weitere hinzufügen, sobald Sie sich über Ihre Verbindungen im Klaren sind. Die richtige Kennzeichnung von Ressourcen ist entscheidend. Außerdem ist Flexibilität bei der Beschriftung wichtig, da die Etiketten Ihre Umgebung so genau wie möglich widerspiegeln müssen. Identifizieren Sie schließlich Ihre Informationsquellen und planen Sie einen Weg, um Informationen aus ihnen zu extrahieren.

Diese Schritte stellen sicher, dass Sie auf dem Weg zu einer soliden und erfolgreichen Einführung der Mikrosegmentierung sind.

Was sind die Best Practices für die Sicherheit der Mikrosegmentierung?

Die Zunahme von Hybrid-Cloud-Rechenzentren, SaaS und IaaS und Virtualisierung haben zu einer komplexen IT-Infrastruktur geführt, die nur schwer zu sichern ist. Als Reaktion darauf entwickelt sich die Mikrosegmentierung schnell zu einer Best Practice für Unternehmen, die in solchen dynamischen Umgebungen arbeiten. Der Nutzen dieser Technologie ist vielfältig und reicht von der Zonensegmentierung über die Isolierung von Anwendungen bis hin zur Einschränkung von Diensten.

Ein wichtiger Punkt, den Sie berücksichtigen müssen, ist die Frage, ob Sie einen netzwerk- oder anwendungszentrierten Ansatz wählen. Während ein netzwerkzentrierter Ansatz den Traffic durch Netzwerksperren, Kontrollen durch Dritte oder Netzwerkdurchsetzung verwaltet, werden bei einem anwendungszentrierten Ansatz Agenten auf dem Workload selbst eingesetzt. Der letztgenannte Ansatz bietet Vorteile wie eine bessere Sichtbarkeit, bessere Skalierbarkeit und ist eine völlig infrastrukturunabhängige Technologie. Um für die Zukunft gerüstet zu sein, muss die richtige Wahl jede Umgebung abdecken, von Legacy-Systemen, Bare Metal-Servern und virtualisierten Umgebungen bis hin zu Containern und der Public Cloud.

Die unvergleichliche Transparenz, die Sie mit einem anwendungszentrierten Modell erhalten, stellt sicher, dass Sie nicht in die häufigste Falle tappen, wenn es um Mikrosegmentierung geht – die Übersegmentierung Ihrer Anwendungen. Am besten beginnen Sie mit dem, was wir „frühe Gewinne“ nennen. Dabei handelt es sich um einfache Segmentierungsrichtlinien, die sofort umgesetzt werden können und einen unmittelbaren Mehrwert schaffen. Dabei kann es sich beispielsweise um eine einfache Trennung von Produktions- und Entwicklungsumgebungen handeln oder um die Versammlung von Compliance-Vorschriften durch die Sicherung kritischer Daten oder Anwendungen.

Schließlich gehört zu den Best Practices auch, über die Mikrosegmentierung hinaus zu schauen, um zu sehen, wo ergänzende Kontrollen Ihre Sicherheitslage insgesamt stärken können. Die Erkennung von Sicherheitsverstößen und die Reaktion auf Vorfälle sind zwei gute Beispiele, die nahtlos mit der Mikrosegmentierung zusammenarbeiten können und in einem Gesamtpaket leistungsstark sind. Andernfalls muss Ihr Unternehmen versuchen, Lösungen von Drittanbietern zu zwingen, lückenlos und risikofrei zusammenzuarbeiten – ein wahrlich hoher Anspruch und ein administrativer Aufwand, den Sie nicht auf sich nehmen sollten.

Wenn Sie diese Best Practices für die Mikrosegmentierung bereits zu Beginn Ihres Projekts berücksichtigen, können Sie die Implementierung dieser bahnbrechenden Technologie vereinfachen und sicherstellen, dass die häufigsten Stolpersteine von Anfang an beseitigt werden.

Kann Mikrosegmentierung als Firewall-Alternative funktionieren?

Herkömmliche Perimeter-Firewalls, die für den Nord-Süd-Verkehr konzipiert sind, können nicht die Kontrolle und Leistung bieten, die zum Schutz der heutigen Anwendungen und dynamischen Workloads erforderlich sind. Unternehmen können zwar technisch gesehen Firewalls innerhalb des Perimeters einsetzen, um ein mehrschichtiges Sicherheitsmodell zu implementieren, aber für die meisten Unternehmen ist dies aufgrund der Kosten und des Zeitaufwands für die Konfiguration und Verwaltung der erforderlichen Richtlinien einfach nicht praktikabel. Daher benötigen Unternehmen heute eine bessere Methode, um große Mengen an Ost-West-Netzwerktraffic gegen Cyberangriffe zu schützen.

In einem relativ flachen Netzwerk kann jeder Port oder Server mit jedem anderen kommunizieren. Das bedeutet, dass ein Angreifer, der die Firewall eines Servers durchbricht, leicht auf eine beliebige Anzahl von anderen Servern im Netzwerk zugreifen kann.

Die Verhinderung lateraler Netzwerkbewegung innerhalb des Rechenzentrums bietet eine starke Verteidigung gegen Angreifer, die die Sicherheitsmaßnahmen am Netzwerkrand überwinden. Mit einer alternativen Mikrosegmentierungs-Firewall können Unternehmen zunehmend granulare Richtlinienkontrollen durchsetzen, um Ost-West-Aktivitäten zu kontrollieren und die Auswirkungen eines erfolgreichen Einbruchs zu begrenzen.

Die Durchsetzung von Segmentierungsrichtlinien auf der Anwendungsebene (Layer 7) verhindert effektiv laterale Netzwerkbewegungen, da auf Layer 7 die Integration von Netzwerkservices mit dem Betriebssystem stattfindet. Die neuesten Fortschritte bei der Mikrosegmentierung auf dieser Ebene ermöglichen es der IT-Sicherheit, die Aktivitäten auf Layer 7 zu visualisieren und zu kontrollieren, ebenso wie den traditionellen Layer 4-Ansatz. Das bedeutet, dass Unternehmen, anstatt sich auf IP-Adressen und Ports zu verlassen, spezifische Prozesse verwenden können, um Segmentierungsrichtlinien für das Rechenzentrum zu definieren. Außerdem können Administratoren spezifische Sicherheits- und Compliance-Anforderungen erfüllen, indem sie Richtlinien auf der Grundlage von Attributen wie Prozessen, Nutzeridentität oder vollständig qualifizierten Domainnamen definieren.

Die Mikrosegmentierung bietet außerdem mehrere Vorteile gegenüber herkömmlichen Methoden und eignet sich daher ideal als interne Segmentierungs-Firewall für das Rechenzentrum. Anstatt Engpässe in der Infrastruktur einzuführen, werden auf jedem System Agenten ausgeführt, die sich untereinander organisieren können, um softwaredefinierte Segmentierungsrichtlinien zu erstellen und durchzusetzen. Aus diesem Grund bietet die Mikrosegmentierung viel mehr Ansatzpunkte für die Erkennung und Kontextualisierung von Aktivitäten in Ihren Umgebungen, unabhängig davon, wie die zugrunde liegende Infrastruktur heute beschaffen ist und wohin Ihre sich entwickelnde IT-Strategie Sie führt. Dies ermöglicht auch die Erstellung und Verwaltung von Richtlinien ohne Änderungen an der Infrastruktur oder Ausfallzeiten. Das ist nicht nur viel schneller und einfacher, sondern sorgt auch dafür, dass Sie über einen Satz von Kontrollen verfügen, die IT-Sicherheitsteams überall einsetzen können. Mit einer alternativen Mikrosegmentierungs-Firewall (Link zu https://www.akamai.com/de/our-thinking/microsegmentation) werden die Richtlinien automatisch mitbewegt, wenn Sie einen Workload aus dem Rechenzentrum in die Cloud verlagern.

Wie passt die Mikrosegmentierung in eine Zero-Trust-Strategie?

Zero Trust wurde ursprünglich von Forrester vorgestellt und ist eine Alternative zur traditionellen Sicherheitsstrategie „Schloss und Burggraben“. Obwohl sie in der Vergangenheit sehr beliebt war, ist eine auf das Netzwerk fokussierte Verteidigung heute nicht mehr so effektiv. Da die Bedrohungen zunehmend im Ost-West-Traffic lauern, benötigen Unternehmen neue mehrschichtige Sicherheitsansätze, um eine starke Sicherheitslage zu gewährleisten.

Das Zero-Trust-Framework geht davon aus, dass jeder Nutzer, jedes Gerät, jedes System und jede Verbindung bereits standardmäßig kompromittiert ist, unabhängig davon, ob sie von innerhalb oder außerhalb des Netzwerks stammen. Der schwierige Teil besteht darin, eine Architektur zu bauen, die dieses Prinzip unterstützt und gleichzeitig die Fortsetzung legitimer Geschäftsaktivitäten ohne Unterbrechung oder Latenz ermöglicht. Dieses neue Framework hat bei Netzwerksicherheitsexperten von Anfang an Anklang gefunden. Allerdings haben sowohl Anbieter als auch Unternehmen Jahre gebraucht, um herauszufinden, wie man es in Umgebungen umsetzen kann, ohne in der Komplexität der Infrastruktur unterzugehen.

Heute sind das Forrester Zero-Trust-Framework und die Technologien, die es ermöglichen, wie z. B. die Mikrosegmentierung, so weit ausgereift, dass sie in Unternehmen jeder Größe praktisch implementiert werden können. Es gibt zwar keinen einzelnen Sicherheitsanbieter, der alle Aspekte des Zero-Trust-Frameworks von Forrester abdeckt, aber Mikrosegmentierung kann Netzwerksicherheitsteams dabei helfen, den Reifegrad ihrer Zero-Trust-Initiativen deutlich zu erhöhen.

Der erste Schritt zur Verwirklichung von Zero Trust besteht darin, ein umfassendes Verständnis Ihrer Umgebung und der kritischen Ressourcen zu erlangen, die Sie zu schützen versuchen. Eine gute Lösung zur Mikrosegmentierung ermöglicht Ihnen das Sammeln von detaillierten Informationen über Workloads, Endpunkte und Netzwerke. Dies wird Ihnen helfen, die Beziehungen und Abhängigkeiten zwischen Ihren Workloads und Endpunkten sowie deren normale Kommunikationsmuster zu verstehen.

Anhand dieser Daten können Sie dann die Grundlage für Ihr Zero-Trust-Programm aufbauen, beginnend mit Ihren Ressourcen mit höchster Priorität. Mithilfe granularer Segmentierungskontrollen können Sie Mikroperimeter um bestimmte Anwendungen und Umgebungen herum erstellen, die nur Aktivitäten zulassen, die Ihre Teams ausdrücklich genehmigen. Bei Zero Trust geht es in erster Linie um die Implementierung von Richtlinien, die alle Aktionen verweigern, die nicht ausdrücklich erlaubt und überprüft sind. Die softwaredefinierte Mikrosegmentierung gibt IT-Sicherheitsteams jedoch auch die Flexibilität, Richtlinien schnell zu ändern, um neue Sicherheitsanwendungen oder sich ändernde Geschäftsanforderungen zu erfüllen.

Eine Mikrosegmentierungslösung dient nicht nur als Grundlage für die Transparenz und die Richtlinien für Zero Trust, sondern sollte Ihre Umgebungen auch kontinuierlich auf mögliche Bedrohungen und Verstöße gegen Ihre Zero-Trust-Richtlinien überwachen. So stellen Sie sicher, dass Ihre Zero-Trust-Position solide bleibt, auch wenn sich Ihre Anwendungen, Systeme und Umgebungen im Laufe der Zeit ändern.

Kann die Mikrosegmentierung bei der Einhaltung gesetzlicher Vorschriften helfen?

Wenn es um die Einhaltung von Vorschriften geht, haben Unternehmen mit dem zunehmend dynamischen Umfeld zu kämpfen, in dem wir heute arbeiten. Da die Vorschriften selbst strenger werden, werden Sicherheitsaudits immer häufiger, und die Folgen einer Nichteinhaltung sind gravierend. Dazu gehören Geldstrafen, Rufschädigung und sogar Umsatzeinbußen, bis die Einhaltung der Vorschriften erreicht ist.

Die physische Trennung der IT-Infrastruktur reicht nicht mehr aus. Workloads sind dynamisch geworden. Das CDE ist nicht statisch und umfasst Tiers, die eine automatische Skalierung oder unvorhersehbare Änderungen ermöglichen. Netzwerke und Anwendungen, die in den Geltungsbereich der PCI DSS-Vorschriften fallen, sind komplex. Sie können sich über mehrere Rechner erstrecken, hybride Umgebungen wie Container und VMs umfassen und sogar über mehrere physische Standorte oder Zeitzonen hinweg arbeiten.

Mikrosegmentierung wird immer beliebter, wenn es um die Einhaltung von Compliance-Vorschriften wie PCI DSS geht. Die richtige Lösung kann einen beispiellosen Einblick in den Datenverkehr und die Datenflüsse in Ihrer gesamten Infrastruktur bieten, einschließlich hybrider Umgebungen. Sie kann Ihnen dabei helfen, Ihr Netzwerk zu segmentieren, den Umfang zu reduzieren und die Kommunikation auf Prozessebene einzuschränken. Dadurch kann Ihr CDE geschützt werden, selbst vor lateralen Netzwerkbewegungen oder Beeinträchtigungen, falls es zu einem Einbruch kommt. Eine flexible Richtlinien-Engine für die Erstellung von Regeln stellt sicher, dass Sie die ultimative Kontrolle über Ihren Mikrosegmentierungsansatz haben und auch tiefer gehende Anforderungen wie Berechtigungen und Verhalten bei unsicheren Protokollen versammeln können.

Mit Mikrosegmentierung können Sie u. a. für die PCI-Compliance einen umfassenden Überblick über alle Anwendungen und Workloads auf Prozessebene gewinnen, flexible Richtlinien für die Einhaltung von Compliance-Vorschriften erstellen und diese durchsetzen, um eine Gesamtsicherheitslage zu kontrollieren, mit der Sie für jedes Audit gerüstet sind.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.