Es importante seleccionar un enfoque de microsegmentación que funcione de forma coherente entre los proveedores de nube. Al desvincular la seguridad del proveedor de infraestructuras de nube, las organizaciones pueden evitar que la dependencia de un proveedor aumente los costes, así como la complejidad innecesaria de los entornos de nube mixtos creados tras las fusiones y adquisiciones.

Explicación de la microsegmentación

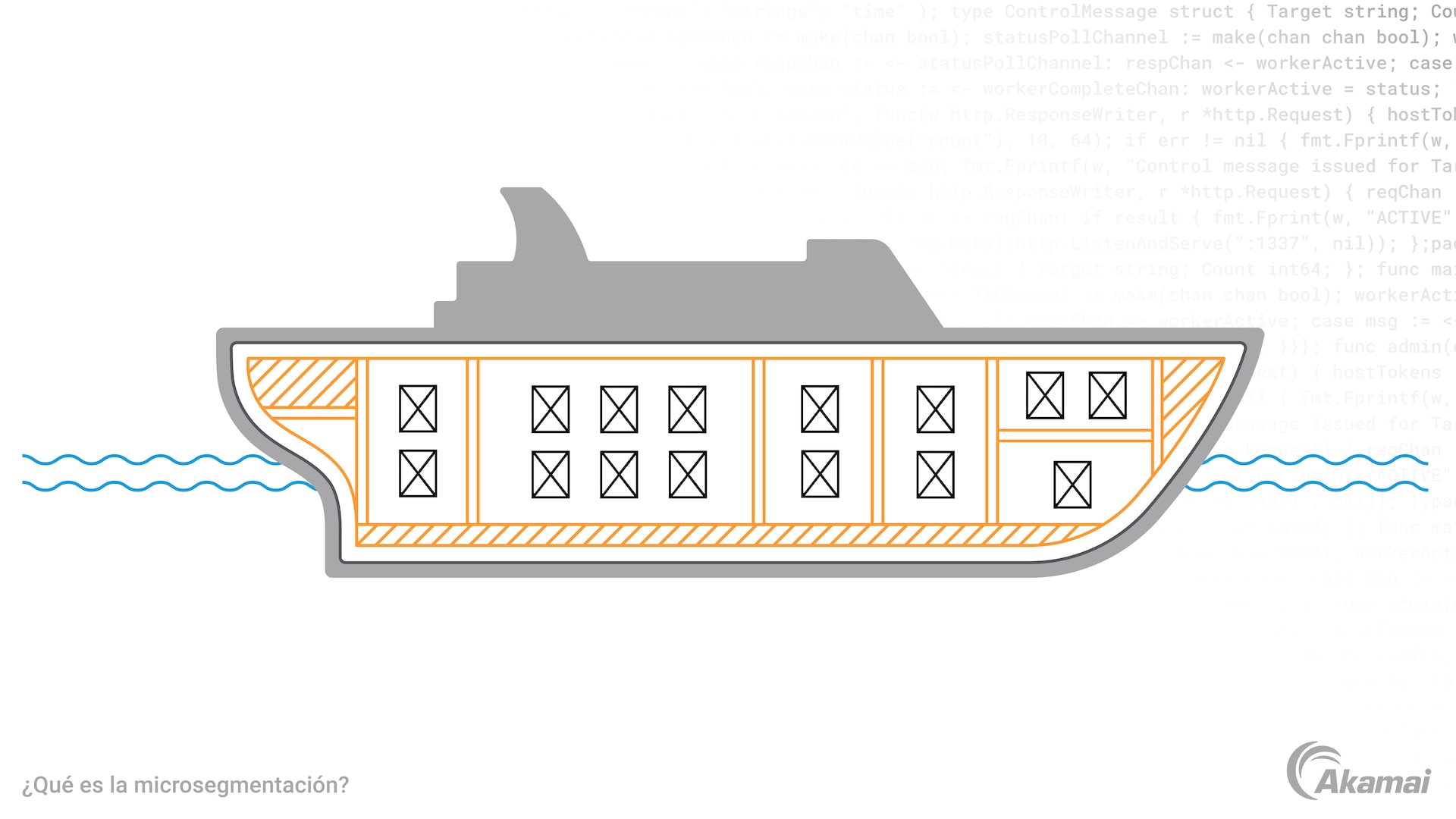

La microsegmentación es una de las prácticas recomendadas de seguridad emergentes que ofrece varias ventajas frente a enfoques más establecidos, como la segmentación de redes y la segmentación de aplicaciones. Los métodos tradicionales dependen en gran medida de controles basados en la red que son imprecisos y a menudo complicados de gestionar. Sin embargo, el elemento de segmentación basado en software de la microsegmentación separa los controles de seguridad de la infraestructura subyacente y ofrece a las organizaciones flexibilidad para ampliar la protección y la visibilidad en cualquier lugar.

El nivel de detalle añadido que ofrece la microsegmentación es esencial en un momento en el que muchas organizaciones están adoptando servicios en la nube y nuevas opciones de implementación, como contenedores, que hacen que la seguridad perimetral tradicional sea menos relevante.

La visualización de la infraestructura desempeña un papel esencial en el desarrollo de una sólida estrategia de microsegmentación. Cuando se hace bien, la visualización facilita la identificación y comprensión de las actividades autorizadas y no autorizadas en el entorno para los equipos de TI.

Esta visibilidad añadida permite a los equipos de TI definir y ajustar las políticas de microsegmentación que pueden alertar sobre actividades no autorizadas y bloquearlas. Las políticas de microsegmentación pueden adoptar muchas formas, incluidos los controles basados en el tipo de entorno, el ámbito normativo, la aplicación y el nivel de infraestructura. La microsegmentación también permite aplicar el principio de mínimos privilegios de forma más exhaustiva en centros de datos y entornos de nube, lo que ofrece una estrategia de defensa más eficaz que los controles de capa de red tradicionales solos.

¿Se puede implementar la microsegmentación en los proveedores de nube?

¿La microsegmentación reducirá los costes?

Muchas organizaciones calculan los gastos de firewall de un proyecto de segmentación y descubren que el alto coste de la licencia, los plazos prolongados y el tiempo de inactividad necesario suponen un encarecimiento del precio considerable. Sin embargo, una solución de microsegmentación basada en software se puede implementar rápidamente con inversiones en bienes de equipo (CAPEX) mucho menor que el que se necesita al adquirir dispositivos de firewall y hardware adicional. Además, la reducción de los esfuerzos de mantenimiento y gestión necesarios se traduce en una disminución de los gastos de explotación (OPEX) lo largo del tiempo en forma de ahorro en mano de obra y recursos.

La microsegmentación es un concepto nuevo para muchos, pero se está convirtiendo en una herramienta cada vez más importante para los equipos de TI que se enfrentan al reto de mantener las políticas de seguridad y el cumplimiento en consonancia con el rápido ritmo de cambio de los centros de datos dinámicos, y los entornos de nube y de nube híbrida actuales.

¿Qué es la segmentación de aplicaciones?

A medida que se amplía el uso de la nube y se acelera el ritmo de implantación y actualización de aplicaciones, muchos equipos de seguridad se están centrando más en la segmentación de aplicaciones. Existen varios enfoques para la segmentación de aplicaciones, lo que puede generar confusión a medida que los equipos de seguridad comparan las técnicas de segmentación de aplicaciones tradicionales con los enfoques más recientes, como la microsegmentación.

La segmentación de aplicaciones suele incluir una combinación de segmentación dentro de las aplicaciones y aislamiento de clústeres de aplicaciones del resto de la infraestructura de TI. Las dos técnicas proporcionan valor de seguridad de maneras diferentes. Sin embargo, los enfoques de segmentación de aplicaciones tradicionales se basan principalmente en los controles de capa 4, que son cada vez menos eficaces y más difíciles de gestionar, al aumentar el dinamismo de los procesos de implementación de entornos y aplicaciones.

Las tecnologías de microsegmentación ofrecen a los equipos de seguridad un enfoque más eficaz en la segmentación de aplicaciones al proporcionar una representación visual detallada del entorno, junto con un conjunto de controles de políticas más detallado. Las tecnologías de microsegmentación más eficaces utilizan un enfoque centrado en las aplicaciones que se extiende hasta la capa 7. La visibilidad y el control a nivel de procesos individuales hacen que la segmentación de aplicaciones sea más eficaz y fácil de gestionar. Las actividades autorizadas se pueden regular con políticas muy específicas a las que no afectan la suplantación de direcciones IP o los intentos de ejecutar ataques a través de puertos permitidos.

A medida que los entornos de nube híbrida y los procesos de DevOps en constante cambio se convierten en la norma, la segmentación de aplicaciones es más importante y más difícil que nunca. El uso de la microsegmentación centrada en las aplicaciones para llevar a cabo la segmentación de aplicaciones garantiza que la visibilidad en seguridad y los controles de políticas sigan el ritmo de los cambios constantes tanto del entorno como de las aplicaciones que se ejecutan en él.

¿Cómo funcionan las políticas de red con microsegmentación?

La aplicación de políticas de red es el conjunto de reglas que se utilizan en el entorno de TI para garantizar el control del acceso y la comunicación. Podría ser tan sencillo como mantener la producción y el desarrollo separados para evitar errores humanos. Las reglas de aplicación de políticas más específicas pueden servir para satisfacer las necesidades de cumplimiento, como el aislamiento del entorno de datos de titulares de tarjetas (CDE) para que el resto de la red permanezca fuera del alcance del cumplimiento de las normas de seguridad de datos (DSS) del sector de las tarjetas de pago (PCI).

Los motores de políticas de centros de datos han sido tradicionalmente estrictos, basándose en enfoques estrictos, de "todo o nada", o en listas de exclusión globales sin la posibilidad de establecer excepciones. A medida que las cargas de trabajo se vuelven cada vez más dinámicas y cada vez más empresas adoptan la nube híbrida, los motores de políticas flexibles se han convertido en un elemento imprescindible. De esta forma, se permiten la escalabilidad flexible, las políticas que siguen las cargas de trabajo y la creación de políticas que no dependen de la plataforma.

El proceso de creación de políticas comienza por conocer bien la empresa y los objetivos de seguridad. Se debe encontrar un equilibrio con la política de microsegmentación. Si es demasiado estricta, podría obtener como resultado un entorno poco flexible que dificulte el trabajo libre y autónomo del personal. Si es demasiado débil, las posibilidades de ataque serán incalculables.

El acceso a un mapa completo en tiempo real del entorno de TI puede proporcionarle información sobre cómo y dónde se debe aplicar la política de segmentación. La elección de una solución que pueda aplicar directivas hasta la capa 7, en lugar de hasta la capa 4 habitual, puede ofrecerle aún más ventajas de seguridad. Incluso si un atacante logra acceder al perímetro, contar con las políticas adecuadas puede detenerlo o desviarlo, de forma que no pueda realizar movimientos laterales a través de la red.

Microsegmentación y detección de aplicaciones: obtención de contexto para una acción precisa

La infraestructura y las técnicas utilizadas para distribuir aplicaciones experimentan una transformación significativa, que hace que sea más difícil que nunca para los equipos de TI y de ciberseguridad tener un conocimiento puntual e histórico de toda la actividad de las aplicaciones. Lograr la mejor protección de seguridad posible, la mejor postura de cumplimiento y los niveles de rendimiento de las aplicaciones solo es posible mediante un proceso de detección de aplicaciones que abarque todos los entornos de una organización y las tecnologías de distribución de aplicaciones.

Un proceso eficaz de detección de aplicaciones consta de cuatro elementos esenciales.

El primer elemento es la recopilación de datos. Se pueden utilizar diversas técnicas basadas en agentes y en redes para recopilar información detallada sobre la actividad de las aplicaciones tanto en entornos locales como en la nube. Las dos proporcionan un valor significativo, pero la recopilación basada en agentes es fundamental, ya que permite la recopilación de detalles de capa 7 más completos.

Los datos sin procesar por sí solos tienen un valor limitado sin contexto, por lo que el segundo elemento clave de la detección de aplicaciones es la organización y el etiquetado. Soluciones como Akamai Guardicore Segmentation agilizan este proceso mediante el uso de una interfaz con las fuentes de datos existentes y el empleo de otros métodos de automatización.

El tercer paso para que la detección de aplicaciones sea eficaz es la visualización. La visualización reúne los datos contextualizados en una interfaz visual adaptable que es crucial para el equipo de seguridad y otras partes interesadas en la aplicación. Las vistas históricas y en tiempo real de la actividad de la aplicación tienen fines distintos. Por eso es importante implementar un enfoque de visualización que admita los dos tipos de datos.

El cuarto y último elemento fundamental de un enfoque de detección de aplicaciones es un método claro e intuitivo para tomar decisiones basadas en la información obtenida gracias al aumento en la visibilidad de las aplicaciones. Este es el punto estratégico de interacción entre la detección de aplicaciones y la microsegmentación.

¿Qué ventajas ofrece la microsegmentación?

A medida que la infraestructura de TI se vuelve más dinámica y los nuevos enfoques de implementación, como los contenedores y la infraestructura de nube , asumen funciones más relevantes, el valor de la seguridad tradicional centrada en el perímetro se reduce considerablemente. En su lugar, la necesidad de que los equipos de TI mejoren su capacidad para detectar y evitar el movimiento lateral entre centros de datos heterogéneos y activos de nube es cada vez mayor. La microsegmentación con nivel de detalle de capa 7 proporciona varias ventajas a las organizaciones que se enfrentan a este desafío.

La implementación de la microsegmentación reduce en gran medida la superficie de ataque en entornos con un conjunto diverso de modelos de implementación y una alta tasa de cambio. Incluso cuando los procesos de desarrollo e implementación de aplicaciones de estilo DevOps están en constante cambio, una plataforma de microsegmentación puede proporcionar visibilidad continua y garantizar que las políticas de seguridad estén al día al mismo tiempo que se añaden y actualizan las aplicaciones.

Aunque se tomen medidas proactivas para reducir la superficie de ataque, las infiltraciones ocasionales son inevitables. Afortunadamente, la microsegmentación también mejora significativamente la capacidad de las organizaciones para detectar y contener las infiltraciones rápidamente. Esto incluye la capacidad de generar alertas en tiempo real cuando se detectan infracciones de políticas y bloquear de forma activa los intentos para utilizar activos comprometidos como puntos de lanzamiento para el movimiento lateral.

Otra ventaja de la microsegmentación es que ayuda a las organizaciones a reforzar su estrategia de cumplimiento de normativas, incluso cuando empiezan a utilizar los servicios en la nube de forma más amplia. Se pueden aislar los segmentos de la infraestructura que contienen datos regulados y exigir el cumplimiento de la normativa, así como simplificar enormemente las auditorías.

Las ventajas de la microsegmentación se multiplican cuando el enfoque se integra con la infraestructura más extensa de una organización, como las herramientas de orquestación. También es esencial seleccionar un enfoque de microsegmentación que funcione en los servidores físicos, las máquinas virtuales y los múltiples proveedores de nube para obtener la máxima eficacia y flexibilidad.

Lea la entrada del blog 5 ventajas de la segmentación de la red

Seguridad frente al movimiento lateral

Mientras que los equipos de seguridad de TI suelen prestar mucha atención a la protección del perímetro, el tráfico este-oeste supera al tráfico norte-sur tanto en volumen como en importancia estratégica. Esto se debe a factores como los cambios en los enfoques de escalado del centro de datos, las nuevas necesidades de análisis del Big Data y el creciente uso de servicios en la nube con un perímetro menos definido. Es más importante que nunca que los equipos de seguridad de TI desarrollen sus capacidades para evitar el movimiento lateral en este tipo de entornos.

El movimiento lateral es el conjunto de pasos que los atacantes que se han afianzado en un entorno de confianza siguen para ampliar su nivel de acceso, pasar a activos de confianza adicionales y avanzar más hacia su objetivo final. Es difícil de detectar, ya que a menudo se camufla entre grandes volúmenes similares de tráfico este-oeste legítimo en el entorno.

También hay técnicas más sofisticadas que las organizaciones pueden implementar para mejorar la seguridad del movimiento lateral. Por ejemplo, nuestra solución puede proporcionar una visibilidad continua e histórica de todo el tráfico este-oeste y permitir a los equipos de TI utilizar esta información para crear políticas proactivas que eludan los movimientos laterales.

Reducción de la zona de ataque

Si bien el cambio de los centros de datos locales tradicionales a los modelos de nube, multinube y nube híbrida ha dado lugar a muchas nuevas ventajas empresariales, también ha aumentado significativamente el tamaño de la superficie de ataque que los equipos de seguridad deben defender. Este desafío se complica aún más por la aceleración del ritmo de los cambios en la infraestructura y los modelos de implementación de aplicaciones más dinámicos que muchas organizaciones están adoptando.

Mientras que muchas técnicas de reducción de la superficie de ataque existentes, como el refuerzo del sistema, la gestión de vulnerabilidades, los controles de acceso o la segmentación de la red siguen siendo importantes dado el aumento del uso de las plataformas en la nube , los equipos de seguridad que buscan reducir la superficie de ataque pueden aprovechar una visibilidad mayor y controles de políticas más detallados que se pueden aplicar de forma coherente desde el centro de datos a la nube.

Visualizar la superficie de ataque en detalle hace que desarrollar estrategias para reducir su tamaño sea mucho más sencillo. Una representación visual detallada de todas las aplicaciones y sus dependencias, junto con la infraestructura subyacente que las sustenta, facilita a los equipos de seguridad la evaluación del nivel de exposición y la detección de indicadores de riesgo.

Estos conocimientos se pueden utilizar para desarrollar políticas de microsegmentación que guíen la actividad de las aplicaciones con análisis de detalles a nivel de proceso. Este nivel de control permite alinear las políticas de seguridad con la lógica de las aplicaciones e implementar un entorno de seguridad Zero Trust en el que solo se pueda ejecutar correctamente la actividad de la aplicación autorizada.

A medida que avanza la transición a modelos de nube híbrida, es fácil para las organizaciones pasar por alto cómo este cambio amplía el tamaño de su superficie de ataque. Los nuevos entornos físicos, plataformas y métodos de implementación de aplicaciones crean muchas nuevas áreas que pueden quedar expuestas. Para reducir de forma eficaz la superficie de ataque en entornos de nube híbrida, una solución de microsegmentación debe aplicar políticas de forma coherente en entornos de nube y centros de datos dispares, así como una combinación de sistemas operativos y modelos de implementación.

Protección de aplicaciones esenciales

Los equipos de seguridad de la información de hoy en día se enfrentan a dos tendencias principales que hacen que sea más difícil que nunca proteger aplicaciones esenciales. La primera es que la infraestructura de TI evoluciona de forma rápida y continua. La segunda es que los atacantes son cada vez más precisos y sofisticados.

La implementación de un enfoque de microsegmentación eficaz es una de las mejores medidas que pueden tomar los equipos de seguridad para obtener una mayor visibilidad de la infraestructura y proteger las aplicaciones esenciales, ya que:

Proporciona un análisis de detalles a nivel de procesos que adapta las políticas de seguridad con la lógica de las aplicaciones.

Permite implementar políticas de seguridad de forma coherente desde el centro de datos hasta la nube.

Proporciona una seguridad coherente en las diferentes plataformas subyacentes.

Esta potencia y flexibilidad resulta útil para cualquier organización que se plantee cuál es la mejor forma de proteger objetivos de alto valor, como controladores de dominio, sistemas de gestión de acceso con privilegios y hosts de salto. También es muy útil cuando las organizaciones adoptan servicios de seguridad en la nube y nuevos enfoques de implementación de aplicaciones, como los contenedores.

La microsegmentación también puede desempeñar un papel importante en la protección de aplicaciones verticales clave, como las aplicaciones sanitarias que contienen datos clínicos (confidenciales), las aplicaciones de servicios financieros sujetas al estándar de seguridad de datos para el sector de las tarjetas de pago (PCI DSS) y otras normativas, las aplicaciones legales con implicaciones relativas a la confidencialidad de los clientes y muchas otras. El análisis detallado de políticas adicional que proporciona la microsegmentación facilita la creación de límites de seguridad en torno a datos confidenciales o regulados, incluso cuando se extiende a varios entornos y plataformas. La visibilidad adicional que proporciona la microsegmentación también es extremadamente valiosa durante el proceso de auditorías reglamentarias.

Mientras que la evolución de la infraestructura de TI plantea nuevos retos para los equipos de seguridad, la desvinculación de la visibilidad de la seguridad y los controles de políticas de la infraestructura subyacente garantiza que las aplicaciones esenciales se puedan proteger de forma eficaz en entornos heterogéneos con un alto índice de cambios.

¿Cuáles son los mejores métodos de microsegmentación?

La microsegmentación es una función esencial para las organizaciones encargadas de garantizar la rápida evolución de la infraestructura de TI de los centros de datos, la nube y la nuble híbrida. Sin embargo, la potencia y la flexibilidad que ofrece la microsegmentación puede hacer que sea difícil identificar la mejor combinación de técnicas con las que empezar. Una evaluación previa de los métodos de microsegmentación más utilizados puede ayudar a las organizaciones a diseñar un enfoque por fases que se adapte a sus requisitos de seguridad y cumplimiento.

Muchas organizaciones están familiarizadas con el uso de redes VLAN y otras formas de segmentación de redes. Aunque la segmentación de la red ofrece valor de seguridad, la microsegmentación proporciona un control mucho más detallado y es mucho más eficiente de implementar y gestionar a escala. La microsegmentación también es mucho más práctica para aplicarla desde el centro de datos hasta la infraestructura de nube que las VLAN.

Una buena forma de dar el primer paso en el desarrollo de políticas de microsegmentación es identificar aplicaciones y servicios en el entorno que precisan un acceso generalizado a muchos recursos. Los sistemas de gestión de registros, las herramientas de supervisión y los controladores de dominio son algunos ejemplos. Se puede otorgar a estos tipos de sistemas un acceso generalizado, pero con las políticas de microsegmentación se puede hacer que funcionen solo para fines autorizados.

Existen otros métodos que las organizaciones pueden utilizar al diseñar su enfoque de microsegmentación, entre los que se incluyen:

la microsegmentación por entorno,

la creación de límites normativos,

la microsegmentación por tipo de aplicación, y

la microsegmentación por nivel.

La mejor forma para que las organizaciones pongan en marcha la microsegmentación es identificar los métodos que mejor se ajustan a sus objetivos de seguridad y política, comenzar con políticas específicas y aplicar gradualmente capas de técnicas de microsegmentación adicionales progresivamente mediante la iteración paso a paso.

Lea la entrada del blog Cómo realizar la microsegmentación correctamente

Cómo ponerse en marcha con la microsegmentación

La microsegmentación es sin duda la manera de proteger las redes. No solo es la respuesta al desgaste del perímetro, sino que también es rentable y eficaz en cuanto mano de obra. Sin embargo, para que la microsegmentación se implante correctamente, no puede hacerse de golpe y porrazo. Es necesaria una previsión estudiada y minuciosa para que todo salga bien a la primera.

Hay algunas cosas que debe tener en cuenta para establecer las bases para una implementación de microsegmentación satisfactoria.

En un principio, es necesario comprender lo que se debe segmentar. La implementación de la microsegmentación reflejará sus necesidades, así que decida si está segmentando para reducir el riesgo general o por motivos de cumplimiento. A continuación, ocúpese de los objetivos a corto plazo y, después, de los objetivos a largo plazo, cuando ya disponga de una microsegmentación base que proteja los activos.

Una vez que haya terminado, obtenga una imagen completa de su entorno, pero sepa que su imagen inicial está incompleta. Puede (y debe) añadir más a medida que obtenga más información sobre sus conexiones. El etiquetado adecuado de los activos es fundamental. Además, la flexibilidad en el proceso de etiquetado es clave, ya que las etiquetas deben reflejar su entorno lo más de cerca posible. Por último, identifique sus fuentes de información y planifique una forma de extraer datos de ellas.

Estos pasos garantizarán el camino hacia una implementación de microsegmentación sólida, fructífera y exitosa.

¿Cuáles son las prácticas recomendadas para la seguridad de la microsegmentación?

El aumento de los centros de datos en la nube híbrida, SaaS e IaaS, así como de la virtualización, ha dado lugar a una infraestructura de TI compleja y difícil de proteger. En respuesta, la microsegmentación se está convirtiendo rápidamente en la práctica recomendada para la seguridad de las empresas que trabajan en este tipo de entornos dinámicos. Esta tecnología ofrece un valor variado, desde la segmentación de zonas hasta el aislamiento de aplicaciones o la restricción de servicios.

Un punto importante a tener en cuenta es elegir un enfoque centrado en la red o en las aplicaciones. Mientras que un enfoque centrado en la red gestiona el tráfico por puntos de estrangulamiento de red, controles de terceros o aplicación de red, un enfoque centrado en las aplicaciones implementa agentes en la propia carga de trabajo. Este último enfoque ofrece ventajas, como una mejor visibilidad y una mayor oportunidad de escalar, y es una tecnología completamente independiente de la infraestructura. A fin de prepararse para el futuro, la elección correcta proporcionará cobertura para cualquier entorno, desde sistemas heredados, servidores bare metal y entornos virtualizados, hasta contenedores y la nube pública.

La visibilidad sin igual que obtiene con un modelo centrado en las aplicaciones es lo que garantizará que no se caiga en las trampas más comunes en lo que respecta a la microsegmentación: la sobresegmentación de sus aplicaciones. La práctica recomendada es comenzar con lo que llamamos “victorias tempranas”. Estas tendrán necesidades empresariales obvias en su núcleo, y serán políticas de segmentación sencillas que se podrán poner en práctica y crear valor inmediato. Los ejemplos pueden ser tan sencillos como separar entornos, como la producción y el desarrollo, o cumplir las normativas de cumplimiento mediante la protección de aplicaciones o datos esenciales.

Por último, la práctica recomendada consiste en solo buscar fuera de la microsegmentación para ver dónde los controles complementarios pueden reforzar su estrategia de seguridad general. La detección de filtraciones y la respuesta ante incidentes son dos ejemplos excelentes que pueden funcionar a la perfección con la microsegmentación y que son potentes para su uso en un paquete todo en uno. Sin estos, su empresa debe forzar el funcionamiento de soluciones de terceros en armonía sin filtraciones ni riesgos mayores, lo cual es todo un reto y una molestia administrativa innecesaria.

Pensar en estas prácticas recomendadas de microsegmentación al inicio de su proyecto puede aligerar la tarea de implementación de esta tecnología revolucionaria, de forma que pueda afrontar con seguridad los obstáculos comunes desde el principio.

¿Puede la microsegmentación funcionar como una alternativa de firewall?

Los firewalls perimetrales tradicionales diseñados para el tráfico norte-sur no pueden ofrecer el control y el rendimiento necesarios para proteger las aplicaciones actuales y las cargas de trabajo dinámicas. Técnicamente, las organizaciones pueden utilizar firewalls dentro del perímetro para implementar un modelo de seguridad por capas, pero es poco práctico para la mayoría de las empresas debido al gasto y la cantidad de tiempo necesarios para configurar y gestionar las políticas necesarias. Como resultado, las empresas actuales necesitan una mejor forma de defender grandes volúmenes de tráfico de red este-oeste contra los ciberataques.

Con una red relativamente plana, cualquier puerto o servidor puede comunicarse con otro. Esto significa que, si un firewall de servidor sufre alguna filtración, un atacante podrá moverse fácilmente a cualquier otro en la red.

La prevención del movimiento lateral dentro del centro de datos proporciona una fuerte defensa contra los atacantes que superan las medidas de seguridad perimetral. La alternativa de firewall de microsegmentación puede ayudar a las empresas a aplicar controles de políticas cada vez más granulares para supervisar la actividad este-oeste y limitar el impacto de una filtración.

La aplicación de políticas de segmentación en la capa de aplicación (capa 7) evita eficazmente el movimiento lateral, ya que dicha capa es donde los servicios de red se integran con el sistema operativo. Los avances más recientes en microsegmentación a este nivel permiten a la seguridad de TI visualizar y controlar la actividad en la capa 7, así como utilizar el enfoque tradicional de la capa 4. De esta forma, en lugar de depender de direcciones IP y puertos, las organizaciones pueden utilizar procesos específicos para definir políticas de segmentación dentro del centro de datos. También permite a los administradores cumplir los requisitos específicos de seguridad y cumplimiento mediante la definición de políticas basadas en atributos como procesos, identidad de usuario o nombres de dominio completamente cualificados.

La microsegmentación también ofrece varias ventajas con respecto a los métodos tradicionales, lo que la convierte en la opción ideal como firewall de segmentación interno para el centro de datos. En lugar de introducir puntos de estrangulamiento en la infraestructura, ejecuta agentes en los sistemas que se pueden organizar entre sí para crear y aplicar políticas de segmentación definidas por software. Por ello, la microsegmentación proporciona muchos más puntos de visibilidad desde los que descubrir y contextualizar la actividad en sus entornos, independientemente de la infraestructura subyacente actual y a dónde le lleve su estrategia de TI en evolución. Esto también permite crear y gestionar políticas sin cambios de infraestructura ni tiempo de inactividad. Además, no solo es mucho más rápido y sencillo, sino que también le ofrece un conjunto de controles que los equipos de seguridad de TI pueden ampliar en cualquier lugar. Con una alternativa de firewall de microsegmentación (enlace a https://www.akamai.com/es/glossary/what-is-microsegmentation), si mueve una carga de trabajo del centro de datos a la nube, sus políticas migrarán con ella automáticamente.

¿Cómo encaja la microsegmentación con una estrategia Zero Trust?

Introducida inicialmente por Forrester, Zero Trust es una alternativa a la tradicional estrategia de seguridad de "fosos y castillos". Aunque eran populares en el pasado, las defensas centradas en el perímetro ya no son tan eficaces actualmente. Con las amenazas que acechan cada vez más el tráfico este-oeste, las empresas necesitan nuevos enfoques de seguridad por niveles para garantizar una postura de seguridad sólida.

El marco Zero Trust asume que todos los usuarios, dispositivos, sistemas o conexiones ya están en riesgo de forma predeterminada, tanto si se originan dentro como fuera de la red. La parte implicada llega al desarrollar una arquitectura que apoya este principio mientras que permite que las actividades comerciales legítimas continúen sin interrupción o latencia. Este nuevo marco ha resonado con los profesionales de la seguridad de redes desde sus inicios. Sin embargo, tanto los proveedores como las empresas han tardado años en averiguar cómo hacerlo en entornos sin ahogarse en la complejidad de la infraestructura.

Hoy en día, el marco Zero Trust de Forrester y las tecnologías que lo permiten, como la microsegmentación, han madurado hasta el punto en el que resulta práctico implementarlo a escala en organizaciones de cualquier tamaño. Aunque no existe un único proveedor de seguridad que aborde todos los aspectos del marco Zero Trust de Forrester, la microsegmentación puede ayudar a los equipos de seguridad de redes a progresar significativamente la madurez de sus iniciativas Zero Trust.

El primer paso hacia la consecución de Zero Trust es comprender al completo su entorno y los activos críticos que intenta proteger. Una buena solución de microsegmentación puede ayudarle a recopilar información detallada de cargas de trabajo, terminales y redes. Esto le ayudará a comprender las relaciones y dependencias entre las cargas de trabajo y los terminales, junto con sus patrones de comunicación normales.

A continuación, podrá utilizar estos datos para crear la base de su programa Zero Trust, empezando por sus activos de mayor prioridad. Mediante controles de segmentación granulares, puede crear microperímetros alrededor de aplicaciones y entornos específicos que solo permiten actividades que los equipos autorizan explícitamente. Zero Trust consiste principalmente en implementar políticas que deniegan todas las acciones que no están expresamente permitidas y verificadas. Sin embargo, la microsegmentación definida por software también proporciona a los equipos de seguridad de TI la agilidad necesaria para modificar rápidamente las políticas y satisfacer nuevos casos de uso de seguridad o requisitos empresariales que cambian continuamente.

Además de servir como base de visibilidad y políticas para Zero Trust, una solución de microsegmentación también debe supervisar continuamente sus entornos para detectar posibles amenazas e infracciones de sus políticas de Zero Trust. Esto garantizará que su estrategia Zero Trust conserve su solidez incluso cuando sus aplicaciones, sistemas y entornos cambien con el tiempo.

¿Puede la microsegmentación ayudar con el cumplimiento normativo?

En cuanto al cumplimiento normativo, las empresas se enfrentan al entorno cada vez más dinámico en el que trabajamos actualmente. A medida que las propias normativas se vuelven más estrictas, las auditorías de seguridad son cada vez más comunes y las consecuencias de la falta de cumplimiento son mayores. Esto incluye multas, daños a la reputación de la empresa e incluso pérdidas de ingresos hasta que se cumpla la normativa.

La segregación física de la infraestructura de TI ya no es suficiente. Las cargas de trabajo se han vuelto dinámicas y el CDE no es estático, incluidos los niveles que permiten el escalado automático o los cambios impredecibles. Las redes y aplicaciones que están en el ámbito de las normativas PCI DSS son complejas. Pueden abarcar varias máquinas, incluir entornos híbridos como contenedores y máquinas virtuales e incluso trabajar en varias ubicaciones físicas o zonas horarias.

La microsegmentación se está convirtiendo en una opción popular para el cumplimiento normativo, como PCI DSS. La solución adecuada puede proporcionar una visibilidad sin precedentes del tráfico y los flujos de datos en toda la infraestructura, incluidos los entornos híbridos. Por lo tanto, puede ayudarle a segmentar su red, reduciendo el alcance y limitando la comunicación a nivel de proceso. Esto puede mantener su CDE protegido, incluso de movimientos laterales o giros si se produce una filtración. Un motor de políticas flexible para la creación de reglas le garantizará el control definitivo sobre su enfoque de microsegmentación, cumpliendo requisitos más detallados, como permisos y comportamientos para protocolos no seguros.

Para el cumplimiento de PCI y mucho más, la microsegmentación puede permitirle obtener una visibilidad potente de todas las aplicaciones y cargas de trabajo a nivel de proceso, crear políticas flexibles que se centren en el cumplimiento normativo y aplicarlas para controlar una postura de seguridad general que le permita estar preparado para cualquier auditoría.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.