La segmentación de red es una técnica de seguridad de red que divide una red en subredes distintas y más pequeñas. Esto permite a los administradores de red compartimentar toda la red y ofrecer controles y servicios de seguridad únicos a cada parte de la red.

Detenga las ciberamenazas con una red segmentada

Los equipos de seguridad llevan mucho tiempo recurriendo a la segmentación de red para proteger la infraestructura de TI de los ciberataques. Mediante la segmentación de la red y el filtrado del tráfico entre las subredes con firewalls perimetrales, VLAN y ACL, los administradores de seguridad de red han podido mitigar de forma eficaz ciertos tipos de malware y otras ciberamenazas.

Sin embargo, las medidas tradicionales de seguridad perimetral en una red segmentada ya no pueden afrontar el volumen de tráfico de red de los centros de datos empresariales en la actualidad. Al mismo tiempo, las ciberamenazas evolucionan constantemente y aprovechan la complejidad de los puntos de acceso de red, las aplicaciones y la infraestructura de TI para encontrar nuevas formas de vulnerar las defensas de la red. En este ámbito de amenazas, los firewalls tradicionales de una red segmentada no pueden hacer mucho para evitar que los atacantes utilicen flujos de tráfico este-oeste para ampliar su posición después de haber burlado con éxito las defensas perimetrales.

Como resultado, cada vez más organizaciones están recurriendo a la tecnología de microsegmentación de Akamai para mejorar la seguridad frente a las ciberamenazas en sus redes segmentadas. Mediante el uso de microperímetros para restringir el acceso a los activos de TI individuales, Akamai Guardicore Segmentation detecta e impide el movimiento lateral para bloquear ataques como el ransomware y minimizar el tiempo de permanencia en toda la cadena de destrucción de ciberataques.

¿Qué es la autenticación de dos factores (2FA)?

Hoy en día cada vez más empresas eligen soluciones de autenticación de dos factores para mejorar la seguridad de los inicios de sesión de los empleados. Esta realidad es resultado de un dato sorprendente: casi el 80 % de las filtraciones de datos implican el uso de credenciales de empleados robadas o comprometidas, así como inicios de sesión con fuerza bruta. Las credenciales comprometidas se utilizan cada vez más para crear una cabeza de puente que los ciberdelincuentes utilizan para distribuir ransomware y otras formas de malware que pueden tener consecuencias demoledoras para la rentabilidad y la reputación de la empresa.

La autenticación de dos factores proporciona una capa adicional de seguridad al requerir a los usuarios que inicien sesión con algo más que una simple contraseña, que puede ser robada fácilmente. Esta medida adicional de ciberseguridad puede reducir drásticamente los incidentes de vulneración. Las organizaciones que utilizan soluciones de autenticación de dos factores (2FA) o autenticación multifactorial (MFA) tienen un 99,9 % menos de probabilidades de verse comprometidas. La tecnología de autenticación de dos factores basada en el estándar de seguridad FIDO2 es aún más segura, lo que evita que los hackers utilicen ataques de phishing y técnicas de Credential Stuffing para eludir la seguridad MFA estándar.

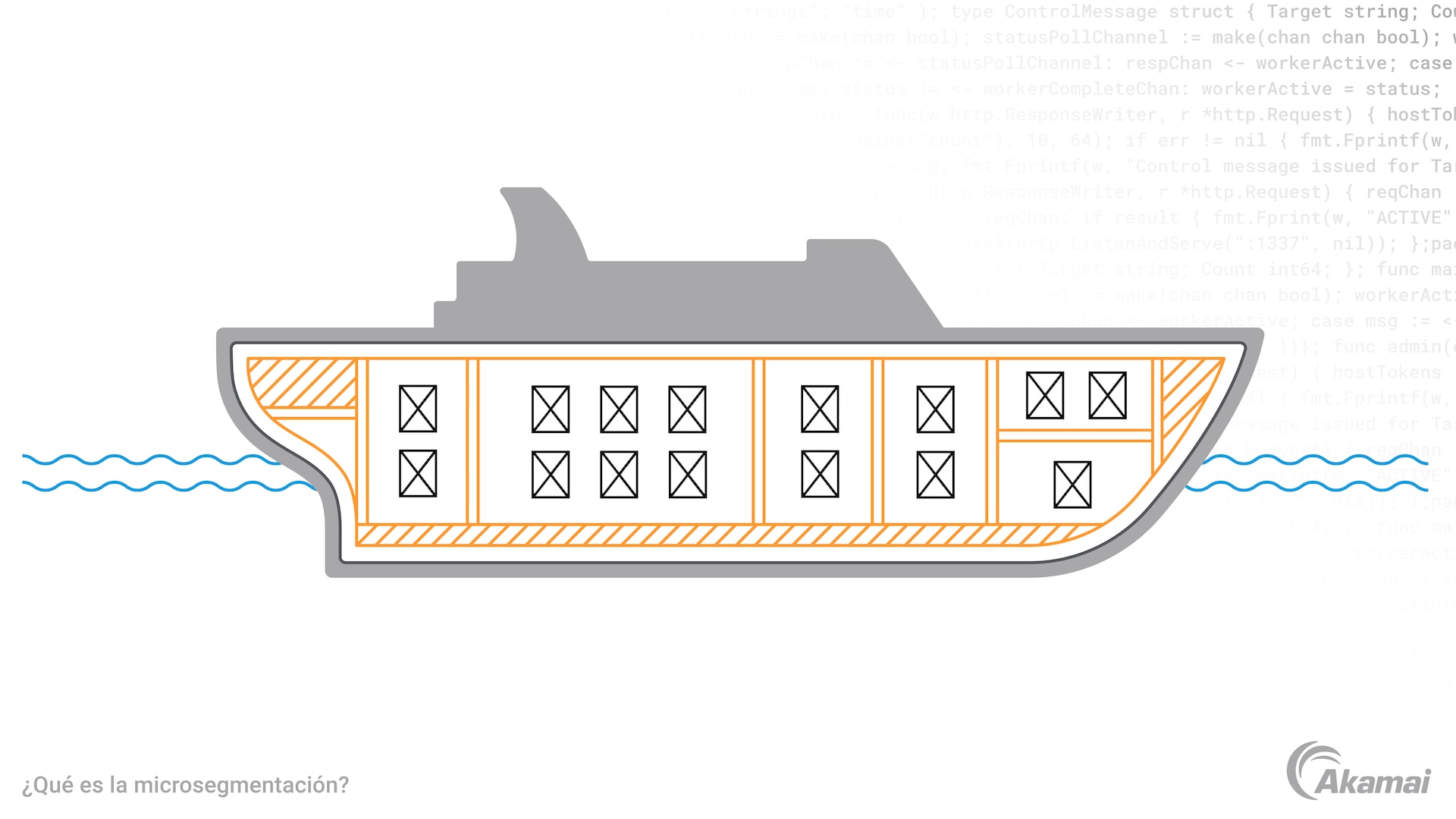

La segmentación ha sido utilizada durante mucho tiempo por los constructores navales para aislar las brechas en el casco y contener/controlar las inundaciones.

La segmentación ha sido utilizada durante mucho tiempo por los constructores navales para aislar las brechas en el casco y contener/controlar las inundaciones.

Microsegmentación y seguridad Zero Trust

En un mundo de creciente riesgo, el marco de seguridad Zero Trust se está convirtiendo rápidamente en el estándar de referencia para las organizaciones y los directores de TI que desean una estrategia de seguridad más rigurosa. Una arquitectura Zero Trust no atiende a la noción de una red de confianza dentro de un perímetro bien definido. En lugar de defender rigurosamente el perímetro y confiar en todo lo que hay dentro de él, un enfoque Zero Trust no confía en ningún dispositivo, usuario ni activo de TI, a menos que este se haya autenticado y verificado continuamente.

La microsegmentación puede desempeñar un papel fundamental a la hora de adoptar la seguridad Zero Trust. A diferencia de una red segmentada de forma tradicional, la microsegmentación es un enfoque basado en software que protege los activos de TI individuales con microperímetros de control que bloquean todas las comunicaciones y el tráfico que no son necesarios o legítimos. La microsegmentación es más rápida y fácil de gestionar que los firewalls internos y las VLAN. Además, al separar los controles de seguridad de la infraestructura subyacente, la tecnología de microsegmentación permite a las organizaciones ampliar la protección y la visibilidad a cualquier parte del ecosistema de TI.

Para proteger una red segmentada con tecnología de microsegmentación, los equipos de ciberseguridad deben tener una visibilidad precisa de los activos de un ecosistema de TI y de la actividad autorizada y no autorizada entre ellos. Ahí es donde Akamai Guardicore Segmentation puede ayudar.

Akamai Guardicore Segmentation

Akamai Guardicore Segmentation ofrece la forma más rápida de visualizar y proteger los activos en el centro de datos, la nube o la infraestructura de nube híbrida. Al facilitar la visualización de la actividad en los entornos de TI y la implementación de políticas de microsegmentación precisas, Guardicore Segmentation de Akamai ayuda a detectar y bloquear rápidamente posibles filtraciones.

La tecnología de segmentación de Akamai protege a la organización de amenazas externas e internas mediante el uso de detalles de nivel de proceso para inspeccionar y controlar todo el tráfico este-oeste y norte-sur. Nuestra solución ofrece una vista precisa y en tiempo real de todo el entorno de TI, lo que proporciona una protección y autenticación más sólidas para las aplicaciones esenciales que las defensas tradicionales de una red segmentada.

Akamai Guardicore Segmentation le permite:

- Aumentar la cobertura. Proteger los activos esenciales dondequiera que se implementen o se acceda a ellos: en las instalaciones, en entornos de nube, servidores virtuales, bare metal o contenedores.

- Mejorar la aplicación de políticas. Aplique el mismo nivel de reglas detalladas de nivel de proceso en diferentes entornos operativos para una aplicación más coherente de las políticas de seguridad.

- Simplificar la segmentación. Un modelo flexible de lista de autorización o denegación para la política de segmentación permite una rápida reducción del riesgo con unas pocas reglas.

- Lograr un tiempo de inactividad cero. Akamai ofrece resultados más rápidos sin realizar ningún cambio en las redes informáticas ni en las aplicaciones, y sin tiempo de inactividad.

- Detectar las filtraciones con más rapidez. Las capacidades de detección completa de filtraciones incluyen un análisis de reputación, engaño dinámico y un firewall de inteligencia contra amenazas.

Ventajas de la segmentación de red

La microsegmentación con Akamai ofrece ventajas significativas con respecto a las soluciones de seguridad tradicionales de una red segmentada.

Reduzca la superficie de ataque. La segmentación basada en software de Akamai simplifica la reducción de riesgos sin necesidad de hardware de seguridad costoso.

Bloquee el movimiento lateral. Las capacidades de detección de amenazas y respuesta a incidentes en tiempo real pueden detectar y bloquear el movimiento lateral, lo que minimiza el tiempo de permanencia en toda la cadena de destrucción de ciberataques.

Proteja los activos críticos. Aplique los principios Zero Trust en una infraestructura de nube híbrida para proteger los activos frente al ransomware y otras formas de ciberdelincuencia.

Simplifique el cumplimiento. Akamai ofrece una visibilidad completa de los activos regulados, lo que permite a los equipos de seguridad de TI asegurarse de que están aislados de la red más amplia y de que cumplen las normativas relativas a la segmentación de los requisitos técnicos. Akamai también puede consultar datos históricos y en tiempo real para probar que la segmentación funciona según lo previsto y que no se están estableciendo comunicaciones que no cumplan la normativa.

Mejore el control de acceso basado en identidades. La microsegmentación con Akamai permite a sus equipos de seguridad gestionar el control de acceso en función de opciones detalladas en contexto, incluidos servicios, puertos y procesos específicos.

Preguntas frecuentes

Para mejorar la seguridad en una red segmentada, la microsegmentación separa los controles de seguridad de la infraestructura subyacente, lo que permite a las organizaciones ampliar la protección y la visibilidad en todo el ecosistema de TI. Las políticas de microsegmentación aplican controles detallados en torno a los activos de TI individuales, en lugar de a redes segmentadas o subredes de mayor tamaño, para proporcionar una estrategia de defensa más eficaz.

El tráfico de red este-oeste es el tráfico que se origina y termina dentro de los límites de red propios de una organización. Este tipo de tráfico suele implicar la comunicación entre aplicaciones, servicios y cargas de trabajo que se ejecutan en la red interna de la empresa. Entre los ejemplos de tráfico de red este-oeste se incluyen las solicitudes de un servidor de aplicaciones a un servidor de base de datos, o de un servidor web a un servicio de autenticación.

El movimiento lateral es un proceso que consiste en pasar de un sistema a otro dentro de una red con el fin de obtener acceso a recursos a los que el atacante normalmente no tendría acceso. Es una táctica común que utilizan los atacantes para obtener acceso a sistemas confidenciales. El atacante puede utilizar diversas técnicas, como la ingeniería social, el descifrado de contraseñas y la explotación de parches que falten o errores de configuración.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.