La segmentazione della rete è una tecnica di sicurezza della rete che divide una rete in sottoreti più piccole e distinte. Ciò consente agli amministratori di rete di suddividere l'intera rete e fornire controlli e servizi di sicurezza unici a ciascuna parte della rete.

Blocco delle cyberminacce con la rete segmentata

I team di sicurezza si affidano da tempo alla segmentazione della rete per proteggere l'infrastruttura IT dagli attacchi informatici. Segmentando la rete e filtrando il traffico tra sottoreti con firewall perimetrali, VLAN e ACL, gli amministratori della sicurezza di rete sono stati in grado di mitigare efficacemente determinati tipi di malware e altre cyberminacce.

Tuttavia, le tradizionali misure di sicurezza perimetrale in una rete segmentata non sono più in grado di tenere il passo con il volume di traffico di rete riscontrato dai data center odierni. Allo stesso tempo, le cyberminacce sono in continua evoluzione, sfruttando la complessità dei punti di accesso alla rete, delle applicazioni e dell'infrastruttura IT per trovare nuovi modi per violare i sistemi di difesa della rete. In questo panorama di minacce, i firewall tradizionali in una rete segmentata possono fare ben poco per impedire agli autori degli attacchi di utilizzare i flussi di traffico est-ovest per espandere il loro punto d'appoggio dopo aver violato con successo le difese perimetrali.

Di conseguenza, sempre più organizzazioni si rivolgono alla tecnologia di microsegmentazione di Akamai per migliorare la sicurezza contro le cyberminacce nelle proprie reti segmentate. Utilizzando i microperimetri per limitare l'accesso alle singole risorse IT, Akamai Guardicore Segmentation rileva e impedisce il movimento laterale per bloccare attacchi come il ransomware e ridurre al minimo il tempo di attesa nell'intera kill chain degli attacchi informatici.

Che cos'è l'autenticazione a due fattori (2FA)?

Sempre più aziende oggi scelgono soluzioni di autenticazione a due fattori per migliorare la sicurezza degli accessi della forza lavoro. Questo è il risultato di un fatto sorprendente: quasi l'80% delle violazioni di dati si è basato sull'utilizzo di credenziali dei dipendenti rubate o violate e attacchi di forza bruta. Le credenziali compromesse vengono sempre più utilizzate per creare una falla iniziale che consente ai criminali informatici di distribuire ransomware e altre forme di malware che possono avere conseguenze devastanti per la redditività e la reputazione aziendale.

L'autenticazione a due fattori fornisce un ulteriore livello di sicurezza che richiede agli utenti di accedere non soltanto con una semplice password, che può essere facilmente rubata. Questa misura aggiuntiva di cybersicurezza può ridurre drasticamente gli incidenti di violazione: le organizzazioni che utilizzano soluzioni di autenticazione a due fattori (2FA) o multifattore (MFA) hanno il 99,9% in meno di probabilità di venire compromesse. La tecnologia di autenticazione a due fattori basata sullo standard di sicurezza FIDO2 è ancora più sicura, impedendo agli hacker di utilizzare attacchi di phishing e tecniche di credential stuffing per aggirare la sicurezza MFA standard.

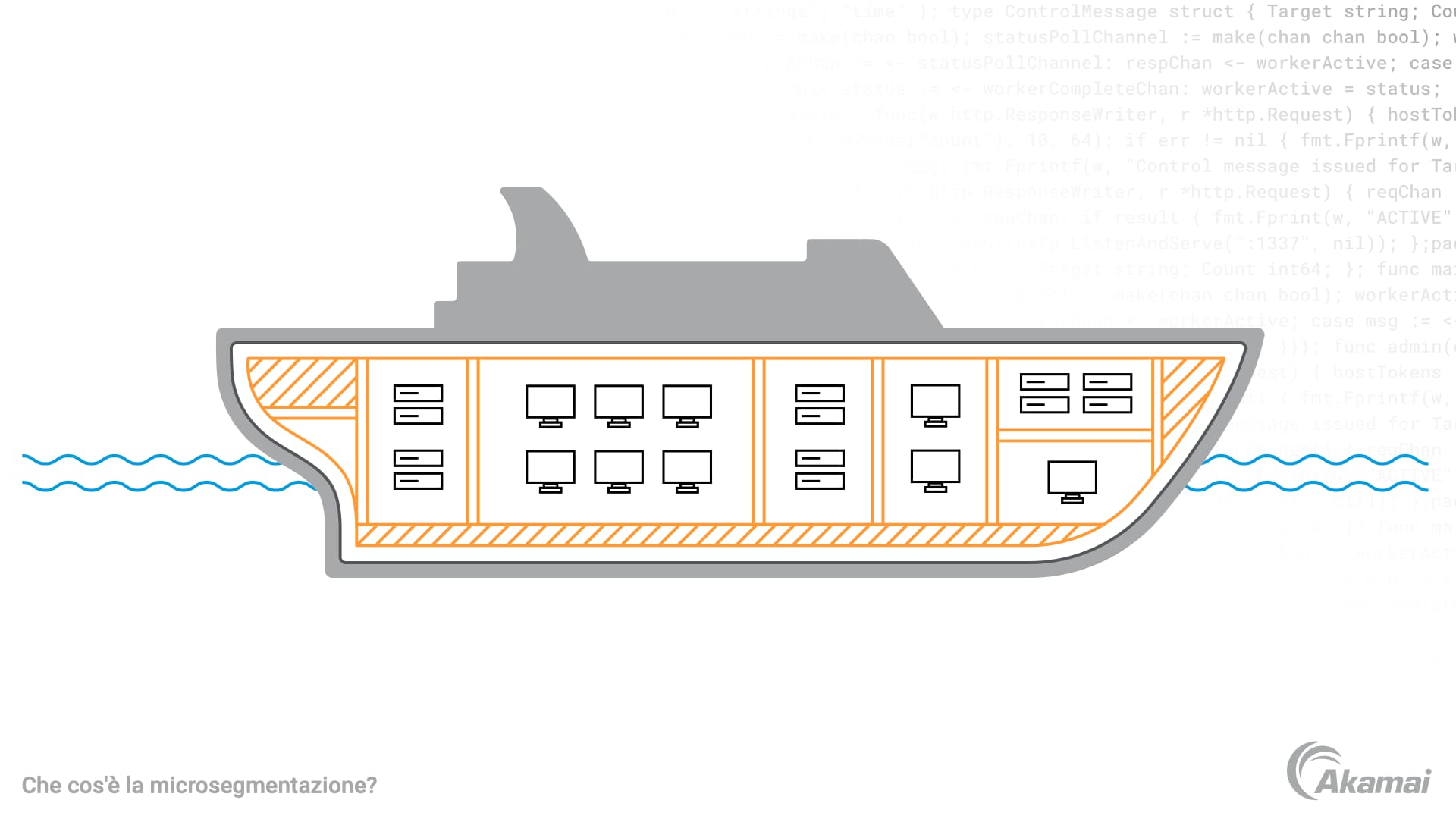

La segmentazione è stata a lungo utilizzata dai costruttori navali per isolare le falle nello scafo e contenere/controllare le infiltrazioni di acqua.

La segmentazione è stata a lungo utilizzata dai costruttori navali per isolare le falle nello scafo e contenere/controllare le infiltrazioni di acqua.

Microsegmentazione e sicurezza Zero Trust

In un mondo di rischio crescente, il sistema di sicurezza Zero Trust sta rapidamente diventando lo standard di riferimento per le organizzazioni e i CIO che desiderano una strategia di sicurezza più rigorosa. Un'architettura Zero Trust abbandona la nozione di rete affidabile all'interno di un perimetro ben definito. Anziché difendere rigorosamente il perimetro e fidarsi di tutto ciò che si trova al suo interno, un approccio Zero Trust non si fida di nessun dispositivo, utente o risorsa IT a meno che non sia stato autenticato e verificato continuamente.

La microsegmentazione può svolgere un ruolo fondamentale nell'adozione della sicurezza Zero Trust. A differenza di una rete tradizionalmente segmentata, la microsegmentazione è un approccio basato su software che protegge le singole risorse IT con microperimetri di controllo che bloccano tutte le comunicazioni e il traffico non necessario o legittimo. La microsegmentazione è più veloce e più facile da gestire rispetto ai firewall interni e alle VLAN. Inoltre, separando i controlli di sicurezza dall'infrastruttura sottostante, la tecnologia di microsegmentazione consente alle organizzazioni di estendere la protezione e la visibilità ovunque all'interno dell'ecosistema IT.

Per proteggere una rete segmentata con la tecnologia di microsegmentazione, i team di sicurezza informatica devono disporre di una visibilità granulare delle risorse all'interno di un ecosistema IT e delle attività autorizzate e non autorizzate tra di loro. È qui che entra in gioco Akamai Guardicore Segmentation .

Akamai Guardicore Segmentation

Akamai Guardicore Segmentation offre il modo più veloce per visualizzare e proteggere le risorse in una rete segmentata all'interno del data center, del cloud o dell'infrastruttura cloud ibrida. Semplificando la visualizzazione delle attività all'interno degli ambienti IT e implementando policy di microsegmentazione precise, Akamai Guardicore Segmentation aiuta a rilevare e bloccare rapidamente possibili violazioni.

La tecnologia di segmentazione di Akamai protegge l'organizzazione dalle minacce esterne e interne utilizzando dettagli a livello di processo per ispezionare e controllare tutto il traffico est-ovest e nord-sud. La nostra soluzione offre una visibilità accurata e in tempo reale dell'intero ambiente IT, offrendo protezione e autenticazione più efficaci per le applicazioni business-critical rispetto ai sistemi di difesa tradizionali in una rete segmentata.

La soluzione Akamai Guardicore Segmentation consente di:

- Aumentare la copertura. Proteggete le risorse essenziali ovunque siano distribuite o accessibili: in locale, in ambienti cloud, nei server virtuali, nel bare metal o nei container.

- Migliorare l'applicazione delle policy. Applicate lo stesso livello di regole granulari a livello di processo in diversi ambienti operativi per un'applicazione più coerente delle policy di sicurezza.

- Semplificare la segmentazione. Un modello flessibile di elenchi di elementi consentiti/bloccati per la policy di segmentazione consente la rapida riduzione del rischio con poche regole.

- Azzerare i problemi di downtime. Akamai consente di ottenere risultati più rapidi senza modificare le reti di computer o le applicazioni e senza problemi di downtime.

- Rilevare le violazioni più velocemente. Le funzionalità complete di rilevamento delle violazioni includono l'analisi della reputazione, la frode dinamica e un firewall di intelligence sulle minacce.

Vantaggi della segmentazione della rete

La microsegmentazione con Akamai offre vantaggi significativi rispetto alle soluzioni di sicurezza tradizionali in una rete segmentata.

Riduzione della superficie di attacco. La segmentazione basata sul software di Akamai semplifica la riduzione dei rischi senza richiedere costosi hardware per la sicurezza.

Blocco del movimento laterale. Le funzionalità di rilevamento delle minacce e risposta agli incidenti in tempo reale possono rilevare e bloccare il movimento laterale, riducendo al minimo il tempo di attesa nell'intera kill chain degli attacchi informatici..

Protezione delle risorse critiche. Applicate i principi Zero Trust in un'infrastruttura cloud ibrida per proteggere le risorse critiche da ransomware e altre forme di crimine informatico.

Semplificazioni della conformità. Akamai offre una visibilità completa delle risorse regolamentate, consentendo ai team addetti alla sicurezza IT di garantire che siano isolate dalla rete più ampia e conformi alle normative relative alla segmentazione nei requisiti tecnici. Akamai può anche fare riferimento a dati cronologici e in tempo reale per dimostrare che la segmentazione funziona come previsto e che non sono in corso comunicazioni non conformi.

Miglioramento del controllo degli accessi basati sull'identità. La microsegmentazione con Akamai consente ai team addetti alla sicurezza di gestire il controllo degli accessi in base a opzioni granulari nel contesto, inclusi servizi, porte e processi specifici.

Domande frequenti (FAQ)

Per migliorare la sicurezza in una rete segmentata, la microsegmentazione separa i controlli di sicurezza dall'infrastruttura sottostante, consentendo alle organizzazioni di estendere le protezioni e la visibilità a tutto l'ecosistema IT. Le policy di microsegmentazione applicano controlli granulari a singole risorse IT, piuttosto che su reti o sottoreti segmentate più grandi, per fornire una strategia di difesa più efficace.

Il traffico di rete est-ovest è il traffico che ha origine e termina all'interno dei confini della rete di un'organizzazione. Questo tipo di traffico di solito comporta la comunicazione tra applicazioni, servizi e carichi di lavoro in esecuzione sulla rete interna dell'organizzazione. Esempi di traffico di rete est-ovest includono le richieste da un server delle applicazioni a un server di database o da un server web a un servizio di autenticazione.

Il movimento laterale è il processo di spostamento da un sistema all'altro all'interno di una rete, al fine di ottenere l'accesso a risorse a cui l'autore degli attacchi normalmente non avrebbe accesso. È una tattica comune utilizzata dagli autori degli attacchi per ottenere l'accesso a sistemi sensibili. L'autore degli attacchi può utilizzare una varietà di tecniche, tra cui social engineering, "password cracking" e sfruttamento di patch mancanti o errori di configurazione.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.