La segmentation réseau est une technique de sécurité qui divise un réseau en sous-réseaux distincts et plus petits. Cela permet aux administrateurs réseau de compartimenter l'ensemble du réseau et de fournir des contrôles de sécurité et des services uniques à chaque partie du réseau.

Arrêtez les cybermenaces avec un réseau segmenté

Les équipes de sécurité se sont longtemps tournées vers la segmentation réseau pour protéger l'infrastructure informatique contre les cyberattaques. En segmentant le réseau et en filtrant le trafic entre les sous-réseaux à l'aide de pare-feu de périmètre, de VLAN et de listes de contrôle d'accès, les administrateurs de sécurité réseau ont réussi à atténuer certains types de programmes malveillants et d'autres cybermenaces.

Cependant, les mesures de sécurité du périmètre traditionnelles dans un réseau segmenté ne peuvent plus répondre au volume de trafic réseau que les centres de données d'entreprise connaissent aujourd'hui. Dans le même temps, les cybermenaces évoluent constamment, tirant parti de la complexité des points d'accès réseau, des applications et de l'infrastructure informatique pour trouver de nouvelles façons de violer les défenses réseau. Dans ce contexte menaçant, les pare-feu traditionnels d'un réseau segmenté ne peuvent pas empêcher les attaquants d'utiliser les flux de trafic est-ouest pour étendre leur présence après avoir réussi à percer les défenses de périmètre.

Par conséquent, de plus en plus d'entreprises se tournent vers la technologie de microsegmentation d'Akamai pour améliorer la sécurité contre les cybermenaces dans leurs réseaux segmentés. En utilisant des micropérimètres pour limiter l'accès aux ressources informatiques individuelles, Guardicore Segmentation d'Akamai détecte et empêche les mouvements latéraux afin de bloquer les attaques telles que les ransomwares et de minimiser les temps d'arrêt tout au long de la chaîne d'élimination des cyberattaques.

Qu'est-ce que l'authentification à deux facteurs (2FA) ?

Aujourd'hui, de plus en plus d'entreprises choisissent des solutions d'authentification à deux facteurs pour améliorer la sécurité des connexions des collaborateurs. C'est le résultat d'un fait surprenant : près de 80 % des violations de données impliquent l'utilisation d'informations d'identification d'employés volées ou compromises et de connexions par attaques en force. Les informations d'identification compromises sont de plus en plus utilisées pour créer une tête de pont pour les cybercriminels qui diffusent des ransomwares et d'autres formes de logiciels malveillants pouvant avoir des conséquences dévastatrices sur la rentabilité et la réputation des entreprises.

L'authentification à deux facteurs fournit une couche de sécurité supplémentaire en exigeant des utilisateurs qu'ils se connectent avec davantage de procédures qu'un simple mot de passe, qui peut être facilement volé. Cette mesure de cybersécurité supplémentaire peut réduire considérablement le nombre de violations : les organisations qui utilisent des solutions d'authentification à deux facteurs (2FA) ou d'authentification multifactorielle (MFA) ont 99,9 % de chances en moins d'être compromises. La technologie d'authentification à deux facteurs basée sur la norme de sécurité FIDO2 est encore plus sûre, car elle empêche les pirates d'utiliser des attaques par hameçonnage et des techniques de de credential stuffing pour contourner la sécurité MFA standard.

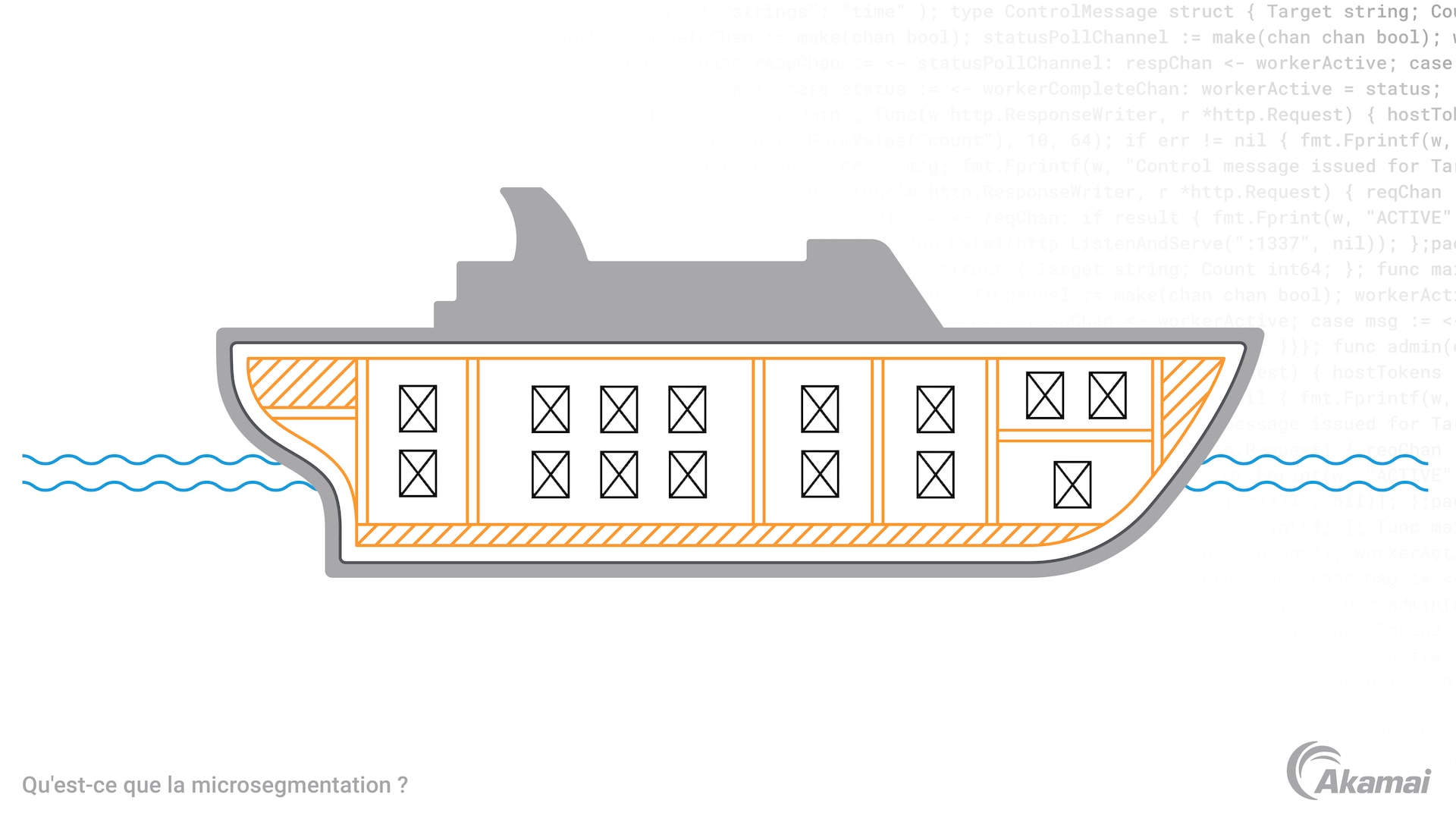

La segmentation a longtemps été utilisée par les constructeurs de navires pour isoler les brèches de la coque et pour contenir/maîtriser les inondations.

La segmentation a longtemps été utilisée par les constructeurs de navires pour isoler les brèches de la coque et pour contenir/maîtriser les inondations.

Microsegmentation et sécurité Zero Trust

Dans un monde où le risque augmente, la sécurité Zero Trust est en passe de devenir la référence pour les organisations et les directeurs informatiques qui souhaitent adopter une posture de sécurité plus rigoureuse. L'architecture Zero Trust abandonne l'idée d'un réseau de confiance dans un périmètre bien défini. Plutôt que de défendre rigoureusement le périmètre et de faire confiance à tout ce qui se trouve dans le système informatique, une approche Zero Trust ne fait confiance à aucun terminal, utilisateur ou actif informatique, à moins qu'il ne soit authentifié et vérifié en permanence.

La microsegmentation peut jouer un rôle essentiel dans l'adoption de la sécurité Zero Trust. Contrairement à un réseau traditionnellement segmenté, la microsegmentation est une approche logicielle qui protège les ressources informatiques individuelles avec des micropérimètres de contrôle qui bloquent toute communication et tout trafic qui n'est pas nécessaire ou légitime. La microsegmentation est plus rapide et plus facile à gérer que les pare-feu et les VLAN internes. En séparant les contrôles de sécurité de l'infrastructure sous-jacente, la technologie de microsegmentation permet aux entreprises d'étendre la protection et la visibilité partout dans l'écosystème informatique.

Pour protéger un réseau segmenté à l'aide de la technologie de microsegmentation, les équipes de cybersécurité doivent disposer d'une visibilité granulaire sur les actifs d'un écosystème informatique et sur les activités autorisées et non autorisées entre eux. C'est ici que Guardicore Segmentation d'Akamai peut vous aider.

Guardicore Segmentation d'Akamai

Guardicore Segmentation d'Akamai est le moyen le plus rapide de visualiser et de protéger les ressources dans le réseau segmenté au sein d'un centre de données, d'un cloud ou d'une infrastructure de cloud hybride. En facilitant la visualisation de l'activité au sein des environnements informatiques et en mettant en œuvre des stratégies de microsegmentation précises, Guardicore Segmentation d'Akamai permet de détecter et de bloquer rapidement les éventuelles violations.

La technologie de segmentation d'Akamai protège l'entreprise contre les menaces externes et internes en utilisant des détails au niveau des processus pour inspecter et contrôler tout le trafic est-ouest et nord-sud. Notre solution offre une vue précise et en temps réel de l'ensemble de l'environnement informatique, garantissant une protection et une authentification plus fortes pour les applications stratégiques que les défenses traditionnelles d'un réseau segmenté.

Guardicore Segmentation d'Akamai vous permet de faire ce qui suit :

- Augmenter la couverture. Protéger les ressources essentielles, où qu'elles soient déployées ou accessibles — dans le cloud, sur site, sur des serveurs virtuels, sur des serveurs dédiés physiques (bare metal) ou dans des conteneurs.

- Améliorer l'application des stratégies. Appliquer le même niveau de règles granulaires au niveau des processus dans différents environnements d'exploitation, pour une application plus cohérente des stratégies de sécurité.

- Simplifier la segmentation. Un modèle flexible de liste blanche/noire pour la stratégie de segmentation facilite la réduction rapide des risques à l'aide de quelques règles.

- Bénéficier d'un temps d'arrêt nul. Akamai offre des résultats plus rapidement sans modification de réseaux ou d'applications et sans temps d'arrêt.

- Détecter les violations plus rapidement. Les fonctionnalités complètes de détection des violations comprennent l'analyse de réputation, les leurres dynamiques et un pare-feu d'informations sur les menaces.

Avantages de la segmentation réseau

La microsegmentation avec Akamai offre des avantages significatifs par rapport aux solutions de sécurité traditionnelles dans un réseau segmenté.

Réduisez votre surface d'attaque. La segmentation logicielle d'Akamai simplifie la réduction des risques sans nécessiter de matériel de sécurité coûteux.

Bloquez les mouvements latéraux. Les fonctionnalités de détection des menaces et de réponse aux incidents en temps réel peuvent détecter et bloquer les mouvements latéraux, réduisant ainsi le temps d'arrêt sur l'ensemble de la chaîne d'élimination des cyberattaques.

Protégez les ressources critiques. Appliquer les principes Zero Trust dans une infrastructure de cloud hybride afin de protéger les ressources critiques contre les ransomwares et autres formes de cybercriminalité.

Simplifiez la conformité. Akamai offre une visibilité complète des ressources réglementées, permettant ainsi aux équipes de sécurité informatique de s'assurer qu'elles sont isolées du réseau élargi et en conformité avec les réglementations relatives à la segmentation des exigences techniques. Akamai peut également référencer des données historiques et en temps réel pour prouver que la segmentation fonctionne comme prévu et qu'aucune communication non conforme n'a lieu.

Améliorer le contrôle d'accès basé sur l'identité. La microsegmentation avec Akamai permet à vos équipes de sécurité de gérer le contrôle d'accès en fonction d'options granulaires en contexte, y compris des services, des ports et des processus spécifiques.

Foire aux questions (FAQ)

Pour améliorer la sécurité dans un réseau segmenté, la microsegmentation sépare les contrôles de sécurité de l'infrastructure sous-jacente, ce qui permet aux entreprises d'étendre la protection et la visibilité à l'ensemble d'un écosystème informatique. Les stratégies de microsegmentation placent des contrôles granulaires sur les ressources informatiques individuelles, plutôt que sur les réseaux ou sous-réseaux segmentés de plus grande taille, afin de fournir une posture de défense plus efficace.

Le trafic réseau est-ouest est celui qui provient de et se termine à l'intérieur des frontières du réseau d'une organisation. Ce type de trafic implique généralement la communication entre les applications, les services et les charges de travail exécutées sur le réseau interne de l'entreprise. Les exemples de trafic réseau est-ouest incluent les requêtes d'un serveur d'applications vers un serveur de base de données ou d'un serveur Web vers un service d'authentification.

Le mouvement latéral consiste à passer d'un système à un autre au sein d'un réseau, afin d'accéder aux ressources auxquelles l'attaquant n'aurait normalement pas accès. Il s'agit d'une tactique courante utilisée par les attaquants pour accéder à des systèmes sensibles. L'attaquant peut utiliser diverses techniques, notamment l'ingénierie sociale, le craquage des mots de passe et l'exploitation des correctifs manquants ou des erreurs de configuration.

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.