Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Qu'est-ce qu'un mouvement latéral ?

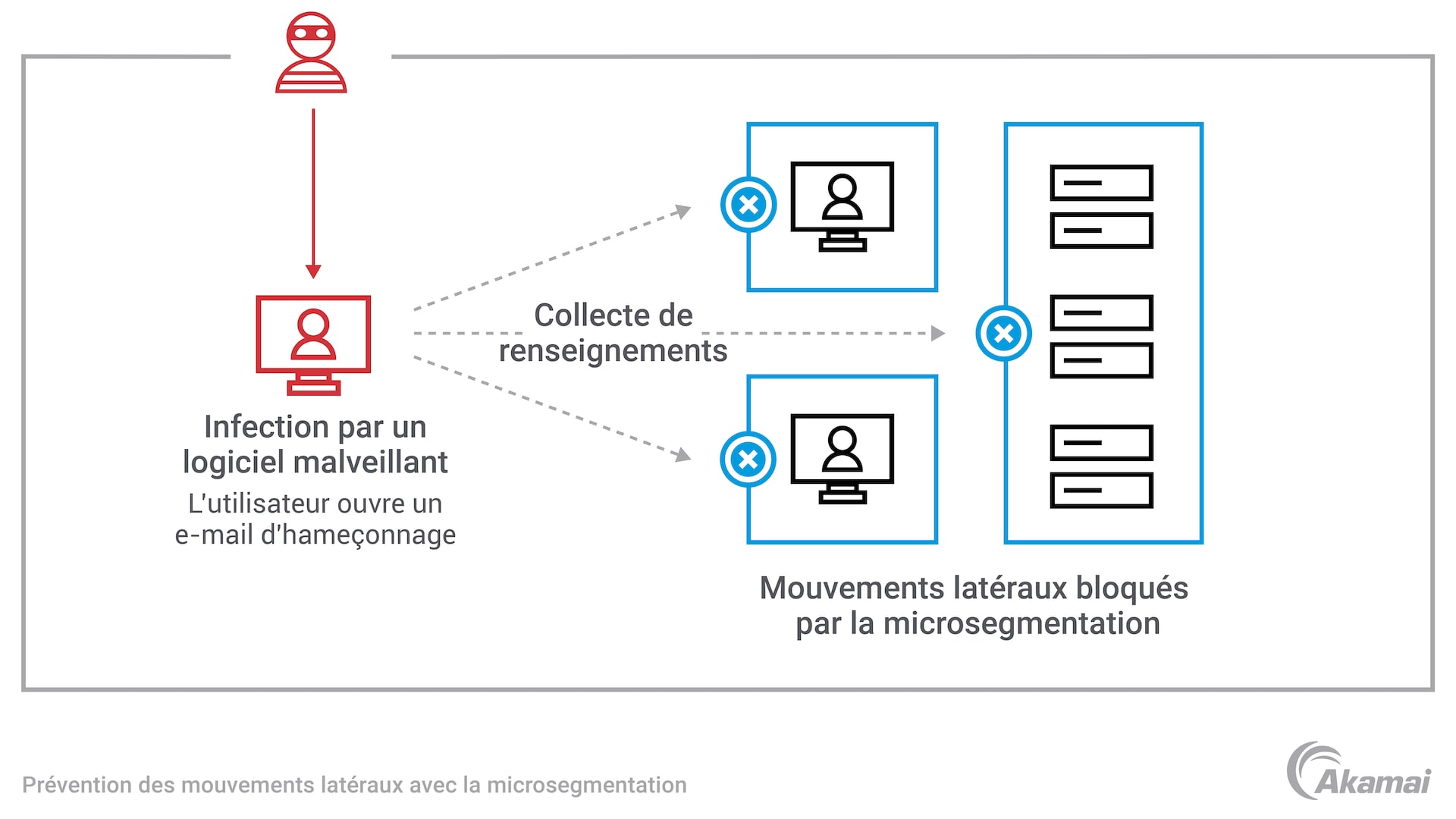

Le mouvement latéral est l'ensemble des techniques utilisées par les pirates pour accéder à des ressources supplémentaires après avoir percé les défenses d'un réseau. Après l'accès initial et l'accès à un centre de données ou à un environnement informatique, les cybercriminels utilisent des identifiants de connexion volés (obtenus par vol d'informations d'identification ou attaques par hameçonnage) pour usurper l'identité des utilisateurs légitimes, en se déplaçant plus profondément dans les systèmes afin d'accéder aux données sensibles, à la propriété intellectuelle et à d'autres ressources de grande valeur.

Le risque des attaques par mouvement latéral

À mesure que l'écosystème des cybermenaces continue d'évoluer, les équipes informatiques de cybersécurité se concentrent toujours sur la prévention des failles de sécurité dans les défenses réseau. Mais de nombreuses équipes admettent également que toutes les violations ne peuvent pas être évitées. En matière de cyberattaque, la question n'est pas de savoir si l'on en rencontrera une, mais à quel moment.

C'est pourquoi les entreprises les plus avisées d'aujourd'hui se concentrent également sur la détection rapide des violations et sur la réduction des dégâts qu'elles peuvent causer. D'une certaine manière, il s'agit d'un défi plus important, car il exige des équipes de sécurité réseau qu'elles surveillent la grande quantité de trafic est-ouest au sein d'un réseau, à la recherche de signes de mouvement latéral indiquant une activité malveillante potentielle. Toutefois, la plupart des entreprises ont peu de visibilité sur le trafic réseau est-ouest, surtout si elles s'appuient sur des technologies traditionnelles comme les pare-feu existants pour le contrôle et l'autorisation par défaut des applications.

Akamai peut vous aider. Notre solution fournit des outils de visibilité approfondie, de microsegmentation et de renseignements sur les menaces qui peuvent vous aider à détecter rapidement les mouvements latéraux, à réduire la surface d'attaque ainsi qu'à minimiser l'impact des cyberattaques et des menaces persistantes avancées.

Comment fonctionnent les attaques par mouvement latéral ?

Le mouvement latéral est la série d'étapes suivies par les pirates qui ont déjà accès à un environnement de confiance et qui recherchent des ressources de grande valeur. Une fois au sein du réseau, les pirates identifient les ressources les plus vulnérables ou les plus précieuses et prennent des mesures pour les atteindre en augmentant leur niveau d'accès.

Ce type de mouvement latéral commence généralement par l'infection ou la compromission d'un centre de données ou d'un nœud de cloud à l'aide d'informations d'identification volées. À partir de là, les pirates utilisent diverses techniques pour analyser le réseau, les nœuds et les applications, à la recherche de vulnérabilités à exploiter et d'erreurs de configuration qui leur permettent de réussir à se déplacer vers leur cible suivante, souvent grâce à des informations d'identification volées obtenues par e-mail d'hameçonnage ou à partir de données endommagées ou compromises.

Lorsqu'ils sont effectués efficacement, les mouvements latéraux peuvent être extrêmement difficiles à détecter pour les équipes informatiques, car l'activité se mélange à de grands volumes de trafic est-ouest légitime. À mesure que les pirates en apprennent davantage sur la manière dont le trafic légitime circule dans l'environnement, ils ont plus facilement le temps de camoufler leur mouvement latéral comme des activités sanctionnées. Cette difficulté à détecter les mouvements latéraux permet aux violations de sécurité d'atteindre rapidement des proportions dévastatrices.

Pour arrêter les attaques par mouvement latéral, les équipes de cybersécurité ont besoin de trois capacités essentielles. Elles doivent pouvoir visualiser le trafic est-ouest en temps réel et sur une base historique, ce qui leur permet ainsi d'identifier plus facilement les activités malveillantes potentielles. Elles peuvent également utiliser des solutions de sécurité de microsegmentation pour appliquer des hiérarchies réseau ainsi que des contrôles de sécurité au niveau de la charge de travail et des processus aux ressources critiques, ce qui permet de bloquer les tentatives de mouvement latéral. De plus, elles peuvent utiliser des technologies de tromperie pour rediriger les comportements suspects vers des moteurs de tromperie à forte interaction, où les équipes informatiques sont en mesure d'en savoir plus sur les attaques par mouvement latéral en ce qui concerne la recherche de menaces et la façon dont concevoir de meilleures stratégies de sécurité pour les éviter.

Visualisation du trafic est-ouest

Les organisations qui recherchent une sécurité plus proactive sur les mouvements latéraux peuvent commencer par visualiser le trafic est-ouest dans leur environnement. Une fois qu'une ligne de base claire du trafic est-ouest sanctionné est établie et consultable en temps réel et sur une base historique, il devient beaucoup plus facile d'identifier les tentatives de mouvement latéral non sanctionnées.

Il s'agit de l'une des fonctionnalités phares de la solution d'Akamai. La technologie Akamai Guardicore Segmentation utilise des capteurs basés sur le réseau et l'hôte pour recueillir des informations détaillées sur les ressources et les flux dans les environnements de centre de données, de cloud et hybrides, combine ces informations avec les informations d'étiquetage (convention de dénomination) disponibles à partir des outils d'orchestration et affiche une représentation visuelle du trafic est-ouest dans l'environnement.

Comment le contrôle des mouvements latéraux s'inscrit-il dans une stratégie de sécurité Zero Trust ?

Plutôt qu'une technologie ou un produit, le Zero Trust est un cadre de compréhension de la sécurité. Il offre aux responsables des technologies de sécurité de l'information et aux autres responsables de la sécurité une approche stratégique et architecturale pour adopter une stratégie de sécurité plus rigoureuse qui les aide à préparer leur entreprise à un environnement de risques croissants.

Une architecture Zero Trust abandonne l'idée d'un réseau de confiance dans un périmètre défini. L'objectif est de minimiser la surface d'attaque et d'empêcher le type de mouvement latéral sur un réseau sur lequel reposent tant de cyberattaques. En cas de violation ou de vol de données, une architecture Zero Trust empêche les intrus de se déplacer latéralement pour accéder facilement à d'autres systèmes ou données sensibles. Cette approche prend en charge de nouveaux modèles opérationnels et commerciaux qui nécessitent rapidité et flexibilité. Elle facilite également la conformité aux réglementations qui exigent une meilleure protection des données des internautes et la séparation des ressources critiques et non critiques.

Pour réussir la mise en œuvre d'un modèle Zero Trust, les équipes de sécurité ont besoin de deux capacités fondamentales : une visibilité totale sur leurs environnements réseau internes et des capacités de segmentation qui leur permettent de créer rapidement et efficacement des micropérimètres autour des ressources critiques. Une visibilité complète est essentielle pour développer la compréhension des dépendances d'applications et des flux de trafic sur lesquels les stratégies de sécurité doivent reposer. De plus, des capacités de segmentation rapides et efficaces sont nécessaires pour s'adapter à l'évolution des besoins de l'entreprise et aux environnements de centres de données hybrides, dynamiques et complexes. Les approches traditionnelles de sécurité, principalement axées sur les menaces externes, ne correspondent pas à ces deux capacités.

Détection des mouvements latéraux avec la technologie Akamai Guardicore

Notre solution propose une plateforme unique et évolutive qui offre toutes les fonctionnalités dont vous avez besoin pour détecter les mouvements latéraux et neutraliser les attaques comme les ransomwares et les menaces persistantes avancées. Grâce à des fonctionnalités de détection en temps réel des menaces et de réponse, notre solution facilite la détection des techniques de mouvement latéral et réduit le temps d'arrêt sur l'ensemble de la chaîne des cyberattaques.

Notre solution est une solution logicielle de segmentation réseau qui vous permet d'atteindre de hauts niveaux de sécurité plus rapidement, plus facilement et de manière économique. Contrairement aux pare-feu et réseaux VLAN existants, notre solution offre une visibilité approfondie sur les dépendances et les flux d'applications afin que vous puissiez comprendre plus facilement ce qui se passe dans votre environnement. Notre technologie étant dissociée du réseau physique, vous pouvez rapidement appliquer des stratégies de microsegmentation et d'accès privilégié afin de protéger les ressources informatiques critiques contre les mouvements latéraux, qu'elles se trouvent sur site, dans le cloud ou dans une infrastructure hybride.

Contrer le mouvement latéral

Akamai offre des avantages considérables par rapport aux autres technologies de sécurité en matière de détection et d'interruption des mouvements latéraux.

Bénéficiez d'une meilleure visibilité

Grâce à la mise en œuvre de stratégies de microsegmentation au niveau des processus, Akamai peut facilement détecter, alerter et bloquer les processus non autorisés afin qu'ils n'accèdent pas aux ressources informatiques critiques. Vous bénéficiez ainsi d'une surface d'attaque bien plus réduite qui limite le mouvement latéral.

Réduisez les temps d'arrêt

Notre solution détecte les activités malveillantes plus tôt dans la chaîne d'attaque afin d'empêcher les pirates d'utiliser le mouvement latéral pour se propager dans un environnement. Akamai fournit des informations détaillées sur les acteurs malveillants, les applications, les tentatives de force brute ainsi que les outils et techniques des pirates qui peuvent aider les équipes d'intervention à hiérarchiser les enquêtes et à réduire les temps d'arrêt en cas d'incident.

Accélérez la réponse aux incidents

Notre solution peut exporter automatiquement des indicateurs d'infection vers les passerelles de sécurité et le SIEM. Notre plateforme fournit une mise à jour en un clic des stratégies de segmentation afin de résoudre les violations de trafic. Les équipes de sécurité peuvent également déclencher des actions sur les machines virtuelles afin d'éviter la propagation des dégâts causés par les attaques de ransomware.

Améliorer les informations sur les menaces

Notre solution fournit des informations sur les menaces afin que les équipes de sécurité puissent affiner leurs règles de segmentation. Akamai Guardicore Segmentation collecte l'ensemble des traces de l'attaque, y compris les fichiers et outils utilisés ou mis en ligne. Des analyses approfondies permettent d'exposer les identifiants des utilisateurs, les méthodes d'attaque, les tactiques de propagation et bien plus encore.

Perturber les attaquants par la tromperie

Les tromperies à hautes interactions sur la plateforme de la solution peuvent perturber les pirates et intercepter les détails de l'attaque. Akamai Guardicore Segmentation utilise l'analyse de réputation pour détecter les noms de domaine, les adresses IP et les hachages de fichiers suspects dans les flux de trafic.