Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

Was ist laterale Netzwerkbewegung?

Unter lateraler Netzwerkbewegung versteht man eine Reihe von Techniken, die Angreifer einsetzen, um sich Zugang zu weiteren Ressourcen zu verschaffen, nachdem sie zunächst die Netzwerkverteidigung durchbrochen haben. Nach dem ersten Zugriff und dem Einloggen in ein Rechenzentrum oder eine IT-Umgebung verwenden Cyberkriminelle gestohlene Anmeldedaten (die sie durch Diebstahl von Anmeldedaten oder Phishing-Angriffe erlangt haben), um sich als legitime Nutzer auszugeben und tiefer in die Systeme einzudringen, um auf sensible Daten, geistiges Eigentum und andere wertvolle Ressourcen zuzugreifen.

Die Gefahr von Angriffen durch laterale Netzwerkbewegung

Die Landschaft der Cyberbedrohungen entwickelt sich ständig weiter, doch IT-Cybersicherheitsteams sind weiterhin in erster Linie darauf fokussiert, das Eindringen von Angriffen in die Netzwerkabwehr zu verhindern. Aber viele Teams erkennen auch, dass nicht alle Angriffe verhindert werden können. In der Tat ist es eher eine Frage des „Wann“ als des „Ob“ es zu einem Cyberangriff kommt.

Deshalb konzentrieren sich kluge Unternehmen heute auch darauf, Sicherheitsverletzungen schnell zu erkennen und den Schaden zu minimieren, den sie verursachen können. In gewisser Weise ist dies eine größere Herausforderung, da die Netzwerksicherheitsteams die riesige Menge an East-West-Traffic innerhalb eines Netzwerks überwachen und nach Anzeichen für laterale Netzwerkbewegung suchen müssen, die auf potenzielle bösartige Aktivitäten hinweisen. Die meisten Unternehmen haben jedoch nur wenig Einblick in den East-West-Traffic, vor allem, wenn sie sich bei der Anwendungskontrolle und dem Zulassen von Anwendungen auf traditionelle Technologien wie Legacy-Firewalls verlassen.

Akamai bietet die Lösung. Unsere Lösung bietet Tools für tiefe Transparenz, Mikrosegmentierung und Bedrohungsinformationen, die Ihnen helfen, laterale Netzwerkbewegung schnell zu erkennen, Ihre Angriffsfläche zu reduzieren und die Auswirkungen von Cyberangriffen und fortgeschrittenen, anhaltenden Bedrohungen zu minimieren.

Wie funktionieren Angriffe durch laterale Netzwerkbewegung?

Als laterale Netzwerkbewegung bezeichnet man eine Reihe von Schritten, die von Angreifern unternommen werden, die sich bereits Zugang zu einer vertrauenswürdigen Umgebung verschafft haben und auf der Suche nach wertvollen Ressourcen sind. Sobald sich Angreifer im Netzwerk befinden, identifizieren sie die anfälligsten oder wertvollsten Ressourcen und ergreifen Maßnahmen, um sie zu erreichen, indem sie ihre Zugriffsrechte erweitern.

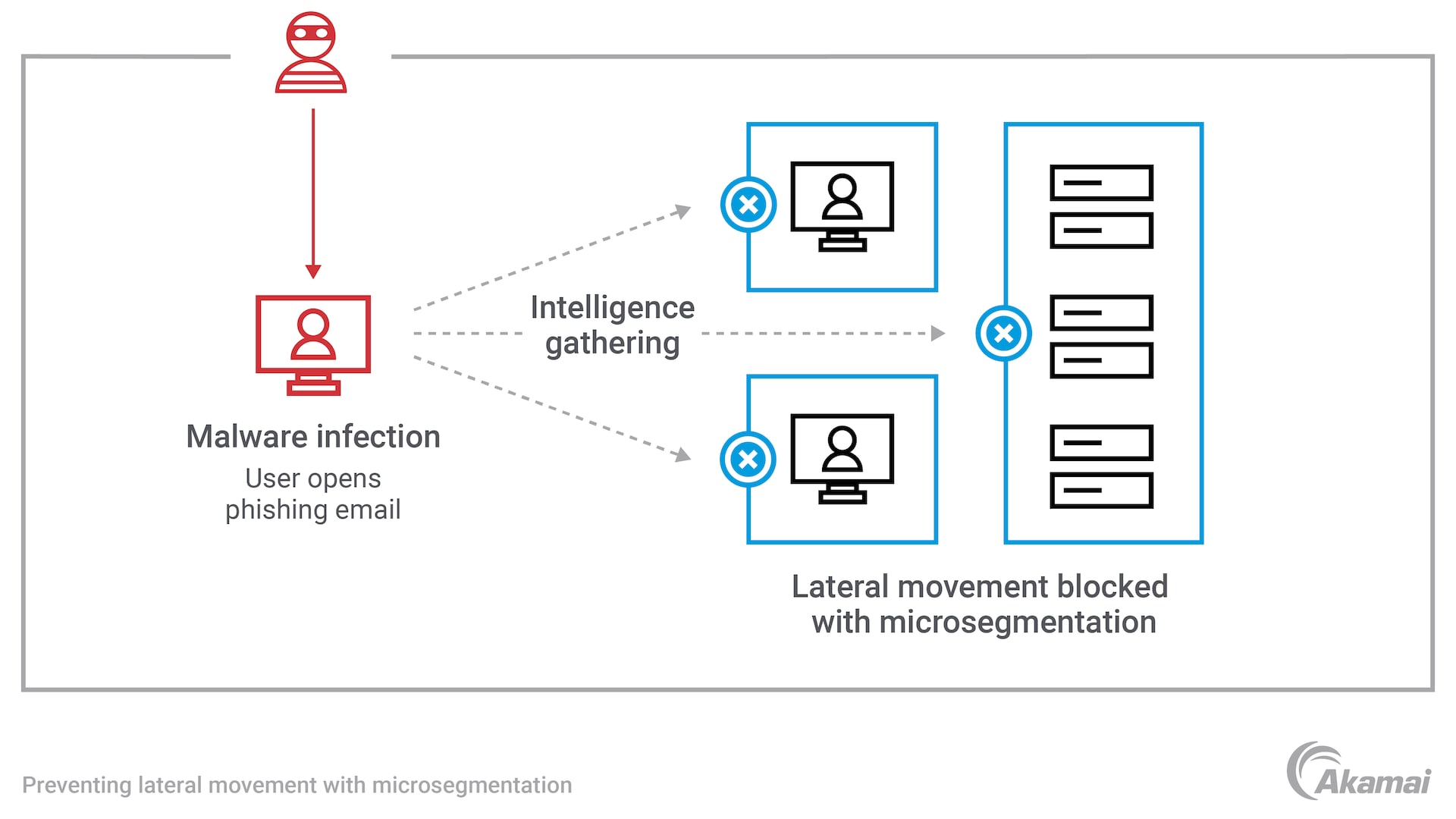

Diese Art der lateralen Netzwerkbewegung beginnt in der Regel mit der Infizierung oder Kompromittierung eines Rechenzentrums oder eines Nodes in der Cloud unter Verwendung gestohlener Anmeldedaten. Ab diesem Punkt verwenden die Angreifer eine Vielzahl von Techniken, um das Netzwerk, die Nodes und die Anwendungen zu sondieren. Sie suchen nach Schwachstellen, die sie ausnutzen können, und nach Fehlkonfigurationen, die es ihnen ermöglichen, erfolgreich zu ihrem nächsten Ziel vorzudringen, oft mit gestohlenen Zugangsdaten, die sie durch Phishing-E-Mails oder Credential Dumping erhalten haben.

Wenn sie effektiv durchgeführt wird, kann es für IT-Teams extrem schwierig sein, laterale Netzwerkbewegung zu erkennen, da sich diese Aktivitäten mit großen Mengen an legitimem East-West-Traffic vermischen. Je mehr die Angreifer darüber erfahren, wie der legitime Traffic innerhalb der Umgebung abläuft, desto leichter fällt es ihnen, ihre laterale Netzwerkbewegung als sanktionierte Aktivitäten zu tarnen. Aufgrund dieser Schwierigkeit, laterale Netzwerkbewegung zu erkennen, können Sicherheitsverletzungen schnell verheerende Ausmaße annehmen.

Um Angriffe durch laterale Netzwerkbewegung zu stoppen, benötigen Cybersicherheitsteams drei entscheidende Fähigkeiten. Sie müssen in der Lage sein, den East-West-Traffic in Echtzeit und auf historischer Basis zu visualisieren, damit sie potenzielle bösartige Aktivitäten leichter identifizieren können. Sie können auch Sicherheitslösungen für die Mikrosegmentierung einsetzen, um Netzwerkhierarchien sowie Sicherheitskontrollen auf Workload- und Prozessebene auf kritische Ressourcen anzuwenden und Versuche lateraler Netzwerkbewegung zu blockieren. Und sie können Deception-Technologien einsetzen, um verdächtiges Verhalten an Deception-Engines mit hoher Interaktionsrate weiterzuleiten, wo IT-Teams mehr über laterale Netzwerkbewegung erfahren können, um Bedrohungen aufzuspüren („Threat Hunting“) und bessere Sicherheitsrichtlinien zu entwickeln, um sie zu verhindern.

Visualisierung von East-West-Traffic

Unternehmen, die eine proaktivere Sicherheit für laterale Netzwerkbewegung anstreben, können damit beginnen, den East-West-Traffic in ihrer Umgebung zu visualisieren. Sobald eine klare Grundlinie des genehmigten East-West-Traffics erstellt ist und in Echtzeit und auf historischer Basis angezeigt wird, wird es viel einfacher, nicht genehmigte laterale Netzwerkbewegungsversuche zu identifizieren.

Dies ist eine der herausragenden Fähigkeiten der Lösung von Akamai. Akamai Guardicore Segmentation-Technologie nutzt netzwerk- und hostbasierte Sensoren, um detaillierte Informationen über Ressourcen und Datenströme in Rechenzentren, Clouds und hybriden Umgebungen zu sammeln. Sie kombiniert diese Informationen mit verfügbaren Informationen zur Namensgebung (Namenskonvention) aus Orchestrierungstools und zeigt eine visuelle Darstellung des East-West-Traffics in der Umgebung an.

Wie passt die Kontrolle lateraler Netzwerkbewegung in eine Zero Trust Sicherheitsstrategie?

Zero Trust ist keine Technologie oder ein Produkt, sondern ein Rahmen für das Verständnis von Sicherheit. Er bietet CISOs und anderen Sicherheitsverantwortlichen einen strategischen, architektonischen Ansatz für eine rigorosere Sicherheitsstrategie, mit dem sie ihre Unternehmen auf eine Landschaft eskalierender Risiken vorbereiten können.

Eine Zero-Trust-Architektur verabschiedet sich von der Idee eines vertrauenswürdigen Netzwerks innerhalb eines definierten Perimeters. Ziel ist es, die Angriffsfläche zu minimieren und laterale Netzwerkbewegung zu verhindern, auf die sich so viele Cyberangriffe stützen. Wenn es zu einem Einbruch oder einer Datenextraktion kommt, verhindert eine Zero-Trust-Architektur, dass sich Eindringlinge lateral bewegen, um leicht auf andere Systeme oder sensible Daten zuzugreifen. Dieser Ansatz unterstützt neue Geschäfts- und Betriebsmodelle, die Schnelligkeit und Flexibilität erfordern. Und er erleichtert die Einhaltung von Vorschriften, die einen stärkeren Schutz von Verbraucherdaten und eine Trennung von kritischen und nicht kritischen Ressourcen fordern.

Für die erfolgreiche Umsetzung eines Zero-Trust-Modells benötigen Sicherheitsteams zwei grundlegende Fähigkeiten: umfassende Einsicht in ihre internen Netzwerkumgebungen und Segmentierungsfunktionen, mit denen sie schnell und effizient Mikroperimeter um kritische Ressourcen herum erstellen können. Umfassende Transparenz ist unerlässlich, um ein Verständnis für die Anwendungsabhängigkeiten und Verkehrsströme zu erlangen, auf denen Sicherheitsrichtlinien basieren sollten. Außerdem sind schnelle und effiziente Segmentierungsfunktionen erforderlich, um sich an veränderte Geschäftsanforderungen und komplexe, dynamische, hybride Rechenzentrumsumgebungen anzupassen. Herkömmliche Sicherheitsansätze, die sich in erster Linie auf externe Bedrohungen konzentrieren, erfüllen diese beiden Anforderungen nur unzureichend.

Erkennung lateraler Netzwerkbewegung mit der Guardicore-Technologie von Akamai

Unsere Lösung bietet eine einzige, skalierbare Plattform mit allen Funktionen, die Sie benötigen, um laterale Netzwerkbewegung zu erkennen und Angriffe wie Ransomware und Advanced Persistent Threats (APTs) zu neutralisieren. Mit den Funktionen zur Erkennung von Bedrohungen in Echtzeit und zur Reaktion darauf erleichtert unsere Lösung die Erkennung lateraler Netzwerkbewegung und minimiert die Verweildauer in der gesamten Kill Chain von Cyberangriffen.

Unsere Lösung ist eine softwarebasierte Netzwerksegmentierung, mit der Sie schneller, einfacher und kostengünstiger ein höheres Maß an Sicherheit erreichen. Im Gegensatz zu herkömmlichen Firewalls und VLANs bietet unsere Lösung einen tiefen Einblick in Abhängigkeiten und Abläufe von Anwendungen, sodass Sie leichter verstehen können, was in Ihrer Umgebung vorgeht. Da unsere Technologie vom physischen Netzwerk entkoppelt ist, können Sie schnell Mikrosegmentierung und Richtlinien für den privilegierten Zugriff anwenden, um kritische IT-Ressourcen vor lateraler Netzwerkbewegung zu schützen, unabhängig davon, wo sie sich befinden – vor Ort, in der Cloud oder in einer hybriden Infrastruktur.

Laterale Netzwerkbewegung bekämpfen

Akamai bietet gegenüber anderen Sicherheitstechnologien erhebliche Vorteile, wenn es darum geht, laterale Netzwerkbewegung zu erkennen und zu stoppen.

Mehr Transparenz erzielen

Durch die Durchsetzung von Mikrosegmentierungsrichtlinien auf Prozessebene kann Akamai unbefugte Prozesse leicht erkennen, warnen und den Zugriff auf kritische IT-Ressourcen blockieren. Das Ergebnis ist eine viel kleinere Angriffsfläche, die laterale Netzwerkbewegung einschränkt.

Verweildauer minimieren

Unsere Lösung entdeckt bösartige Aktivitäten früher in der Kill Chain, um zu verhindern, dass Angreifer laterale Netzwerkbewegung nutzen, um sich in einer Umgebung auszubreiten. Akamai liefert Details zu Bedrohungsakteuren, Apps, Brute-Force-Versuchen und den Tools und Techniken der Angreifer. Dadurch können Reaktionsteams die Untersuchung priorisieren und die Verweildauer reduzieren.

Reaktion auf Vorfälle beschleunigen

Unsere Lösung kann automatisch Indikatoren für eine Gefährdung an Sicherheits-Gateways und SIEM exportieren. Unsere Plattform bietet eine Aktualisierung der Segmentierungsrichtlinien mit einem einzigen Mausklick, um Verstöße gegen den Traffic zu beheben. Und Sicherheitsteams können Aktionen auf VMs auslösen, um die Ausbreitung von Schäden durch Ransomware-Angriffe zu verhindern.

Bedrohungsanalyse verbessern

Unsere Lösung liefert Informationen zu Bedrohungen, damit Sicherheitsteams die Segmentierungsrichtlinien verfeinern können. Akamai Guardicore Segmentation erfasst die gesamte Angriffsfläche, einschließlich der verwendeten und hochgeladenen Dateien und Tools. Tiefgreifende forensische Untersuchungen helfen dabei, Nutzeranmeldeinformationen, Angriffsmethoden, Verbreitungstaktiken und mehr aufzudecken.

Angreifer mit Täuschung stören

Eine hochgradig interaktive Täuschung auf der Lösungsplattform kann Angreifer stören und Angriffsdetails erfassen. Akamai Guardicore Segmentation nutzt Reputationsanalysen, um verdächtige Domainnamen, IP-Adressen und Datei-Hashes im Traffic zu erkennen.