Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.

¿Qué es el movimiento lateral?

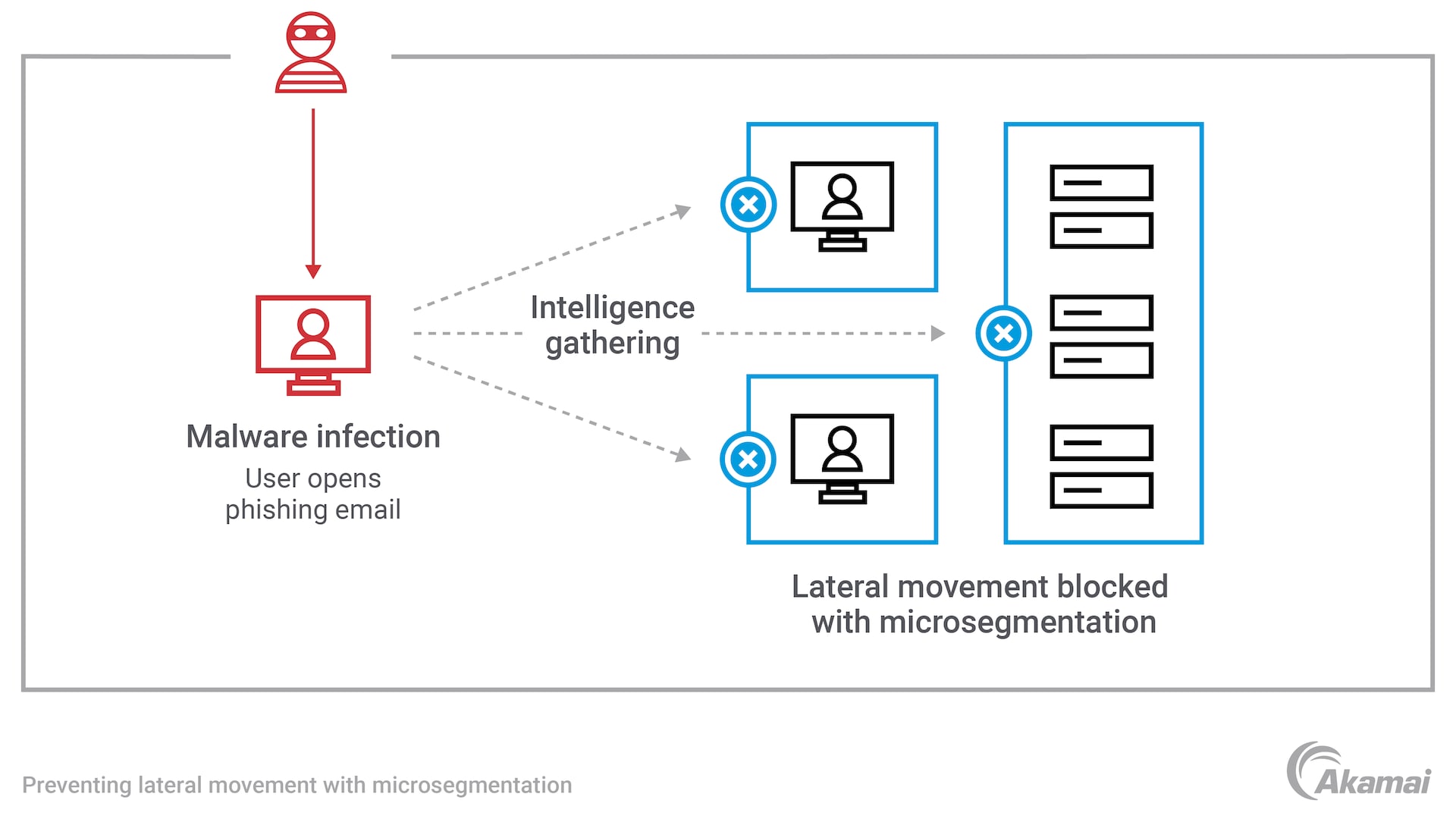

El movimiento lateral es el conjunto de técnicas que utilizan los atacantes para obtener acceso a activos adicionales tras penetrar las defensas de una red. Tras el acceso inicial y el aterrizaje en un centro de datos o entorno de TI, los cibercriminales utilizan credenciales de inicio de sesión robadas (obtenidas mediante robo de credenciales o ataques de phishing) para suplantar a los usuarios legítimos y moverse aún más por los sistemas para acceder a datos confidenciales, propiedad intelectual y otros activos de gran valor.

El peligro de los ataques de movimiento lateral

A medida que el panorama de las ciberamenazas sigue evolucionando, los equipos de ciberseguridad de TI siguen centrados en evitar que las infracciones penetren en las defensas de la red. Sin embargo, muchos equipos también reconocen que no todas las infracciones se pueden prevenir. De hecho, cuando se trata de un ciberataque, la cuestión es cuándo se produce, no si hay posibilidades de que se produzca.

Es por eso que las organizaciones actuales con conocimientos más avanzados también se están centrando en detectar rápidamente las infracciones y minimizar el riesgo que puedan causar. En cierto modo, se trata de un mayor reto, ya que requiere que los equipos de seguridad de la red supervisen la gran cantidad de tráfico este-oeste dentro de la red, en busca de signos de movimiento lateral que indiquen una posible actividad maliciosa. Sin embargo, la mayoría de las organizaciones tienen poca visibilidad del tráfico de la red este-oeste, especialmente si confían en tecnologías tradicionales como firewalls heredados para el control de aplicaciones y la lista de aplicaciones permitidas.

Akamai puede ser de gran ayuda. Nuestra solución proporciona herramientas para una visibilidad profunda, microsegmentación e inteligencia frente a amenazas que pueden ayudarle a detectar rápidamente el movimiento lateral, reducir la superficie de ataque y minimizar el impacto de los ciberataques y las amenazas persistentes avanzadas.

¿Cómo funcionan los ataques de movimiento lateral?

El movimiento lateral hace referencia a los distintos pasos que dan los atacantes que ya han obtenido acceso a un entorno de confianza y que buscan activos de gran valor. Una vez dentro de la red, los atacantes identifican los activos más vulnerables o valiosos y toman medidas para alcanzarlos ampliando su nivel de acceso.

Este tipo de movimiento lateral suele comenzar por infectar o poner en peligro un centro de datos o un nodo de nube mediante el uso de credenciales robadas. A partir de ese momento, los atacantes utilizan distintas técnicas para explorar la red, los nodos y las aplicaciones, en busca vulnerabilidades de las que aprovecharse y configuraciones erróneas que les permitan pasar con éxito a su siguiente objetivo, a menudo con credenciales robadas obtenidas mediante correos electrónicos de phishing o volcado de credenciales.

Cuando se realiza de forma eficaz, el movimiento lateral puede ser extremadamente difícil de detectar para los equipos de TI, ya que la actividad se integra con grandes volúmenes de tráfico legítimo este-oeste. A medida que los atacantes aprenden más acerca de cómo fluye el tráfico legítimo dentro del entorno, les va resultando más fácil en mascarar su movimiento lateral como si se tratara de actividades autorizadas. Esta dificultad para detectar el movimiento lateral hace que las infracciones de seguridad alcancen rápidamente una proporción devastadora.

Para detener los ataques de movimiento lateral, los equipos de ciberseguridad necesitan tres capacidades críticas. Deben ser capaces de visualizar el tráfico este-oeste en tiempo real y sobre una base histórica, de modo que puedan identificar la posible actividad maliciosa más fácilmente. También podrían utilizar soluciones de seguridad de microsegmentación para aplicar jerarquías de red, controles de seguridad a nivel de carga de trabajo y proceso a activos críticos, bloqueando los intentos de movimiento lateral. Además, pueden utilizar la tecnología de engaño para redirigir el comportamiento sospechoso a motores de engaño de alta interacción, donde los equipos de TI pueden obtener más información sobre el ataque de movimiento lateral y buscar las amenazas, así como sobre cómo elaborar mejores políticas de seguridad para prevenirlo.

Visualización del tráfico este-oeste

Las organizaciones que buscan una seguridad de movimiento lateral más proactiva pueden comenzar por tener visibilidad del tráfico este-oeste en su entorno. Una vez que se establece una línea de base clara del tráfico este-oeste permitido y se puede ver en tiempo real e histórico, resulta mucho más fácil identificar los intentos de movimiento lateral no autorizados.

Esta es una de las capacidades principales de la solución de Akamai. La tecnología Akamai Guardicore Segmentation utiliza sensores basados en red y en host para recopilar información detallada sobre los activos y flujos en entornos híbridos, de nube y de centros de datos. A continuación, combina estos datos con la información de etiquetado de nombres (convención de nomenclatura) disponible de las herramientas de orquestación y muestra una representación visual del tráfico este-oeste en el entorno.

¿Cómo encaja el control del movimiento lateral en una estrategia de seguridad Zero Trust?

En lugar de una tecnología o un producto, Zero Trust es un marco para comprender la seguridad. Proporciona a los CISO y a otros responsables de la seguridad un enfoque estratégico y arquitectónico para adoptar una postura más rigurosa en cuanto al marco de seguridad, de modo que las organizaciones estén preparadas para enfrentarse a un contexto en el que los riesgos son cada vez mayores.

Una arquitectura Zero Trust no atiende a la idea de que existe una red de confianza dentro de un perímetro definido. El objetivo es minimizar la superficie de ataque y evitar el tipo de movimiento lateral en una red en la que podrían darse muchos ciberataques. Cuando se produce una infracción o filtración de datos, la arquitectura Zero Trust evitará que los intrusos se muevan lateralmente para acceder fácilmente a otros sistemas o datos confidenciales. Este enfoque se ajusta nuevos modelos operativos y empresariales que requieren velocidad y flexibilidad. Además, facilita el cumplimiento de normativas que requieren una protección más sólida de los datos de los consumidores y la separación de activos críticos y no críticos.

Para implementar con éxito un modelo Zero Trust, los equipos de seguridad necesitan dos capacidades fundamentales: visibilidad total de sus entornos de red internos y capacidades de segmentación que les permitan crear de forma rápida y eficaz microperímetros alrededor de activos críticos. Tener una visibilidad completa es esencial para desarrollar la comprensión de las dependencias de las aplicaciones y los flujos de tráfico en los que se deben basar las políticas de seguridad. Además, se necesitan capacidades de segmentación rápidas y eficaces para adaptarse a los cambiantes requisitos empresariales y a entornos de centros de datos híbridos, dinámicos y complejos. Los enfoques de seguridad tradicionales que se centran principalmente en las amenazas externas se quedan cortos en ambas capacidades.

Detección del movimiento lateral con la tecnología Guardicore de Akamai

Nuestra solución ofrece una plataforma única y escalable que proporciona todas las capacidades que necesita para detectar el movimiento lateral y neutralizar ataques como el ransomware y las amenazas persistentes avanzadas. Gracias a las capacidades de respuesta y detección de amenazas en tiempo real, nuestra solución facilita la detección de técnicas de movimiento lateral y minimiza el tiempo de permanencia en toda la cadena de destrucción de ciberataques.

Nuestra solución de segmentación de redes basada en software le permite alcanzar mayores niveles de seguridad de forma más rápida, sencilla y rentable. A diferencia las redes VLAN y los firewalls heredados, nuestra solución proporciona una visibilidad profunda de las dependencias y los flujos de las aplicaciones para que pueda comprender más fácilmente lo que ocurre en su entorno. Puesto que nuestra tecnología se desvincula de la red física, puede aplicar rápidamente políticas de microsegmentación y acceso privilegiado para proteger los activos de TI críticos de los movimientos laterales, independientemente de dónde residan, ya sea localmente, en la nube o en una infraestructura híbrida.

Responda al movimiento lateral

Akamai ofrece ventajas significativas con respecto a otras tecnologías de seguridad a la hora de detectar y detener el movimiento lateral.

Consiga una mayor visibilidad

Gracias a la aplicación de políticas de microsegmentación a nivel de los procesos, Akamai puede detectar fácilmente el acceso de procesos no autorizados a activos de TI críticos, alertar de dicho acceso y bloquearlo. El resultado es una superficie de ataque mucho más pequeña que limita el movimiento lateral.

Minimice el tiempo de permanencia de la amenaza

Nuestra solución detecta actividades maliciosas en una fase temprana de la cadena de destrucción para evitar que los atacantes utilicen el movimiento lateral para propagarse por un entorno. Akamai ofrece datos detallados sobre los atacantes, las aplicaciones, los intentos de fuerza bruta y las herramientas y técnicas que se empelan en estas ofensivas. Así, los equipos de respuesta a incidentes pueden priorizar su investigación y reducir el tiempo de permanencia de la amenaza.

Acelere la respuesta ante incidentes

Nuestra solución permite exportar automáticamente indicadores de riesgo a puertas de enlace de seguridad y SIEM. Con nuestra plataforma es posible actualizar con un solo clics las políticas de segmentación para solucionar las infracciones de tráfico. Además, los equipos de seguridad pueden activar acciones en las máquinas virtuales para evitar la propagación de daños por ataques de ransomware.

Mejore la inteligencia frente a amenazas

Nuestra solución proporciona inteligencia sobre las amenazas para que los equipos de seguridad puedan perfeccionar la política de segmentación. Akamai Guardicore Segmentation recopila toda la cobertura del ataque, incluidos los archivos y las herramientas que se utilizan y cargan. Los profundos análisis forenses ayudan a exponer las credenciales de usuario, los métodos de ataque, las tácticas de propagación y mucho más.

Bloquee a los atacantes mediante técnicas de engaño

El engaño por interacción elevada en la plataforma de la solución puede interrumpir a los atacantes y capturar detalles sobre los ataques. Akamai Guardicore Segmentation utiliza el análisis de reputación para detectar nombres de dominio, direcciones IP y hash de archivos sospechosos en los flujos de tráfico.