A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai pela confiabilidade, escala e experiência líderes do setor que impulsionam a expansão de seus negócios com segurança.

O que é movimento lateral?

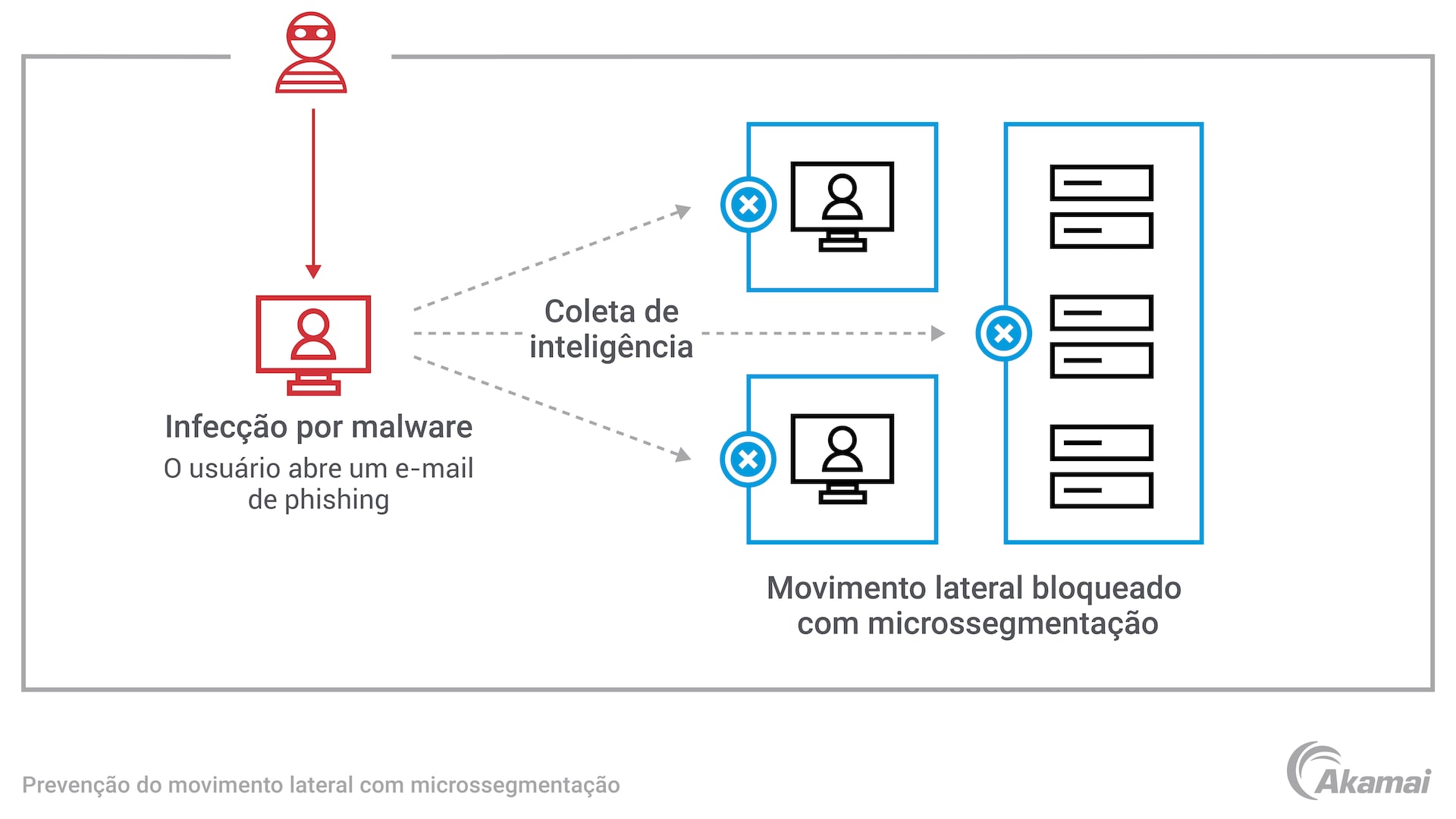

O movimento lateral é o conjunto de técnicas que os invasores usam para obter acesso a ativos adicionais depois que eles penetraram inicialmente nas defesas da rede. Após fazer o acesso inicial e se instalar em um data center ou ambiente de TI, os cibercriminosos usam credenciais de login roubadas (obtidas por roubo de credenciais ou ataques de phishing) para se passar por usuários legítimos, penetrando mais profundamente nos sistemas para acessar dados confidenciais, propriedade intelectual e outros ativos de alto valor.

O perigo de ataques de movimento lateral

À medida que o cenário das ciberameaças continua a evoluir, as equipes de cibersegurança de TI permanecem focadas em impedir que violações penetrem nas defesas da rede. Mas muitas equipes também reconhecem que nem todas as violações podem ser evitadas. Na verdade, sofrer um ataque cibernético é uma questão de “quando” em vez de “se”.

É por isso que as organizações mais experientes de hoje também se concentram na detecção rápida de violações e na minimização dos danos que elas podem causar. De algumas formas, esse é um desafio maior, uma vez que exige que as equipes de segurança de rede monitorem a grande quantidade de tráfego leste-oeste dentro de uma rede, procurando por sinais de movimento lateral que indiquem possíveis atividades mal-intencionadas. A maioria das organizações, no entanto, tem pouca visibilidade do tráfego de rede leste-oeste, especialmente se elas dependerem de tecnologias tradicionais, como firewalls legados para controle de aplicações e permissão de aplicações.

A Akamai pode ajudar. Nossa solução fornece ferramentas para visibilidade profunda, microssegmentação e inteligência contra ameaças que podem ajudar você a detectar rapidamente movimentos laterais, reduzir sua superfície de ataque e minimizar os impactos de ataques cibernéticos e ameaças persistentes avançadas.

Como funcionam os ataques de movimento lateral?

Movimento lateral pode ser definido como uma série de etapas seguidas por invasores que já obtiveram acesso a um ambiente seguro e estão em busca de ativos de alto valor. Uma vez dentro da rede, os invasores identificam os ativos mais vulneráveis ou valiosos e tomam medidas para alcançá-los expandindo seu nível de acesso.

Esse tipo de movimento lateral geralmente começa com a infeção ou o comprometimento de um data center ou nó de nuvem usando credenciais roubadas. A partir desse ponto, os invasores usam uma variedade de técnicas para sondar a rede, nós e aplicações, procurando vulnerabilidades para explorar e configurações incorretas que lhes permitam passar com sucesso para seu próximo alvo, geralmente com credenciais roubadas obtidas por e-mails de phishing ou despejo de credenciais.

Quando feito de forma eficaz, o movimento lateral pode ser extremamente difícil para as equipes de TI detectarem, pois a atividade se mistura com grandes volumes de tráfego legítimo do leste-oeste. À medida que os invasores aprendem mais sobre como o tráfego legítimo flui dentro do ambiente, eles têm mais facilidade em mascarar seu movimento lateral como atividades sancionadas. Essa dificuldade na detecção de movimentos laterais permite que as violações de segurança aumentem rapidamente para proporções devastadoras.

Para interromper os ataques de movimento lateral, as equipes de segurança virtual precisam de três recursos críticos. Eles devem ser capazes de visualizar o tráfego leste-oeste em tempo real e em uma base histórica, permitindo que identifiquem possíveis atividades mal-intencionadas com mais facilidade. Eles também podem usar soluções de segurança de microssegmentação para aplicar hierarquias de rede, controles de segurança de nível de carga de trabalho e processo a ativos críticos, bloqueando tentativas de movimento lateral. E eles podem usar a tecnologia contra fraudes para redirecionar comportamento suspeito para mecanismos de fraude de alta interação, onde as equipes de TI podem aprender mais sobre o ataque de movimento lateral para a busca de ameaças e como criar políticas de segurança melhores para evitá-lo.

Visualização do tráfego leste-oeste

As organizações que buscam segurança de movimento lateral mais proativa podem começar visualizando o tráfego leste-oeste em seu ambiente. Uma vez que uma linha de base clara do tráfego leste-oeste sancionado é estabelecida e visível em tempo real e histórico, torna-se muito mais fácil identificar tentativas de movimento lateral não sancionadas.

Esse é um dos principais recursos da solução da Akamai. A Akamai Guardicore Segmentation usa sensores baseados em rede e host para coletar informações detalhadas sobre ativos e fluxos em ambientes de data center, nuvem e híbridos, combina essas informações com informações de rotulagem de nomenclatura disponíveis (convenções de nomenclatura) das ferramentas de orquestração e exibe uma representação visual do tráfego leste-oeste no ambiente.

Como o controle de movimento lateral se encaixa em uma estratégia de segurança Zero Trust?

Em vez de uma tecnologia ou produto, Zero Trust é uma estrutura para entender a segurança. Ele fornece aos CISOs e a outros líderes de segurança uma abordagem estratégica e arquitetônica para uma postura de estratégia de segurança mais rigorosa que ajuda a preparar suas organizações para um cenário de risco crescente.

Uma arquitetura Zero Trust abandona a ideia de uma rede confiável dentro de um perímetro definido. O objetivo é minimizar a superfície de ataque e evitar o tipo de movimento lateral em toda a rede em que tantos ataques cibernéticos dependem. Quando ocorre uma violação ou exfiltração de dados, uma arquitetura Zero Trust impedirá que invasores se movam lateralmente para acessar facilmente outros sistemas ou dados confidenciais. Essa abordagem suporta novos modelos de negócios e operacionais que exigem velocidade e flexibilidade. E facilita a conformidade com normas que exigem uma proteção mais forte dos dados do consumidor e a separação de ativos críticos e não críticos.

Para implementar com sucesso um modelo Zero Trust, as equipes de segurança precisam de dois recursos fundamentais: visibilidade total de seus ambientes internos de rede e recursos de segmentação que lhes permitam criar microperímetros de ativos críticos de forma rápida e eficiente. A visibilidade abrangente é essencial para desenvolver a compreensão das dependências de aplicações e fluxos de tráfego nos quais as políticas de segurança devem ser baseadas. E recursos de segmentação rápidos e eficientes são necessários para se adaptar aos requisitos de negócios em constante mudança e a ambientes complexos, dinâmicos e híbridos de data center. As abordagens de segurança tradicionais que se concentram principalmente em ameaças externas não se enquadram nesses dois recursos.

Detecção de movimento lateral com a tecnologia Akamai Guardicore

Nossa solução oferece uma plataforma única e escalável que fornece todos os recursos necessários para detectar movimentos laterais e neutralizar ataques como ransomware e ameaças persistentes avançadas. Com recursos de detecção e resposta de ameaças em tempo real, nossa solução facilita a detecção de técnicas de movimento lateral e minimiza o tempo de espera em toda a cadeia de destruição de ataques virtuais.

Nossa solução é baseada em software através de segmentação de rede que permite alcançar níveis mais altos de segurança de forma mais rápida, fácil e econômica. Ao contrário dos firewalls e VLANs herdados, nossa solução oferece uma visibilidade profunda das dependências e dos fluxos de aplicações para que você possa entender mais facilmente o que está acontecendo em seu ambiente. Como nossa tecnologia é dissociada da rede física, você pode aplicar rapidamente políticas de microssegmentação e acesso privilegiado para proteger ativos de TI críticos contra movimentos laterais, independentemente de onde eles residam: no local, na nuvem ou na infraestrutura híbrida.

Resolva a movimentação lateral

A Akamai oferece vantagens significativas em relação a outras tecnologias de segurança quando se trata de detectar e interromper o movimento lateral.

Obter maior visibilidade

Com a aplicação em nível de processo de políticas de microssegmentação, a Akamai pode facilmente detectar, alertar e bloquear processos não autorizados de acessar ativos de TI críticos. O resultado é uma superfície de ataque muito menor que limita o movimento lateral.

Minimizar o tempo de espera

Nossa solução descobre atividades mal-intencionadas no início da cadeia de destruição para impedir que invasores usem movimentos laterais para se espalharem por todo o ambiente. A Akamai fornece detalhes sobre agentes de ameaça, aplicações, tentativas de força bruta e ferramentas e técnicas de invasores que podem ajudar as equipes de resposta a incidentes a priorizar a investigação e reduzir o tempo de espera.

Acelerar a resposta a incidentes

Nossa solução pode exportar automaticamente indicadores de comprometimento para gateways de segurança e SIEM. Nossa plataforma fornece uma atualização de clique único para as políticas de segmentação para corrigir violações de tráfego. E as equipes de segurança podem acionar ações em VMs para evitar a disseminação de danos por ataques de ransomware.

Melhorar a inteligência contra ameaças

Nossa solução fornece inteligência contra ameaças para que as equipes de segurança possam refinar a política de segmentação. A Akamai Guardicore Segmentation coleta toda a área do ataque, incluindo arquivos e ferramentas que estão sendo usados e carregados. A perícia profunda ajuda a expor as credenciais do usuário, os métodos de ataque, as táticas de propagação e muito mais.

Interromper invasores com tecnologia de engano

O engano de alta interação na plataforma de solução pode interromper os invasores e capturar detalhes de ataques. A Akamai Guardicore Segmentation usa análise de reputação para detectar nomes de domínio suspeitos, endereços IP e hashes de arquivos dentro de fluxos de tráfego.