A segurança de APIs pode ser categorizada com base nas técnicas usadas. Isso inclui segurança de transporte (como usar HTTPS para transmissão de dados), controle de acesso (pense em chaves de API ou OAuth para autenticação e autorização) e validação de entrada e saída (garantindo que os dados recebidos e enviados por uma API sejam os esperados). Há também medidas proativas como a limitação da taxa de API para evitar abusos e testes de segurança automatizados para detectar vulnerabilidades.

APIs e segurança

API é a abreviação de interface de programação de aplicações. Assim como você protegeria suas informações básicas, como a senha vinculada à sua identidade de usuário em mídias sociais, é igualmente importante no back-end proteger o acesso à API, de modo que identificadores como chaves de API e chamadas de API não sejam mal utilizadas.

Não é de surpreender que as APIs representem um risco de segurança crescente, pois qualquer aplicação da Web ou serviço da Web disponível é quase certamente compatível de alguma forma com uma API. De aplicações móveis e dispositivos de Internet das Coisas (IoT) a aplicações internas, serviços ao cliente baseados em nuvem e arquiteturas de microsserviços, as APIs tornam possíveis a comunicação e as transações de sua empresa.

Consequentemente, a segurança da API da Web e o gerenciamento de APIs devem ser uma prioridade crítica para suas equipes de TI durante todo o ciclo de vida de suas APIs. Mas proteger as APIs contra ameaças à segurança pode ser um desafio complexo, graças à migração para a nuvem, às práticas modernas de DevOps e às APIs em constante evolução.

API Security: uma abordagem sistemática

API Security é uma abordagem sistemática para proteger as APIs que organizações usam para respaldar seus processos de negócios. Isso pode incluir:

- APIs que são implementadas para tornar funcionalidades e dados facilmente acessíveis por clientes ou parceiros de negócios

- APIs consumidas por parceiros de negócios

- APIs que são implementadas e usadas internamente para tornar a funcionalidade e os dados da aplicação disponíveis para vários sistemas e interfaces de usuário de maneira padronizada e escalável

Uma estratégia de API Security eficaz deve incluir técnicas sistemáticas para:

- Avaliar o risco e o impacto potencial

- Executar medidas de mitigação apropriadas

A primeira etapa na avaliação de riscos é criar um inventário de todas as APIs sancionadas e não sancionadas publicadas e usadas pela organização. Esse inventário deve incluir atributos como:

- Classificações de dados que, no mínimo, façam distinção entre dados "não sensíveis", "sensíveis" e "muito sensíveis"

- Indicadores de risco, como vulnerabilidades de APIs e configurações incorretas

Esses são os componentes básicos essenciais para medir o impacto e priorizar os esforços de mitigação.

A visibilidade de APIs e as medidas de mitigação de riscos devem considerar uma coletânea diversificada de possíveis ameaças, incluindo:

- Detecção e prevenção do uso de "APIs sombra" não sancionadas

- Identificação e correção de vulnerabilidades e de configurações incorretas de APIs que agentes de ameaça possam potencialmente explorar

- Prevenção de instâncias de uso incorreto de APIs, como violação de lógica de negócios e captura de dados

A identificação e a mitigação desses e de outros riscos de API Security exigem controles de segurança sofisticados o suficiente para lidar com esse cenário complexo e em rápida evolução de ameaças. Mas igualmente importante é encontrar maneiras de estender as práticas de API Security a fluxos de trabalho que não afetam a postura de API Security, como desenvolvimento de software e documentação.

APIs da Web: noções básicas

APIs, ou interfaces de programação de aplicações, são uma parte fundamental do desenvolvimento moderno da Web. Porém, com grande poder vem uma grande responsabilidade, e quando se trata de APIs, essa responsabilidade é a segurança. A API Security trata da proteção das interfaces entre aplicações. Sem a segurança adequada de APIs, os dados confidenciais podem ser expostos, os sistemas podem ser comprometidos e os serviços podem ser interrompidos. Basicamente, a API Security é o que impede o acesso dos bandidos enquanto você faz o seu trabalho.

Autenticação e autorização para API Security da Web

Dois aspectos fundamentais da API Security são autenticação e autorização. Autenticação é o processo de verificar a identidade de um usuário, dispositivo ou sistema. É como verificar um documento de identidade na porta de um clube. Você precisa ter certeza de que a pessoa que está tentando entrar é quem alega ser. Por outro lado, a autorização consiste em determinar o que um usuário verificado pode e não pode fazer. No mundo da API, a autenticação e a autorização podem envolver técnicas como chaves de API, tokens ou OAuth.

Validação de entrada: uma chave para a API Security da Web

Outro aspecto importante da API Security é a validação de entrada. Isso envolve verificar se os dados enviados a uma API são válidos antes de serem processados. Pense nisso como conferir os ingressos em um cinema: você não deixaria alguém entrar com um ingresso para um filme diferente, certo? Da mesma forma, a validação de entrada ajuda a impedir que dados mal-intencionados entrem em uma API e causem problemas.

API Security 101

A API Security é uma das prioridades de maior crescimento entre os executivos de segurança. Mas também é, sem dúvida, uma das menos compreendidas. A evolução das APIs, de detalhes de implementação a um facilitador estratégico de inovação, tem sido rápida. Como resultado, muitas equipes de segurança estão se esforçando para aumentar a sofisticação de suas estratégias e práticas de API Security. As APIs permitem o comércio, mas também transportam dados confidenciais.

Veja a seguir uma coleção de tópicos que os líderes e profissionais de segurança podem usar para aumentar seu conhecimento básico sobre API Security.

O que é uma API da Web?

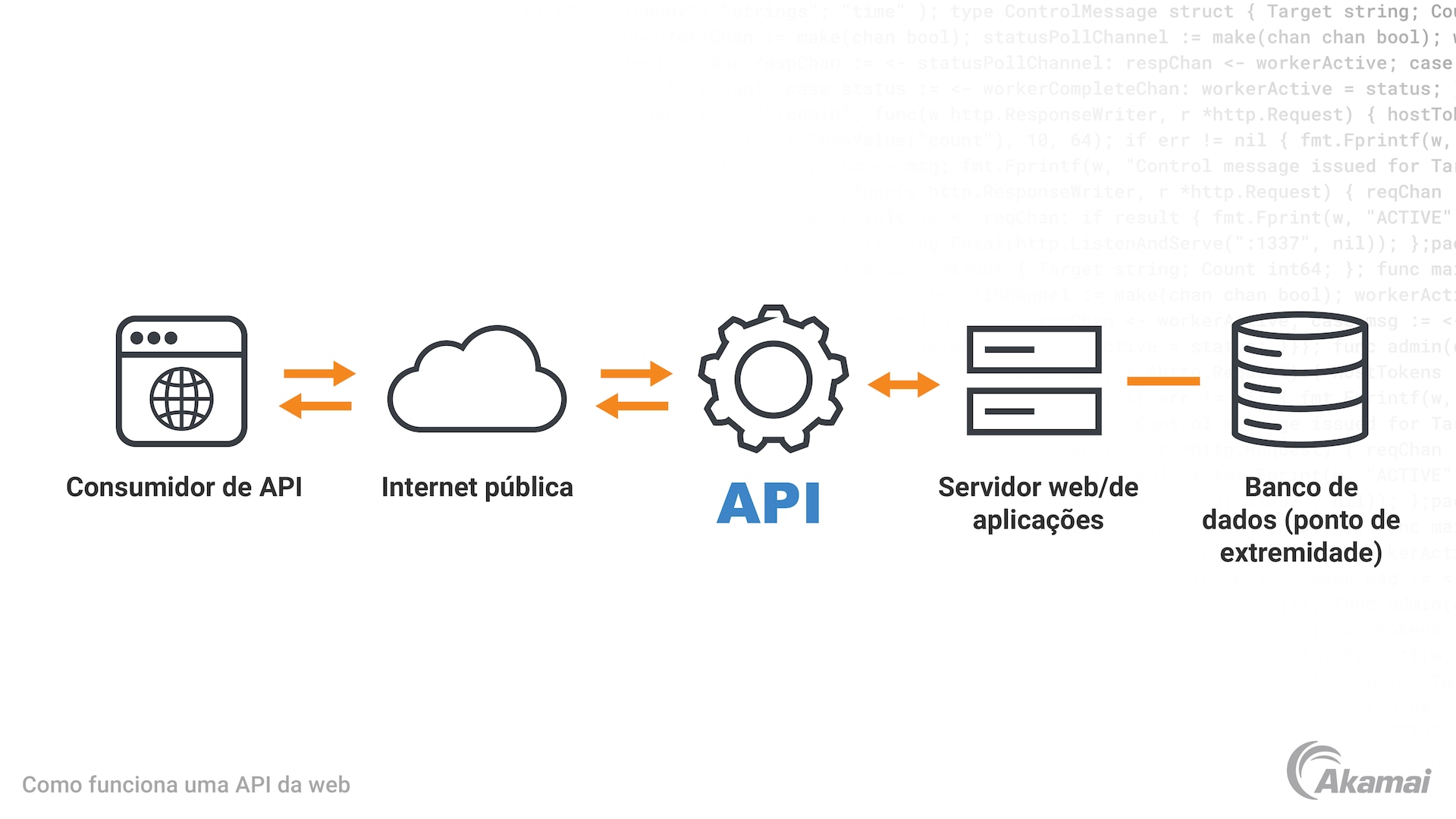

Uma API da Web é uma interface programática que consiste em um ou mais ponto de extremidade expostos publicamente para um sistema de mensagens de solicitação-resposta definido, normalmente expresso em JSON ou XML, que é exposto via Web, mais comumente utilizando um servidor Web baseado em HTTP.

Quando ouvem "API", o que a maioria das pessoas pensa é em uma API da Web. É uma coleção de pontos de extremidade. Os pontos de extremidade consistem em caminhos de recursos, as operações que podem ser realizadas nesses recursos e a definição dos dados de recursos (em JSON, XML, protobuf ou outro formato).

O termo é útil para diferenciar APIs da Web de outras APIs, como aquelas expostas pelo sistema operacional ou por bibliotecas para aplicações executadas na mesma máquina. Mas todos nós consideramos "APIs" como APIs baseadas em HTTP (Web) quando falamos sobre transformação digital empresarial e API Security.

Os quatro tipos comuns de APIs da Web

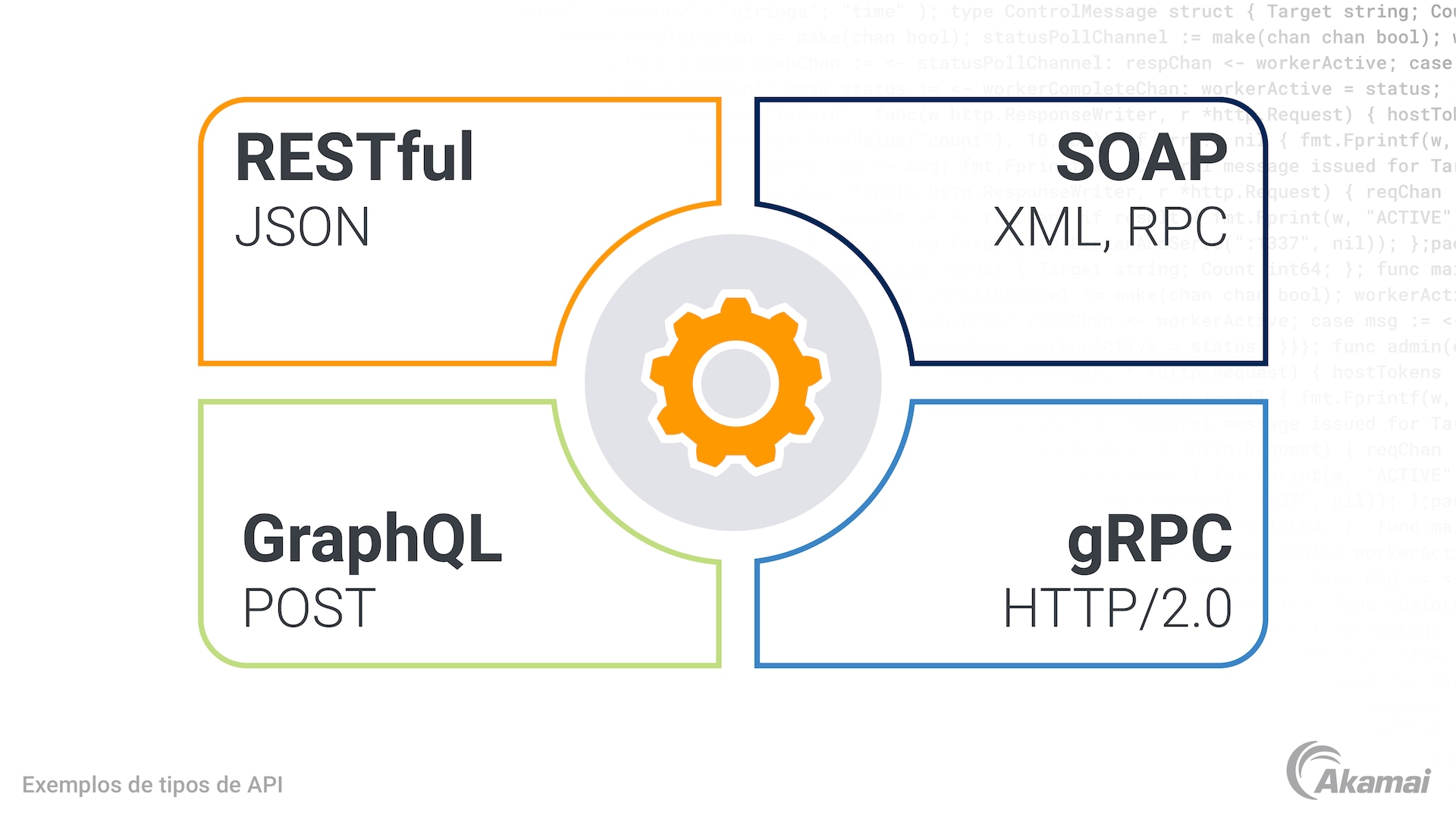

Os quatro principais tipos de APIs da Web vistos hoje, definidos como baseados em HTTP, são:

- APIs RESTful – desde a tese de doutorado de Roy Fielding em 2000, a transferência de estado representacional é o tipo mais comum de API da Web, normalmente usando JSON (notação de objeto JavaScript) para os dados. As APIs RESTful são fáceis de consumir por estruturas de front-end modernas (por exemplo, React e React Native) e facilitam o desenvolvimento de aplicações móveis e da Web. Elas se tornaram o padrão de fato para qualquer API da Web, incluindo aquelas usadas para B2B.

- APIs SOAP – SOAP usa a linguagem de marcação extensível (XML) detalhada para chamadas de procedimento remoto (RPC). Também pode ser encontrado nas APIs legadas.

- APIs GraphQL – o novo padrão GraphQL desenvolvido para o Facebook oferece acesso ao banco de dados em um único ponto de extremidade POST (geralmente/graphql). Ele resolve um problema comum da API RESTful, que é exigir várias chamadas para preencher uma única página da interface do usuário, enquanto introduz outros problemas adicionais.

- APIs gRPC – um novo protocolo binário de alto desempenho desenvolvidopelo Google sobre HTTP/2.0, usado principalmente para comunicação leste-oeste

Quais são as diferenças entre APIs B2C e APIs B2B?

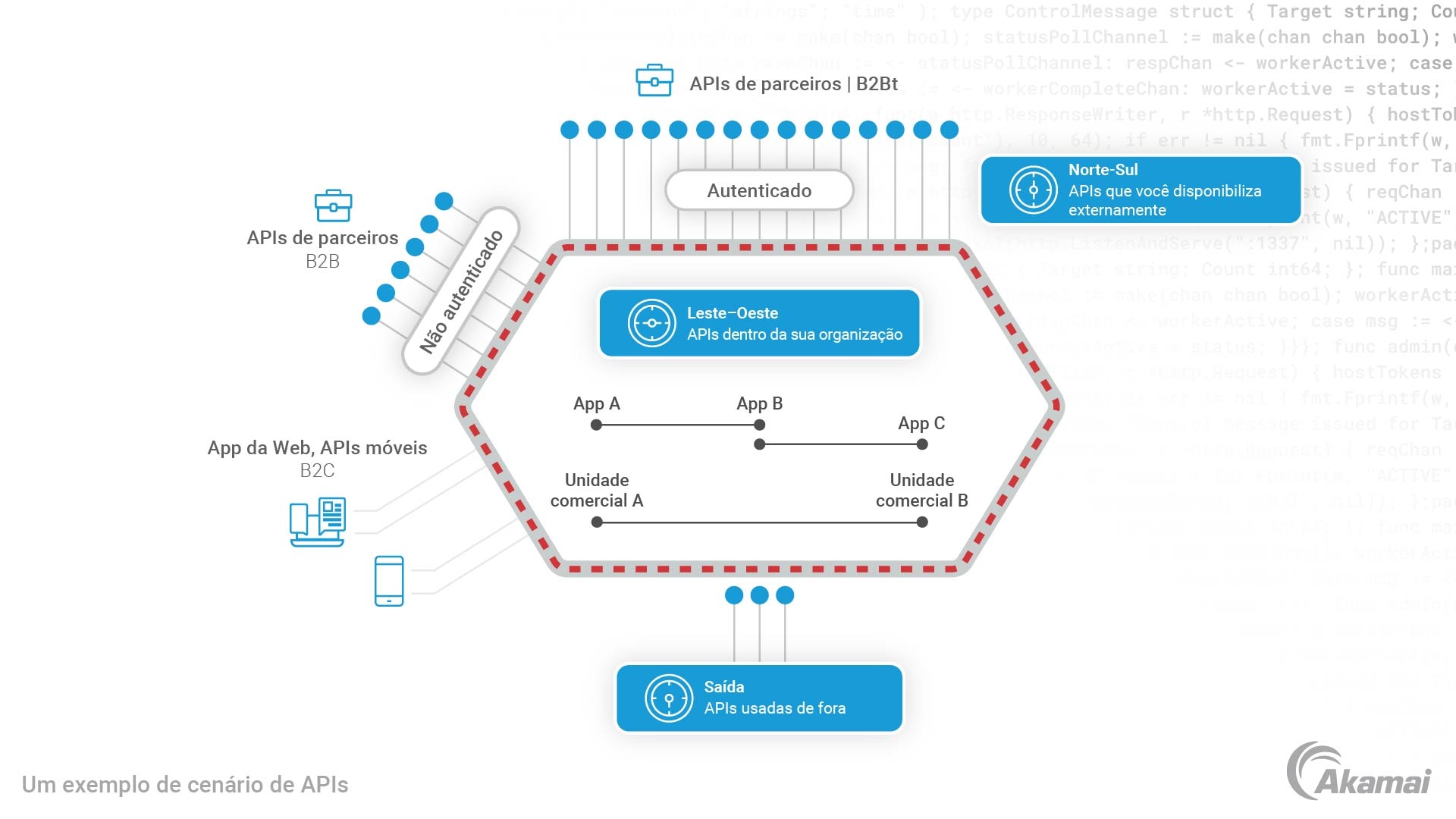

As APIs Business-to-consumer (B2C) são as APIs que alimentam aplicações móveis e da Web. São geralmente consumidas por clientes de front-end modernos, para permitir que usuários finais acessem a funcionalidade de negócios da empresa exposta por essas APIs.

APIs Business-to-business (B2B) são aquelas usadas pelos parceiros de negócios da empresa (outras empresas), às vezes para fornecer serviços (sendo essas empresas o cliente final) e às vezes para fornecer valor a clientes conjuntos (B2B2C).

As APIs B2B são fundamentais para a transformação digital da empresa, pois permitem agilizar o trabalho com fornecedores, revendedores e outros parceiros, além de proporcionar melhores experiências aos clientes.

Exemplos de APIs B2B incluem:

- API de serviços bancários abertos

- API de gerenciamento de cadeia de fornecimento

- Faturamento eletrônico e pagamentos entre parceiros comerciais

Como os consumidores das APIs são muito diferentes (aplicações voltadas para o usuário que consomem APIs B2C versus aplicações de negócios de parceiros que consomem APIs B2B), os controles de segurança disponíveis para proteger essas APIs também variam.

Quando se trata de segurança, o setor tem se concentrado em casos de uso de B2C até bem recentemente, mas mesmo aí o foco não tem sido na API Security B2C, mas sim na segurança de aplicações da Web. Os controles de segurança empregados para proteger aplicações da Web B2C se traduzem mal em API Security B2C (por exemplo, WAF/WAAP) ou não se traduzem em nada (por exemplo, a maioria das soluções de proteção contra bots).

Proteger APIs B2B é um problema crescente. Quando se trata de APIs B2B, não há, entre os fornecedores de primeira geração, nenhuma solução dedicada de visibilidade e de segurança que abranja o acesso a dados em massa em nome de usuários compartilhados (como é o caso, por exemplo, em serviços bancários abertos, em que empresas e instituições financeiras fintech compartilham dados de clientes de forma consensual).

Qual é a diferença entre APIs e pontos de extremidade?

As pessoas costumam usar a palavra "API" quando na verdade estão falando de um único ponto de extremidade de API. As APIs, às vezes chamadas de serviços ou produtos de APIs, são coleções de pontos de extremidade que atendem a uma função de negócios. Um ponto de extremidade, por outro lado, é um recurso (ou caminho de recurso, também conhecido como URI ou Identificador uniforme de recurso) e a operação executada nele (criar, ler, atualizar ou excluir; operações que em APIs RESTful são normalmente mapeadas para os métodos HTTP POST, GET, PUT e DELETE).

O que é uma API norte-sul?

São APIs que uma organização expõe ao mundo exterior, principalmente aos seus parceiros de negócios. Por exemplo, bancos que adotam serviços bancários abertos podem expor suas contas a outras organizações de fintech ou de serviços financeiros por meio de APIs. Organizações de saúde podem expor registros de pacientes a seguradoras e outras organizações médicas por meio de API. Organizações de hospitalidade podem expor seu sistema de reservas a agentes de viagens ou agregadores por meio de APIs. APIs são o tecido conjuntivo que conecta as organizações. As APIs norte-sul são geralmente consideradas seguras porque o acesso é autorizado e autenticado. Normalmente, essas são as APIs de crescimento mais rápido e de maior volume e, consequentemente, a maior superfície de ataque na maioria das organizações.

O que é uma API leste-oeste?

São APIs que uma organização usa internamente. Essas APIs conectam aplicações internas, unidades de negócios ou departamentos. Desde que estejam inacessíveis fora da organização, essas APIs são consideradas APIs leste-oeste.

Quais são as diferenças entre as APIs privadas e públicas?

As APIs privadas, às vezes também chamadas de APIs internas, são para uso de desenvolvedores e prestadores de serviço da empresa. Muitas vezes, como parte de uma iniciativa de arquitetura orientada a serviços (SOA), as APIs privadas visam simplificar o desenvolvimento interno, permitindo que diferentes departamentos ou unidades de negócios acessem dados uns dos outros com eficiência e eficácia.

Por outro lado, as APIs públicas, também chamadas de APIs externas, ficam expostas a clientes fora da empresa. Em sua manifestação mais extrema, como APIs abertas, podem ser livremente consumidas por qualquer pessoa. Mas, em qualquer caso, as APIs precisam de um gerenciamento mais rígido e de uma excelente documentação para que possam ser usadas por engenheiros fora da empresa.

É importante observar que APIs privadas que possam ser acessadas pela Internet não são privadas, no sentido estrito da palavra. Por exemplo, a API B2C da ACME usada apenas por aplicações móveis da ACME (desenvolvidas internamente por engenheiros da ACME). Você pode se sentir tentado a chamá-la de API privada, mas como o tráfego para essa API chega da Internet ("fora da empresa"), essa API não é privada, mas simplesmente não documentada. Os hackers atacam essas APIs diariamente, interceptando o tráfego e fazendo engenharia reversa de aplicações móveis para ver com quais APIs elas interagem.

Qual é o tamanho do problema de API Security?

Riscos de API Security já estão entre os riscos mais urgentes enfrentados pelas equipes de segurança corporativa e o desafio só vem crescendo, conforme mais interações com clientes e processos de negócios internos usam as APIs.

Em resumo, o uso de APIs está explodindo, e muitas equipes de segurança estão brincando de pega-pega com suas estratégias de API Security.

Por esse motivo, a API Security está surgindo rapidamente como uma das principais prioridades e áreas de preocupação dos executivos de TI e de segurança. Na verdade, de acordo com uma pesquisa da Gartner, "Até 2022, os abusos de APIs passarão de um vetor de ataque pouco frequente para o mais frequente, resultando em violações de dados para aplicações da Web corporativas".

Em que a segurança de APIs difere da segurança de aplicações?

Embora a segurança de APIs e a segurança de aplicações tradicionais sejam disciplinas relacionadas, a segurança de APIs é um desafio distinto por dois motivos principais: a escala e a complexidade do problema.

Maior escala

Três fatores contribuem para o rápido crescimento do uso de APIs:

- O uso crescente de microsserviços, uma arquitetura que exige o uso de APIs para comunicação entre serviços

- No canal de usuário direto, modernas estruturas de aplicações de front-end, como APIs React, Angular e Vue, usam APIs e estão deslocando aplicações da Web legadas que, às vezes, não fazem isso

- Além disso, APIs são adicionadas para lidar também com canais completamente novos, canais que são inerentemente diferentes, para parceiros, IoT e automação de negócios

Flexibilidade que leva à complexidade

Diferente das aplicações da Web, as API são preparadas para serem usadas de forma programática de várias maneiras diferentes, o que torna extremamente desafiador diferenciar o uso legítimo de ataques e abusos.

O que é API Security para API?

Um número cada vez maior de organizações usa APIs para tornar os processos de negócios e os dados disponíveis bidirecionalmente com clientes e parceiros. Muitos entendem que as APIs Business-to-business, às vezes conhecidas como APIs B2C, alimentam dados em websites ou aplicações móveis. No entanto, a rede de APIs que são acionadas em segundo plano também requer API Security para API. Considere a aplicação da fintech que você acessa para procurar suas informações financeiras que criam chamadas de API business-to-business, também conhecidas como B2B, dessa aplicação para seu banco para autenticá-lo como usuário. A rede de chamadas de API de B2C a B2B mostra que você precisa de uma abordagem holística para proteger todo o tráfego de APIs. A rede emaranhada de chamadas de APIs B2C e B2B significa que as organizações também devem considerar a API Security para API.

Quais são as práticas recomendadas de API da Web?

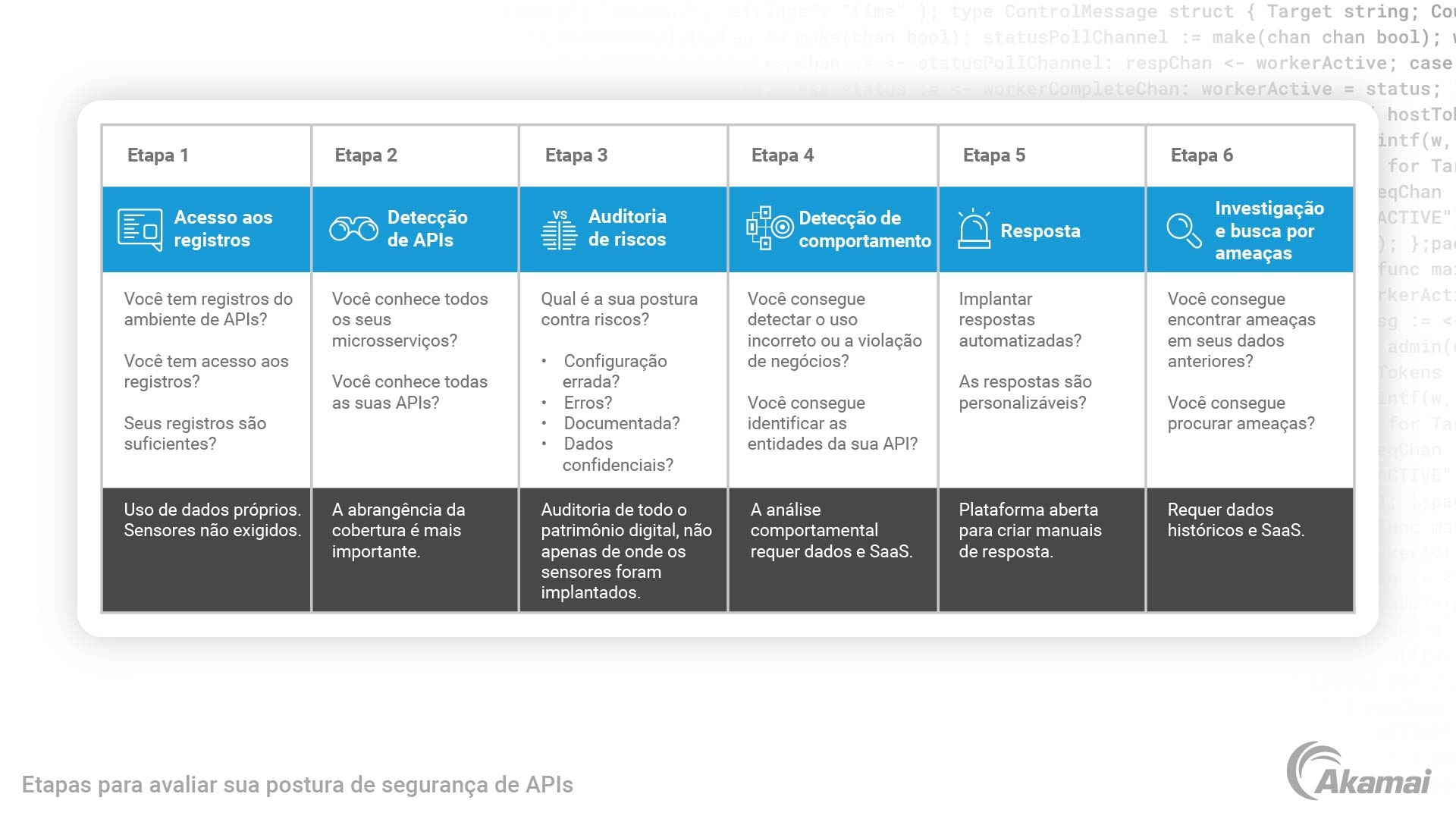

Recomendamos que as organizações interessadas em aprimorar sua API security comecem com as seguintes 12 práticas recomendadas:

- Encontre maneiras de integrar normas e práticas de API security ao ciclo de vida de desenvolvimento de software da sua organização

- Inclua documentação de API e testes de segurança automatizados em seus pipelines de integração contínua/entrega contínua (CI/CD)

- Certifique-se de que os controles apropriados e eficazes de autenticação e autorização sejam aplicados às suas APIs

- Implemente medidas de limitação de incidência para ajudar a impedir violação ou sobrecarga das APIs

- Aumente a limitação de taxa e outras medidas no nível de aplicação com gateways especializados e/ou redes de entrega de conteúdo para mitigar o risco de ataques de DDoS (negação de serviço distribuída)

- Faça do teste de API security uma parte integrante de seus processos mais amplos de teste de aplicações

- Execute a detecção contínua de APIs

- Implemente uma abordagem sistemática para identificar e corrigir vulnerabilidades comuns de API, incluindo as do OWASP API Top 10

- Use detecção e prevenção de ameaças baseadas em assinaturas, como um nível padrão de proteção para ataques conhecidos contra APIs

- Aumente a detecção baseada em assinaturas com IA e análise comportamental para tornar a detecção de ameaças de APIs mais escalonável, precisa, relevante para os negócios e resiliente contra novas ameaças

- Garanta que o monitoramento e a análise de API security se estendam por várias semanas e sessões de APIs

- Complemente o monitoramento e o alerta de API security com acesso sob demanda ao inventário de APIs e aos dados de atividade para uso por caçadores de ameaças, desenvolvedores, DevOps e equipe de suporte

A melhor maneira de lidar com as melhores práticas de API security é pensar em termos de maturidade organizacional usando uma estrutura como a abaixo.

O que é uma vulnerabilidade de API?

Uma vulnerabilidade de API é um bug de software ou erro de configuração do sistema que um invasor pode explorar para acessar dados ou funcionalidades confidenciais de aplicações ou para usar indevidamente uma API.

O OWASP API Top 10 oferece uma visão geral útil de algumas das vulnerabilidades de API mais amplamente utilizadas que as organizações devem tentar identificar e corrigir.

Todas as vulnerabilidades de API são rastreadas no Top 10 da API OWASP?

O OWASP API Top 10é um excelente ponto de partida para organizações que buscam melhorar sua postura de proteção e API Security. Suas categorias cobrem uma ampla gama de possíveis riscos de APIs. Mas é importante destacar que as categorias incluídas no Top 10 de APIs do OWASP são bastante amplas. Por isso, é importante aprofundar e aplicar o foco às subáreas em cada uma delas.

Existem também riscos de API Security que estão completamente fora do Top 10 de APIs do OWASP, como o abuso de bugs lógicos. Por exemplo, os invasores de APIs frequentemente tentam explorar problemas de autorização (extensivamente cobertos pelo OWASP), bem como abusar de bugs lógicos (não cobertos pelo OWASP).

Como pode acontecer a violação de APIs?

As APIs podem ser atacadas e usadas de várias maneiras diferentes, mas alguns dos exemplos mais comuns incluem:

- Exploração de vulnerabilidade: Vulnerabilidades técnicas na infraestrutura subjacente podem levar a comprometimento do servidor. Exemplos desses tipos de vulnerabilidades vão desde as vulnerabilidades do Apache Struts (CVE-2017-9791, CVE-2018-11776 e outras) até as vulnerabilidades do Log4j (CVE-2021-44228 e outras).

- Abuso de lógica de negócios: Estes são os cenários assustadores que tiram o sono dos CISOs, pois os controles de segurança legados são inúteis contra eles. O abuso de lógica é quando um agente de ameaças explora falhas de design ou de implementação de aplicações para incitar comportamentos não esperados e não sancionados.

- Acesso não autorizado a dados: Outra forma comum de abuso de API é explorar mecanismos de autorização defeituosos para acessar dados que não deveriam ser acessados. Essas vulnerabilidades têm muitos nomes, como BOLA (Broken Object Level Authorization, autorização interrompida em nível de objeto) e IDOR (Insecure Direct Object Access, acesso direto a objeto inseguro), bem como BFLA (Broken Function Level Authorization, autorização interrompida em nível de função). Uma lista atualizada de vulnerabilidades pode ser visualizada no website do projeto de API Security do OWASP.

- Apropriação indevida de contas: Após um roubo de credencial ou mesmo um ataque XSS, uma conta pode ser roubada. Quando isso acontece, é possível que aconteça abuso até mesmo da API mais bem escrita e perfeitamente protegida. Afinal, se você não estiver realizando uma análise de comportamento, qualquer atividade autenticada será considerada uso legítimo.

- Captura de dados: Conforme organizações disponibilizam conjuntos de dados por meio das APIs públicas, agentes de ameaças podem consultar de forma agressiva esses recursos para a captura indiscriminada de grandes conjuntos de dados valiosos.

- Negação de serviço de negócios (DoS): Ao solicitar que o back-end execute tarefas pesadas, os invasores ou usuários de APIs podem causar "erosão do serviço" ou uma negação completa de serviço na camada de aplicação (uma vulnerabilidade muito comum em GraphQL, mas algo que pode acontecer com qualquer implementação de ponto de extremidade de API com uso intenso de recursos).

Como você protege APIs de back-end?

As APIs de back-end permitem que os desenvolvedores acessem os principais serviços de aplicação de maneira rápida e altamente repetível. Isso é particularmente importante para organizações que disponibilizam dados por meio de diversas interfaces de usuário diferentes. Uma das medidas mais importantes que devem ser tomadas para proteger APIs de back-end é implementar um modelo sólido de autenticação e acesso. Mas também é importante não presumir que um conjunto bem autenticado de APIs de back-end nunca será abusado.

Houve vários exemplos de agentes de ameaça que exploram vulnerabilidades em aplicações móveis ou interfaces da Web para fazer com que a interface do usuário interaja com APIs de back-end de maneiras inesperadas e não sancionadas. A melhor maneira de proteger APIs de back-end contra esses e outros tipos de abuso é por meio do uso contínuo de análises comportamentais. A criação de modelos de uso de linha de base de APIs de back-end possibilitará a detecção de anomalias e a tomada de medidas proativas para proteger APIs de back-end contra vetores de ataque que podem não ter sido previstos durante o processo inicial de desenvolvimento e implementação.

O que é uma API zumbi?

Impulsionadas pelas mudanças nos requisitos de mercado e de negócios, as APIs estão em fluxo constante. À medida que novas implementações de ponto de extremidade são lançadas para atender às novas necessidades de negócios, corrigir bugs e introduzir melhorias técnicas, versões mais antigas desses pontos de extremidade são desativadas.

O gerenciamento do processo de desativação de pontos de extremidade antigos não é simples. Muitas vezes, as implementações de ponto de extremidade que deveriam ter sido descontinuadas permanecem ativas e acessíveis. Elas são chamados de APIs zumbis.

Como posso encontrar os vários tipos de APIs sombra?

A melhor maneira de conduzir a descoberta das API sombra em toda a empresa é ingerir e analisar dados de log de atividade de API de fontes que proporcionem uma cobertura mais ampla. A implantação de sensores por aplicação em torno de cada API pode render informações valiosas sobre a atividade da API, mas, por definição, não pode oferecer uma cobertura ampla, pois as API legadas ou as API que você não conheça permanecem nas sombras.

Exemplos de fontes de log de dados de atividade de API incluem:

- CDNs (Redes de Entrega de Conteúdo)

- Gateways de API

- WAF (Web Application Firewalls)

- Orquestração de contêineres Kubernetes

Uma vez que os dados brutos de todas as fontes disponíveis sejam coletados, técnicas de IA podem ser usadas para transformá-los em um inventário de todas as APIs, pontos de extremidade e parâmetros. A partir daí, análises adicionais podem ser feitas para classificar esses elementos e identificar as APIs sombra que devam ser eliminadas ou introduzidas em processos formais de governança.

Como você protege APIs business-to-business e APIs internas?

Quando se trata de APIs internas, isso realmente depende do que você quer dizer com "interno". Frequentemente ouvimos pessoas se referindo às APIs expostas pela Internet para as aplicações móveis e da Web de suas próprias organizações como "APIs internas". Embora a documentação dessas APIs possa, de fato, ser acessível apenas para funcionários e contratados da empresa, os hackers se tornaram muito aptos a analisar aplicações e a fazer engenharia reversa das APIs que as atendem por meio de kits de ferramentas de desmontagem de aplicações e proxies como o Burp Suite.

No entanto, se por "APIs internas" você quer dizer APIs leste-oeste que não podem ser acessadas de fora da organização, então a principal ameaça é reduzida a uma ameaça interna.

Proteja suas APIs internas (no sentido anterior da palavra) e suas APIs business-to-business (B2B) como faria com a maioria das APIs: Comece protegendo seu ciclo de vida de desenvolvimento de software seguro (SSDLC) e continue garantindo acesso autenticado e autorizado; gerencie cotas, limites de taxas e picos de detenções; e proteja contra assinaturas conhecidas com WAFs/WAAPs.

Para APIs B2B, devido à natureza sensível e muitas vezes em massa das transações, considere adicionar, se possível, mecanismos de autenticação rigorosos, como mTLS.

Para ambos, recomendamos que você empregue análises comportamentais, especialmente se você tiver muitas entidades envolvidas, o que pode dificultar o processo de distinção entre comportamento legítimo e ilegítimo.

Por exemplo:

- Como você sabe se as credenciais de API de um usuário específico foram comprometidas?

- Como você saberia se sua API de faturamento estivesse sendo corrompida por um parceiro através de números de fatura para roubar dados de contas?

A proteção de API B2B e de API internas requer um contexto de negócios que não pode ser obtido pela simples análise de elementos técnicos, como endereços IP e tokens de API. Usar IA e análise comportamental para ter visibilidade de entidades relevantes para os negócios é a única maneira de efetivamente entender e gerenciar as API B2B e os riscos internos de API. O contexto de negócios e benchmarks históricos para uso normal de APIs por entidades específicas, como seus usuários ou parceiros, ou até mesmo entidades de processos de negócios (fatura, pagamento, pedido etc.) possibilitam ver anomalias que não seriam detectadas de outra forma.

Os gateways de API têm segurança integrada?

Muitas organizações que adotam uma abordagem estratégica para APIs usam gateways de API. Exemplos incluem Apigee, Kong, MuleSoft, Akamai, AWS API Gateway e Azure API Management.

A maioria dos gateways de API tem recursos de segurança integrados avançados dos quais as organizações podem se beneficiar. O primeiro deles é a autenticação (e a autorização, também, se você puder usar o OpenID Connect).

No entanto, simplesmente fazer autenticação, autorização e gerenciamento de cotas no gateway de API não é suficiente, por vários motivos:

- A lacuna de descoberta de gateways de API: Gateways de API só têm visibilidade e controle sobre as APIs que estejam configuradas para gerenciar, sendo ineficazes para detecção das APIs sombra e pontos de extremidade

- A lacuna de segurança dos gateways de API: Gateways de API podem impor a autenticação e, até certo ponto, esquemas de autorização, mas não inspecionam cargas úteis (como WAFs e WAPs), nem traçam perfis de comportamentos para detectar abusos

Quais são os erros mais comuns de configuração incorreta de API?

O número de possíveis configurações incorretas de API é quase infinito, dado o grande número de formas como as APIs são usadas. No entanto, estes são alguns temas comuns:

Autenticação com problema ou falta de autenticação

A autenticação é fundamental para proteger dados confidenciais disponibilizados por meio de APIs. O primeiro passo é garantir que todas as APIs que transportam dados confidenciais tenham autenticação em vigor. Mas também é importante proteger os mecanismos de autenticação contra ataques de força bruta, preenchimento de credenciais e uso de tokens de autenticação roubados por meio de limitação de taxa.

Às vezes, podem ocorrer configurações incorretas que permitem que os consumidores da API ignorem os mecanismos de autenticação, geralmente em torno do gerenciamento de tokens (por exemplo, alguns problemas conhecidos de validação de JWT ou a não verificação do escopo do token).

Autorização com problema

Um dos usos mais comuns das APIs é fornecer acesso a dados ou conteúdo, incluindo informações confidenciais. Autorização é o processo de verificação se um consumidor de API é elegível para acessar os dados que está tentando acessar antes de disponibilizá-los para ele. Isso pode ser feito no nível de objeto ou do recurso (por exemplo, é possível acessar seus pedidos, mas não os de outra pessoa) ou no nível de função (como é frequentemente o caso com recursos administrativos).

A autorização é difícil de ser feita por causa do alto número de casos e condições de edge e, por causa dos vários fluxos, as chamadas de API podem ocorrer entre microsserviços. Se você não tiver um mecanismo de autorização centralizado, sua implementação de API provavelmente incluirá algumas dessas vulnerabilidades, como BOLA (autorização em nível de objeto quebrado) e BFLA (autorização em nível de função quebrada).

Má configuração de segurança

Existem muitos tipos possíveis de configurações incorretas de segurança além dos problemas de autenticação e autorização mencionados acima, incluindo comunicação insegura (por exemplo, falha no uso de SSL/TLS ou uso de conjuntos de criptografia vulneráveis), armazenamento em nuvem desprotegido e políticas de compartilhamento de recursos entre origens excessivamente permissivas.

Falta de recursos e limitação de taxa

Quando as APIs são implementadas sem quaisquer limites no número de chamadas que os consumidores da API podem fazer, os agentes mal-intencionados podem sobrecarregar os recursos do sistema, levando à degradação do serviço e à negação de serviço (DoS) em grande escala. No mínimo, os limites de taxa devem ser aplicados no acesso a qualquer ponto de extremidade não autenticado, sendo os pontos de extremidade de autenticação de importância crítica ou então ataques de força bruta, preenchimento de credencial, e os ataques de validação de credenciais estão simplesmente fadados a acontecer.

O que são ataques a APIs?

Ataques de APIs são tentativas de usar as APIs para fins mal-intencionados ou não sancionados. Ataques de APIs assumem muitas formas, incluindo:

- Exploração de vulnerabilidades técnicas em implementações de API

- Uso de credenciais roubadas e de outras técnicas de apropriação de contas para se mascarar como um usuário legítimo

- Abuso de lógica de negócios para uso das API de maneiras inesperadas

O que é preenchimento de credenciais para APIs?

O vazamento de informações de ID de usuário e senha de websites e plataformas de SaaS se tornou uma ocorrência regular. Muitas vezes, esses incidentes resultam em grandes conjuntos de credenciais sendo compartilhados amplamente online.

O preenchimento de credenciais é a prática de usar credenciais de autenticação vazadas de websites previamente violados em tentativas de login automatizadas em outros websites. Essa técnica é baseada na premissa de que alguma porcentagem dos usuários usam as mesmas credenciais para vários websites.

Cada vez mais essa prática está sendo aplicada diretamente às API (não através do front-end; aplicações móveis ou da Web). Isso permite que invasores automatizem o ataque mais facilmente, pois, afinal de contas, as API são criadas para facilitar o consumo.

O que é a exfiltração de dados por meio de APIs?

A exfiltração de dados é um resultado frequente de ataques e violações bem-sucedidas contra APIs. Em alguns casos, refere-se a informações altamente confidenciais e não públicas que foram roubadas por um agente de ameaças por meio de ataques e abusos de API. No entanto, também pode se aplicar a tipos menos graves de violação de APIs, incluindo captura agressiva de dados disponíveis publicamente para montar grandes conjuntos de dados que são valiosos na forma agregada.

Quais são as tendências mais recentes em API security?

Práticas de desenvolvimento. A seguir estão as principais tendências que os executivos de segurança devem considerar ao desenvolver uma estratégia de segurança e proteção de APIs.

Análise comportamental e detecção de anomalias: Além de tentar prever possíveis ataques e contar com detecção baseada em assinaturas e políticas predefinidas (por exemplo, WAF) para mitigar riscos, as organizações estão recorrendo cada vez mais à IA e à análise comportamental para visualizar a atividade de APIs em um contexto de negócios e detectar anomalias.

Transição do local para software como serviço: Embora muitos produtos de API security de primeira geração tenham sido implantados no local, as abordagens de SaaS (software como serviço) estão crescendo em popularidade devido à velocidade e facilidade de implantação e à capacidade de aproveitar o poder da IA e do machine learning em escala.

Análise de janelas de tempo maiores: Abordagens de segurança das API que analisam apenas chamadas de API individuais ou atividade de sessão de curto prazo estão sendo suplantadas por plataformas que analisam a atividade de API ao longo de dias e, às vezes, semanas, desde a conclusão da otimização básica automatizada da política WAF até a realização de análises comportamentais e a detecção de anomalias.

DevSecOps – abrangendo partes interessadas não relacionadas à segurança: Uma das melhores maneiras de reduzir os riscos de APIs é criar uma maior conexão entre as estratégias e ferramentas de segurança das API e os desenvolvedores e sistemas envolvidos na criação, implementação e configuração de APIs.

API security habilitada por APIs: Embora a detecção e a mitigação de ataques ativos de APIs e instâncias de abuso sejam fundamentais, organizações inovadoras estão encontrando maneiras de usar o acesso por demanda a dados e insights de API security para melhorar a busca por ameaças, a resposta a incidentes e APIs.

O que é API security baseada em assinatura?

Técnicas de segurança das APIs baseadas em assinatura monitoram caraterísticas e padrões de ataque conhecidos e geram alertas de segurança e outras respostas automatizadas quando correspondências são observadas. O valor da detecção baseada em assinatura é limitado (para API security e, em geral), uma vez que muitos ataques de APIse técnicas de abuso simplesmente não têm uma assinatura.

Toda a premissa da detecção baseada em assinatura é que existe algum sinal revelador em um único pacote ou solicitação. Não precisa se preocupar com o contexto (Quem é este usuário? Quantos pontos de extremidade ele acessou no mês passado?) permite que os mecanismos de correspondência de assinaturas funcionem em velocidades extremamente altas. No entanto, isso também faz com que eles deixem escapar completamente a maioria dos ataques de APIs.

A API security requer contexto: entender cada solicitação de API no contexto do usuário que a faz, suas solicitações anteriores e os padrões gerais de solicitação de todos os usuários. As técnicas de API security baseadas em análise comportamental e machine learning devem, portanto, ser usadas para detectar o uso anormal.

O que é detecção e resposta de APIs?

Detecção e resposta de APIs é uma categoria emergente de API security voltada para a análise profunda de dados históricos, a fim de:

- Estabelecer a linha de base para o comportamento de todos os consumidores de APIs

- Detectar ataques e anomalias que indiquem possível abuso e uso indevido de APIs

A detecção e resposta eficazes de APIs em escala só podem ser fornecidas sob um modelo de SaaS (software como serviço) devido aos grandes conjuntos de dados envolvidos na necessidade de IA com uso intensivo de recursos e técnicas de machine learning.

O que é proteção avançada contra ameaças de APIs?

Proteção avançada contra ameaças de API é uma abordagem da segurança das API baseada em SaaS, combinando análise comportamental com busca de ameaças para:

- Revelar todas as API em uso por uma organização, incluindo API sombra e zumbi

- Usar o aprendizado de máquina para sobrepor o contexto de negócios a como as API estão sendo usadas e abusadas

- Fazer uma análise comportamental e busca de ameaças em API e dados de atividade de API armazenados em períodos prolongados

O que é uma plataforma de API security?

Uma plataforma de API security é uma oferta baseada em SaaS especialmente projetada para:

- Criar um inventário continuamente atualizado de todas as APIs em uso em toda a organização (sancionadas ou não sancionadas)

- Analisar as APIs e seu uso com técnicas de IA e de machine learning para descobrir o contexto de negócios e estabelecer a linha de base do comportamento esperado

- Detectar anomalias de uso de APIs e, quando necessário, produzir alertas e dados de suporte para fluxos de trabalho de gerenciamento de eventos e informações de segurança (SIEM) e orquestração de segurança, automação e resposta (SOAR)

- Fornecer acesso sob demanda ao inventário de APIs, atividades e informações sobre ameaças para partes interessadas de segurança e não relacionadas à segurança

Que tipos de API security estão disponíveis?

As organizações usam muitos tipos diferentes de técnicas de API security para proteger suas aplicações e dados confidenciais contra abusos e outros tipos de ataques. Os tipos comuns de API security incluem:

- Verificar falhas e vulnerabilidades no código de API durante o desenvolvimento e o teste

- Desenvolver modelos de ameaças de API e implementar contramedidas como validação de entrada

- Implementar APIs com práticas recomendadas, como criptografia TLS, e modelos de autenticação e autorização sólidos e escalonáveis

- Implantar ferramentas especializadas, como firewalls de aplicações da Web, plataformas de mitigação de bots e gateways de APIs na frente das APIs

- Realizar avaliações regulares de vulnerabilidade para identificar falhas de configuração ou outras falhas de implementação

- Realizar a descoberta contínua de APIs para garantir que todas as APIs em uso estejam protegidas ou, se necessário, desativadas

- Monitorar técnicas conhecidas de ataque de APIs usando assinaturas

- Monitorar formas mais sofisticadas de abuso de APIs por meio do uso de análise comportamental e detecção de anomalias

- Realizar atividades contínuas de busca de ameaças para identificar e mitigar os riscos antecipadamente e fornecer orientação proativa de segurança às equipes de desenvolvimento e de operações

Todos esses tipos de API security podem potencialmente desempenhar um papel na sua estratégia geral de segurança, mas é importante implementá-los de forma integrada, com foco no perfil de risco específico da sua organização.

O que é uma empresa de API?

Agora que os líderes de TI e de segurança estão usando as APIs de forma mais estratégica, eles podem precisar envolver parceiros de APIs especializados. Os dois tipos mais comuns de empresas de API são:

- Empresas de gateway de API, que oferecem tecnologia para aceitação central de chamadas de API e seu encaminhamento para recursos e microsserviços de back-end apropriados

- Empresas de plataforma de API security para garantir que as empresas conheçam todas as APIs ativas, detectem instâncias de ataques e abusos e forneçam dados avançados sobre como as APIs estão sendo usadas

O que é a busca de ameaças em API?

Muitas equipes de segurança realizam atividades proativas de busca de ameaças para identificar possíveis ameaças antecipadas e responder com contramedidas. Muitos produtos de segurança de API de primeira geração oferecem valor limitado às equipes de busca de ameaças, uma vez que se concentram em alertas e não armazenam a atividade de API, ou seja, não há dados para consulta e busca. Empresas de segurança de API mais avançadas armazenam conjuntos de dados de atividade de API que, além de grandes, são ricos em contexto, disponibilizando essas informações em uma GUI e por API, para que caçadores de ameaças possam aproveitar os dados.

O que é WAAP?

Proteção de aplicações da Web e de APIs (WAAP) é uma categorização que a empresa de pesquisa Gartner usa para sua cobertura do setor sobre ameaças emergentes da Web e de APIs. É uma evolução da cobertura anterior do setor de firewall de aplicações da Web (WAF) em resposta à crescente importância estratégica da API security e à mudança das plataformas WAF para a nuvem como SaaS gerenciada.

Quais são exemplos de documentação de API?

A forma mais comum de documentação de API para API RESTful (que são o tipo mais comum de API da Web) é uma coletânea de arquivos Swagger com base na especificação OpenAPI. O ideal é que a documentação de API seja criada pelos desenvolvedores quando uma API é concebida ou implementada. No entanto, a realidade é que documentações de API estão frequentemente desatualizadas, resultando em uma incompatibilidade entre o uso da API no mundo real e a documentação. Para resolver esse problema, algumas plataformas de API security podem gerar arquivos Swagger a partir da atividade real da API, destacando as lacunas entre o que está documentado e o que é realmente implantado, o que é um componente integral em qualquer avaliação de risco de API.

Existe uma lista de verificação de API security que as empresas devem seguir?

A segurança eficaz de API requer muitas etapas detalhadas e práticas contínuas. No entanto, veja a seguir uma lista de verificação de API que equipes de segurança podem usar como ponto de partida, enquanto avançam para uma abordagem mais sofisticada da segurança de API:

- Sua abordagem de segurança de API inclui um mecanismo de descoberta contínua de API em toda a empresa?

- Você está aproveitando a nuvem/SaaS para obter acesso à IA e a técnicas de machine learning e evitando uma complexidade de implantação desnecessária?

- Sua abordagem de API security está analisando dados por um período longo o suficiente (o ideal é 30 dias ou mais)?

- Sua abordagem dará às suas equipes o contexto de negócios de que precisam para realmente entender a atividade de API e os possíveis riscos que estão sendo observados?

- Você tem uma estratégia para automação bidirecional entre sua plataforma de segurança de API e outros processos de negócios relacionados, como SIEM/SOAR, busca de ameaças, documentação, ferramentas de DevOps etc.?

- Você está tomando medidas para acolher partes interessadas não relacionadas à segurança, como desenvolvedores, em suas ferramentas e processos de API security?

Há uma taxonomia de API que as equipes de segurança devem entender?

A seguir estão as categorizações e descrições comuns de API que podem surgir em um contexto de segurança.

Categorizações de API security

| APIs sancionadas | APIs não sancionadas | APIs desatualizadas |

|---|---|---|

| API publicada (com documentação do Swagger ou semelhante) | API sombra |

API descontinuada |

| API não autorizada | API legada | |

| API zumbi | API zumbi | |

| API oculta | API órfã |

Quais são os tipos de mais comuns de APIs e termos de API?

É útil que as equipes de segurança estejam familiarizadas com os seguintes termos referentes a diferentes modelos de uso e abordagens tecnológicas para implementações de APIs.

APIs por intenção de uso

Modelo de uso de API |

Descrição |

|---|---|

API pública |

Uma API que é disponibilizada e compartilhada livremente com todos os desenvolvedores por meio da Internet |

| API externa | Frequentemente usada de forma intercambiável com a API pública, uma API externa é uma API exposta à Internet |

| API privada | Uma API implementada dentro de um data center ou ambiente de nuvem protegido para uso por desenvolvedores de confiança |

| API interna | Frequentemente usada de forma intercambiável com a API privada |

| API de terceiros | Fornece acesso programático a funcionalidades e/ou dados especializados de uma fonte de terceiros para uso em uma aplicação |

| API de parceiros | Um tipo de API de terceiros que é disponibilizada seletivamente a parceiros de negócios autorizados |

| API autenticada | Uma API que só é acessível a desenvolvedores que aos quais foram concedidas (ou que obtiveram acesso não autorizado) credenciais |

| API não autenticada | Uma API que pode ser acessada programaticamente sem a necessidade de credenciais específicas |

Tecnologias e termos comuns de APIs

| Modelo de uso de API | Descrição |

|---|---|

| API HTTP | Uma API que usa o protocolo de transferência de hipertexto como um protocolo de comunicação para chamadas de API. |

| API RESTful | Remontando à tese de doutorado de Roy Fielding em 2000, a transferência de estado representativo (RESTful) é o tipo mais comum de API da Web, normalmente usando JSON (notação de objeto JavaScript) para os dados. As APIs RESTful são fáceis de consumir por estruturas de front-end modernas (por exemplo, React e React Native) e facilitam o desenvolvimento de aplicações móveis e da Web. Elas se tornaram o padrão de fato para qualquer API da Web, incluindo aquelas usadas para B2B. |

| GraphQL | As API GraphQL são o novo padrão desenvolvido pelo Facebook, permitindo acesso ao banco de dados por um único endpoint POST (geralmente/graphql). Ele resolve um problema comum da API RESTful, que é exigir várias chamadas para preencher uma única página da interface do usuário, enquanto introduz outros problemas adicionais. |

| SOAP | SOAP usa XML (linguagem de marcação extensível) detalhada para chamadas de procedimento remoto (RPC). Também pode ser encontrado nas APIs legadas. |

| XML-RPC | XML-RPC é um método de fazer chamadas de procedimento pela Internet que usa uma combinação de XML para codificação e HTTP como um protocolo de comunicação. |

| gRPC | As APIs gRPC são um protocolo binário novo de alto desempenho desenvolvido pelo Google sobre HTTP/2.0, que são usadas principalmente para comunicação leste-oeste. |

| OpenAPI | OpenAPI é uma especificação de descrição e de documentação para APIs. Em suas versões mais antigas, OpenAPI era conhecido como Swagger, e os termos ainda são frequentemente usados de forma intercambiável (assim como SSL e TLS costumam ser). |

O que está incluído em uma solução de API Security?

As soluções de API Security se referem a um conjunto de ferramentas e práticas usadas para garantir a segurança das interfaces de programação de aplicações (APIs) contra ataques mal-intencionados e violações de dados. As APIs são amplamente usadas por empresas e organizações para permitir que suas aplicações se comuniquem entre si, compartilhem dados e executem várias funções.

No entanto, à medida que o uso de APIs se tornou mais difundido, os riscos de segurança associados a elas também aumentou. As APIs podem ser vulneráveis a uma série de ameaças à segurança, incluindo acesso não autorizado, ataques de negação de serviço e ataques de injeção. Para mitigar esses riscos, as empresas precisam implementar soluções robustas de API Security.

As soluções de API SecurityI incluem:

- Autenticação e autorização: As soluções de API Security envolvem a autenticação e autorização dos usuários que acessam APIs para garantir que apenas usuários autorizados possam acessar e manipular dados. Os métodos de autenticação incluem autenticação multifator, OAuth, OpenID Connect e chaves de API, enquanto os métodos de autorização incluem controle de acesso baseado em função e controle de acesso baseado em atributo.

- Gateway de API: Um gateway de API é um componente de soluções abrangentes de API Security, que atua como ponto de entrada para todas as solicitações de API. O gateway pode executar várias funções, incluindo autenticação, limitação de taxa, gerenciamento de tráfego e armazenamento em cache, e pode ajudar a evitar ataques como negação de serviço distribuída (DDoS).

- Criptografia: As soluções de API SecurityI também envolvem criptografia, o que garante que os dados transmitidos por APIs sejam seguros e não possam ser interceptados por invasores. As técnicas de criptografia incluem criptografia SSL, TLS e AES, que podem ser usadas para criptografar solicitações de API, respostas e dados em repouso.

- Limitação de taxa: A limitação de taxa é um recurso de uma solução de API Security que ajuda a impedir ataques de negação de serviço limitando o número de solicitações que um usuário pode fazer dentro de um período especificado. A limitação de taxa pode ser baseada em endereços IP, contas de usuário ou outros parâmetros e pode ajudar a impedir que invasores sobrecarreguem APIs com solicitações.

- Auditoria e registro: As soluções de API Security também devem incluir auditoria e registro, o que pode ajudar a detectar e a mitigar ameaças à segurança, fornecendo visibilidade da atividade de API. A auditoria envolve o rastreamento de solicitações e respostas de API, enquanto o registro envolve o registro de eventos e atividades de API de maneira segura e à prova de adulteração.

- Teste de API: As soluções de API Security também envolvem o teste de APIs para identificar vulnerabilidades e possíveis riscos de segurança. Os testes de API podem ser realizados manualmente ou usando ferramentas automatizadas, e podem ajudar a garantir que as APIs estejam seguras e que funcionem conforme pretendido.

- Monitoramento de API e proteção do tempo de execução: O comportamento da API deve ser monitorado em uma solução de API Security. Entender o comportamento normal versus abuso anormal é um componente essencial para proteger APIs contra usuários mal-intencionados.

- Gerenciamento de vulnerabilidades: As soluções de API Security também envolvem o gerenciamento de vulnerabilidades, que envolve a identificação e a solução de vulnerabilidades de segurança em APIs. O gerenciamento de vulnerabilidades pode envolver verificação, correção e reparação de vulnerabilidades e pode ajudar a impedir que invasores explorem vulnerabilidades conhecidas em APIs.

As soluções de API security são essenciais para garantir a segurança e a integridade das APIs. Implementando autenticação e autorização, gateway de API, criptografia, limitação de taxa, auditoria e registro, testes de API, monitoramento, proteção de tempo de execução e gerenciamento de vulnerabilidades, as empresas podem garantir que suas APIs estejam seguras e protegidas contra uma série de ameaças à segurança.

À medida que as APIs se tornam mais integrais às operações de negócios, as empresas devem investir em soluções robustas de API Security para proteger seus dados confidenciais e sua propriedade intelectual.

O que é análise comportamental?

A análise comportamental é uma abordagem de segurança que usa o machine learning e a análise de dados para identificar anomalias e padrões no comportamento do usuário. Essa abordagem é usada para detectar e evitar ameaças à segurança, como ameaças internas, apropriação de contas e fraude.

A análise comportamental está se tornando cada vez mais importante no campo da API Security, já que as APIs estão se tornando mais amplamente usadas e cada vez mais visadas por cibercriminosos.

APIs são usadas por empresas para permitir que suas aplicações se comuniquem entre si, compartilhem dados e executem diversas funções. No entanto, à medida que o uso de APIs se tornou mais difundido, os riscos de segurança associados a elas também aumentou.

As APIs podem ser vulneráveis a uma série de ameaças à segurança, incluindo acesso não autorizado, ataques de negação de serviço e ataques de injeção. A análise comportamental pode ajudar a detectar essas ameaças analisando o comportamento do usuário e identificando padrões anômalos que podem indicar um ataque.

Como a análise comportamental se relaciona com a API Security?

Análise comportamental é um componente crítico da API Security porque as APIs podem ser um alvo para cibercriminosos que buscam obter acesso não autorizado a dados confidenciais ou interromper operações de negócios. A análise comportamental pode ajudar a detectar essas ameaças analisando o comportamento do usuário e identificando padrões anômalos que podem indicar um ataque.

As soluções de API Security que incorporam análises comportamentais podem ajudar a identificar e prevenir ataques como:

Apropriação indevida de contas: A apropriação indevida de uma conta ocorre quando um invasor obtém acesso à conta de um usuário legítimo e o usa para acessar dados confidenciais ou executar ações mal-intencionadas. A análise comportamental pode ajudar a detectar se uma conta foi comprometida analisando o comportamento do usuário e identificando padrões anômalos que indicam que um invasor obteve acesso à conta de um usuário.

Ameaças internas: Ameaças internas ocorrem quando um usuário confiável com acesso autorizado a uma API usa esse acesso para fins maliciosos. A análise comportamental pode ajudar a detectar ameaças internas analisando o comportamento do usuário e identificando padrões anômalos que podem indicar que um usuário está se comportando de forma suspeita ou mal-intencionada.

Ataques de injeção: Os ataques de injeção ocorrem quando um invasor injeta códigos ou comandos mal-intencionados em uma solicitação de API para explorar uma vulnerabilidade e obter acesso não autorizado a dados confidenciais. A análise comportamental pode ajudar a detectar ataques de injeção analisando o comportamento do usuário e identificando padrões anômalos que podem indicar que um invasor está tentando explorar uma vulnerabilidade de API.

Ataques de negação de serviço: Os ataques de negação de serviço (DoS) ocorrem quando um invasor sobrecarrega uma API com solicitações para interromper operações de negócios. A análise comportamental pode ajudar a detectar ataques de DoS analisando o comportamento do usuário e identificando padrões anômalos que podem indicar que um invasor está tentando inundar uma API com solicitações.

À medida que as APIs se tornam mais amplamente usadas e cada vez mais visadas por cibercriminosos, as empresas devem investir em soluções robustas de API Security que incorporam análises comportamentais para proteger seus dados confidenciais e sua propriedade intelectual.

Busca gerenciada de ameaças

A busca gerenciada de ameaças é uma abordagem de segurança proativa que envolve o uso de ferramentas e técnicas avançadas para identificar e mitigar possíveis ameaças à segurança antes que elas possam causar danos.

A busca gerenciada de ameaças é um tipo de serviço oferecido por algumas empresas de API Security, no qua uma empresa paga a um provedor terceirizado para gerenciar e realizar a busca de ameaças em seu nome. Esse serviço permite que as empresas se beneficiem da experiência e dos recursos de uma equipe de segurança especializada, sem ter que investir em seus próprios recursos internos de busca de ameaças.

O componente gerenciado da busca gerenciada de ameaças.significa que uma empresa está pagando uma empresa de API Security para realizar a busca por ameaças. Isso envolve a empresa de API SecurityI que realiza o monitoramento proativo da infraestrutura de API da empresa, analisando registros e outras fontes de dados e usando técnicas avançadas, como machine learning e análise comportamental para identificar possíveis ameaças à segurança.

A empresa de API Security trabalha com a empresa para corrigir quaisquer ameaças identificadas e fornecer recomendações para melhorar sua postura de segurança.

A busca gerenciada de ameaças é especialmente importante no contexto da API Security, pois as APIs podem estar vulneráveis a uma variedade de ameaças à segurança, incluindo ataques de injeção, apropriação de contas e ataques de negação de serviço.

A busca gerenciada de ameaças pode ajudar a identificar e a mitigar essas ameaças antes que elas possam causar danos, permitindo que as empresas protejam seus dados confidenciais e sua propriedade intelectual.

Os principais componentes da busca gerenciada de ameaças incluem:

- Monitoramento e investigações proativas: A busca gerenciada de ameaças envolve o monitoramento proativo das APIs de uma empresa para identificar possíveis ameaças à segurança. Isso pode incluir o monitoramento de todos os dados de atividade da API, incluindo registros do sistema e outras fontes de dados, ou pela investigação de alertas detectados.

- Armazenamento de dados históricos de API: Todos os dados da API devem ser armazenados para permitir a possibilidade de realizar investigações e buscar ameaças. O acesso aos dados é um pré-requisito para a busca gerenciada de ameaças.

- Técnicas de detecção avançadas: A busca gerenciada de ameaças usa técnicas avançadas de tecnologia, como machine learning e análise comportamental para identificar possíveis ameaças à segurança. Essas técnicas podem ajudar a identificar ameaças que podem não ser detectáveis usando abordagens tradicionais baseadas em assinaturas.

- Equipes de busca de ameaças: A busca gerenciada de ameaças envolve uma equipe dedicada de profissionais de segurança treinados e experientes na identificação e mitigação de possíveis ameaças à segurança. A empresa de API Security que fornece o serviço normalmente terá uma equipe de especialistas com conhecimento especializado de ameaças à API Security.

- Correção e recomendações: A busca gerenciada de ameaças envolve trabalhar com a empresa para corrigir quaisquer ameaças identificadas e fornecer recomendações para melhorar sua postura de segurança. Isso pode envolver a correção de vulnerabilidades, a melhoria dos controles de acesso ou a implementação de outros controles de segurança em outras ferramentas, como WAF, CDN ou outros proxies.

No contexto da API Security, a busca gerenciada de ameaças pode ajudar a identificar e a mitigar uma série de ameaças, incluindo ataques de injeção, apropriação de contas e ataques de negação de serviço.

Ao investir na busca gerenciada de ameaças, as empresas podem garantir que suas APIs estejam seguras e protegidas contra uma série de ameaças à segurança.

Perguntas frequentes (FAQ)

Os princípios básicos da API Security se resumem a alguns princípios-chave: autenticação, autorização, criptografia e validação de entrada.

A autenticação verifica a identidade dos usuários ou sistemas que interagem com a API. A autorização determina o que um usuário verificado pode fazer. A criptografia garante que os dados transmitidos entre sistemas permaneçam confidenciais e ilegíveis para olhares curiosos. Por fim, a validação de entrada verifica a legitimidade dos dados recebidos para evitar resultados prejudiciais ou inesperados.

A segurança de APIs tem a ver com garantir o uso seguro e pretendido de APIs (interfaces de programação de aplicações). Isso envolve a proteção de APIs contra ameaças e ataques, a proteção de dados confidenciais e a garantia de um serviço confiável.

Os riscos comuns de API Security incluem acesso não autorizado, violações de dados, ataques de negação de serviço e ataques de injeção. O acesso não autorizado pode ocorrer se um agente mal-intencionado obtiver acesso a operações confidenciais.

As violações de dados podem expor informações confidenciais. Os ataques de negação de serviço podem sobrecarregar uma API e torná-la inutilizável, e os ataques de injeção podem induzir uma API a executar comandos não intencionais.

Proteger sua API envolve várias etapas. Primeiro, sempre use HTTPS para transmissão de dados para garantir a utilização da criptografia. Implemente controles robustos de autenticação e autorização usando técnicas como chaves de API, OAuth ou JWT.

Valide a entrada para proteger contra ataques de injeção. Faça auditorias regulares e teste suas APIs quanto a vulnerabilidades. Por fim, considere o uso de uma solução de API Security, como a oferecida pela Akamai, para fornecer uma camada adicional de proteção.

Não ter API Security pode levar a sérias implicações financeiras. Violações de dados, interrupções de serviço ou violações de conformidade podem resultar em multas pesadas, sem mencionar o custo potencial de correção.

Há também os danos à reputação e à confiança do cliente, que podem ter impactos financeiros a longo prazo. Em resumo, não investir em API Security pode custar muito mais para você.

Enquanto a API Security se concentra na proteção de APIs contra ameaças, o gerenciamento de APIs tem a ver com a supervisão do ciclo de vida das APIs. Isso inclui projetar, publicar, documentar e analisar APIs.

O gerenciamento de API também geralmente envolve aspectos de API Security, como controle de acesso e limitação de taxa. Em outras palavras, a API Security faz parte do gerenciamento de API, mas o gerenciamento da API envolve muito mais do que apenas segurança.

APIs e serviços da Web são como quadrados e retângulos, respectivamente. Todos os quadrados são retângulos, mas nem todos os retângulos são quadrados. Da mesma forma, todos os serviços da Web são APIs, mas nem todas as API são serviços da Web. Um serviço da Web é um tipo específico de API que opera na Web, geralmente usando protocolos como HTTP. Por outro lado, uma API é um conceito mais geral que pode ser usado em diversos contextos, não apenas na Web.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai pela confiabilidade, escala e experiência líderes do setor que impulsionam a expansão de seus negócios com segurança.