Um ataque de injeção de API é um tipo de abuso de API em que dados mal-intencionados são inseridos ou "injetados" em uma solicitação de API para explorar uma vulnerabilidade e acionar comportamento não intencional. Isso pode resultar em acesso não autorizado a dados, corrupção de dados ou até mesmo execução remota de código. Os exemplos mais comuns são ataques de inserção de SQL e execução de scripts entre sites (XSS).

O abuso de API (Application Programming Interface, interface de programação de aplicativos) é uma preocupação crescente para empresas e organizações que dependem de API para fornecer acesso a serviços e dados. O abuso de API pode assumir muitas formas, desde o acesso não autorizado e violações de dados até os ataques de DDoS e spams. Para evitar o abuso de API, é essencial implementar medidas robustas de segurança de API.

Como evitar o abuso de API

Uma das etapas mais importantes na prevenção de abuso de API é implementar autenticação e autorização. Isso envolve verificar a identidade do usuário ou sistema que faz a solicitação de API e garantir que eles tenham as permissões necessárias para acessar os recursos solicitados. Um método comum de autenticação é usar as chaves de API, que são strings secretas exclusivas que são fornecidas a usuários e sistemas autorizados. Essas chaves são incluídas em solicitações de API para verificar a identidade do usuário ou do sistema que está fazendo a solicitação.

Limitação de taxa na segurança da API

Outra etapa importante na prevenção de abuso de API é implementar a limitação de taxa. Isso envolve limitar o número de solicitações de API que podem ser feitas dentro de um período de específico. Isso pode ajudar a evitar ataques de DDoS e outras formas de abuso, garantindo que um único usuário ou sistema não possa fazer um número excessivo de solicitações.

Outra medida de segurança importante para a API é a validação de entrada. Isso envolve verificar os dados enviados em solicitações de API e garantir que estejam no formato correto e que não contenham nenhum código ou dado mal-intencionado. Por exemplo, se uma API estiver esperando um tipo específico de entrada, como um número inteiro, ela deve validar que a entrada é de fato um número inteiro antes de processá-la. Isso pode ajudar a evitar ataques como injeção de SQL e execução de scripts entre sites (XSS).

Criptografia

A criptografia também é um aspecto importante da segurança de APIs. Isso envolve o uso de criptografia para proteger os dados transmitidos pela API, de modo que não possam ser interceptados ou lidos por usuários ou sistemas não autorizados. Um método comum de criptografia é usar HTTPS, que criptografa os dados enviados pela Internet.

Registro e monitoramento

Por fim, o registro e o monitoramento são outro aspeto importante da segurança da API. Isso envolve o controle de solicitações e respostas de API e o monitoramento de qualquer atividade incomum ou suspeita. Isso pode ajudar a detectar e responder ao abuso de API em tempo hábil. Isso inclui controlar os IPs e os usuários que estão fazendo as solicitações de API, o que pode ajudar a identificar e bloquear usuários ou sistemas mal-intencionados.

O abuso de API é uma preocupação crescente para empresas e organizações que dependem de API para fornecer acesso a serviços e dados. Para evitar o abuso de API, é essencial implementar medidas robustas de segurança de API, incluindo autenticação e autorização, limitação de taxa, validação de entrada, criptografia e registro e monitoramento. Ao implementar essas medidas, as empresas e as organizações podem proteger os serviços e os dados contra o abuso de API e garantir que suas API sejam usadas de maneira segura.

Como a Akamai ajuda a evitar o abuso de API

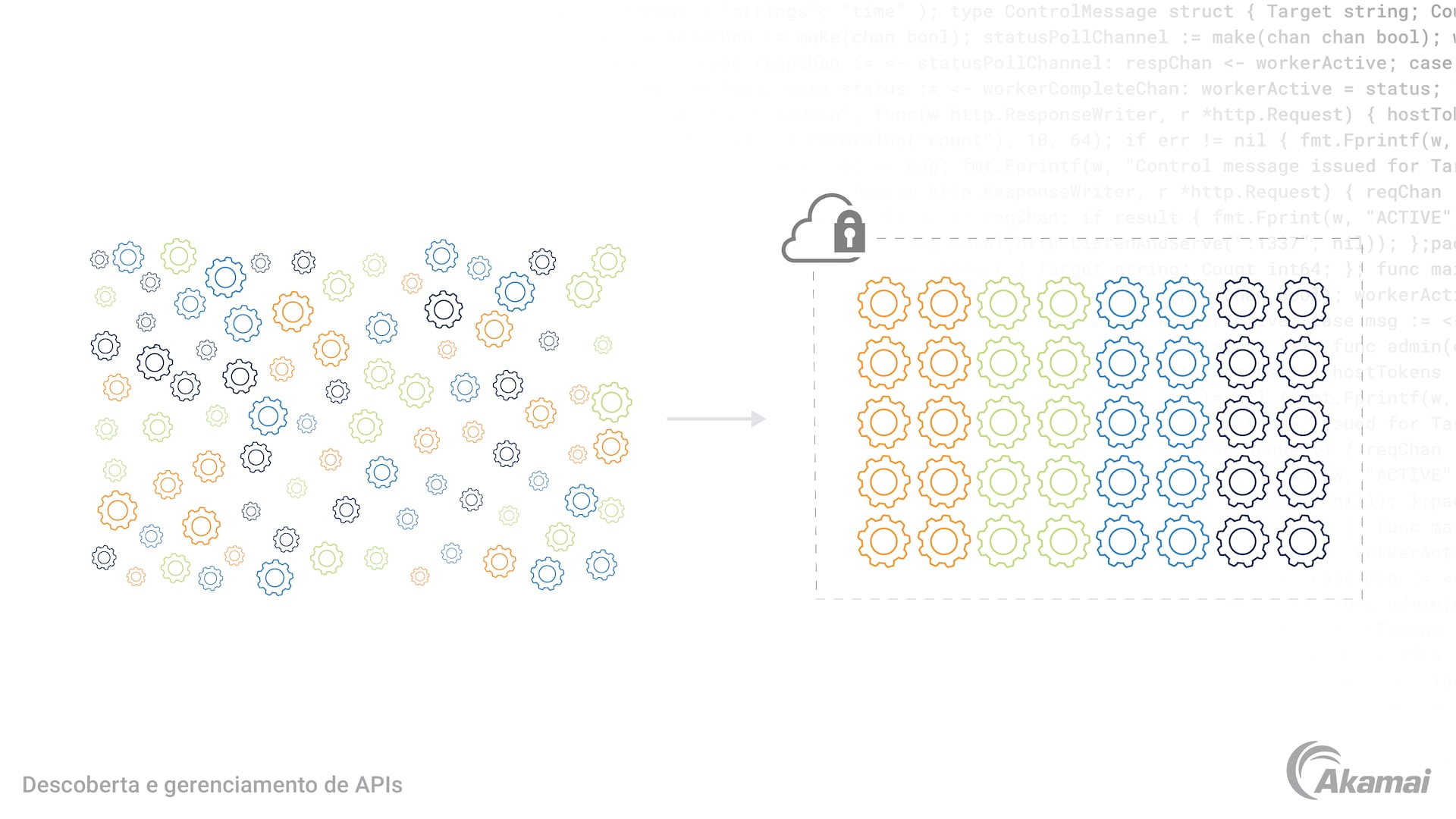

O Akamai App & API Protector oferece segurança de comprometimento zero para sites, aplicativos e APIs e aumenta as proteções, oferecendo visibilidade ao tráfego em seu patrimônio digital, revelando vulnerabilidades de forma proativa, identificando mudanças no ambiente e protegendo contra ataques ocultos. Isso permite uma limitação de taxa robusta, criptografia e registro e monitoramento, pois a descoberta eficaz de API permite a proteção contra o abuso dessas API.

Além disso, a segurança de API da Akamai permite o monitoramento do comportamento de API para que qualquer comportamento de API em toda a organização seja protegido contra abuso de lógica de negócios.

Como o abuso de API afeta sua organização?

O conceito de abuso de API é muitas vezes mal interpretado, mas pode ser um problema significativo com implicações potencialmente drásticas. As API compõem a base das interações digitais, atuando como conectores entre diferentes programas de software, aplicativos e serviços.

Elas são fundamentais para impulsionar a inovação, mas também se tornaram alvos de criminosos virtuais. O abuso de API pode envolver inúmeras tentativas de usuários não autorizados de explorar a funcionalidade da API, resultando em vazamentos de dados, interrupções de serviço ou comprometimento completo do sistema.

Entender a gravidade da ameaça começa com o reconhecimento da função generalizada que as API têm no ecossistema tecnológico.

A maioria das organizações usa API com serviços de terceiros, integra componentes de software ou fornece acesso a serviços de sistemas externos. A segurança dos dados é a maior exploração do abuso de API.

O impacto do abuso de API

O abuso de API degrada o desempenho do sistema e causa lentidão ou interrupções no sistema. Se suas API forem expostas publicamente e são cruciais para sua empresa, tais interrupções podem desgastar a confiança do cliente e a reputação da marca.

A consequência de uma violação de segurança de API pode significar investir recursos significativos na identificação do problema, na implementação de correções de segurança e na execução do controle de danos.

O abuso de API representa uma ameaça significativa para as organizações, com implicações que vão desde a segurança dos dados até o desempenho do sistema. É fundamental adotar soluções de segurança de API, incluindo limitação de taxa, autenticação e criptografia, para proteger suas API contra abusos.

Perguntas frequentes (FAQ)

Abuso de API refere-se ao uso mal-intencionado de uma API por métodos que estão fora dos casos de uso pretendidos ou aceitáveis. Esses métodos podem envolver extração excessiva de dados, acesso não autorizado a dados, introdução de código mal-intencionado ou interrupção de serviços.

Os ataques de API normalmente exploram vulnerabilidades na segurança de uma API para realizar atividades mal-intencionadas. Isso pode envolver acesso não autorizado, violações de dados, negação de serviço ou manipulação da API para que se comporte de formas não intencionais. Os invasores geralmente enviam solicitações de que a API não está preparada para lidar, acionando assim um comportamento anormal.

Uma API vulnerável é aquela que tem pontos fracos ou brechas de segurança que podem ser exploradas por invasores. Essas vulnerabilidades podem existir devido a design insatisfatório, medidas de segurança inadequadas, configuração incorreta ou bugs de software. Exemplos de vulnerabilidades de API são endpoints abertos, limitação de taxa insuficiente e autenticação e autorização inadequadas.

Um ataque de máquina no meio (MITM) envolve um invasor interceptando e potencialmente alterando a comunicação entre duas partes sem seu conhecimento. Isso geralmente é feito para roubar informações confidenciais ou representar uma das partes.

Um ataque de injeção de API, por outro lado, envolve a injeção de dados maliciosos em uma solicitação de API para explorar uma vulnerabilidade e acionar comportamento não intencional, como acesso não autorizado a dados ou execução remota de código.

Uma API, ou interface de programação de aplicações, é um conjunto de regras e protocolos para criação e interação com aplicações de software. É uma maneira de diferentes sistemas de software se comunicarem entre si.

Uma chave de API é um identificador exclusivo usado para autenticar um usuário, desenvolvedor ou programa de chamada para uma API. É como uma senha que fornece acesso à funcionalidade da API e pode ser usada para rastrear e controlar como a API está sendo usada.

Why customers choose Akamai

Akamai is the cybersecurity and cloud computing company that powers and protects business online. Our market-leading security solutions, superior threat intelligence, and global operations team provide defense in depth to safeguard enterprise data and applications everywhere. Akamai’s full-stack cloud computing solutions deliver performance and affordability on the world’s most distributed platform. Global enterprises trust Akamai to provide the industry-leading reliability, scale, and expertise they need to grow their business with confidence.