Ein API-Injection-Angriff ist eine Form von API-Missbrauch, bei der schädliche Daten in eine API-Anfrage eingefügt oder „injiziert“ werden, um eine Schwachstelle auszunutzen und ein unbeabsichtigtes Verhalten auszulösen. Dies kann zu einem nicht autorisierten Datenzugriff, der Beschädigung von Daten oder sogar zu Remote Code Execution führen. Am häufigsten kommt es hier zu SQL Injections und XSS-Angriffen (Cross-Site Scripting).

Der Missbrauch von APIs (Programmierschnittstellen) ist ein wachsendes Problem für Unternehmen und Organisationen, die auf APIs angewiesen sind, um den Zugriff auf Ihre Services und Daten zu ermöglichen. API-Missbrauch tritt in vielen Formen auf, von unbefugtem Zugriff und Datendiebstahl bis hin zu DDoS-Angriffen und Spamming. Um API-Missbrauch zu verhindern, ist es wichtig, zuverlässige API-Sicherheitsmaßnahmen zu implementieren.

So verhindern Sie API-Missbrauch

Einer der wichtigsten Schritte zur Verhinderung von API-Missbrauch ist die Implementierung von Authentifizierungs- und Autorisierungsvorgängen. Dies umfasst die Überprüfung der Identität des Nutzers oder Systems, von dem die API-Anfrage stammt, und die Sicherstellung, dass die für den Zugriff auf die angeforderten Ressourcen erforderlichen Berechtigungen vorhanden sind. Eine gängige Authentifizierungsmethode ist die Verwendung von API-Schlüsseln. Dabei handelt es sich um eindeutige, geheime Zeichenfolgen, die autorisierten Nutzern und Systemen zur Verfügung gestellt werden. Diese Schlüssel werden dann in die API-Anfragen integriert, um die Identität des anfragenden Nutzers oder Systems zu überprüfen.

Ratenbeschränkung in der API-Sicherheit

Die Implementierung einer Ratenbeschränkung ist ein weiterer wichtiger Schritt zur Verhinderung von API-Missbrauch. Dazu gehört die Beschränkung der Anzahl von API-Anfragen, die innerhalb eines bestimmten Zeitraums gestellt werden können. Dies kann dazu beitragen, dass DDoS-Angriffe und andere Formen des Missbrauchs verhindert werden, denn auf diese Weise wird sichergestellt, dass einzelne Nutzer oder Systeme keine übermäßige Anzahl an Anfragen stellen können.

Eine weitere wichtige API-Sicherheitsmaßnahme ist Input Validation. Dazu gehört die Überprüfung der Daten, die über API-Anfragen gesendet werden, wobei sichergestellt wird, dass sie das richtige Format haben und keinen schädlichen Code oder schädliche Daten enthalten. Wenn von einer API beispielsweise ein bestimmter Eingabetyp erwartet wird, wie z. B. eine Ganzzahl, sollte die Input Validation vor der Verarbeitung prüfen, ob es sich bei der Eingabe tatsächlich um eine Ganzzahl handelt. Dadurch können Angriffe wie SQL Injection und Cross-Site Scripting (XSS) verhindert werden.

Verschlüsselung

Auch die Verschlüsselung spielt eine wichtige Rolle in der API-Sicherheit. Dazu gehört der Einsatz von Verschlüsselungsmethoden zum Schutz der über die API übertragenen Daten, damit unbefugte Nutzer oder Systeme diese Daten nicht abfangen oder lesen können. Eine gängige Verschlüsselungsmethode ist die Verwendung von HTTPS, mit der über das Internet gesendete Daten verschlüsselt werden.

Protokollierung und Überwachung

Zu guter Letzt sind Protokollierung und Überwachung ein weiterer wichtiger Aspekt der API-Sicherheit. Dazu gehört die Nachverfolgung von API-Anfragen und -Antworten sowie die Überwachung in Bezug auf ungewöhnliche oder verdächtige Aktivitäten. Dies kann dazu beitragen, API-Missbrauch rechtzeitig zu erkennen und darauf zu reagieren. Dazu gehört auch die Nachverfolgung der IPs und Nutzer, die API-Anfragen stellen. Dadurch können schädliche Nutzer oder Systeme identifiziert und blockiert werden.

API-Missbrauch ist ein wachsendes Problem für Unternehmen und Organisationen, die auf APIs angewiesen sind, um den Zugriff auf Ihre Services und Daten zu ermöglichen. Um API-Missbrauch zu verhindern, ist es wichtig, zuverlässige API-Sicherheitsmaßnahmen zu implementieren. Dazu gehören Authentifizierung und Autorisierung, Ratenbeschränkung, Input Validation, Verschlüsselung sowie Protokollierung und Überwachung. Durch die Implementierung dieser Maßnahmen können Unternehmen und Organisationen ihre Services und Daten vor API-Missbrauch schützen und sicherstellen, dass ihre APIs sicher verwendet werden.

Wie Akamai die Verhinderung von API-Missbrauch unterstützt

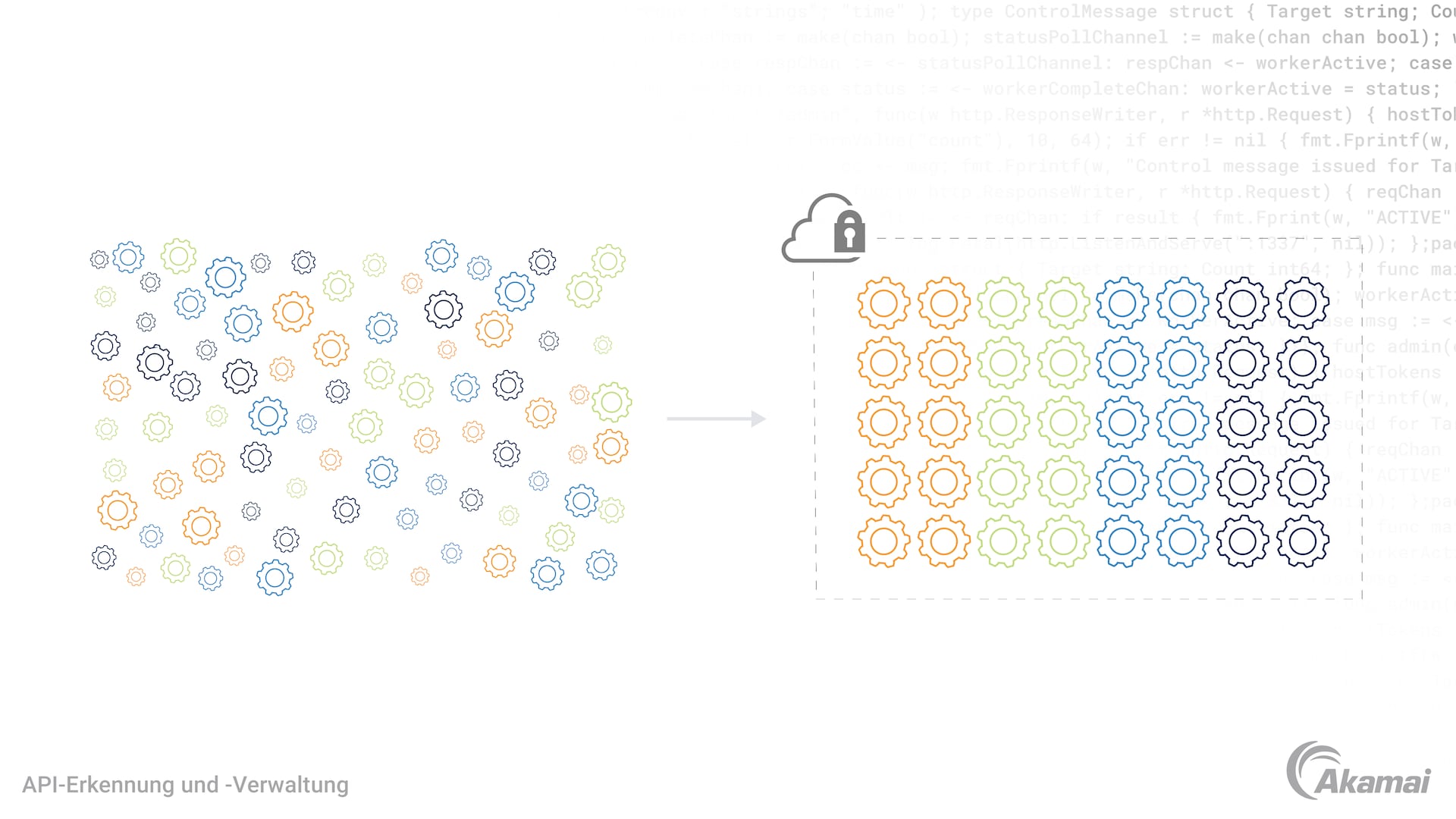

Akamai App & API Protector liefert kompromisslose Sicherheit für Websites, Anwendungen und APIs und verbessert den Schutz durch transparente Einblicke in den Traffic aller digitalen Ressourcen, proaktives Aufdecken von Schwachstellen, Erkennen von Umgebungsänderungen und Abwehrmechanismen gegen versteckte Angriffe. Dies ermöglicht eine zuverlässige Ratenbeschränkung, Verschlüsselung sowie Protokollierung und Überwachung, denn eine effektive API-Erkennung ermöglicht den Schutz dieser APIs vor Missbrauch.

Darüber hinaus ermöglicht API Security von Akamai die Überwachung des API-Verhaltens, um dieses im gesamten Unternehmen vor dem Missbrauch von Geschäftslogik zu schützen.

Wie wirkt sich API-Missbrauch auf Ihr Unternehmen aus?

API-Missbrauch wird häufig fehlinterpretiert, doch er kann ein erhebliches Problem mit potenziell drastischen Auswirkungen darstellen. APIs bilden als Verbindungselement zwischen verschiedenen Softwareprogrammen, Anwendungen und Services die Grundlage digitaler Interaktionen.

Sie werden eingesetzt, um Innovationen voranzutreiben, doch sie sind auch zum Ziel von Cyberkriminellen geworden. Ein API-Missbrauch kann mehrere Versuche von nicht autorisierten Nutzern beinhalten, die Funktion der API auszunutzen, und zu Datendiebstahl, Serviceunterbrechungen oder einer vollständigen Kompromittierung des Systems führen.

Um die Schwere der Bedrohung zu begreifen, muss man zunächst die allgegenwärtige Rolle verstehen, die APIs im Technologie-Ökosystem spielen.

Die meisten Unternehmen verwenden APIs mit Services von Drittanbietern, um Softwarekomponenten zu integrieren oder Systemen externen Zugriff auf Services zu ermöglichen. Die Datensicherheit ist am stärksten betroffen, wenn es durch API-Missbrauch zu einem Angriff kommt.

Die Auswirkungen von API-Missbrauch

API-Missbrauch beeinträchtigt die Systemperformance, indem das System verlangsamt wird oder ganz ausfällt. Wenn Ihre APIs öffentlich zugänglich und für Ihr Unternehmen entscheidend sind, können solche Unterbrechungen das Vertrauen der Kunden und den Ruf der Marke schädigen.

In der Folge eines API-Angriffs kann es passieren, dass erhebliche Ressourcen in die Erkennung des Problems, die Korrektur der Sicherheitsmaßnahmen und die Schadensbegrenzung investiert werden müssen.

API-Missbrauch stellt eine ernsthafte Bedrohung für Unternehmen dar, da die Auswirkungen alles von der Datensicherheit bis hin zur Systemperformance beeinträchtigen können. Darum ist die Implementierung von API-Sicherheitslösungen, einschließlich Ratenbeschränkung, Authentifizierung und Verschlüsselung, entscheidend, um Ihre APIs vor Missbrauch zu schützen.

Häufig gestellte Fragen (FAQ)

API-Missbrauch bezieht sich auf die schädliche Nutzung einer API durch Methoden, die nicht zu den beabsichtigten oder zugelassenen Anwendungsfällen zählen. Diese Methoden können eine übermäßige Datenextraktion, unbefugten Zugriff auf Daten, das Einbringen von schädlichen Codes oder die Unterbrechung von Services beinhalten.

Bei API-Angriffen nutzen Cyberkriminelle in der Regel Schwachstellen in der API-Sicherheit aus, um schädliche Aktivitäten auszuführen. Dies kann unbefugten Zugriff, Datendiebstahl, Denial of Service oder eine Manipulation des Verhaltens der API umfassen. Angreifer senden in der Regel Anfragen, auf die die API nicht vorbereitet ist, und lösen dadurch ein anormales Verhalten aus.

Eine anfällige API weist Schwachstellen oder Sicherheitslücken auf, die von Angreifern ausgenutzt werden können. Diese Schwachstellen können aufgrund von mangelhaftem Design, unzureichenden Sicherheitsmaßnahmen, falscher Konfiguration oder Softwarefehlern auftreten. Beispiele für API-Schwachstellen sind offene Endpunkte, eine unzureichende Ratenbeschränkung und eine ungeeignete Authentifizierungs oder Autorisierungsmethode.

Bei einem MITM-Angriff (Machine-in-the-Middle) fängt ein Angreifer die Kommunikation zwischen zwei Parteien ohne deren Wissen ab und verändert sie möglicherweise. Dies geschieht häufig mit der Absicht, vertrauliche Informationen zu stehlen oder sich als eine der Parteien auszugeben.

Bei einem API-Injection-Angriff hingegen werden schädliche Daten in eine API-Anfrage injiziert, um eine Schwachstelle auszunutzen und ein unbeabsichtigtes Verhalten auszulösen, z. B. einen unbefugten Datenzugriff oder Remote Code Execution.

Eine API (Programmierschnittstelle) ist ein Satz von Regeln und Protokollen zur Erstellung von Softwareanwendungen und zur Interaktion mit diesen. Es handelt sich um eine Möglichkeit, wie verschiedene Softwaresysteme miteinander kommunizieren können.

Ein API-Schlüssel ist eine eindeutige ID, die verwendet wird, um einen Nutzer oder Entwickler einer API oder ein die API aufrufendes Programm zu authentifizieren. Er ist wie ein Passwort, das den Zugriff auf die API-Funktion ermöglicht und zur Verfolgung und Kontrolle der API-Nutzung verwendet werden kann.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.