API インジェクション攻撃とは、API の悪用の一種です。悪性のデータが API リクエストに挿入または「インジェクト」され、脆弱性を悪用して意図しないふるまいを引き起こします。これにより、不正なデータアクセス、データ破損、またはリモートコード実行が発生する可能性があります。最も一般的な例は、SQL インジェクション攻撃とクロスサイトスクリプティング(XSS)攻撃です。

API を使用してサービスやデータへのアクセスを提供する企業や組織では、API(アプリケーション・プログラミング・インターフェース)の悪用の懸念がますます高まっています。API の悪用は、不正アクセスやデータ漏えいから、 DDoS 攻撃 やスパミングまで、さまざまな形態をとる可能性がありますAPI の悪用を防止するためには、堅牢な API セキュリティ対策を講じることが不可欠です。

API の悪用を防止する方法

API の悪用を防止するための最も重要なステップの 1 つは、認証と認可を行うことです。これには、API リクエストを行うユーザーまたはシステムの ID を確認し、リクエストされたリソースにアクセスするために必要な権限があることを確認することが含まれます。一般的な認証方法の 1 つは、API キーを使用することです。API キーとは、認証されたユーザーとシステムに提供される一意の秘密文字列です。このキーはその後、リクエストを行うユーザーまたはシステムの ID を検証するために API リクエストに加えられます。

API セキュリティにおけるレート制限

API の悪用を防止するもう 1 つの重要なステップは、レート制限を行うことです。これには、特定の期間内に実行できる API リクエストの数を制限することが含まれます。これは、単一のユーザーまたはシステムが過剰な数のリクエストを行うことができないようにすることで、DDoS 攻撃やその他の形態の悪用を防止するのに役立ちます。

API のもう 1 つの重要なセキュリティ対策は、入力の検証です。これには、API リクエストで送信されるデータをチェックし、正しい形式で、悪性のコードやデータが含まれていないことを確認することが含まれます。たとえば、API が整数などの特定のタイプの入力を期待している場合、入力が実際に整数であることを検証してから処理する必要があります。これは、SQL インジェクションやクロスサイトスクリプティング(XSS)などの攻撃を防ぐのに役立ちます。

暗号化

暗号化も API セキュリティの重要な要素です。これには、暗号化によって、API を介して送信されるデータを保護することが含まれます。これにより、不正なユーザーやシステムによる傍受や読み取りが行われなくなります。一般的な暗号化の方法の 1 つは、HTTPS を使用し、インターネット経由で送信されるデータを暗号化することです。

ロギングと監視

最後に、ロギングと監視も API セキュリティのもう 1 つの重要な要素です。これには、API リクエストと応答を追跡し、異常な活動や疑わしい活動を監視することが含まれます。これは、API の悪用をタイムリーに検知して対応するのに役立ちます。API リクエストを行っている IP とユーザーを追跡することが含まれ、悪性のユーザーやシステムを特定してブロックするのに役立ちます。

API を使用してサービスやデータへのアクセスを提供する企業や組織では、API の悪用の懸念がますます高まっています。API の不正使用を防止するためには、認証と認可、レート制限、入力の検証、暗号化、ロギングと監視など、堅牢な API セキュリティ対策を講じることが不可欠です。これらの対策を実施することで、企業や組織は API の悪用からサービスやデータを保護し、API を安全な方法で使用できるようになります。

Akamai は API の悪用の防止をどのように支援するか

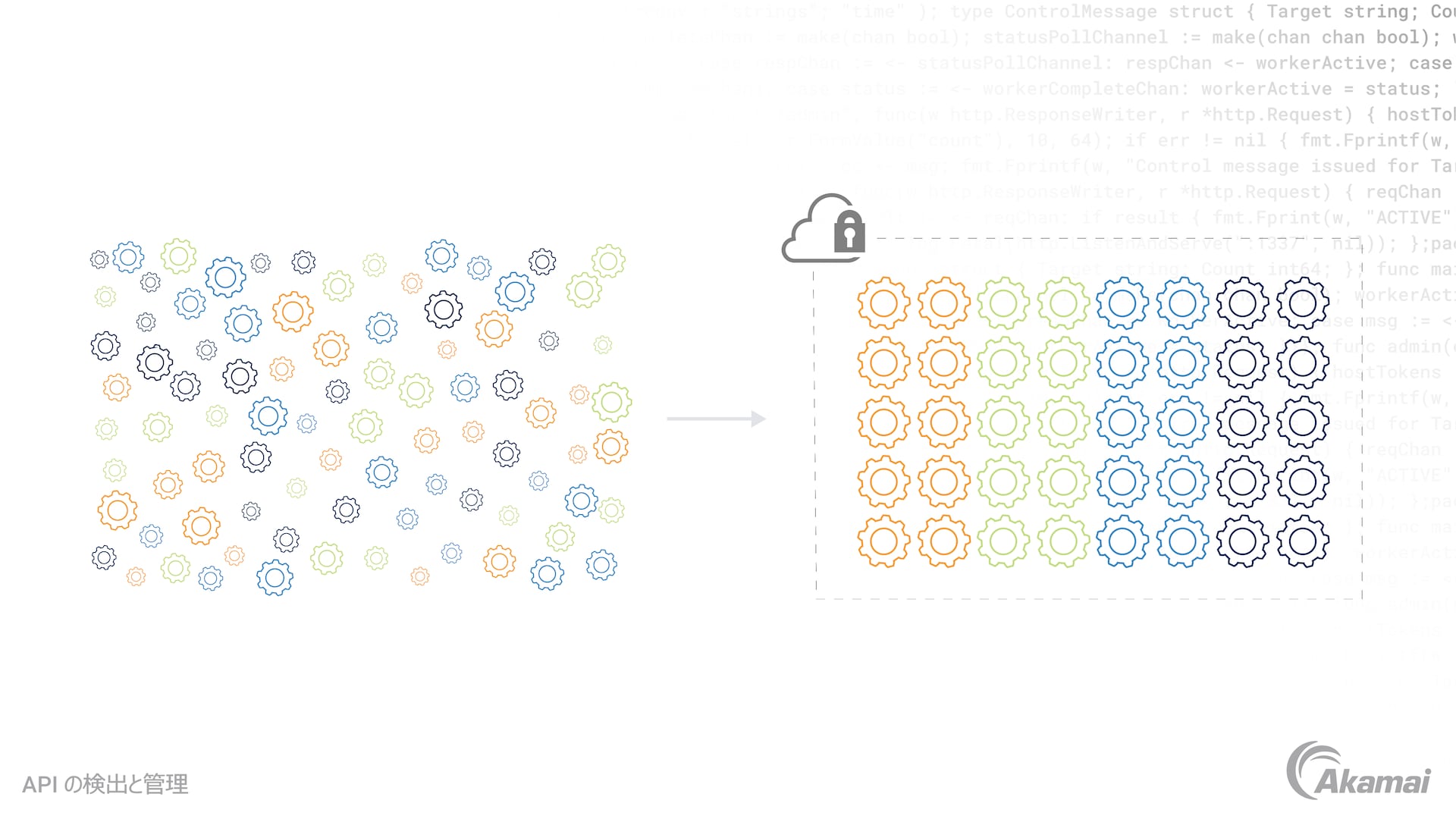

Akamai App & API Protector は、デジタル資産全体のトラフィックを可視化し、脆弱性をいち早く明らかにし、環境的な変化を特定し、隠れた攻撃を防御することで、Web サイト、アプリケーション、API に妥協のないセキュリティをもたらし、防御機能を強化します。効果的な API ディスカバリーにより、API の悪用からの保護が可能になるため、堅牢なレート制限、暗号化、ロギングと監視を行えるようになります。

さらに、Akamai API Security では API のふるまいを監視できるため、組織全体のあらゆる API のふるまいをビジネスロジックの悪用から保護できます。

API の悪用が組織に与える影響

API の悪用の概念はよく誤解されますが、深刻な影響を及ぼし得る重大な問題となる可能性があります。API は、デジタルインタラクションの基盤となり、さまざまなソフトウェアプログラム、アプリケーション、およびサービス間のコネクターとして機能します。

イノベーションの推進に貢献していますが、サイバー犯罪者の標的にもなっています。API の悪用には、不正なユーザーによる API の機能の悪用が多く含まれ、データの漏えい、サービスの中断、完全なシステム侵害につながる可能性があります。

この脅威の重大性を理解するためには、テクノロジーエコシステムにおいて API が広範な役割を担っていることを認識する必要があります。

ほとんどの組織は、API をサードパーティーサービスと併用したり、ソフトウェアコンポーネントを統合したり、サービスに外部システムアクセスを提供したりしています。API の悪用によって最も大きな被害が生じる領域は、データセキュリティです。

API の悪用による影響

API の悪用により、システムパフォーマンスが低下し、システムの速度低下や停止が引き起こされます。API が公開されており、ビジネスに不可欠である場合、こうした混乱によって顧客の信頼とブランドの評判が損なわれる可能性があります。

API セキュリティ侵害が発生した後には、問題の特定、セキュリティの修正、および損害管理に多大なリソースを投じる必要が発生します。

API の悪用は組織にとって大きな脅威であり、データセキュリティからシステムパフォーマンスまで広範囲に影響を及ぼします。API を悪用から保護するためには、レート制限、認証、暗号化などの API セキュリティソリューションを採用することが重要です。

よくある質問(FAQ)

API の悪用とは、意図されたユースケースや許容されるユースケースの範囲外の方法による API の悪用を指します。その方法には、過剰なデータ抽出、データへの不正アクセス、悪性コードの挿入、サービスの中断などが含まれます。

API 攻撃は通常、API のセキュリティの脆弱性を悪用して、悪性のアクティビティを実行します。これには、不正アクセス、データ漏えい、サービス妨害、または意図しない動作を行うための API の操作が含まれます。攻撃者は通常、API が処理できないリクエストを送信し、異常なふるまいをトリガーします。

脆弱な API とは、攻撃者が悪用できる弱点やセキュリティギャップがある API です。そのような脆弱性は、不適切な設計、不十分なセキュリティ対策、誤設定、またはソフトウェアのバグが原因で生じる可能性があります。API の脆弱性の例としては、オープンエンドポイント、不十分なレート制限、不適切な認証と認可などがあります。

MITM(Machine-In-the-Middle)攻撃では、知らないうちに攻撃者が 2 者間の通信を傍受し、場合によっては変更します。これは多くの場合、機微な情報を盗んだり、当事者の一人になりすましたりするために行われます。

一方、API インジェクション攻撃では、悪性のデータを API リクエストに挿入して脆弱性を悪用し、不正なデータアクセスやリモートコード実行などの意図しないふるまいを引き起こします。

API(アプリケーション・プログラミング・インターフェース)は、ソフトウェアアプリケーションを構築して操作するための一連のルールとプロトコルです。これは、異なるソフトウェアシステムが相互に通信するための方法です。

API キーは、ユーザー、開発者、または呼び出しプログラムを API に認証するために使用される一意の識別子です。API の機能へのアクセスを提供するパスワードのようなもので、API の使用方法を追跡し管理するために使用できます。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所で企業のデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、自社ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識の提供について Akamai に信頼を寄せています。