BOPLA は、Broken Object Property Level Authorization(オブジェクト・プロパティ・レベルの認可の不備)の略です。BOLA はオブジェクト全体を参照するのに対し、BOPLA はオブジェクト内のプロパティを参照します。BOLA からの保護を目的とした API セキュリティ対策では BOPLA に対する API セキュリティを確保できないため、セキュリティチームは両方のタイプの攻撃を防ぐよう設計されたソリューションを採用することが不可欠です。

API を一元管理する方法

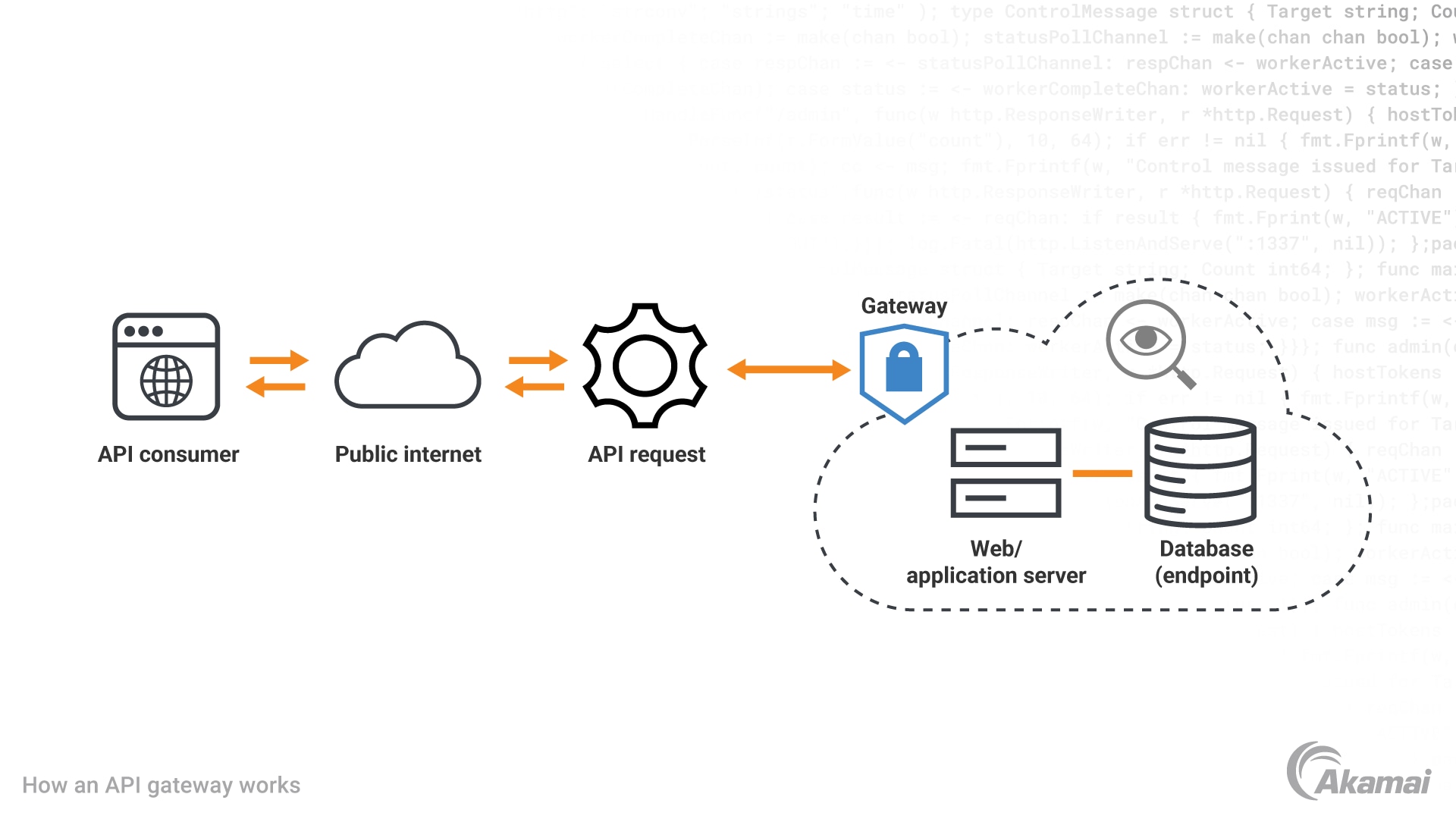

現在、API はあらゆる場所で使用されており、さまざまなソフトウェアシステムの通信を可能にし、互いにつながり合う世界の発展を支えています。API(アプリケーション・プログラミング・インターフェース)は、さまざまな言語で記述された多様なソフトウェアプログラムが情報を交換したり機能を共有したりできるようにする一連のルールとツールを提供します。API ゲートウェイは、API コール(要求と応答の両方)を一元的に管理、保護、および最適化するためのポイントを提供します。

API は多くのプロセスに不可欠であり、機微な情報に接続することが多いため、攻撃者がよく狙う標的になっています。そのため、セキュリティチームは API ゲートウェイのセキュリティを確保し、API がサポートする基盤マイクロサービスとバックエンドサービスを保護するプロトコル、プラクティス、および対策を取り入れる必要があります。

API とは

API は、異なるシステムのソフトウェアコンポーネントや異なる言語で記述されたソフトウェアコンポーネントが容易に通信して情報を共有できるようにする、一連のプロトコルと定義です。アプリケーションの通信方法を標準化することで、API はあるアプリケーションが別のアプリケーションによって提供されるデータや機能にアクセスし、それを組み込めるようにします。たとえば、開発者が Web サイトに最新の気象情報を追加したい場合、気象データを収集して解釈するための個別のアプリケーションを作成するのではなく、API を使用することで気象関連のソースのデータにアクセスできます。API は、E コマースやモバイル決済から、ソーシャル・メディア・プラットフォーム、クラウドサービスに至るまで、ほぼすべてのオンラインアクションやトランザクションに関与しているため、大きな アタックサーフェスが生じます。

API に対する脅威とは

API は機微な情報へのアクセスを提供することが多く、大規模なシステムへの不正アクセスを可能にすることもあることから、現在ハッカーの標的になっています。API は急速に普及したため、セキュリティチームは組織のデジタルエコシステム内のすべての API を把握していないことが多く、セキュリティ制御や定期的なパッチ適用およびアップデートによって各 API を適切に保護することが難しくなっています。 API セキュリティ は、脆弱性の悪用、認可エラー、認証の問題、サービス妨害攻撃など、さまざまなリスクによって危険にさらされる可能性があります。

API ゲートウェイとは

API ゲートウェイは、API コールまたはクライアント要求を管理し、API エンドポイントから応答を返すための単一のエントリーポイントとして機能するソフトウェアのレイヤーです。API ゲートウェイは受信リクエストを適切なマイクロサービスまたはバックエンドサービスにルーティングし、複数の要求を 1 つの要求にまとめるか、単一の要求を複数の要求に分割して、クライアントのニーズを最も効率的に満たします。また、API ゲートウェイは異なるアプリケーションやマイクロサービス間でプロトコルを変換し、API パフォーマンスを最適化するためのロードバランサーとして機能する場合もあります。

API ゲートウェイセキュリティとは

API ゲートウェイは、API の悪用や API への攻撃を防止するためのさまざまなセキュリティ機能を実行し、組織のセキュリティ体制を強化することができます。

- 認証。API ゲートウェイは、ID トークンなどの認証情報を検証して、あらゆる API 要求のアイデンティティを認証できます。

- レート制限およびスロットル。 API ゲートウェイのセキュリティ対策には、特定の期間内に API を呼び出せる回数を制限して、処理能力を超過したり処理能力に過剰な負荷がかかったりしないようにする機能が含まれます。これにより、サービス妨害攻撃や総当たり攻撃、トライアンドエラー攻撃(ハッカーがさまざまな認証情報を繰り返し使用してシステムへのアクセスを試みる攻撃)を防ぐことができます。

- ポリシーの適用。 API ゲートウェイは、マイクロサービスやバックエンドサービスにアクセスするときに従わなければならないポリシーとルール(特に認証、認可、アクセス制御に関するポリシーとルール)を適用できます。

- シグネチャベースの保護。 API は、既知の攻撃のシグネチャとパターンを認識することで、特定の脅威をブロックできます。

- ロギングと監視。 API ゲートウェイを使用すると、API トラフィックや API 使用状況に関する指標を継続的に監視できます。また、ゲートウェイは、使用状況やセキュリティの問題に関する知見を提供するあらゆるトランザクションのログを維持することができます。

- デカップリング。 セキュリティを強化するために、API ゲートウェイはバックエンドサービスをフロントエンドアプリケーションから分離して、それらの間の直接接続を排除します。これにより、悪性コードをバックエンドデータベースに挿入する SQL インジェクション攻撃をブロックできます。

API ゲートウェイセキュリティはどれくらい効果的か

API ゲートウェイはセキュリティプログラムの重要な要素ですが、1 つの保護層にすぎないため、依然として脅威となるセキュリティ上の脆弱性もあります。BOLA(オブジェクトレベルの認可の不備)などの攻撃は API ゲートウェイへの通常のトラフィックのように見えるため、システムが BOLA 攻撃や BOPLA(オブジェクト・プロパティ・レベルの認可の不備)攻撃に対して脆弱なままである可能性があります。また、ゲートウェイは、セキュリティチームがすべての API を認識して各 API を適切な制御とポリシーによって保護できるほど、十分な API インベントリーへの可視性を提供してくれません。そのため、多くの組織は API 保護ソリューションを追加して API ゲートウェイと連携させ、アタックサーフェスの可視性を向上させています。

API ゲートウェイセキュリティのベストプラクティス

組織とそのセキュリティチームは、次のベストプラクティスに従うことで API ゲートウェイセキュリティを向上させることができます。

- 認証の一元化。 アクセス、トークン検証、および認証プロセスのその他の要素を個別に管理しようとする各マイクロサービスは、複雑さとセキュリティのギャップを生み出す可能性があります。ゲートウェイで API 認証を一元化することで、組織はそのようなリスクを最小限に抑えることができます。

- レート制限の導入。 API 要求の数を制御することで、悪性の要求や正当な要求が過剰に発生してサービスが過負荷状態になったり、DoS 攻撃や DDoS 攻撃に屈したりするのを防ぐことができます。

- 継続的な監視。 継続的な監視と分析により、潜在的な脅威を検知し、クライアントのアクセスとリクエストの問題を解決できます。

- 使用されていない API や非推奨の API の削除。 セキュリティチームは、すべての API を追跡し、使用されなくなった API や最新のセキュリティ対策をサポートしなくなった API を削除することで、API ゲートウェイセキュリティを強化できます。

- Web アプリケーションファイアウォール(WAF)の有効化。 ネットワーキングおよび API セキュリティプログラムに WAF を展開すれば、定義されたルールと条件に基づいて API へのアクセスを制限し、インジェクション攻撃やクロスサイトスクリプティングなどの一般的な脅威をブロックできます。

- ふるまい分析の活用。 SaaS ベースのふるまい分析ソリューションでは、すべての API アクティビティを記録して、通常のふるまいのベースラインを決定できます。これにより、潜在的な脅威を警告し、防御的な対応やプロアクティブな対応を推奨できます。

よくあるご質問(FAQ)

OpenAPI は HTTP API に使用されるオープンスタンダードの仕様言語であり、API を作成する際に使用するプログラミング言語とは異なる方法で構造と構文を記述します。OpenAPI を使用すると、DevOps は JSON または YAML ドキュメントにエンコードされる仕様で API がどのように動作するかを簡単に伝達することができます。OpenAPI セキュリティとは、認証に基づいてアプリケーションへのアクセスを制限するさまざまなセキュリティスキームのことであり、API の完全性、可用性、および機密性を保護するための暗号化、認可、その他の対策が含まれます。

BOLA は Broken Object Level Authorization(オブジェクトレベルの認可の不備)の略であり、API セキュリティと API ゲートウェイセキュリティに対する最も重大な脅威の 1 つです。OWASP API Security Top 10 の脅威の 1 つであるこの脆弱性を悪用することで、ハッカーは URL パラメーターなどの入力パラメーターを操作したり、ペイロードを要求してデータに不正にアクセスしたり、不正なアクションを実行したりすることができます。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームにより、当社はあらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで優れたコストパフォーマンスを実現しています。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。