BOPLA es el acrónimo de Broken Object Property Level Authorization (Autorización a nivel de propiedad de objeto comprometida). BOPLA se diferencia de BOLA por hacer referencia a una propiedad dentro de un objeto, mientras que BOLA hace referencia a un objeto completo. Las medidas de seguridad de API diseñadas para protegerse contra BOLA no garantizan la seguridad de API contra BOPLA, por lo que es esencial que los equipos de seguridad adopten soluciones diseñadas para defenderse de ambos tipos de ataques.

Una forma centralizada de gestionar las API

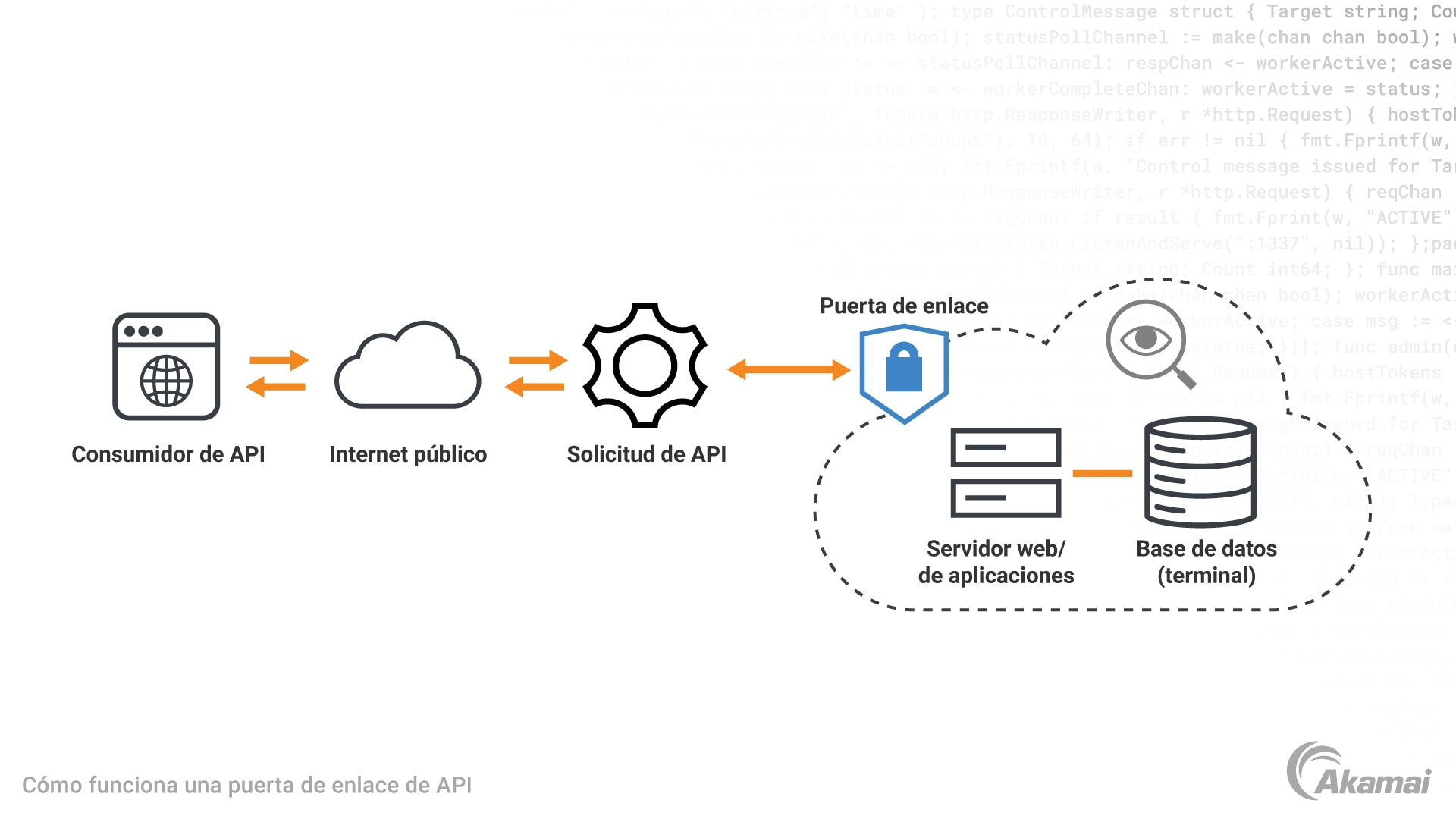

Las API están en todas partes hoy en día, lo que permite que varios sistemas de software se comuniquen de forma que potencien nuestro mundo cada vez más conectado. Las API, o interfaces de programación de aplicaciones, proporcionan un conjunto de reglas y herramientas que permiten que diversos programas de software escritos en diferentes lenguajes intercambien información y compartan funcionalidad. Las puertas de enlace de API proporcionan un punto centralizado para gestionar, proteger y optimizar las llamadas de API, tanto las solicitudes como las respuestas.

Puesto que son fundamentales para tantos procesos y a menudo se conectan a datos confidenciales, las API se han convertido en el objetivo favorito de los agentes maliciosos. Como resultado, los equipos de seguridad deben adoptar protocolos, prácticas y medidas que garanticen la seguridad de las puertas de enlace de API protejan los microservicios subyacentes y los servicios de back-end compatibles con las API.

¿Qué es una API?

Una API es un conjunto de protocolos y definiciones que permiten a los componentes de software de diferentes sistemas o escritos en diferentes lenguajes comunicarse fácilmente y compartir información. Al estandarizar la forma en que las aplicaciones se comunican, las API permiten que una aplicación acceda e incorpore los datos y las funciones proporcionados por otra aplicación. Por ejemplo, cuando los desarrolladores desean incluir la información meteorológica más reciente en un sitio web, pueden utilizar una API para acceder a los datos de una fuente relacionada con el tiempo en lugar de crear su propia aplicación independiente para recopilar e interpretar los datos meteorológicos. Las API están implicadas en casi todas las acciones y transacciones online, desde el comercio electrónico y los pagos móviles hasta las plataformas de redes sociales y los servicios en la nube, lo que significa que forman una gran superficie de ataque..

¿A qué amenazas se enfrentan las API?

Los hackers se dirigen ahora a las API porque a menudo proporcionan acceso a datos confidenciales o pueden permitir que los atacantes accedan de forma no autorizada a sistemas más grandes. Con la rápida proliferación de las API, los equipos de seguridad a menudo no conocen todas las API del ecosistema digital de su organización, lo que dificulta la protección adecuada de cada API con controles de seguridad y parches y actualizaciones regulares. La seguridad de las API puede verse comprometida por diversos riesgos, incluidos los ataques de vulnerabilidad, los errores de autorización, los problemas de autenticación y los ataques de denegación de servicio.

¿Qué es una puerta de enlace de API?

Una puerta de enlace de API es una capa de software que sirve como un único punto de entrada para gestionar llamadas de API o solicitudes de clientes y devolver respuestas desde los terminales de API. Las puertas de enlace de API enrutan las solicitudes entrantes microservicio o al servicio de back-end adecuado, combinando varias solicitudes en una sola solicitud o dividiendo solicitudes individuales en varias solicitudes para satisfacer las necesidades de un cliente de la forma más eficaz. Las puertas de enlace de API también traducen protocolos entre diferentes aplicaciones y microservicios, y pueden servir como balanceador de carga para optimizar el rendimiento de las API.

¿Qué es la seguridad de puerta de enlace de API?

Una puerta de enlace de API puede realizar una amplia gama de funciones de seguridad para evitar el abuso y los ataques de API, y mejorar la estrategia de seguridad de una organización.

- Autenticación. Las puertas de enlace de API pueden validar credenciales como tokens de ID para autenticar la identidad de todas las solicitudes de API.

- Limitación y regulación de velocidad. Las medidas de seguridad de la puerta de enlace de API incluyen la capacidad de limitar el número de veces que se puede llamar a una API dentro de un periodo de tiempo específico para garantizar que la capacidad de procesamiento no se supere ni se sobrecargue. Esto ayuda a evitar los ataques de denegación de servicio, así como los ataques de fuerza bruta y los ataques de prueba y error, en los que los hackers intentan acceder a los sistemas probando varias credenciales repetidamente.

- Aplicación de políticas. Las puertas de enlace de API pueden aplicar políticas y reglas, especialmente en lo que respecta a la autenticación, la autorización y el control de acceso, que se deben seguir al acceder a microservicios y servicios back-end.

- Protección basada en firmas. Las API pueden bloquear determinadas amenazas mediante el reconocimiento de las firmas y los patrones de los ataques conocidos.

- Registro y supervisión. Las puertas de enlace de API permiten la supervisión continua del tráfico de API y las métricas relacionadas con el uso de API. Las puertas de enlace también pueden mantener un registro de todas las transacciones que proporciona información sobre el uso y los problemas de seguridad.

- Desvinculación. Para mejorar la seguridad, una puerta de enlace de API desvincula los servicios back-end de las aplicaciones front-end para eliminar cualquier contacto directo entre ellas. Esto puede ayudar a bloquear los ataques de inyección SQL, en los que se inyecta código malicioso en las bases de datos back-end.

¿Qué eficacia tiene la seguridad de la puerta de enlace de API?

Aunque las puertas de enlace de API son una parte importante de un programa de seguridad, son solo una capa de protección, por lo que algunas vulnerabilidades de seguridad siguen siendo una amenaza. Los ataques como la autorización a nivel de objeto comprometida (BOLA) pueden aparecer como tráfico normal a una puerta de enlace de API, lo que deja a los sistemas vulnerables frente a los ataques BOLA y los ataque de autorización a nivel de propiedad de objeto comprometida (BOPLA). Las puertas de enlace tampoco proporcionan suficiente visibilidad del inventario de API para garantizar que los equipos de seguridad conocen todas las API y que cada API está protegida por los controles y políticas adecuados. Por este motivo, muchas organizaciones utilizan soluciones de protección de API adicionales junto con una puerta de enlace de API para mejorar la visibilidad de la superficie de ataque.

¿Cuáles son las prácticas recomendadas que se aplican a la seguridad de una puerta de enlace de API?

Las organizaciones y sus equipos de seguridad pueden mejorar la seguridad de las puertas de enlace de API siguiendo estas prácticas recomendadas.

- Centralizar la autenticación. Al centralizar la autenticación de API en la puerta de enlace, las organizaciones pueden minimizar el riesgo de que cada microservicio intente gestionar de forma independiente el acceso, la verificación de tokens y otros elementos del proceso de autenticación, lo que puede dar lugar a complejidades y brechas de seguridad.

- Implementar la limitación de velocidad. El control del número de solicitudes de API puede evitar que un exceso de solicitudes, tanto maliciosas como legítimas, sucumban a servicios abrumadores y a ataques DoS o a ataques DDoS.

- Supervisión continua. La supervisión y el análisis continuos pueden ayudar a detectar posibles amenazas y resolver problemas de acceso y solicitudes de clientes.

- Eliminar las API no utilizadas y obsoletas. Los equipos de seguridad pueden mejorar la seguridad de la puerta de enlace de API realizando un seguimiento de todas las API y eliminando las API que ya no se utilizan o que ya no admiten las medidas de seguridad más recientes.

- Habilitar un firewall de aplicaciones web (WAF). La implementación de un WAF en programas de red y seguridad de API puede bloquear amenazas comunes, como ataques de inyección y scripts entre sitios, limitando el acceso a las API en función de reglas y condiciones definidas.

- Aprovechar los análisis de comportamiento. Una solución de análisis de comportamiento basada en SaaS puede registrar toda la actividad de las API para determinar un estándar de comportamiento normal. A continuación, puede alertar de posibles amenazas y recomendar respuestas defensivas o proactivas.

Preguntas frecuentes

Why customers choose Akamai

Akamai is the cybersecurity and cloud computing company that powers and protects business online. Our market-leading security solutions, superior threat intelligence, and global operations team provide defense in depth to safeguard enterprise data and applications everywhere. Akamai’s full-stack cloud computing solutions deliver performance and affordability on the world’s most distributed platform. Global enterprises trust Akamai to provide the industry-leading reliability, scale, and expertise they need to grow their business with confidence.