BOPLA steht für Broken Object Property Level Authorization (fehlerhafte Autorisierung auf Objekteigenschaftsebene). BOPLA unterscheidet sich von BOLA, da es sich auf eine Eigenschaft innerhalb eines Objekts und nicht auf ein ganzes Objekt (wie BOLA) bezieht. API-Sicherheitsmaßnahmen zum Schutz vor BOLA gewährleisten keine API-Sicherheit vor BOPLA. Daher ist es wichtig, dass Sicherheitsteams Lösungen implementieren, die beide Arten von Angriffen abwehren.

Eine zentralisierte Methode zur API-Verwaltung

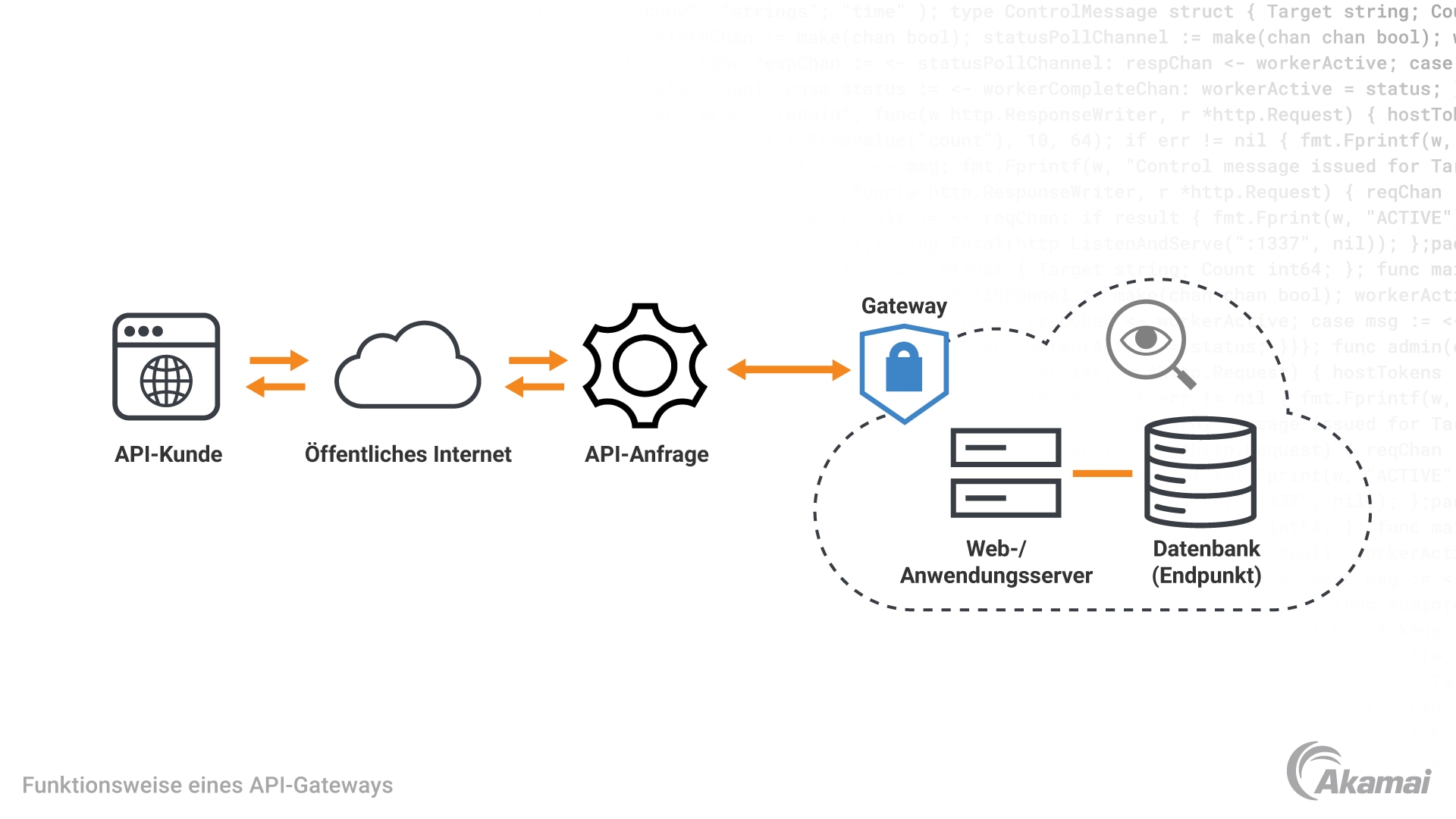

APIs sind heutzutage omnipräsent. Sie sorgen dafür, dass verschiedene Softwaresysteme kommunizieren können, und unterstützen so unsere zunehmend vernetzte Welt. APIs oder Programmierschnittstellen stellen verschiedene Regeln und Tools bereit, mit denen diverse Softwareprogramme, die in unterschiedlichen Sprachen geschrieben wurden, Informationen austauschen und Funktionen gemeinsam nutzen können. API-Gateways bieten einen zentralen Punkt für die Verwaltung, Sicherung und Optimierung von API-Aufrufen – sowohl für Anfragen als auch für Antworten.

Da sie für so viele Prozesse von entscheidender Bedeutung sind und oft eine Verbindung zu vertraulichen Daten herstellen, sind APIs zu einem bevorzugten Ziel von Cyberkriminellen geworden. Daher müssen Sicherheitsteams Protokolle, Praktiken und Maßnahmen einführen, die die Sicherheit des API-Gateways gewährleisten und die zugrunde liegenden Microservices und Backend-Services schützen, die von APIs gestützt werden.

Was ist eine API?

Eine API ist ein Satz von Protokollen und Definitionen, mit denen Softwarekomponenten aus verschiedenen Systemen oder unterschiedlichen Sprachen problemlos kommunizieren und Informationen austauschen können. Durch die Standardisierung der Art und Weise, wie Anwendungen kommunizieren, ermöglichen APIs einer Anwendung den Zugriff auf Daten und Funktionen, die von einer anderen Anwendung bereitgestellt wurden. Wenn Entwickler beispielsweise die neuesten Wetterinformationen auf einer Website einbeziehen möchten, können sie eine API verwenden, um auf Daten aus einer wetterbezogenen Quelle zuzugreifen. Sie müssen also nicht erst ihre eigene separate Anwendung zum Erfassen und Interpretieren von Wetterdaten erstellen. APIs sind an fast jeder Onlineaktion und -transaktion beteiligt, von E-Commerce- und mobilen Zahlungen bis hin zu Social-Media-Plattformen und Cloudservices. Das bedeutet, dass sie über eine gewaltige Angriffsfläche verfügen.

Was sind die Bedrohungen für APIs?

Hacker greifen nun auch APIs an, da sie häufig Zugriff auf vertrauliche Daten gewähren oder Angreifern unbefugten Zugriff auf größere Systeme ermöglichen. Angesichts der rasanten Verbreitung von APIs sind Sicherheitsteams oft nicht über alle APIs im digitalen Ökosystem ihres Unternehmens informiert, was den angemessenen Schutz jeder API durch Sicherheitskontrollen sowie regelmäßige Patches und Updates erschwert. Die API-Sicherheit kann durch verschiedene Risiken gefährdet werden, darunter Schwachstellen, Autorisierungsfehler, Authentifizierungsprobleme und Denial-of-Service-Angriffe.

Was ist ein API-Gateway?

Ein API-Gateway ist eine Software-Schicht, die als einzelner Einstiegspunkt für die Verwaltung von API-Aufrufen oder Client-Anfragen sowie die Ausgabe von Antworten von API-Endpunkten dient. API-Gateways leiten eingehende Anfragen an den entsprechenden Microservice oder Backend-Service weiter, indem sie mehrere Anfragen zu einer einzigen Anfrage kombinieren oder einzelne Anfragen in mehrere Anfragen aufteilen, um die Anforderungen eines Kunden so effizient wie möglich zu erfüllen. API-Gateways übersetzen auch Protokolle zwischen verschiedenen Anwendungen und Microservices und können als Load Balancer zur Optimierung der API-Performance dienen.

Was ist API-Gateway-Sicherheit?

Ein API-Gateway kann eine Vielzahl von Sicherheitsfunktionen ausführen, um API-Missbrauch und -Angriffe zu verhindern und die Sicherheit eines Unternehmens zu verbessern.

- Authentifizierung zugewiesen wurde. API-Gateways können Anmeldedaten wie ID-Token validieren, um die Identität aller API-Anfragen zu authentifizieren.

- Ratenbeschränkung und Drosselung. Zu den Sicherheitsmaßnahmen eines API-Gateways gehört die Möglichkeit, die Anzahl der Aufrufe einer API innerhalb eines bestimmten Zeitraums zu begrenzen. So wird sichergestellt, dass die Verarbeitungskapazität nicht überschritten oder überlastet wird. So können Denial-of-Service-, Brute-Force- und Trial-and-Error-Angriffe unterbunden werden, bei denen Hacker durch wiederholtes Ausprobieren verschiedener Anmeldedaten auf Systeme zugreifen wollen.

- Durchsetzung von Richtlinien. API-Gateways können Richtlinien und Regeln durchsetzen, die beim Zugriff auf Microservices und Backend-Services befolgt werden müssen. Dies betrifft vor allem Authentifizierung, Autorisierung und Zugriffskontrolle.

- Signaturbasierter Schutz. APIs können bestimmte Bedrohungen blockieren, indem sie die Signaturen und Muster bekannter Angriffsmethoden identifizieren.

- Protokollierung und Überwachung. API-Gateways ermöglichen die kontinuierliche Überwachung des API-Traffics und der Metriken rund um die API-Nutzung. Gateways können auch alle Transaktionen protokollieren, wodurch Sie Einblicke in Nutzungs- und Sicherheitsprobleme erhalten.

- Entkopplung. Um direkten Kontakt zwischen Backend-Services und Frontend-Anwendungen zu vermeiden, koppelt ein API-Gateway diese voneinander ab und erhöht so die Sicherheit. So können SQL-Injection-Angriffe, bei denen schädlicher Code in Backend-Datenbanken eingespeist wird, blockiert werden.

Wie effektiv ist die API-Gateway-Sicherheit?

API-Gateways sind zwar ein wichtiger Bestandteil eines Sicherheitsprogramms, stellen aber nur eine Schutzschicht dar, sodass von einigen Sicherheitslücken weiterhin eine Bedrohung ausgeht. Angriffe wie BOLA (Broken Object Level Authorization, fehlerhafte Autorisierung auf Objektebene) können einem API-Gateway wie normaler Traffic erscheinen, wodurch Systeme anfällig für BOLA- und BOPLA-Angriffe (Broken Object Property Level Authorization, fehlerhafte Autorisierung auf Objekteigenschaftsebene) werden. Gateways bieten auch keine ausreichend transparenten Einblicke in den API-Bestand, durch die sichergestellt werden kann, dass Sicherheitsteams alle APIs kennen und dass jede API durch entsprechende Kontrollen und Richtlinien geschützt ist. Aus diesem Grund setzen viele Unternehmen zusätzlich zu einem API-Gateway auch auf API-Schutzlösungen, um die Transparenz der Angriffsfläche zu verbessern.

Was sind die Best Practices für API-Gateway-Sicherheit?

Unternehmen und ihre Sicherheitsteams können die Sicherheit von API-Gateways verbessern, indem sie sich an diese Best Practices halten.

- Die Authentifizierung zentralisieren. Durch die Zentralisierung der API-Authentifizierung am Gateway können Unternehmen das Risiko minimieren, dass jeder Microservice versucht, den Zugriff, die Token-Überprüfung und andere Elemente des Authentifizierungsprozesses unabhängig zu verwalten, was zu unnötiger Komplexität und Sicherheitslücken führen kann.

- Implementieren einer Ratenbeschränkung. Durch die Kontrolle der Anzahl an API-Anfragen kann verhindert werden, dass übermäßige Anfragen – sowohl schädliche als auch legitime – Services überfordern und dass diese Services DoS- oder DDoS-Angriffen erliegen.

- Kontinuierlich überwachen. Durch kontinuierliche Überwachung und Analyse können potenzielle Bedrohungen erkannt und Probleme beim Zugriff auf Clients und bei Anfragen gelöst werden.

- Nicht verwendete und veraltete APIs entfernen. Sicherheitsteams können die Sicherheit des API-Gateways verbessern, indem sie alle APIs verfolgen und die APIs entfernen, die nicht mehr verwendet werden oder die die neuesten Sicherheitsmaßnahmen nicht mehr unterstützen.

- Eine Web Application Firewall (WAF) aktivieren. Die Bereitstellung einer WAF in Netzwerk- und API-Sicherheitsprogrammen kann häufige Bedrohungen wie Injection-Angriffe und Cross-Site Scripting blockieren, indem der Zugriff auf APIs anhand von definierten Regeln und Bedingungen eingeschränkt wird.

- Verhaltensanalysen nutzen. Eine SaaS-basierte Lösung für Verhaltensanalyse kann alle API-Aktivitäten aufzeichnen, um eine Baseline für normales Verhalten zu ermitteln. Dann kann sie vor potenziellen Bedrohungen warnen und defensive oder proaktive Reaktionen empfehlen.

Häufig gestellte Fragen (FAQ)

OpenAPI ist eine offene Standard- und Spezifikationssprache für HTTP-APIs. Hierbei werden Struktur und Syntax in einer Weise artikuliert, die nicht mit der Programmiersprache verknüpft ist, in der die API erstellt wurde. Mit OpenAPI kann DevOps problemlos kommunizieren, wie eine API in einer Spezifikation arbeitet, die in einem JSON- oder YAML-Dokument codiert ist. OpenAPI-Sicherheit bezieht sich auf die verschiedenen Sicherheitsschemata, die den Zugriff auf Anwendungen basierend auf Authentifizierung einschränken und Verschlüsselung, Autorisierung und andere Maßnahmen zum Schutz der Integrität, Verfügbarkeit und Vertraulichkeit der API beinhalten können.

BOLA ist eine Abkürzung für Broken Object Level Authorization (fehlerhafte Autorisierung auf Objektebene), eine der stärksten Bedrohungen für die API-Sicherheit und API-Gateway-Sicherheit. Diese Sicherheitslücke ist Teil der OWASP API Security Top 10 und ermöglicht es Hackern, Eingabeparameter wie URL-Parameter zu manipulieren oder Payloads anzufordern, um auf nicht autorisierte Daten zuzugreifen oder nicht autorisierte Aktionen auszuführen.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.