BOPLA significa Broken Object Property Level Authorization (autorização interrompida em nível de propriedade de objeto). O BOPLA difere do BOLA por se referir a uma propriedade dentro de um objeto, enquanto o BOLA se refere a um objeto inteiro. A proteção de API contra a BOLA não garante a cobertura para a BOPLA, por isso é importante escolher produtos de segurança que ofereçam proteção contra ambos os tipos de ataques.

A proteção de API envolve um conjunto de processos, práticas e tecnologias que defendem as APIs (interfaces de programação de aplicativos) contra ataques e abusos por agentes mal-intencionados. A proteção de API é uma parte essencial de um programa de cibersegurança moderno e uma prioridade para as equipes de segurança.

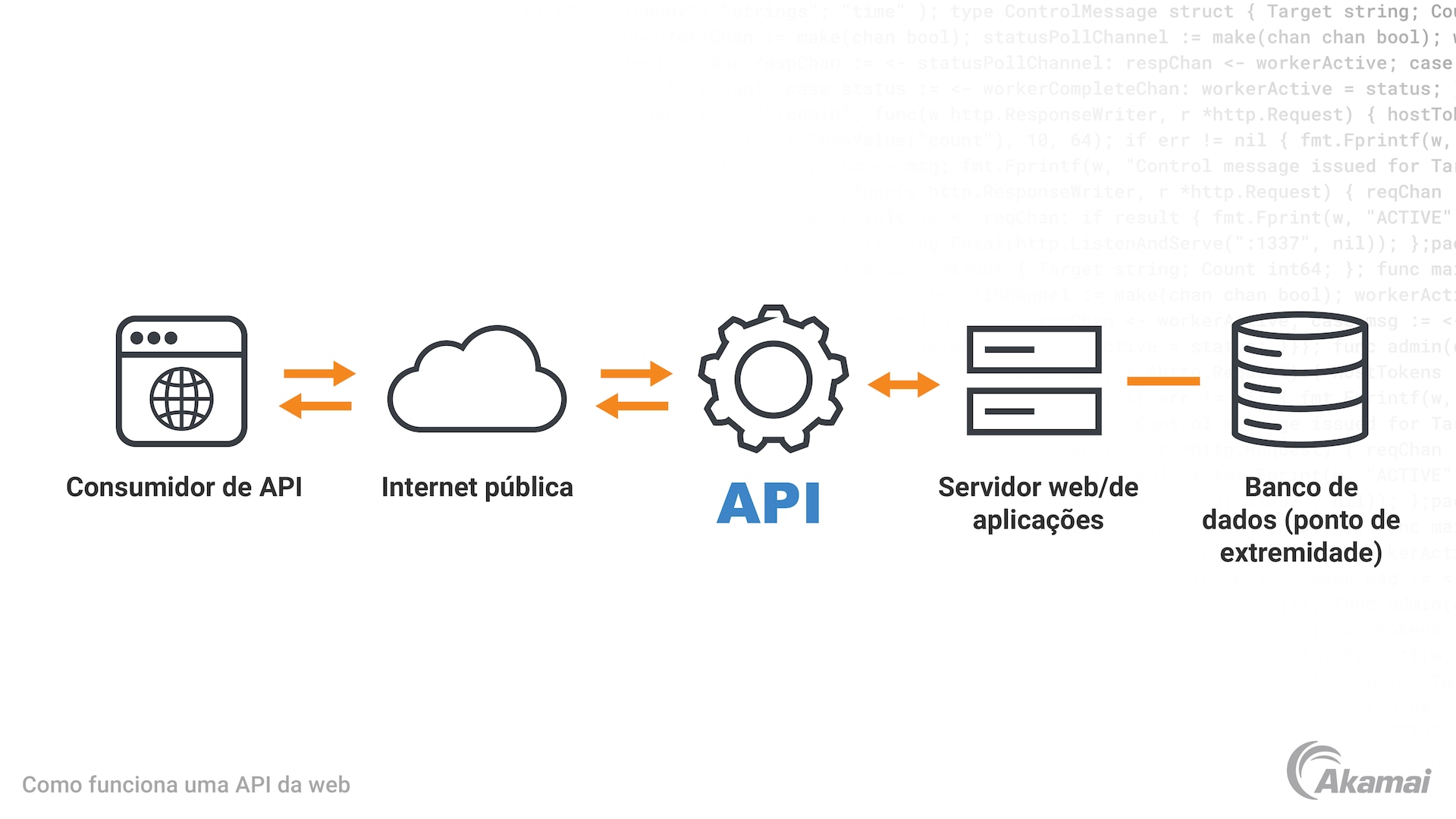

O que é uma API?

Uma API (interface de programação de aplicativos) é um conjunto de protocolos e definições que permite que diferentes programas de software e componentes se comuniquem, troquem dados e compartilhem funcionalidades. As APIs também regem como os aplicativos podem interagir e controlam como as solicitações são feitas e os tipos de solicitações que podem ser trocadas entre os programas.

As APIs são essenciais para os serviços em nuvem, microsserviços, arquiteturas sem servidore a Internet das coisas, da na qual muitos ambientes de TI dependem. Como elas expõem a lógica e os recursos do aplicativo e podem envolver a transferência de informações confidenciais e valiosas, as APIs são um alvo altamente atraente para agentes mal-intencionados. Uma API não protegida pode permitir que agentes mal-intencionados acessem ativos de TI que, de outra forma, estão protegidos. Consequentemente, a proteção de API é essencial para manter a segurança de redes e aplicativos e para evitar a exposição de dados e outros problemas de segurança.

O que são riscos de segurança de API?

Os riscos de segurança da API mais comuns se enquadram em várias categorias.

- Explorações de vulnerabilidades. Esse tipo de ataque a API permite que agentes mal-intencionados obtenham acesso não autorizado à API por causa de uma falha na maneira como ela é criada ou codificada.

- Erros de autorização. Quando a autorização não é gerenciada com cuidado, os clientes que interagem com uma API podem ter acesso a dados que não devem estar disponíveis, o que aumenta o risco de violação de dados.

- Problemas de autenticação. Quando os processos de autenticação do usuário são comprometidos, as APIs podem aceitar solicitações de fontes ilegítimas ou ilegítimas.

- Ataques de negação de serviço distribuída. Ao sobrecarregar APIs com muitas solicitações, os ataques de DoS ou de DDoS podem fazer com que as APIs parem de responder ou falhem.

O que é o Top 10 de segurança de API do OWASP?

O Open Worldwide Application Security Project (OWASP) é uma organização sem fins lucrativos dedicada a melhorar a segurança de softwares. A cada ano, o OWASP publica uma lista dos 10 principais riscos de segurança para APIs. A lista das 10 principais ameaças à segurança de API do OWASP 2023 inclui:

- BOLA (autorização em nível de objeto corrompido): As APIs geralmente criam uma ampla superfície de ataque de problemas de controle de acesso no nível do objeto expondo pontos de extremidade que lidam com identificadores de objetos.

- Autenticação interrompida: Quando mecanismos de autenticação são implementados incorretamente, os invasores podem comprometer tokens de autenticação ou explorar falhas de implementação.

- Autorização corrompida no nível de propriedade de objeto (BOPLA): A validação de autorização inadequada no nível da propriedade do objeto pode levar à exposição ou manipulação de informações por invasores.

- Consumo irrestrito de recursos: Como as solicitações de API satisfatórias consomem recursos específicos na CPU, memória, armazenamento e largura de banda da rede, o uso irrestrito de APIs pode levar à negação de serviço ou ao aumento dos custos.

- Autorização em nível de função corrompido: Políticas complexas de controle de acesso podem levar a falhas de autorização.

- Acesso irrestrito a fluxos comerciais confidenciais: Quando os fluxos de negócios são expostos ao público, eles podem ser usados excessivamente de maneira automatizada para interromper processos.

- Falsificação de solicitação do lado do servidor: Quando uma API busca um recurso remoto sem validar a URL fornecida pelo usuário, os invasores podem forçar o aplicativo a enviar uma solicitação criada para um destino inesperado.

- Má configuração de segurança: As APIs geralmente são mal configuradas por engenheiros de software e de DevOps, deixando a porta aberta para diversos ataques.

- Gerenciamento inadequado de estoque: Quando o inventário e a documentação não são atualizados corretamente, podem surgir problemas como versões de API descontinuadas e pontos de extremidade de depuração expostos.

- Consumo inseguro de APIs: Como tendem a confiar mais nos dados recebidos de APIs de terceiros do que na entrada do usuário, os desenvolvedores podem adotar padrões de segurança mais fracos para determinadas APIs.

Em que a segurança de APIs difere da segurança de aplicações?

Embora a proteção de API inclua muitos dos mesmos princípios de segurança que a segurança da Web, a defesa de APIs contra ataques envolve vários desafios exclusivos. O grande número de APIs usadas em sistemas de aplicativos modernos torna a identificação de vulnerabilidades de API e a atualização de proteções mais difícil para as equipes de segurança. Como as APIs são projetadas para serem acessadas por aplicativos ou serviços de terceiros, elas geralmente são expostas a uma variedade maior de ameaças em potencial do que os aplicativos da Web tradicionais. A flexibilidade e a personalização também tornam as APIs mais vulneráveis a ataques. E como as APIs usam com frequência tokens ou outros tipos de autenticação para controlar o acesso, elas podem estar sujeitas a ataques com base em tokens roubados ou comprometidos.

O que é segurança de gateway de API?

Um gateway de API é uma camada de software que serve como um ponto de entrada único para gerenciar chamadas de API ou solicitações de clientes e retornar respostas de pontos de extremidade de API. As soluções de segurança de gateway de API podem aplicar limitação e restrição de taxa para garantir que as APIs não sejam abusadas. Os gateways podem proteger as APIs autorizando e roteando chamadas de API para os serviços de back-end e pontos de extremidade de front-end apropriados. A segurança do gateway de API também envolve a autenticação de credenciais e a validação de tokens para verificar identidades. Embora um gateway seja uma parte importante da proteção de API, a segurança do gateway de API por si só não é suficiente para garantir a defesa adequada das APIs. Os gateways não fornecem visibilidade e controle sobre toda a arquitetura de APIs, e podem não identificar APIs mal configuradas, APIs sombra ou atividades de bots mal-intencionados.

Quais são as práticas recomendadas de segurança de API?

Os seguintes controles, protocolos e soluções de segurança podem ajudar a melhorar a proteção de API.

- Descobrir e monitorar todas as APIs. Quando as equipes de segurança desconhecem as APIs, elas não conseguem detectar vulnerabilidades, atualizar patches de segurança ou garantir a proteção adequada da API.

- Identificar vulnerabilidades. As ferramentas de teste de segurança podem ajudar a identificar vulnerabilidades existentes em cada API. Uma vez identificadas as vulnerabilidades, elas devem ser priorizadas para correção, mitigação e configuração correta com base na tolerância a riscos.

- Estabelecer políticas de segurança de API gerais. Em vez de adotar políticas exclusivas para cada API, as equipes de gerenciamento e de segurança de APIs devem definir políticas para todas as APIs ou para classes específicas de APIs, evitando a necessidade de codificar a política diretamente em APIs individuais.

- Implementar autenticação e autorização. A autenticação e autorização de usuários e aplicativos é essencial para proteger as APIs contra abusos.

- Implementar restrição e limitação de taxa. Essas técnicas determinam a frequência com que as APIs podem ser chamadas e impedem picos mal-intencionados em solicitações que podem resultar em negação de serviço.

- Criptografar dados. A criptografia de dados é essencial para proteger dados confidenciais que são comunicados por APIs.

- Ative um WAF (Web Application Firewall). O uso de um WAF em segurança de rede adiciona uma camada adicional de proteção contra tráfego de API mal-intencionado proveniente de fora da rede local.

- Implementar um gateway de API. Um gateway superior pode fornecer uma variedade de proteções e ajudar a analisar como as APIs são acessadas.

- Implantar OAuth. OAuth é um modelo de segurança de OpenAPI que pode proteger APIs, permitindo que os usuários deleguem acesso aos recursos com segurança sem compartilhar suas credenciais originais.

- Utilizar a análise comportamental. Uma solução eficaz de detecção e resposta de API pode usar análises comportamentais para registrar todo o comportamento da API e identificar comportamentos incomuns aos quais as equipes de segurança podem responder.

- Proteger APIs B2B. Embora a maioria das proteções de API se concentre em APIs B2C, às vezes, os dados mais confidenciais são compartilhados com APIs B2C consideradas seguras. Uma solução de análise comportamental pode monitorar APIs B2C e alertar sobre atividades suspeitas.

- Utilizar um data lake. Todas as atividades de API devem ser armazenadas em um data lake por pelo menos 30 dias, o que fornecerá contexto para quaisquer alertas ou possíveis ameaças. Além disso, as equipes podem obter descobertas a partir desse data lake para fortalecer sua postura de segurança.

Perguntas frequentes (FAQ)

OpenAPI é uma especificação para a criação de APIs que definem uma interface padrão e independente de linguagem para descrever APIs e seus recursos de maneira que humanos e computadores possam entender, sem a necessidade de acesso ao código-fonte ou à documentação. A segurança de OpenAPI envolve práticas relacionadas à autenticação, criptografia, autorização e outras medidas para proteger a integridade, a disponibilidade e a confidencialidade da API.

BOLA significa Broken Object Level Authorization (Autorização interrompida em nível de objeto) e é considerada uma das principais ameaças à segurança de proteção de API, pois é muito difícil de descobrir. Essa vulnerabilidade permite que um invasor manipule entradas como parâmetros de URL ou solicite cargas úteis para acessar dados não autorizados ou executar ações não autorizadas.

Why customers choose Akamai

Akamai is the cybersecurity and cloud computing company that powers and protects business online. Our market-leading security solutions, superior threat intelligence, and global operations team provide defense in depth to safeguard enterprise data and applications everywhere. Akamai’s full-stack cloud computing solutions deliver performance and affordability on the world’s most distributed platform. Global enterprises trust Akamai to provide the industry-leading reliability, scale, and expertise they need to grow their business with confidence.