A segmentação de rede é uma técnica de segurança de rede que divide uma rede em sub-redes menores e distintas. Isso permite que os administradores de rede compartimentem toda a rede e forneçam controles e serviços de segurança exclusivos para cada parte da rede.

Detenha as ciberameaças com uma rede segmentada

As equipes de segurança há muito tempo se voltaram para a segmentação de rede para proteger a infraestrutura de TI contra ataques cibernéticos. Ao segmentar a rede e filtrar o tráfego entre sub-redes com firewalls de perímetro, VLANs e ACLs, os administradores de segurança de rede conseguiram mitigar certos tipos de malware e outras ciberameaças.

No entanto, as medidas tradicionais de segurança de perímetro em uma rede segmentada não podem mais acompanhar o volume de tráfego de rede que os data centers empresariais observam hoje. Ao mesmo tempo, as ciberameaças estão em constante evolução, aproveitando a complexidade dos pontos de acesso às redes, aplicações e infraestrutura de TI para encontrar novas maneiras de violar as defesas da rede. Nesse cenário de ameaças, os firewalls tradicionais em uma rede segmentada têm pouca utilidade para impedir que invasores usem fluxos de tráfego leste-oeste para expandir sua posição após invadir as defesas do perímetro com sucesso.

Como resultado, mais organizações estão recorrendo à tecnologia de microssegmentação da Akamai para melhorar a segurança contra ciberameaças em suas redes segmentadas. Ao usar microperímetros para restringir o acesso a ativos de TI individuais, a Akamai Guardicore Segmentation detecta e impede movimentos laterais para bloquear ataques como ransomware e minimizar o tempo de permanência em toda a cadeia de destruição de ataques cibernéticos.

O que é Autenticação de dois fatores (2FA)?

Hoje, mais empresas estão escolhendo soluções de autenticação de dois fatores para melhorar a segurança dos logins dos funcionários. Este é o resultado de um fato surpreendente: quase 80% das violações de dados envolvem o uso de credenciais de funcionários roubadas ou comprometidas e logins de força bruta. As credenciais comprometidas estão cada vez mais sendo usadas para que os cibercriminosos conquistem espaço, pois elas entregam ransomware e outras formas de malware que podem ter consequências devastadoras para a lucratividade e a reputação da empresa.

A autenticação de dois fatores fornece uma camada adicional de segurança, exigindo que os usuários façam login com mais do que uma senha, que pode ser facilmente roubada. Essa medida extra de cibersegurança pode reduzir drasticamente os incidentes de violações, e as organizações que usam soluções de autenticação de dois fatores (2FA) ou autenticação multifator (MFA) têm 99,9% menos probabilidade de serem comprometidas. A tecnologia de autenticação de dois fatores baseada no padrão de segurança FIDO2 é ainda mais segura, impedindo que hackers usem ataques de phishing e técnicas de preenchimento de credencial para burlar a segurança padrão de MFA.

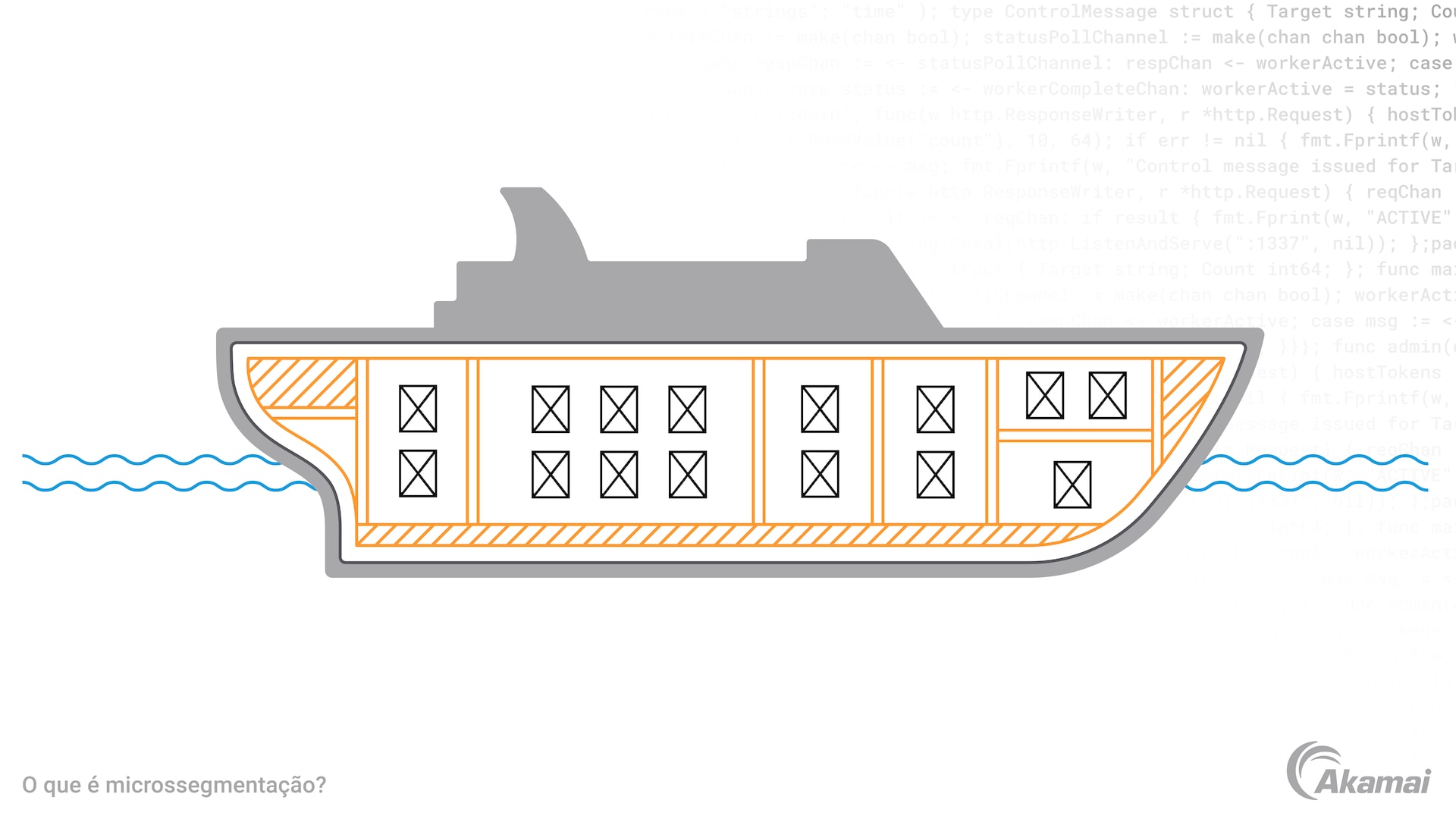

A segmentação tem sido usada há muito tempo pelos construtores de navios para isolar as violações do casco e conter/controlar inundações.

A segmentação tem sido usada há muito tempo pelos construtores de navios para isolar as violações do casco e conter/controlar inundações.

Microssegmentação e segurança Zero Trust

Em um mundo com cada vez mais riscos, a estrutura de segurança Zero Trust está rapidamente se tornando o padrão ouro para organizações e CIOs que desejam uma postura de segurança mais rigorosa. Uma arquitetura Zero Trust abandona a noção de uma rede confiável em um perímetro definido. Em vez de defender rigorosamente o perímetro e confiar em tudo dentro dele, uma abordagem Zero Trust não confia em nenhum dispositivo, usuário ou ativo de TI, a menos que ele tenha sido autenticado e continuamente verificado.

A microssegmentação pode desempenhar um papel fundamental na adoção da segurança Zero Trust. Em contraste com uma rede tradicionalmente segmentada, a microssegmentação é uma abordagem baseada em software que protege os ativos de TI individuais com microperímetros de controle que bloqueiam toda a comunicação e o tráfego que não são necessários ou legítimos. A microssegmentação é mais rápida e fácil de gerenciar do que firewalls e VLANs internos. Ao separar os controles de segurança da infraestrutura subjacente, a tecnologia de microssegmentação permite que as organizações estendam a proteção e a visibilidade para qualquer lugar dentro do ecossistema de TI.

Para proteger uma rede segmentada com tecnologia de microssegmentação, as equipes de cibersegurança devem ter visibilidade granular dos ativos dentro de um ecossistema de TI e da atividade sancionada e não sancionada entre eles. É aí que a Akamai Guardicore Segmentation pode ajudar.

Akamai Guardicore Segmentation

A Akamai Guardicore Segmentation é a maneira mais rápida de visualizar e proteger ativos em uma rede segmentada no data center, na nuvem ou na infraestrutura de nuvem híbrida. Ao facilitar a visualização da atividade nos ambientes de TI e implementar políticas de microssegmentação precisas, a Akamai Guardicore Segmentation ajuda a detectar e bloquear possíveis violações rapidamente.

A tecnologia de segmentação da Akamai protege a organização contra ameaças externas e internas usando detalhes no nível dos processos para inspecionar e controlar todo o tráfego leste-oeste e norte-sul. Nossa solução fornece uma visão precisa e em tempo real de todo o ambiente de TI, oferecendo proteção e autenticação mais rigorosas de aplicações essenciais aos negócios do que as defesas tradicionais em uma rede segmentada.

A Akamai Guardicore Segmentation permite que você:

- Aumente a cobertura. Proteja ativos essenciais onde quer que eles sejam implantados ou acessados: no local, em ambientes de nuvem, servidores virtuais, bare metal ou contêineres.

- Aprimore a aplicação de políticas. Aplique o mesmo grau de regras granulares e no nível dos processos em diferentes ambientes operacionais para uma aplicação mais consistente das políticas de segurança.

- Simplifique a segmentação. Um modelo flexível de lista de permissões/bloqueios de políticas de segmentação facilita a rápida redução dos riscos com poucas regras.

- Tenha operabilidade total. A Akamai oferece resultados mais rápidos sem alterações em redes ou aplicações, sem tempo de inatividade.

- Detecte violações mais rapidamente. Alguns dos recursos abrangentes de detecção de violações são análise de reputação, dissimulação dinâmica e um firewall de inteligência de ameaças.

Benefícios da segmentação de rede

A microssegmentação da Akamai oferece vantagens significativas em relação às soluções de segurança tradicionais em uma rede segmentada.

Reduza sua superfície de ataque. A segmentação baseada em software da Akamai simplifica a redução de riscos sem exigir hardware de segurança caro.

Impeça a movimentação lateral. Os recursos de deteção de ameaças e resposta a incidentes em tempo real podem detectar e bloquear movimentos laterais, minimizando o tempo de permanência em toda a cadeia de destruição de ataques cibernéticos.

Proteja ativos essenciais. Aplique os princípios do Zero Trust em uma infraestrutura de nuvem híbrida para proteger ativos essenciais contra ransomware e outras formas de crime cibernético.

Simplifique a conformidade. A Akamai oferece visibilidade abrangente de ativos regulamentados, permitindo que as equipes de segurança de TI garantam que estejam isoladas da rede mais ampla e em conformidade com as regulamentações referentes à segmentação em requisitos técnicos. A Akamai também pode fornecer dados históricos e em tempo real para provar que a segmentação está funcionando conforme o pretendido e que nenhuma comunicação fora de conformidade está ocorrendo.

Melhore o controle do acesso baseado em identidades. A microssegmentação da Akamai permite que suas equipes de segurança gerenciem o controle do acesso com base em opções granulares em contexto, incluindo serviços, portas e processos específicos.

Perguntas frequentes (FAQ)

Para melhorar a segurança em uma rede segmentada, a microssegmentação separa os controles de segurança da infraestrutura subjacente, permitindo que as organizações ampliem as proteções e a visibilidade por todo o ecossistema de TI. As políticas de microssegmentação colocam controles granulares em torno de ativos de TI individuais, em vez de redes ou sub-redes segmentadas maiores, para fornecer uma postura de defesa mais eficaz.

O tráfego de rede leste-oeste é o tráfego que se origina e termina dentro dos limites de rede de uma organização. Esse tipo de tráfego geralmente envolve a comunicação entre aplicações, serviços e cargas de trabalho em execução na rede interna da organização. Exemplos de tráfego de rede leste-oeste incluem solicitações de um servidor de aplicações para um servidor de banco de dados ou de um servidor da Web para um serviço de autenticação.

O movimento lateral é o processo de movimentação de um sistema para outro dentro de uma rede, a fim de obter acesso a recursos aos quais o invasor normalmente não teria acesso. É uma tática comum usada pelos invasores para obter acesso a sistemas confidenciais. O invasor pode usar várias técnicas, incluindo engenharia social, descoberta de senhas e exploração de patches ausentes ou erros de configuração.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.