Die Netzwerksegmentierung ist eine Sicherheitstechnik, bei der Netzwerke in kleinere, getrennte Unternetzwerke unterteilt werden. So können Netzwerkadministratoren das gesamte Netzwerk unterteilen und einzigartige Sicherheitskontrollen und -services für alle Teile des Netzwerks bereitstellen.

Stoppen Sie Cyberbedrohungen mit einem segmentierten Netzwerk

Sicherheitsteams nutzen die Netzwerksegmentierung schon lange, um IT-Infrastrukturen vor Cyberangriffen zu schützen. Die Sicherheitsadministratoren des Netzwerks können bestimmte Arten von Malware und andere Cyberbedrohungen durch die Segmentierung des Netzwerks und Filterung des Traffics zwischen Unternetzwerken mit Perimeter-Firewalls, VLANs und ACLs effektiv abwehren.

Die Rechenzentren von Unternehmen haben es heutzutage mit so viel Netzwerktraffic zu tun, dass herkömmliche Netzwerksicherheitsmaßnahmen in einem segmentierten Netzwerk nicht mehr mithalten können. Gleichzeitig entwickeln sich Cyberbedrohungen ständig weiter. Die Komplexität von Netzwerkzugriffspunkten, Anwendungen und der IT-Infrastruktur wird ausgenutzt, um neue Wege zu finden, die Netzwerkabwehr zu durchbrechen. Nachdem die Schutzmechanismen des Netzwerks erfolgreich durchbrochen wurden, können herkömmliche Firewalls in einem segmentierten Netzwerk in diesem Bedrohungsbereich kaum verhindern, dass sich Angriffe durch East-West-Traffic-Flows ausbreiten.

Daher nutzen immer mehr Unternehmen die Mikrosegmentierungstechnologie von Akamai, um ihre segmentierten Netzwerke besser vor Cyberbedrohungen zu schützen. Akamai Guardicore Segmentation erkennt und verhindert laterale Bewegungen, um Angriffe z. B durch Ransomware zu blockieren und die Verweildauer während der gesamten Kill Chain von Cyberangriffen zu minimieren. Möglich wird das durch die Verwendung von Mikroperimetern zur Beschränkung des Zugriffs auf einzelne IT-Assets.

Was ist Zwei‑Faktor‑Authentifizierung (2FA)?

Immer mehr Unternehmen entscheiden sich heutzutage für Zwei‑Faktor‑Authentifizierungslösungen, um die Sicherheit von Mitarbeiteranmeldungen zu verbessern. Das ist die Reaktion auf eine erschreckende Tatsache: Bei fast 80 % der Datenschutzverletzungen werden Anmeldedaten des Personals gestohlen, kompromittiert oder über Brute‑Force‑Angriffe erzwungen. Kompromittierte Anmeldedaten werden von Cyberkriminellen immer häufiger als Einfallstor genutzt, um Ransomware und andere Formen von Malware einzuschleusen, welche verheerende Folgen für die Rentabilität und den Ruf des Unternehmens haben können.

Die Zwei‑Faktor‑Authentifizierung bietet eine zusätzliche Sicherheitsebene, denn zur Anmeldung reicht ein einzelnes Passwort, das leicht gestohlen werden kann, nicht mehr aus. Diese zusätzliche Cybersicherheitsmaßnahme kann Sicherheitsverletzungen drastisch reduzieren. Bei Unternehmen, die Zwei‑Faktor‑Authentifizierung (2FA) oder Multi‑Faktor‑Authentifizierung (MFA) verwenden, sind erfolgreiche Angriffe um 99,9 % weniger wahrscheinlich. Zwei‑Faktor-Authentifizierungstechnologien, die auf dem Sicherheitsstandard FIDO2 basieren, sind besonders sicher und verhindern, dass Hacker Phishing‑Angriffe und Credential Stuffing-Techniken nutzen können, um typische MFA‑Schutzmaßnahmen zu umgehen.

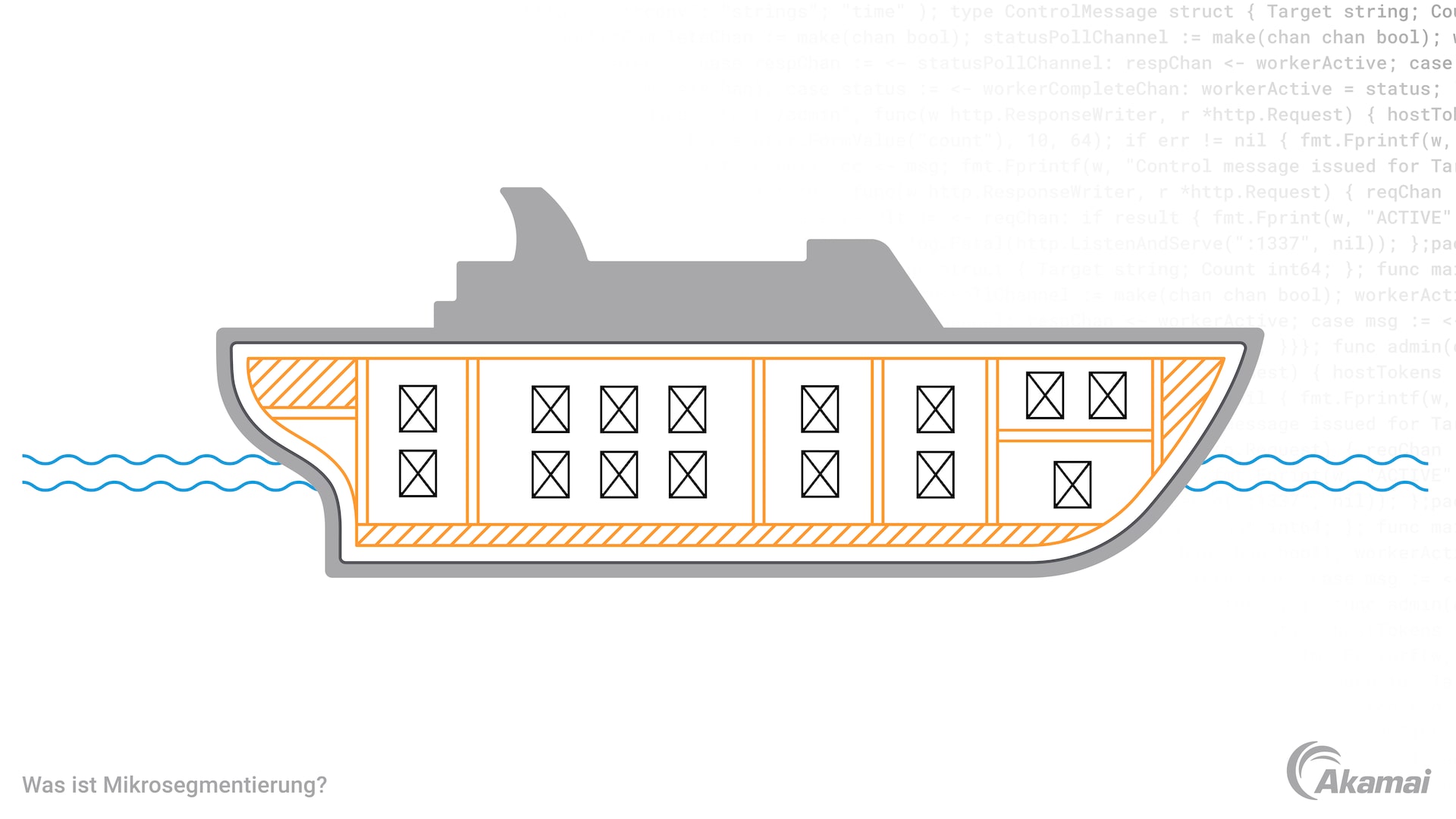

Segmentierung wird seit geraumer Zeit von Schiffskonstrukteuren genutzt, um Rumpfdurchbrüche abzuschotten und Überflutungen einzudämmen bzw. zu kontrollieren.

Segmentierung wird seit geraumer Zeit von Schiffskonstrukteuren genutzt, um Rumpfdurchbrüche abzuschotten und Überflutungen einzudämmen bzw. zu kontrollieren.

Mikrosegmentierung und Zero-Trust-Sicherheit:

In einer Welt voller eskalierender Risiken gilt das Zero Trust Sicherheits-Framework bald als goldener Standard für Unternehmen und CIOs, die sich strengere Sicherheitsrichtlinien wünschen. Eine Zero-Trust-Architektur verabschiedet sich von der Idee eines vertrauenswürdigen Netzwerks innerhalb von gut definierten Grenzen. Anstatt das Netzwerk nur nach außen zu verteidigen und allem darin zu vertrauen, wird bei einem Zero-Trust-Ansatz keinem Gerät, Nutzer oder IT-Asset vertraut, es sei denn, es wurde authentifiziert und wird kontinuierlich verifiziert.

Die Mikrosegmentierung kann eine wichtige Rolle bei der Einführung der Zero-Trust-Sicherheit spielen. Im Gegensatz zu einem traditionell segmentierten Netzwerk ist die Mikrosegmentierung ein softwarebasierter Ansatz, bei dem einzelne IT-Assets durch Mikroperimeter geschützt werden. Diese blockieren alle Kommunikation und allen Traffic, der nicht notwendig oder legitim ist. Die Mikrosegmentierung ist schneller und einfacher zu verwalten als interne Firewalls und VLANs. Die Mikrosegmentierungstechnologie trennt die Sicherheitskontrollen von der zugrunde liegenden Infrastruktur. Das sorgt für mehr Schutz und Transparenz im gesamten IT-Ökosystem des Unternehmens.

Um ein segmentiertes Netzwerk mit der Mikrosegmentierungstechnologie zu schützen, müssen Cybersicherheitsteams einen detaillierten Einblick in die Assets innerhalb eines IT-Ökosystems und die genehmigten und nicht genehmigten Aktivitäten zwischen ihnen haben. Und genau hier kann Ihnen die Akamai Guardicore Segmentation helfen.

Akamai Guardicore Segmentation

Akamai Guardicore Segmentation ist die schnellste Möglichkeit, Assets im Rechenzentrum eines segmentierten Netzwerks, in der Cloud oder in der Hybrid-Cloud-Infrastruktur zu visualisieren und zu schützen. Durch die einfache Visualisierung von Aktivitäten in IT-Umgebungen und die Implementierung präziser Richtlinien für die Mikrosegmentierung erkennt und blockiert Akamai Guardicore Segmentation schnell mögliche Angriffe.

Die Segmentierungstechnologie von Akamai schützt das Unternehmen vor externen und internen Bedrohungen. Dafür werden Details auf Prozessebene verwendet, um den gesamten East-West- und North-South-Traffic zu untersuchen und zu kontrollieren. Unsere Lösung bietet eine präzise Echtzeitübersicht der gesamten IT-Umgebung sowie einen besseren Schutz und stärkere Authentifizierung für geschäftskritische Anwendungen als die herkömmlichen Sicherheitsmechanismen in einem segmentierten Netzwerk.

Die Akamai Guardicore Segmentation bietet Ihnen folgende Vorteile:

- Erhöhte Abdeckung. Schützen Sie wichtige Assets, unabhängig davon, wo sie eingesetzt werden oder wo sie liegen – lokal, in Cloudumgebungen, auf virtuellen oder Bare-Metal-Servern oder in Containern.

- Verbesserte Richtliniendurchsetzung. Wenden Sie die gleichen granularen Regeln auf Prozessebene in verschiedenen Betriebsumgebungen an, um die Sicherheitsrichtlinien konsistenter umzusetzen.

- Vereinfachte Segmentierung. Ein flexibles Modell mit Zulassungs-/Verweigerungslisten für die Segmentierungsrichtlinie ermöglicht schnelle Risikoreduzierung mit nur wenigen Regeln.

- Keine Ausfallzeiten. Akamai liefert schnellere Ergebnisse ohne Änderungen an Computernetzwerken oder Anwendungen und ohne Ausfallzeiten.

- Angriffe schneller erkennen. Zu den umfassenden Funktionen zur Erkennung von Angriffen zählen Reputationsanalysen, dynamische Täuschung und eine Threat Intelligence Firewall.

Vorteile der Netzwerksegmentierung

Die Mikrosegmentierung von Akamai bietet erhebliche Vorteile gegenüber herkömmlichen Sicherheitslösungen in einem segmentierten Netzwerk.

Angriffsfläche verringern. Mit der softwarebasierten Segmentierung von Akamai wird die Risikoreduzierung vereinfacht, ohne dass kostspielige Sicherheitshardware erforderlich ist.

Laterale Netzwerkbewegungen blockieren. Durch die Erkennung von Bedrohungen in Echtzeit und die Reaktion darauf können laterale Bewegungen erkannt und blockiert werden. Dadurch wird die Verweildauer in der gesamten Kill Chain von Cyberangriffen minimiert.

Kritische Assets schützen. Setzen Sie Zero-Trust-Prinzipien in einer Hybrid-Cloud-Infrastruktur durch, um kritische Assets vor Ransomware und anderen Arten der Cyberkriminalität zu schützen.

Compliance vereinfachen. Akamai bietet umfassende Einblicke in regulierte Assets. So können IT-Sicherheitsteams sicherstellen, dass sie vom weiteren Netzwerk isoliert sind und die Vorschriften bezüglich der Segmentierung in technischen Anforderungen erfüllen. Akamai verwendet auch Echtzeit- und Verlaufsdaten, um zu beweisen, dass die Segmentierung wie vorgesehen funktioniert und keine nicht konforme Kommunikation stattfindet.

Identitätsbasierte Zugriffskontrolle verbessern. Mit der Mikrosegmentierung von Akamai können Ihre Sicherheitsteams die Zugriffskontrolle anhand detaillierter Optionen im Kontext verwalten, einschließlich spezifischer Services, Ports und Prozesse.

Häufig gestellte Fragen (FAQ)

Die Mikrosegmentierung trennt die Sicherheitskontrollen von der zugrunde liegenden Infrastruktur. Dadurch können Unternehmen den Schutz und die Transparenz im gesamten IT-Ökosystem erweitern und die Sicherheit im segmentierten Netzwerk wird verbessert. In den Richtlinien für die Mikrosegmentierung werden detaillierte Kontrollen für einzelne IT-Assets anstatt für größere segmentierte Netzwerke oder Unternetzwerke festgelegt. Das führt zu einer effektiveren Abwehr von Angriffen.

Unter East-West-Traffic versteht man den Traffic, der innerhalb der Netzwerkgrenzen eines Unternehmens entsteht und endet. Diese Art von Traffic beinhaltet in der Regel die Kommunikation zwischen Anwendungen, Services und Workloads aus dem internen Netzwerk des Unternehmens. Beispiele für East-West-Traffic sind Anfragen eines Anwendungsservers an einen Datenbankserver oder Anfragen eines Webservers an einen Authentifizierungsservice.

Bei der lateralen Bewegung wird innerhalb eines Netzwerks von einem System zu einem anderen gewechselt. Das Ziel des Angreifers ist es, auf Ressourcen zuzugreifen, auf die er normalerweise keinen Zugriff hätte. Mit dieser gängigen Taktik wollen Angreifer in sensible Systeme eindringen. Der Angreifer verwendet möglicherweise eine Vielzahl von Techniken: z. B. Social Engineering, das Knacken von Kennwörtern und das Ausnutzen fehlender Patches oder Konfigurationsfehler.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.