Netzwerksegmentierung – und insbesondere Mikrosegmentierung – kann dabei helfen, ein Zero-Trust-Framework zu schaffen. Durch die Isolation kritischer IT‑Ressourcen und deren Schutz durch Mikroperimeter, die den Zugriff auf autorisierte Nutzer und Zwecke beschränken, spielt die Segmentierung eine entscheidende Rolle bei der Verbesserung der Netzwerksicherheit.

Netzwerksegmentierung und Zero Trust

Immer mehr Unternehmen setzen in ihren IT‑Umgebungen Zero-Trust-Frameworks ein, weshalb Sicherheitsteams leistungsstarke Lösungen zur Netzwerksegmentierung benötigen, die Zero-Trust-Richtlinien schnell und effizient implementieren können. In Zero-Trust-Netzwerken gilt kein Nutzer, kein Gerät und keine Anwendung innerhalb oder außerhalb des Netzwerks automatisch als vertrauenswürdig oder wird als sicher angesehen. Jede dieser Komponenten muss überprüft werden, bevor sie Zugriff auf interne Netzwerkressourcen im Rechenzentrum oder in der Clouderhalten.

Hierzu nutzt die Zero-Trust-Sicherheit Technologie zur Netzwerksegmentierung, um Mikroperimeter zur Kontrolle kritischer Ressourcen und sensibler Daten aufzubauen. Auf diese Weise können Sicherheitsteams präzise Richtlinien festlegen, die den Zugriff auf diese Ressourcen beschränken und kontrollieren, wodurch die Angriffsfläche minimiert und die Ausbreitung von Angriffen, die es in die IT‑Umgebung geschafft haben, effektiv verhindert wird.

Für eine effektive Zero-Trust-Netzwerksegmentierung sind zwei Kernfunktionen erforderlich: die Transparenz der gesamten IT‑Umgebung und die Fähigkeit, Mikroperimeter über dynamische Umgebungen hinweg effizient zu erstellen und zu verwalten. Auf der Suche nach einer Lösung, die einen schnelleren Weg zur Zero-Trust-Netzwerksegmentierung ermöglicht, wenden sich immer mehr Unternehmen an Akamai.

So erreichen Sie Zero Trust mit Akamai

Akamai ermöglicht die Implementierung von Zero-Trust-Richtlinien für die Netzwerksegmentierung in fünf einfachen Schritten:

Verbindungen und Flows zuordnen

Akamai Guardicore Segmentation bietet Echtzeit- und Verlaufsdiagramme, die einen vollständigen Einblick in Anwendungen, Workloads und Geräte sowie in die Verbindungen und Flows zwischen diesen Elementen bieten. Diese Transparenz stellt sicher, dass Ihre Zero-Trust-Richtlinien für die Netzwerksegmentierung auf einem vollständigen Verständnis der Anwendungsabhängigkeiten basieren.

Mikroperimeter einrichten

Akamai bietet automatische Zero-Trust-Empfehlungen, die Ihren IT-Betreibern helfen, schnell sichere Perimeter aufzubauen.

Zero-Trust-Segmentierung durchsetzen

Die softwarebasierte Technologie von Akamai bietet einen agileren Pfad zu Zero-Trust-Netzwerksegmentierung als interne Firewalls und VLANs. Mit Akamai können Sie auf Anwendungsebene segmentieren, um sicherzustellen, dass Ihre Richtlinien Workloads in jeder Infrastruktur abdecken.

Sicherheitsautomatisierung und -orchestrierung einsetzen

Akamai Guardicore Segmentation lässt sich einfach in Orchestrierungstools integrieren, um die Bereitstellung in komplexen Umgebungen zu optimieren. Zusätzlich zu den Integrationen für viele kommerzielle Plattformen und Open-Source-Lösungen bieten wir eine umfangreiche, gut dokumentierte offene REST-API, mit der Sie bei der Implementierung der Zero-Trust-Netzwerksegmentierung Ihre eigenen Integrationen erstellen können.

Ihre Workloads schützen

Implementieren Sie die Technologien von Akamai zur Erkennung von Sicherheitsverstößen, um schädlichen Traffic zu identifizieren und zu blockieren. Dynamische Täuschungsfunktionen helfen bei der Identifizierung und Analyse schädlicher lateraler Netzwerkbewegung. Und signaturbasierte Reputationsanalysen können schädliche Prozesse im Netzwerktraffic erkennen.

Häufig gestellte Fragen (FAQ)

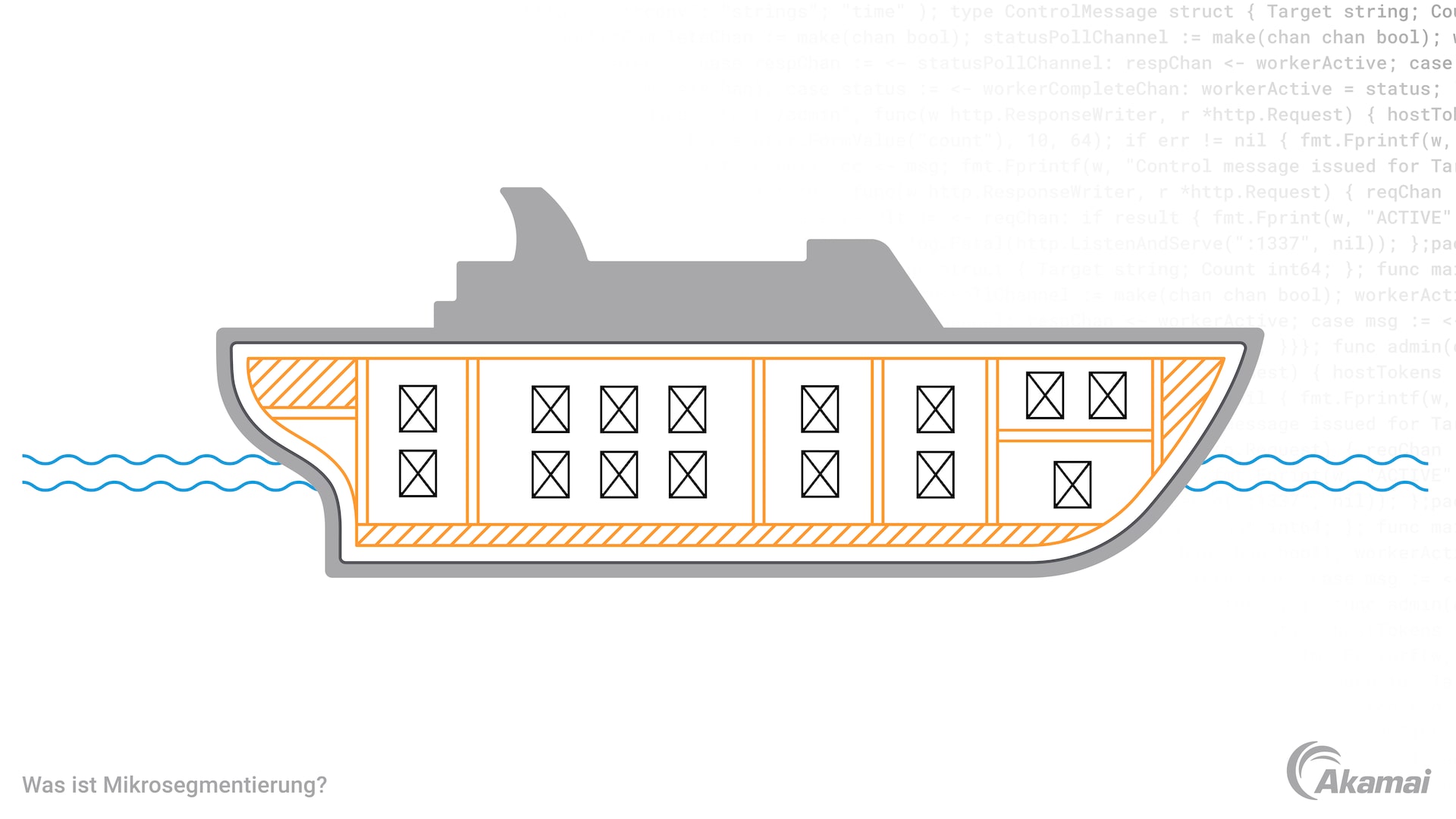

Netzwerksegmentierung ist die Praxis, ein Netzwerk in mehrere Unternetzwerke (oder „Subnetze“) aufzuteilen. IT‑Betreiber nutzen schon seit Langem Netzwerksegmentierung, um die Leistung zu steigern und die Cybersicherheit zu verbessern.

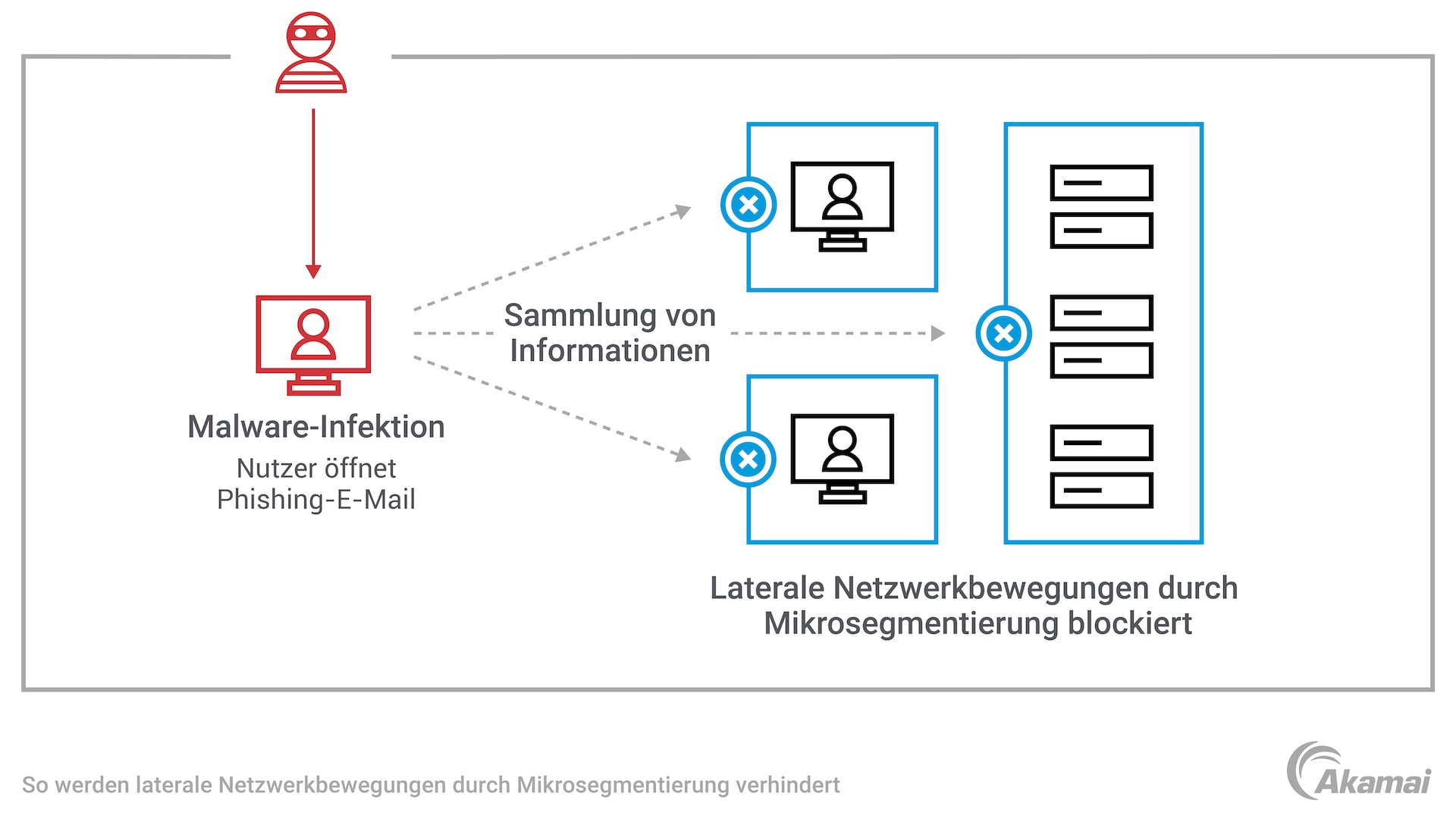

Die Mikrosegmentierung ist eine präzisere Art der Netzwerksegmentierung, die einzelne Workloads schützen und voneinander isolieren kann. IT‑Betreiber können Segmentierungsregeln für Elemente wie Nutzer, Geräte, Domainnamen, Prozesse und Container festlegen. Daher ist die Mikrosegmentierung überlegen, was die Kontrolle des East-West-Traffics innerhalb des gesamten Netzwerks angeht, und kann vor Angriffen schützen, die sich durch laterale Netzwerkbewegung ausbreiten.

Das macht die Mikrosegmentierung weitaus effektiver bei der Erstellung der für Zero-Trust-Sicherheiterforderlichen Mikroperimeter. Herkömmliche Tools für die Netzwerksegmentierung wie interne Firewalls, Virtual Local Area Networks (VLANs) und Access Control Lists (ACLs) sind zu komplex, um Sicherheitskontrollen in dynamischen, hybriden IT‑Umgebungen zu verwalten. Sie sind außerdem zu langsam, um sich an immer neue Geschäftsanforderungen anzupassen. Im Gegensatz dazu bieten softwaredefinierte Tools für Mikrosegmentierung eine höhere Geschwindigkeit und Agilität bei der Isolation und Segmentierung von IT‑Ressourcen und der Durchsetzung des Zero-Trust-Netzwerkzugriffs. Dieser Ansatz für Zero-Trust-Netzwerksegmentierung bietet IT‑Teams mehr Flexibilität bei der Segmentierung von Ressourcen über lokale und hybride Cloud-Umgebungen hinweg und erhöht so die Cybersicherheit erheblich.

Das Konzept von Zero Trust ist ein grundlegend anderes Cybersicherheitsmodell als der klassische Ansatz abgeschotteter Netzwerke, bei dem Bedrohungen und kompromittierte Ressourcen innerhalb des definierten Netzwerkperimeters ignoriert werden. Zero-Trust-Sicherheit geht davon aus, dass jedes System, jedes Gerät, jeder Nutzer und jede Verbindung bereits infiziert sein könnte – unabhängig davon, ob es sich innerhalb oder außerhalb des Netzwerks befindet. Daher muss jedes dieser Elemente zunächst überprüft werden, bevor Zugriff auf Ressourcen innerhalb des Netzwerks gewährt wird.

Zero-Trust-Netzwerksegmentierung ist äußerst effektiv, wenn es darum geht, laterale Netzwerkbewegungen zu verhindern – ein Merkmal von Cyberangriffen wie Ransomware. Durch Mikrosegmentierung geschützte Assets können von Angriffen, die es ins Netzwerk schaffen, nicht einfach abgerufen werden. So können Angriffe effektiv neutralisiert und eine Ausbreitung verhindert werden.

Akamai Guardicore Segmentation. Die schnellste Möglichkeit, um Ihre Ressourcen im Rechenzentrum, in der Cloud oder in der Hybrid-Cloud-Infrastruktur zu visualisieren und zu segmentieren.

Enterprise Application Access. Ermöglichen Sie Ihren Mitarbeitern schnellen und sicheren Zugriff mit Zero Trust Network Access.

Secure Internet Access. Entdecken Sie Secure Internet Access, ein sicheres cloudbasiertes Web-Gateway.

Akamai MFA (Multi-Faktor-Authentifizierung). Verhindern Sie Übernahmen von Mitarbeiterkonten und schützen Sie Ihre Systeme mit Phishing-sicherer MFA.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.