La segmentation réseau, et la microsegmentation en particulier, peut aider à obtenir une structure Zero Trust. En isolant les ressources informatiques critiques et en les protégeant à l'aide de micropérimètres qui limitent l'accès uniquement aux utilisateurs et à des fins autorisés, la segmentation joue un rôle essentiel dans l'amélioration de la sécurité du réseau.

Segmentation réseau et Zero Trust

À mesure que de plus en plus d'organisations adoptent une structure Zero Trust pour leurs environnements informatiques, les équipes de sécurité ont besoin de solutions de segmentation réseau puissantes, capables de mettre en œuvre les stratégies Zero Trust rapidement et efficacement. Dans les réseaux Zero Trust, aucun utilisateur, terminal ou application à l'intérieur ou à l'extérieur du réseau ne peut être automatiquement approuvé ou considéré comme sûr. Chacun d'eux doit être validé avant d'être autorisé à accéder aux ressources du réseau interne du centre de données ou aux ressources du cloud.

Pour ce faire, la sécurité Zero Trust utilise la technologie de segmentation réseau pour appliquer des micropérimètres de contrôle aux ressources critiques et aux données sensibles. Cela permet aux équipes de sécurité de définir des stratégies granulaires qui limitent et contrôlent l'accès à ces ressources, en réduisant la surface d'attaque et en arrêtant efficacement la propagation des attaques qui ont commencé à pénétrer à l'intérieur du périmètre d'un environnement informatique.

Pour être efficace, la segmentation réseau Zero Trust nécessite deux fonctionnalités principales : une visibilité sur l'ensemble de l'environnement informatique et la possibilité de créer et de gérer efficacement des micropérimètres dans des environnements dynamiques. De plus en plus d'entreprises recherchant une solution permettant d'accélérer la segmentation réseau Zero Trust se tournent vers Akamai.

Comment activer Zero Trust avec Akamai

Akamai vous permet de mettre en œuvre des règles de segmentation réseau Zero Trust en cinq étapes simples :

Mapper les connexions et les flux

Guardicore Segmentation d'Akamai propose des cartes historiques et en temps réel qui offrent une visibilité totale sur les applications, les charges de travail et les terminaux, ainsi que sur les connexions et les flux entre eux. Cette visibilité garantit que vos règles de segmentation réseau Zero Trust se baseront sur une compréhension complète des dépendances des applications.

Définir les micropérimètres

Akamai propose des recommandations Zero Trust automatiques qui aident vos opérateurs informatiques à concevoir rapidement des périmètres sécurisés.

Appliquer la segmentation Zero Trust

La technologie logicielle d'Akamai offre un moyen de parvenir à une segmentation réseau Zero Trust plus flexible que les pare-feu et les VLAN internes. Avec Akamai, vous pouvez effectuer une segmentation au niveau des applications pour vous assurer que vos règles suivent les charges de travail dans toutes les infrastructures.

Miser sur l'automatisation et l'orchestration de la sécurité

Guardicore Segmentation d'Akamai s'intègre facilement aux outils d'orchestration afin de rationaliser le déploiement dans des environnements complexes. Outre l'intégration à de nombreuses plateformes commerciales et open source, nous proposons une API Open REST complète et bien documentée qui vous permet de créer vos propres intégrations lors de la mise en œuvre de la segmentation réseau Zero Trust.

Sécuriser vos charges de travail

Mettez en œuvre les technologies d'Akamai de détection des violations pour identifier et bloquer le trafic malveillant. Les fonctionnalités de leurre dynamiques permettent d'identifier et d'analyser les mouvements latéraux non autorisés malveillants. Et l'analyse de la réputation basée sur les signatures permet de détecter les processus malveillants dans le trafic réseau.

Foire aux questions (FAQ)

La segmentation réseau est la pratique consistant à diviser un réseau en plusieurs sous-réseaux. Les opérateurs informatiques utilisent depuis longtemps la segmentation réseau pour améliorer les performances et la cybersécurité.

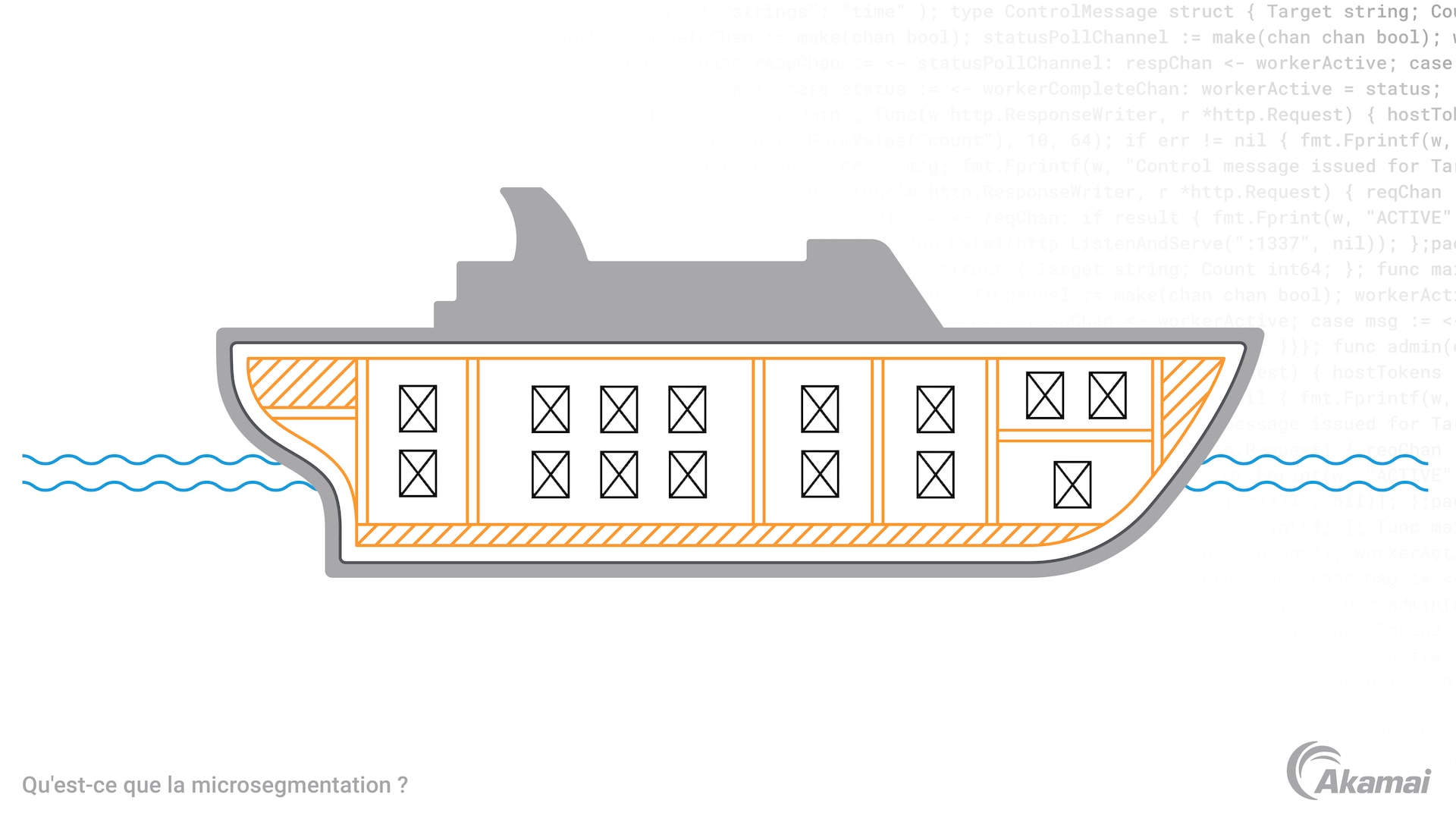

La microsegmentation est un type de segmentation réseau plus granulaire qui permet de sécuriser des charges de travail individuelles et de les isoler les unes des autres. Les opérateurs informatiques peuvent définir des règles de segmentation pour des éléments tels que des utilisateurs, des terminaux, des noms de domaine, des processus et des conteneurs. Par conséquent, la microsegmentation est plus efficace pour contrôler les flux de trafic est-ouest au sein d'un réseau entier et pour se protéger contre les attaques qui se propagent par le biais de mouvements latéraux non autorisés.

Pour cette raison, la microsegmentation est beaucoup plus efficace pour créer les micropérimètres nécessaires à la sécurité Zero Trust. Les outils traditionnels de segmentation réseau, tels que les pare-feu internes, les réseaux locaux privés virtuels (VLAN) et les listes de contrôle d'accès (ACL), sont trop complexes pour gérer les contrôles de sécurité dans les environnements informatiques dynamiques et hybrides. Ils sont également trop lents pour s'adapter à l'évolution des besoins des entreprises. En revanche, les outils de microsegmentation définis par logiciel offrent une vitesse et une agilité accrues pour l'isolation et la segmentation des ressources informatiques et l'application d'un accès réseau Zero Trust. Cette approche de la segmentation réseau Zero Trust offre aux équipes informatiques une plus grande flexibilité pour segmenter les ressources dans des environnements sur site et des environnements de cloud hybride, ce qui améliore considérablement la cybersécurité.

Le concept de Zero Trust est un modèle de cybersécurité fondamentalement différent de la stratégie classique du « château fort » qui ignore les menaces et les ressources compromises dans un périmètre réseau défini. La sécurité Zero Trust suppose que chaque système, terminal, utilisateur et connexion peut déjà être compromis, qu'il se trouve à l'intérieur ou à l'extérieur du réseau. Chacun de ces éléments doit être validé avant que l'accès au réseau ne soit accordé aux ressources.

La segmentation réseau Zero Trust est très efficace pour bloquer les mouvements latéraux non autorisés qui caractérisent les cyberattaques comme les ransomwares. Les attaques ayant réussi à pénétrer dans le réseau accèdent difficilement aux ressources protégées par la microsegmentation. En conséquence, les attaques peuvent être efficacement neutralisées et empêchées de se propager.

Guardicore Segmentation d'Akamai. Le moyen le plus rapide de visualiser et de segmenter vos ressources dans le centre de données, le cloud ou l'infrastructure de cloud hybride.

Enterprise Application Access. Offrez à vos collaborateurs un accès rapide et sécurisé grâce à l'accès réseau Zero Trust.

Secure Internet Access. Explorez Secure Internet Access, une passerelle Web sécurisée basée dans le cloud.

Authentification multifactorielle Akamai. Empêchez le piratage des comptes des employés et les violations de données avec une solution de MFA anti-hameçonnage.

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.