La segmentazione della rete, e in particolare la microsegmentazione, può aiutare a raggiungere un modello Zero Trust. Isolando le risorse IT critiche e proteggendole con microperimetri che limitano l'accesso solo agli utenti e agli scopi autorizzati, la segmentazione svolge un ruolo fondamentale nel migliorare la sicurezza della rete.

Segmentazione della rete e Zero Trust

Con un maggior numero di organizzazioni che adottano un modello Zero Trust per i propri ambienti IT, i team addetti alla sicurezza necessitano di potenti soluzioni di segmentazione della rete in grado di implementare le policy Zero Trust in modo rapido ed efficiente. Nelle reti Zero Trust, nessun utente, dispositivo o applicazione all'interno o all'esterno della rete può essere automaticamente considerato attendibile o ritenuto sicuro. Ciascuno di questi deve essere convalidato prima di poter accedere alle risorse di rete interne nel data center o alle risorse nel cloud.

Per raggiungere questo obiettivo, il modello di sicurezza Zero Trust utilizza la tecnologia di segmentazione della rete per applicare microperimetri di controllo intorno alle risorse critiche e ai dati sensibili. Ciò consente ai team addetti alla sicurezza di impostare policy granulari che limitano e controllano l'accesso a queste risorse, riducendo al minimo la superficie di attacco e bloccando efficacemente la diffusione degli attacchi originati o penetrati all'interno del perimetro di un ambiente IT.

Per essere efficace, la segmentazione della rete Zero Trust richiede due funzionalità fondamentali: la visibilità dell'intero ambiente IT e la capacità di creare e gestire in modo efficiente microperimetri in ambienti dinamici. Quando sono alla ricerca di una soluzione che consenta un percorso più rapido verso la segmentazione della rete Zero Trust, sempre più aziende si rivolgono ad Akamai.

Come adottare il modello Zero Trust con Akamai

Akamai consente di implementare le policy di segmentazione della rete Zero Trust in cinque semplici passaggi:

Mappatura delle connessioni e dei flussi

Akamai Guardicore Segmentation offre mappe cronologiche e in tempo reale che offrono una visibilità totale su applicazioni, carichi di lavoro e dispositivi, nonché sulle connessioni e sui flussi tra di essi. Questa visibilità garantisce che le policy di segmentazione della rete Zero Trust siano basate sulla completa comprensione delle dipendenze delle applicazioni.

Impostazione di microperimetri

Akamai offre consigli Zero Trust automatici che aiutano gli operatori IT a progettare rapidamente perimetri sicuri.

Applicazione della segmentazione Zero Trust

La tecnologia basata su software di Akamai offre un modo più agile per ottenere la segmentazione della rete Zero Trust rispetto ai firewall interni e le VLAN. Akamai consente la segmentazione fino al livello dell'applicazione per garantire che le policy seguano i carichi di lavoro su qualsiasi infrastruttura.

Affidamento all'automazione e al coordinamento della sicurezza

Akamai Guardicore Segmentation si integra facilmente con gli strumenti di orchestrazione per semplificare l'implementazione in ambienti complessi. Oltre alle integrazioni con molte piattaforme commerciali e open source, offriamo un'API REST aperta ampia e ben documentata che consente di creare le vostre integrazioni durante l'implementazione della segmentazione di rete Zero Trust.

Protezione dei carichi di lavoro

Implementate le tecnologie di rilevamento delle violazioni di Akamai per identificare e bloccare il traffico dannoso. Le funzionalità di rilevamento dinamico consentono di identificare e analizzare i movimenti laterali dannosi. Inoltre, l'analisi della reputazione basata sulle firme è in grado di rilevare processi dannosi nel traffico di rete.

Domande frequenti (FAQ)

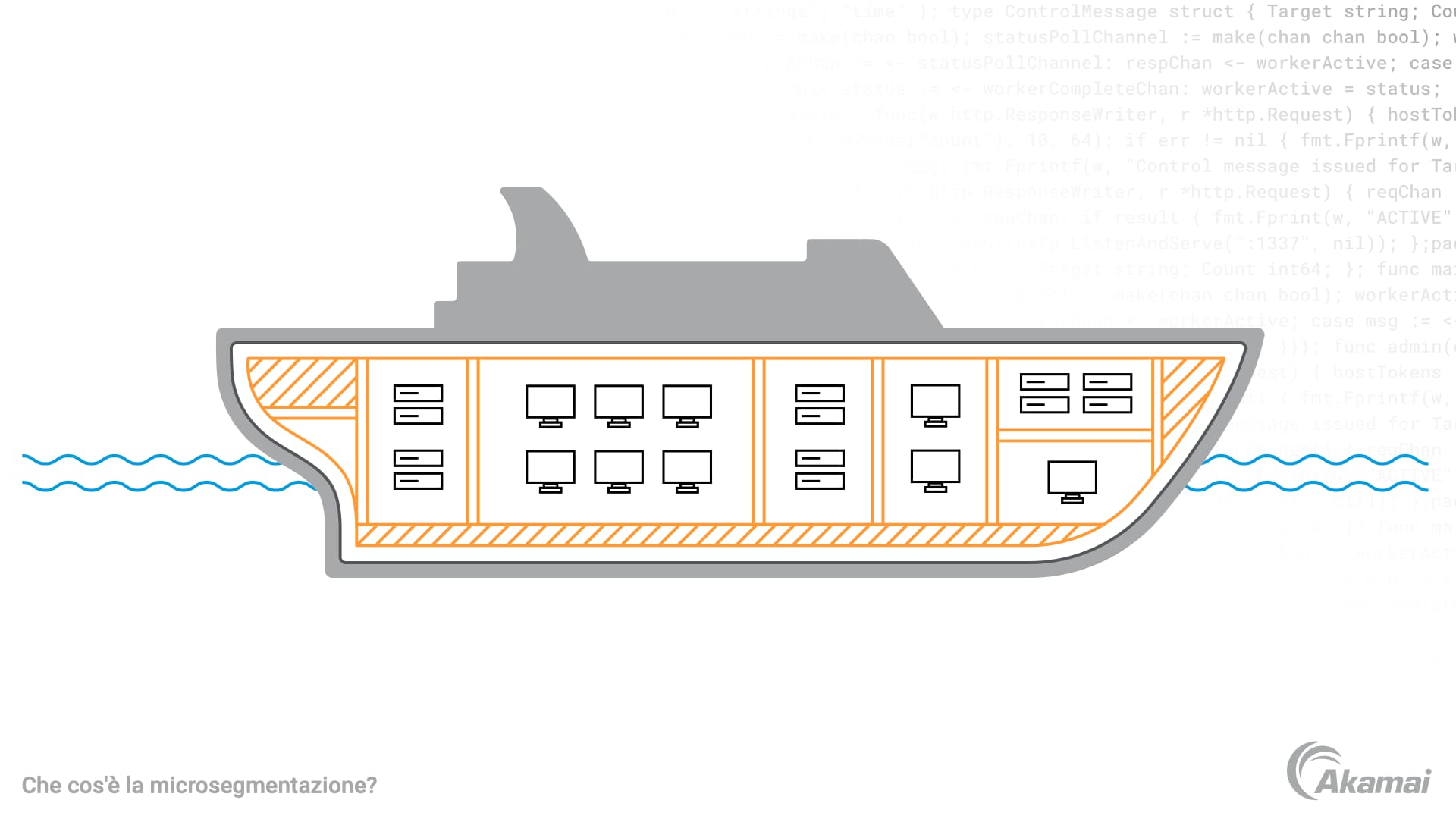

La segmentazione della rete è la pratica di suddivisione di una rete in più sottoreti o subnet. Gli operatori IT utilizzano da tempo la segmentazione della rete per aumentare le performance e migliorare la sicurezza informatica.

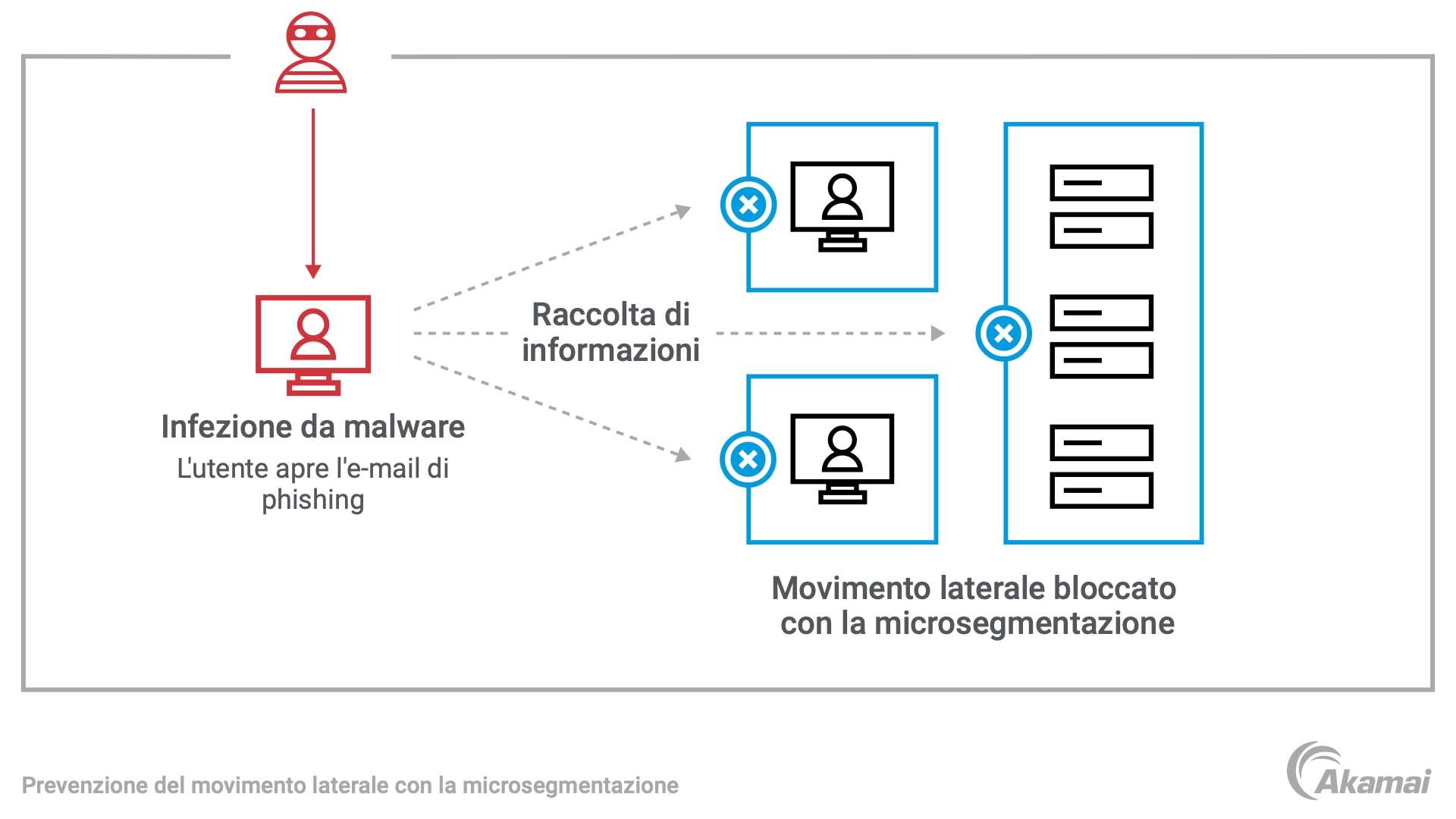

La microsegmentazione è un tipo di segmentazione della rete più granulare in grado di proteggere i singoli carichi di lavoro e isolarli l'uno dall'altro. Gli operatori IT possono impostare regole di segmentazione per elementi quali utenti, dispositivi, nomi di dominio, processi e contenitori. Di conseguenza, la microsegmentazione è superiore nel controllo dei flussi di traffico est-ovest all'interno di un'intera rete e nella protezione dagli attacchi che si diffondono utilizzando il movimento laterale.

Per questo motivo, la microsegmentazione è molto più efficace nel creare i microperimetri necessari per il modello di Sicurezza Zero Trust. I tradizionali strumenti di segmentazione della rete come i firewall interni, le reti VLAN (Virtual Local Area Network) e gli elenchi di controllo degli accessi (ACL) sono troppo complessi per gestire i controlli di sicurezza in ambienti IT dinamici e ibridi. Sono anche troppo lenti per adattarsi alle mutevoli esigenze aziendali. Al contrario, gli strumenti di microsegmentazione definita dal software offrono maggiore velocità e agilità per isolare e segmentare le risorse IT e applicare l'accesso alla rete Zero Trust. Questo approccio alla segmentazione della rete Zero Trust offre ai team IT una maggiore flessibilità per la segmentazione delle risorse in ambienti on-premise e cloud ibridi, aumentando notevolmente la sicurezza informatica.

Il concetto di Zero Trust è un modello di sicurezza informatica fondamentalmente diverso dalla tipica strategia "perimetrale" che ignora le minacce e le risorse compromesse all'interno di un perimetro di rete definito. Il modello di sicurezza Zero Trust presume che ogni utente, dispositivo, sistema o connessione possa essere già compromesso, sia all'interno che all'esterno della rete. Ciascuno di questi elementi deve essere convalidato prima che venga concesso l'accesso alle risorse all'interno della rete.

La segmentazione della rete Zero Trust è molto efficace per bloccare il movimento laterale che è un tratto distintivo degli attacchi informatici, come il ransomware. Le risorse protette dalla microsegmentazione non sono facilmente accessibili dagli attacchi che sono riusciti a penetrare all'interno della rete. Di conseguenza, è possibile neutralizzare efficacemente gli attacchi e prevenirne la diffusione.

Akamai Guardicore Segmentation. Il modo più veloce per visualizzare e segmentare le vostre risorse nel data center, nel cloud o nell'infrastruttura cloud ibrida.

Enterprise Application Access. Offrite ai dipendenti un accesso rapido e sicuro con Zero Trust Network Access.

Secure Internet Access. Scoprite Secure Internet Access, una soluzione SWG (Secure Web Gateway) basata sul cloud.

Che cos'è l'autenticazione multifattore (MFA)?. L'MFA anti-phishing consente di evitare episodi di violazione dei dati e controllo degli account dei dipendenti.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale, forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.