Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.

Che cos'è il movimento laterale?

Per movimento laterale si intende il set di tecniche usato dai criminali per accedere a risorse aggiuntive una volta penetrate le difese della rete. Dopo essere riusciti ad entrare e accedere a un datacenter o un ambiente IT, i cybercriminali utilizzano le credenziali di accesso rubate (ottenute tramite furto di credenziali o attacchi di phishing) per spacciarsi per utenti legittimi, scavando più in profondità nei sistemi per accedere a dati sensibili, proprietà intellettuali e altre risorse di elevato valore.

Il pericolo degli attacchi basati sul movimento laterale

Con il continuo evolversi del panorama di minacce informatiche, i team di cybersicurezza IT restano concentrati sull'impedire la penetrazione delle difese della rete. Ma molti team riconoscono che non è possibile impedire tutte le violazioni. In effetti, quando si tratta di subire un attacco informatico, è più una questione di "quando" che di "se".

Ecco perché oggi le organizzazioni più astute si concentrano anche sul rilevamento rapido delle violazioni e sulla minimizzazione dei danni che possono provocare. In qualche modo, si tratta di una grande sfida dal momento che richiede ai team di sicurezza della rete di monitorare la vasta quantità di traffico est-ovest all'interno di una rete, alla ricerca di segni di movimento laterale che indichino una potenziale attività dannosa. Tuttavia, la maggior parte delle organizzazioni ha poca visibilità nel traffico di rete est-ovest, soprattutto se si affidano a tecnologie tradizionali, come i firewall preesistenti, per il controllo delle applicazioni e la creazione di elenchi di elementi consentiti.

È qui che entra in gioco Akamai. La nostra soluzione offre strumenti per la visibilità dettagliata, la microsegmentazione e l'intelligence sulle minacce che possono aiutare a rilevare rapidamente il movimento laterale, a ridurre la superficie di attacco e a minimizzare l'impatto degli attacchi informatici e delle minacce persistenti avanzate.

Come funzionano gli attacchi basati sul movimento laterale?

Il movimento laterale consiste in una serie di passaggi intrapresi dagli autori di attacchi che sono già penetrati in un ambiente fidato e cercano risorse di elevato valore. Una volta all'interno della rete, gli autori di attacchi identificano le risorse più vulnerabili o preziose e cercano di raggiungerle espandendo il loro livello di accesso.

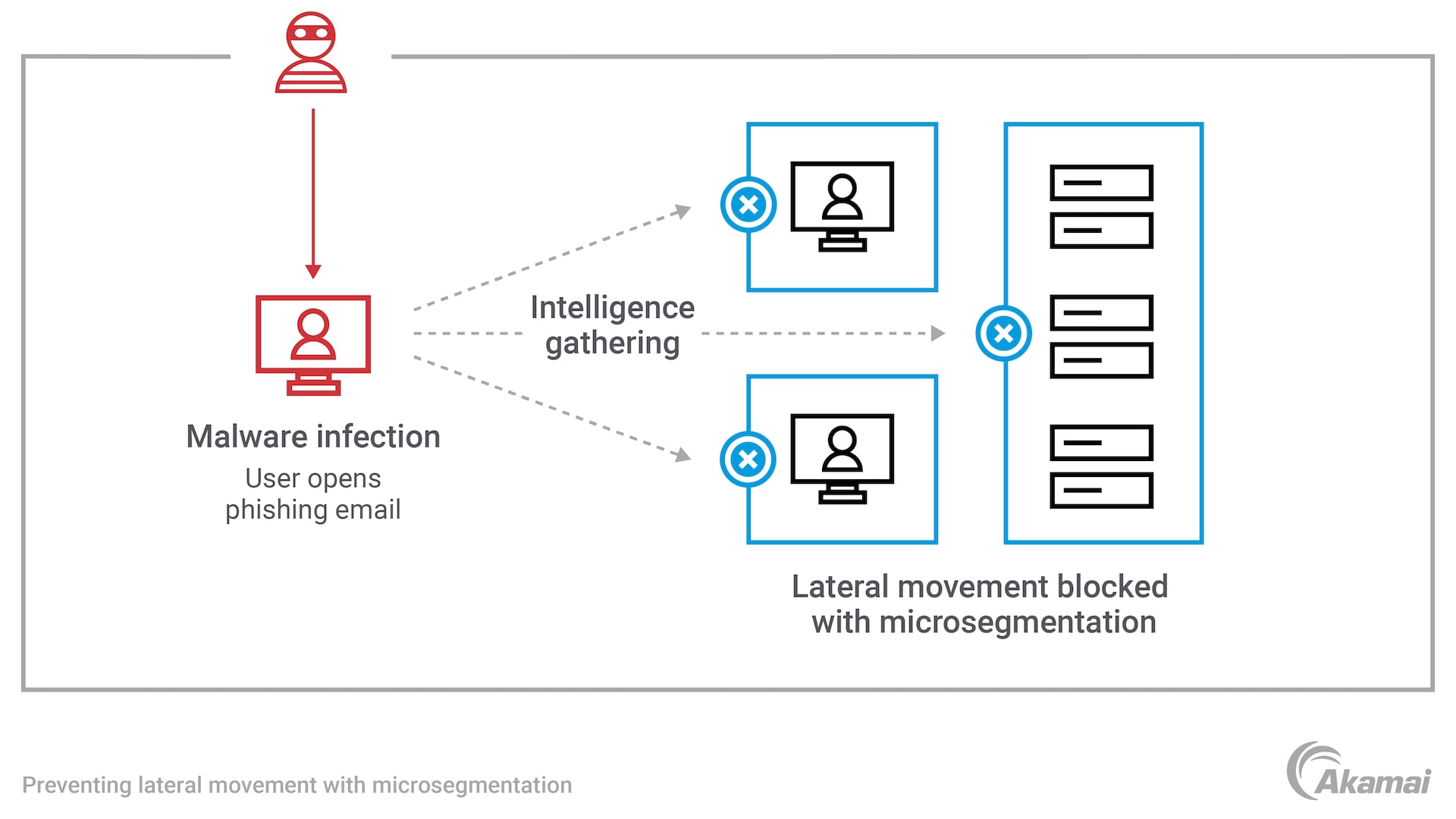

Questo tipo di movimento laterale inizia, in genere, con l'infettare e il compromettere un datacenter o nodo cloud usando credenziali rubate. Da quel momento, gli autori di attacchi usano una varietà di tecniche per testare la rete, i nodi e le applicazioni, cercando vulnerabilità da sfruttare e configurazioni errate che consentano loro di avvicinarsi alla destinazione, spesso con credenziali rubate ottenute tramite e-mail di phishing o credential dumping.

Se svolto in modo efficace, è difficile che i team IT riescano a individuare un movimento laterale, in quanto l'attività si fonde con grandi volumi di traffico est-ovest legittimo. Man mano che gli autori degli attacchi apprendono di più su come il traffico legittimo fluisce all'interno dell'ambiente, hanno maggiore facilità a mascherare il loro movimento laterale da attività autorizzate. Questa difficoltà nel rilevare il movimento laterale permette alle violazioni della sicurezza di intensificarsi rapidamente fino a raggiungere proporzioni devastanti.

Per arrestare gli attacchi basati sul movimento laterale, i team di sicurezza informatica necessitano di tre funzionalità critiche. Devono essere in grado di visualizzare il traffico est-ovest in tempo reale e su base storica, per poter identificare più facilmente le attività potenzialmente dannose. Possono usare anche le soluzioni per la sicurezza basate sulla microsegmentazione per applicare gerarchie di rete e controlli di sicurezza delle risorse critiche a livello di workload e processi, bloccando i tentativi di movimento laterale. Infine, possono usare la tecnologia di rilevamento delle frodi per reindirizzare i comportamenti sospetti verso motori ad alta interazione, dove i team IT possono scoprire di più sugli attacchi basati sul movimento laterale, in modo da cercare le minacce e imparare come creare policy di sicurezza migliori per prevenirlo.

Visualizzazione del traffico est-ovest

Le organizzazioni che mirano a una sicurezza dal movimento laterale più proattiva possono iniziare visualizzando il traffico est-ovest nel loro ambiente. Una volta che i valori di riferimento chiari per il traffico autorizzato sono stati definiti e resi visualizzabili in tempo reale e su base storica, diventa più facile identificare i tentativi di movimento laterale non autorizzati.

Questa è una delle funzionalità di punta della soluzione di Akamai. La tecnologia Akamai Guardicore Segmentation utilizza sensori di rete e basati su host per raccogliere informazioni dettagliate sulle risorse e i flussi negli ambienti di data center, cloud e ibridi, combina queste informazioni con le informazioni su denominazione dell'etichettatura (convenzione di denominazione) disponibili dagli strumenti di coordinamento, e visualizza una rappresentazione visiva del traffico est-ovest nell'ambiente.

In che modo il controllo del movimento laterale si inserisce in una strategia di sicurezza Zero Trust?

Più che una tecnologia o un prodotto, Zero Trust è un sistema per comprendere la sicurezza. Offre ai CISO e agli altri leader della sicurezza un approccio strategico e architettonico a una strategia di sicurezza più rigorosa che aiuti a preparare le organizzazioni a un panorama di escalation dei rischi.

Un' architettura Zero Trust abbandona l'idea di una rete affidabile all'interno di un perimetro definito. L'obiettivo è ridurre la superficie di attacco e prevenire il tipo di movimento laterale tramite una rete su cui fanno affidamento molti attacchi informatici. Quando si verifica una violazione o un'esfiltrazione di dati, un'architettura Zero Trust impedisce agli intrusi di spostarsi lateralmente per accedere facilmente ad altri sistemi o dati sensibili. Questo approccio supporta nuovi modelli di business e operativi che richiedono velocità e flessibilità. E facilita la conformità con le normative che richiedono una maggiore protezione dei dati dei consumatori e la separazione tra risorse critiche e non critiche.

Per implementare con successo un modello Zero Trust, i team di sicurezza necessitano di due funzionalità fondamentali: la totale visibilità dei loro ambienti di rete interni e la funzionalità di segmentazione, che consente loro di creare in modo rapido ed efficace dei microperimetri intorno alle risorse critiche. La visibilità completa è essenziale per sviluppare la comprensione delle dipendenze delle applicazioni e dei flussi di dati su cui devono basarsi le policy di sicurezza. Invece, le funzionalità di segmentazione rapide ed efficienti sono necessarie per adattarsi alle esigenze aziendali in evoluzione e agli ambienti di data center complessi, dinamici e ibridi. Gli approcci tradizionali alla sicurezza, concentrati soprattutto sulle minacce esterne, sono privi di queste due funzionalità.

Rilevamento del movimento laterale con la tecnologia Akamai Guardicore

La nostra soluzione presenta una piattaforma unica e scalabile che offre tutte le funzionalità di cui avete bisogno per rilevare il movimento laterale e neutralizzare attacchi come i ransomware e le minacce persistenti avanzate. Con funzionalità di rilevamento e risposta alle minacce in tempo reale, la nostra soluzione consente di rilevare facilmente le tecniche di movimento laterale e di ridurre al minimo il tempo di attesa nell'intera kill chain degli attacchi informatici.

Si tratta di una soluzione di segmentazione della rete basata su software che vi consente di ottenere livelli più elevati di sicurezza in modo più veloce, facile ed economico. A differenza dei firewall e delle VLAN preesistenti, la nostra soluzione offre la visibilità approfondita nelle dipendenze delle applicazioni e nei flussi, così potrete rendervi conto più facilmente di ciò che avviene nel vostro ambiente. Dal momento che la nostra tecnologia è svincolata dalla rete fisica, potete applicare rapidamente la microsegmentazione e le policy di accesso con privilegi per proteggere le risorse IT critiche dal movimento laterale, indipendentemente da dove risiedono: on-premise, nel cloud o in un'infrastruttura ibrida.

Risolvere il movimento laterale

Quando si tratta di rilevare e arrestare il movimento laterale, Akamai offre vantaggi significativi rispetto ad altre tecnologie di sicurezza.

Ottenere una maggiore visibilità

Con l'applicazione delle policy di microsegmentazione a livello di processo, Akamai può rilevare, segnalare e impedire facilmente ai processi non autorizzati di accedere a risorse IT critiche. Il risultato è una superficie di attacco molto più piccola che limita il movimento laterale.

Ridurre al minimo il tempo di attesa

La nostra soluzione scopre le attività dannose tempestivamente nella kill chain per impedire agli autori degli attacchi di usare il movimento laterale per diffondersi in tutto l'ambiente. Akamai offre dettagli su criminali, app, tentativi di attacchi di forza bruta e strumenti di attacco, oltre a tecniche che aiutano i team di risposta agli incidenti a dare la precedenza all'indagine e a ridurre il tempo di attesa.

Accelerare la risposta agli incidenti

La nostra soluzione può esportare automaticamente indicatori di compromesso su gateway di sicurezza e SIEM. La nostra piattaforma offre l'aggiornamento delle policy di segmentazione con un solo clic per rimediare alle violazioni del traffico. E i team di sicurezza possono attivare sulle VM delle azioni che prevengano la diffusione dei danni degli attacchi ransomware.

Migliorare l'intelligence sulle minacce

La nostra soluzione offre intelligence sulle minacce che consente ai team di sicurezza di perfezionare la loro policy di segmentazione. Akamai Guardicore Segmentation raccoglie l'intera traccia di un attacco, inclusi i file e gli strumenti usati e caricati. L'analisi approfondita aiuta ad esporre le credenziali utente, i metodi di attacco, le tattiche di propagazione e molto altro.

Contrastare gli attacchi con il rilevamento

Il rilevamento ad alta interazione sulla piattaforma della soluzione può contrastare gli attacchi e acquisire i loro dettagli. Akamai Guardicore Segmentation utilizza l'analisi di reputazione per rilevare nomi di dominio, indirizzi IP e hash file sospetti all'interno dei flussi di traffico.