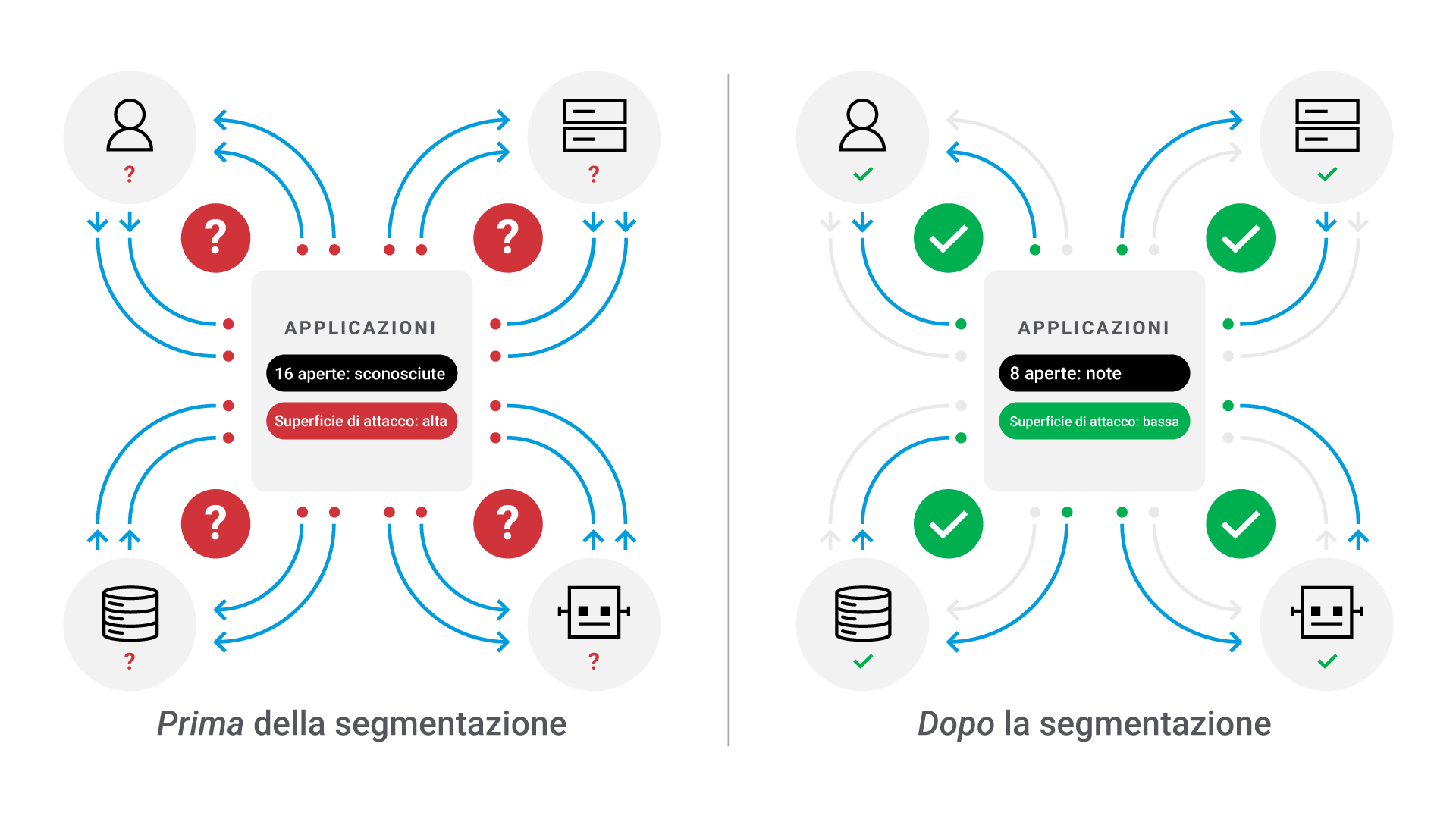

Contenete gli attacchi con la segmentazione dei vostri ambienti cloud ibridi

Akamai Guardicore Segmentation vi consente di contenere gli attacchi alle applicazioni e ai carichi di lavoro negli ambienti cloud ibridi e K8s con la stessa visibilità e gli stessi controlli delle policy forniti negli ambienti on-premise. Associate risorse e flussi negli ambienti, nelle macchine virtuali, nei server e nei container di cui disponete da un unico pannello di controllo.

Estendete la sicurezza oltre il data center per proteggere Azure, AWS, GCP e altre infrastrutture con una singola visione del cloud e una sola policy di sicurezza coerente nel vostro ambiente ibrido. In tal modo, potrete identificare minacce, anomalie e potenziali vulnerabilità, applicando, nel contempo, rapidamente i controlli di sicurezza in grado di adattarsi ad eventuali cambiamenti del vostro ambiente cloud.

Vantaggi

- Automazione del rilevamento e visione completa dei flussi nel cloud, accurate policy di segmentazione e avvisi sulla sicurezza della rete.

- Adottate una soluzione di segmentazione coerente per più ambienti cloud e K8s utilizzando punti di applicazione nativi.

- Fermate le violazioni nel cloud adattando le policy di sicurezza automatiche a qualsiasi cambiamento dell'ambiente cloud in modo da evitare gli aggiornamenti manuali.