L'autenticazione multifattore (MFA), nota anche come autenticazione a due fattori, è una tecnologia che aggiunge ulteriori livelli di sicurezza al processo di accesso.. I servizi MFA richiedono agli utenti di fornire due o più "fattori" per dimostrare la propria identità. I fattori di autenticazione MFA possono includere un identificativo noto, come un PIN; qualcosa che rappresenta l'utente, come una scansione delle impronte digitali; o un elemento che l'utente possiede, come una notifica push. La tecnologia MFA svolge un ruolo importante nella sicurezza del lavoro remoto e nella transizione alla rete Zero Trust e al sistema di sicurezza SASE.

I pericoli del credential stuffing

Il credential stuffing è un'attività redditizia per i criminali informatici e un evento potenzialmente costoso per le aziende. Secondo il Ponemon Institute, il costo associato agli attacchi di credential stuffing può variare da 6 milioni di dollari a 54 milioni di dollari all'anno, tra perdite legate a frodi, downtime delle applicazioni e abbandono dei clienti..

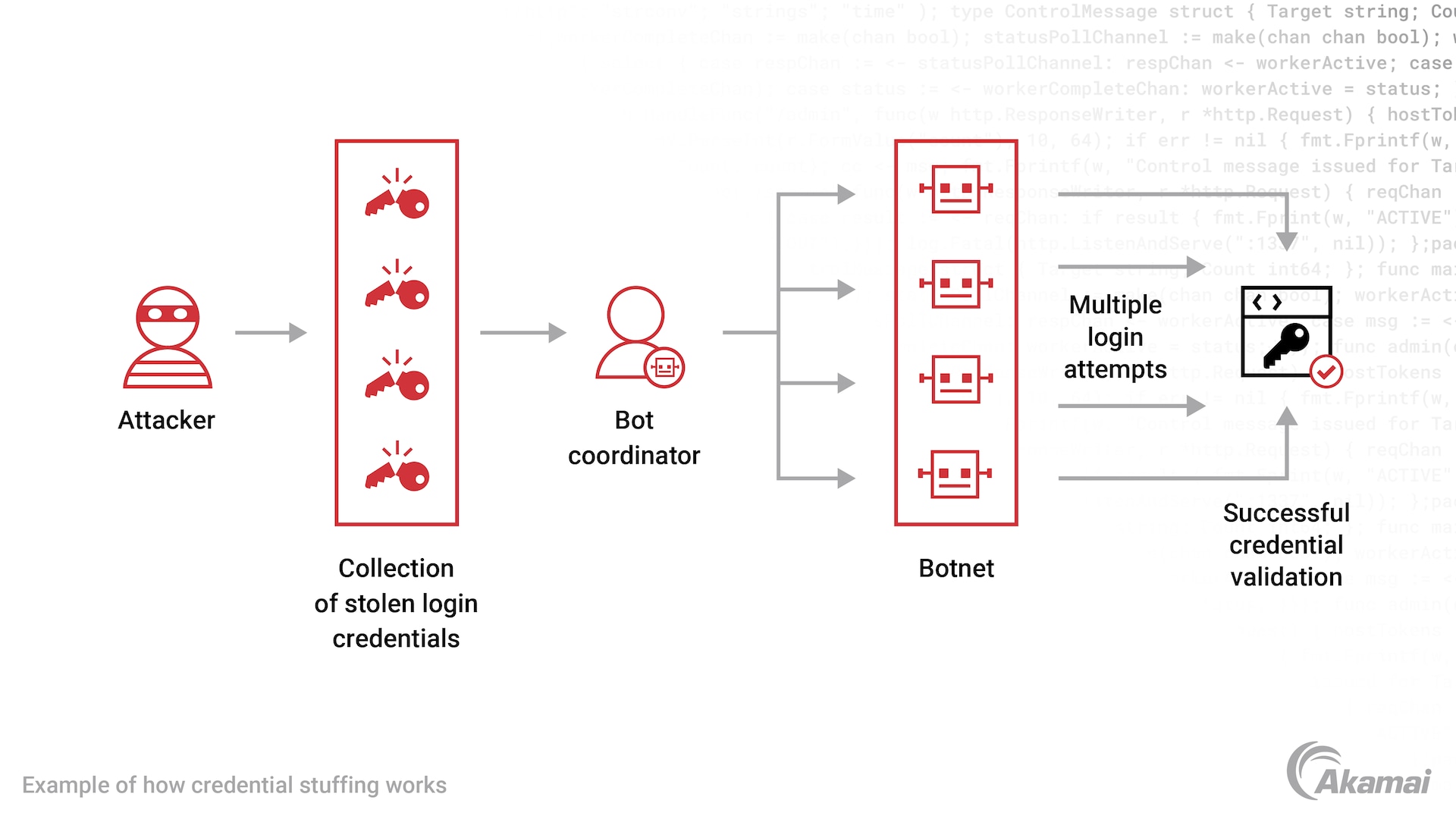

Il credential stuffing è un attacco informatico automatizzato in cui gli hacker utilizzano i bot per tentare continuamente di accedere a un sito web con credenziali acquistate dal dark web. Questi attacchi hanno spesso successo perché le persone tendono a riutilizzare le password in più account. Quando gli aggressori scoprono una serie di credenziali funzionanti, possono utilizzarle per accedere illegalmente alla rete di un'azienda o vendere le credenziali convalidate ad altri criminali che possono utilizzarle per commettere furto di dati, controllo degli account (ATO) e altre attività fraudolente.

Sfortunatamente, è difficile arrestare gli attacchi di credential stuffing poiché non hanno un modello ne semplifichi l'identificazione e il blocco. Poiché questi tipi di attacchi sono in genere automatizzati, una tecnologia di gestione dei bot costituisce spesso il miglior sistema di difesa.

L'abuso di credenziali viene messo in atto da bot dannosi nel tentativo di rubare le informazioni di accesso dei vostri utenti. Scoprite come viene azionato e come proteggere i vostri utenti, il vostro brand e i vostri profitti.

Akamai Bot Manager offre la visibilità e il controllo necessari necessari per proteggere la vostra azienda dagli attacchi di credential stuffing. Bot Manager utilizza molteplici tecnologie brevettate per individuare e mitigare i bot nel momento del contatto iniziale, senza permettere che raggiungano il vostro sito.

Come funzionano gli attacchi di credential stuffing

Con il credential stuffing, gli aggressori sfruttano la scarsa gestione delle password per ottenere l'accesso alla rete, alle applicazioni o ai servizi di un'azienda. Gli obiettivi più probabili sono i siti web popolari con un'elevata reputazione del brand, per i quali le credenziali degli utenti ottenute tramite violazioni dei dati sono disponibili sul dark web. Con a disposizione un elenco di combinazioni di nome utente e password rubate, gli aggressori tentano ripetutamente di accedere a un sito con credenziali rubate. Quando hanno successo, possono acquisire il controllo degli account per un guadagno finanziario o vendere le credenziali convalidate sul dark web ad altri criminali.

Gli attacchi di credential stuffing in genere si basano su bot o strumenti automatizzati per tentare ripetutamente di accedere a un sito con credenziali compromesse. Quando gli hacker utilizzano un singolo bot per effettuare ripetuti tentativi di accesso da un singolo indirizzo IP, l'attacco è abbastanza facile da identificare e bloccare con gli strumenti standard di gestione del traffico IP. Ma quando i tentativi di accesso provengono da centinaia o migliaia di indirizzi IP diversi, come nel caso di strumenti automatizzati o di una botnet, l'attacco può essere molto più difficile da bloccare.

Il credential stuffing è notoriamente difficile da rilevare. Gli aggressori cambiano spesso i metodi utilizzati per aggirare le difese e impersonare clienti autorizzati. È difficile per le aziende distinguere tra un attacco di credential stuffing e un cliente che semplicemente digita una password in modo errato o utilizza le credenziali sbagliate. I falsi positivi con le soluzioni di credential stuffing costituiscono una grande preoccupazione e nessuna azienda desidera affrontare l'ira di clienti frustrati erroneamente esclusi dai propri account.

Una delle strategie di maggior successo per prevenire il credential stuffing è quella di istruire i clienti unitamente all'utilizzo di una soluzione di gestione dei bot che combina l'analisi avanzata delle anomalie comportamentali e la telemetria comportamentale con l'apprendimento automatico. È qui che entra in gioco Akamai Bot Manager.

Leggete il blog di Akamai: Il nemico è alle porte: analisi degli attacchi contro i servizi finanziari

Bot Manager di Akamai

Akamai Bot Manager utilizza molteplici tecnologie brevettate per individuare e mitigare i bot nel momento del contatto iniziale. Bot Manager visualizza il traffico dall'edge, quando gli utenti si connettono per la prima volta a un'applicazione, e dove Bot Manager può accedere a dati puliti su modelli, tipi e volume di traffico. Visualizzando una media di 1,5 miliardi di richieste bot e 280 milioni di accessi bot al giorno, Bot Manager utilizza algoritmi di apprendimento automatico per capire che aspetto ha il "traffico pulito" e per distinguere i bot legittimi da quelli dannosi. Integrando automaticamente le informazioni dei ricercatori di intelligence sulle minacce di Akamai, Bot Manager emette un Bot Score che combina tutti i trigger di rilevamento per identificare bot sofisticati e ottenere una valutazione più accurata di ogni richiesta.

Akamai Bot Manager consente alla vostra azienda di:

- Mitigare gli attacchi di credential stuffing. Comprendente quali interazioni sono legittime, proteggendo la vostra aziende dalle attività fraudolente, creando al contempo la fiducia tra consumatori e partner.

- Riducete l'onere delle correzioni. Riducete le risorse finanziarie e di personale necessarie per controllare costantemente gli account compromessi, sostituire gli account rubati e rispondere ai reclami degli utenti dopo un attacco bot.

- Migliorare il processo decisionale. L'analisi e i rapporti dettagliati consentono ai vostri team IT di prendere decisioni migliori e basate sui dati in merito ai percorsi dei clienti, allo stato di sicurezza, alla tolleranza al rischio e alle operazioni IT.

Leggete il blog di Akamai: Credential stuffing e controllo degli account - La visione aziendale

Funzionalità chiave di Akamai Bot Manager

Akamai Bot Manager include funzionalità sofisticate e innovative per prevenire attacchi di credential stuffing e altre pericolose attività di bot.

- Directory dei bot noti che consentono a Bot Manager di rispondere automaticamente in modo appropriato ai bot noti, sia legittimi che dannosi.

- Rilevamento dinamico dei bot che utilizza modelli e tecniche di intelligenza artificiale e apprendimento automatico per rilevare bot sconosciuti alla prima interazione. Questi includono analisi del comportamento degli utenti, rilevamento automatico del browser, rilevamento di anomalie HTTP, fingerprinting del browser, tassi di richiesta elevati e altro ancora.

- Un modello Bot Score valuta automaticamente tutte le richieste, calcolando la probabilità che una richiesta provenga da un bot.

- Impostazioni personalizzate per gli endpoint che offrono la flessibilità di impostare risposte strategiche in modo diverso per ogni endpoint. Un simulatore di ottimizzazione della risposta regola le risposte strategiche in base all'endpoint e alla tolleranza al rischio.

- Le funzionalità di ottimizzazione automatica riducono la necessità di intervento umano con l'evoluzione dei bot.

- Azioni di risposta sfaccettate che migliorano la mitigazione dei bot con opzioni come la fornitura di contenuti alternativi, prove e molto altro..

Domande frequenti (FAQ)

Il credential stuffing è il tentativo di ottenere in modo fraudolento l'accesso non autorizzato a un account utente inserendo automaticamente combinazioni di nomi utente e password rubati in un modulo di accesso a un sito web.

Gli attacchi di forza bruta tentano di individuare le password senza contesto o indizi, utilizzando caratteri a caso. Il credential stuffing utilizza i dati esposti, riducendo drasticamente il numero di possibili risposte corrette.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale, forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.