多要素認証(MFA)は、2 要素認証とも呼ばれ、ログインプロセスに別のセキュリティ手段を付加するテクノロジーです。MFA サービスでは、ユーザーが本人であることを証明するために、2 つ以上の「要素」を提示する必要があります。MFA 認証要素には、PIN のようにユーザーが知っているもの、指紋スキャンのようにユーザーの体の一部、プッシュ通知のようにユーザーに知らされたものがあります。MFA テクノロジーは、テレワークのセキュリティにおいて、ゼロトラスト・ネットワーキングと SASE セキュリティフレームワークへの移行において重要な役割を果たします。

Credential Stuffing の危険性

Credential Stuffing は、サイバー犯罪者にとって利益の出やすい活動であり、エンタープライズにとっては大きな損失につながりかねない事象です。Ponemon Institute によると、Credential Stuffing 攻撃に関連するコストは、詐欺関連の損失、アプリケーションのダウンタイム、顧客離れによって、年間 600 万ドルから 5,400 万ドルにのぼるとされています。

Credential Stuffing は、ハッカーがボットを使用してダーク Web から購入した認証情報を使用して Web サイトに継続的にアクセスしようとする自動型のサイバー攻撃です。このような攻撃は、個人が複数のアカウントでパスワードを再利用する傾向があるため、多くの場合、成功します。攻撃者は使えそうな認証情報を見つけ、それを使用して企業のネットワークに不正にアクセスしたり、データ窃盗、アカウント乗っ取り(ATO)などの不正行為に利用できるように有効な認証情報を他の犯罪者に売却したりします。

残念ながら、Credential Stuffing 攻撃は、識別やブロックが容易なパターンを持たないため、阻止するのは困難です。通常、このタイプの攻撃は自動化されているため、多くの場合、ボット管理テクノロジーが最も有効な防御手段となります。

Credential Abuse は、悪性のボットがユーザーのログイン情報を盗むと発生します。それがどのようにして始まるか、またユーザー、ブランド、収益を保護する方法について説明します。

Akamai Bot Manager は、Credential Stuffing 攻撃からビジネスを保護するために必要な可視性と制御を提供します。Bot Manager は、複数の特許取得済みテクノロジーを使用して、最初に接触した時点でボットを検知し緩和します。ボットがお客様のサイトに直接到達することはありません。

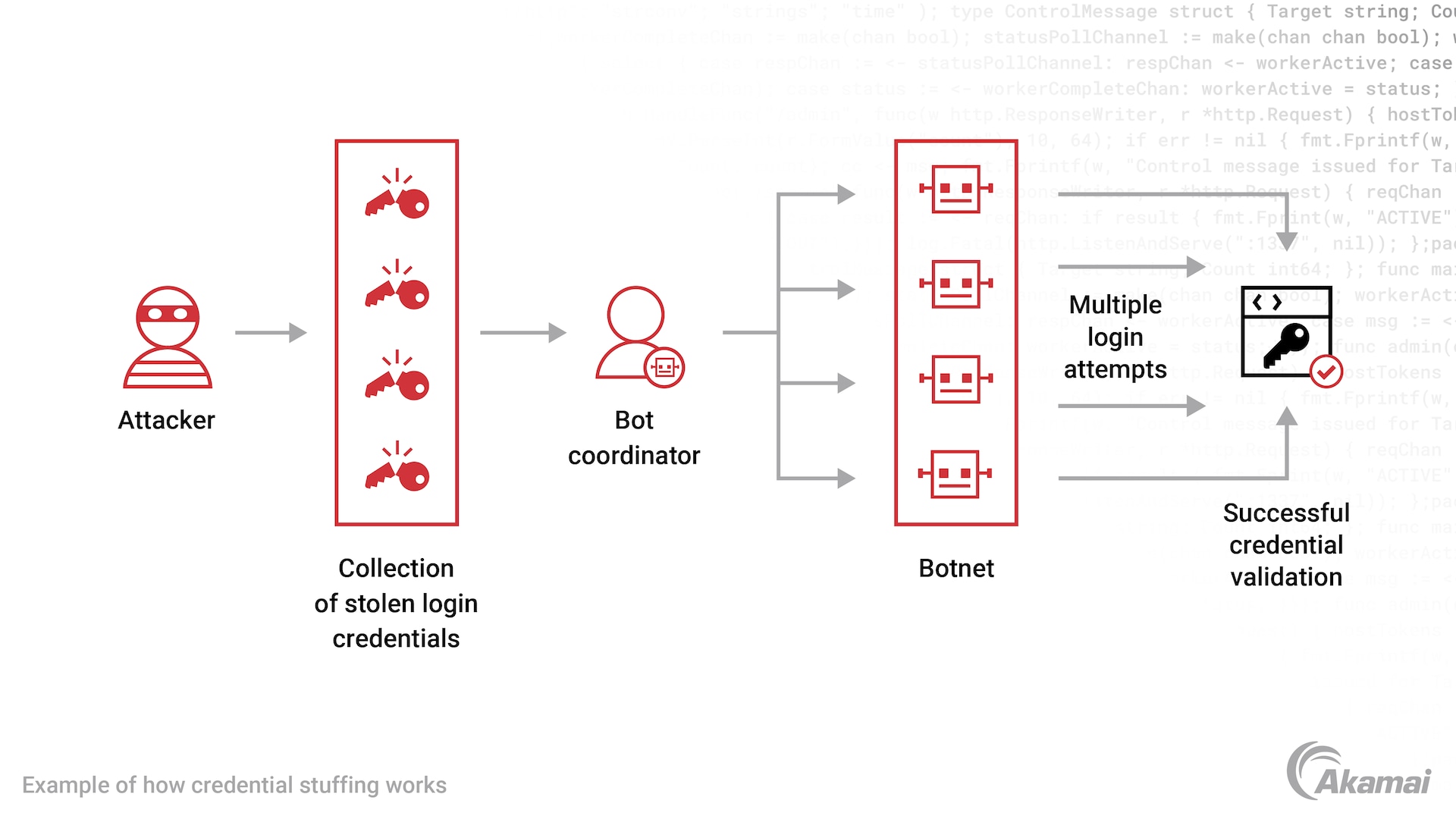

Credential Stuffing 攻撃の仕組み

Credential Stuffing 攻撃では、攻撃者は貧弱なパスワード管理を悪用して、企業のネットワーク、アプリケーション、サービスにアクセスします。最も狙われやすい標的は、ブランドの評判が高い人気の Web サイトのうち、データ漏えいで流出したユーザー認証情報がダーク Web で公開されているところです。攻撃者は、盗んだユーザー名とパスワードの組み合わせのリストを所有しており、盗んだ認証情報を使用してサイトに繰り返しログインしようとします。ログインに成功すると、金銭的な利益を得るためにアカウントを乗っ取ったり、有効な認証情報をダーク Web で他の犯罪者に売ったりします。

Credential Stuffing 攻撃は通常、ボットや自動化ツールを利用して、盗み取った認証情報でサイトへのアクセスを繰り返し試みます。ハッカーが 1 つのボットを使用して 1 つの IP アドレスから何度もログインを試みる場合は、標準的な IP トラフィック管理ツールでこの攻撃を識別し、ブロックするのは極めて簡単です。しかし、自動化ツールやボットネットのように、何百から何千もの異なる IP アドレスからログインを試みる場合は、攻撃の阻止がはるかに困難になります。

Credential Stuffing は検知が難しいことで悪名を馳せています。攻撃者は、防御を回避し、正規の顧客になりすますための方法を頻繁に変更します。企業にとって、Credential Stuffing 攻撃と、単にパスワードを間違えた顧客や、間違った認証情報を使った顧客との違いを区別するのは困難です。Credential Stuffing ソリューションのフォールス・ポジティブ(誤検知)は大きな懸念事項です。顧客のアカウントを誤ってロックしてしまい、そのことに不満を抱いている顧客の怒りに触れるのは、どの企業も避けたいところです。

Credential Stuffing を防止する最も有効な戦略の 1 つは、顧客の教育に加えて、高度なふるまい異常分析と行動テレメトリーを機械学習と組み合わせたボット管理ソリューションを導入することです。これはまさに Akamai Bot Manager が専門とする領域です。

Akamai のブログ: 差し迫る敵:金融サービスに対する攻撃の分析

Akamai Bot Manager

Akamai Bot Manager は、複数の特許取得済みテクノロジーを使用して、最初の接触時にボットを検知して緩和します。Bot Manager はエッジのトラフィックをチェックします。このエッジは、ユーザーがアプリケーションに最初に接続する場所であり、Bot Manager がトラフィックパターン、トラフィックタイプ、トラフィック量に関するクリーンなデータを取得できる場所です。Bot Manager は、1 日あたり平均 15 億のボットリクエストと 2 億 8,000 万のボットログインを調べ、機械学習アルゴリズムを使用して「クリーンなトラフィック」がどのようなものかを把握し、良性ボットと悪性ボットを区別します。Akamai の脅威インテリジェンスリサーチャーの知見を自動的に取り入れることで、Bot Manager はすべての検知トリガーを組み合わせてボットスコアを発行し、高度なボットを識別し、リクエストごとの評価の精度を高められるようにしています。

Akamai Bot Manager により、次のことができるようになります。

- Credential Stuffing 攻撃を緩和します。 どのやり取りが正当なものか判断できるため、消費者やパートナーとの信頼関係を築きながら、不正行為から企業を保護することができます。

- 修復の負担を最小限に抑えます。 ボット攻撃を受けたとしても、侵害されたアカウントがないかどうかのチェック、盗まれたアカウントの代わりの作成、ユーザーからの苦情への対応に必要なコストと人員を減らすことができます。

- 意思決定を向上させます。 IT チームは、セキュリティ体制、リスク許容度、IT 運用に関する意思決定を下す際に、詳細な分析とレポートに基づいてデータ主導型の適切な意思決定を行うことができます。

Akamai のブログ: Credential Stuffing とアカウントの乗っ取り - ビジネスの視点

Akamai Bot Manager の主な特徴

Akamai Bot Manager は、Credential Stuffing 攻撃やその他の危険なボット活動を防止するための高度で革新的な機能を備えています。

- 既知のボットディレクトリ により、Bot Manager が既知のボット(良性ボットと悪性ボットの両方)に適切に自動対応できるようにします。

- 動的なボット検知 は、AI と機械学習のモデルと手法を使用して、最初のやり取りで未知のボットを検知します。これには、ユーザーのふるまい分析、自動ブラウザー検知、HTTP 異常検知、ブラウザーフィンガープリント、高リクエスト率などが含まれます。

- ボット・スコア・モデル は、各リクエストを自動的にスコア化し、ボットからのリクエストかどうかを計算で求めます。

- カスタム設定 (エンドポイントに対する設定)は、エンドポイントごとに別々の戦略的な応答を柔軟に設定できます。応答調整シミュレーターは、エンドポイントとリスク許容度に基づいて戦略的な応答を調整します。

- 自動チューニング機能 は、ボットの進化に伴う人手の介入を減らします。

- 応答アクションの微調整 は、代替コンテンツの提供、課題の提供などのオプションにより、ボット緩和を強化します。

よくある質問(FAQ)

Credential Stuffing は、盗んだユーザー名とパスワードのペアを Web サイトのログインフォームに自動入力して、不正にユーザーアカウントにアクセスしようとする試みです。

ブルートフォース攻撃は、いきさつも手がかりもない状態で、ランダムに生成した文字を使用してパスワードを推測しようとします。Credential Stuffing は、流出したデータを使用するため、正解の候補の数が大幅に減ります。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームにより、当社はあらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで優れたコストパフォーマンスを実現しています。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。