ランサムウェアには、さまざまな種類があります。それでも、疑わしいドメイン名や、IP アドレス、既知の悪性アクティビティに関連するファイルのハッシュに基づいて特定の IoC に注目すると、攻撃のオリジンや対応方法の詳細を知ることができます。

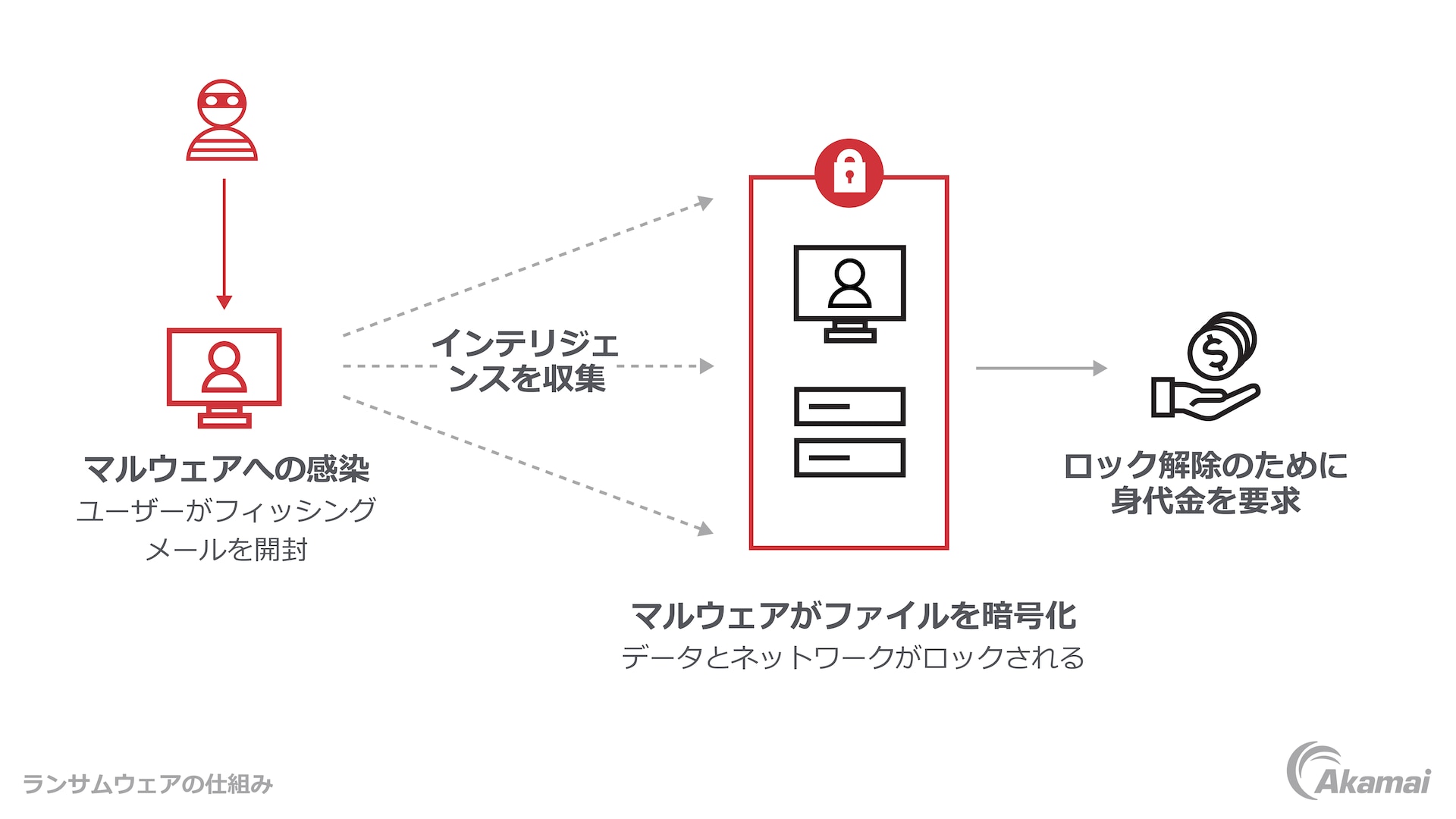

ランサムウェアの仕組み

ランサムウェアは、マルウェアの一種です。ファイル、ドキュメント、画像など、組織にとって価値の高いデータを暗号化し、そのデータを再びアクセスできる状態にすることと引き換えに会社に身代金を要求します。攻撃を成功させるには、ランサムウェアが標的のシステムのアクセス権を取得し、システム内のファイルを暗号化して、会社に身代金を要求できる必要があります。一般に、ビットコインや暗号資産(仮想通貨)で身代金を支払わないと、暗号化されたデータファイルは取り戻せません。

ランサムウェアは、これまで、サイバー犯罪者がファイルやデータを暗号化してアクセスを制限するために使用する迷惑なマルウェアの 1 つにすぎませんでしたが、現在は、きわめて高い確率で使用される攻撃手法へと変貌しています。永久的なデータ損失の脅威だけでもやっかいですが、サイバー犯罪者や国家ぐるみのハッカーたちは、ランサムウェアを使用してエンタープライズ、連邦政府、グローバルインフラ、ヘルスケア組織に侵入して機能を麻痺させてしまうほど高度なものになっています。

ランサムウェアの影響

2020 年、Snake ランサムウェア攻撃により、ホンダのオペレーションが世界中で停止しました。その同じ週、ファイル暗号化マルウェアの一形式である Snake が、エネルギー事業を展開している南米の Enel Argentina への攻撃にも使用されました。2019 年には、メキシコの国営ガスおよび石油コングロマリットである Pemex のファイルをサイバー攻撃者が暗号化し、同社のコンピューターネットワークを凍結させて、そのサービスの復旧の見返りとして 500 万ドルを要求しました。そして 2017 年には、ワーム型ランサムウェアの WannaCry が Microsoft Windows の脆弱性を悪用し、世界中の 23 万台のコンピューターを攻撃しました。

現在、時代遅れのテクノロジー、境界とエンドポイントのみに焦点を当てた「十分な」防御戦略、トレーニングの欠如(および不十分なセキュリティエチケット)、および「特効薬」となる既知のソリューションの欠如により、あらゆる規模の組織がリスクにさらされています。特に、サイバー犯罪者は、数千ドルから数百万ドルの身代金要求を目的に、ビジネスとして企業ネットワーク上のできるだけ多くのコンピューターシステムを暗号化していることから、リスクはさらに高まっています。実際に 2021 年には、ランサムウェア攻撃が 11 秒に 1 回の割合で発生し、その損害額は世界全体で 200 億ドルに達すると予測されていました。

ランサムウェアはどのように拡散するのか?

ランサムウェアを新たな環境に広める一般的な方法は、フィッシングやフィッシングメールです。悪性のメールや添付ファイルには、マルウェアのダウンロードをホストする Web サイトへのリンクや、ダウンローダーが組み込まれた添付ファイルが含まれていることがあります。メールの受信者がフィッシングメールを開くと、ランサムウェアがダウンロードされて、コンピューター上で即座に実行されます。

エンドポイントや被害者のコンピューターが感染すると、ランサムウェアをネットワーク全体のできる限り多くのマシンに拡散させる(できる限り多くのディスクを暗号化する)ために不正なラテラルムーブメント(横方向の移動)が実行され、サイバー攻撃の範囲が最大限に広がります。

ランサムウェアのもう 1 つの一般的な感染ベクトルが、 リモート・デスクトップ・プロトコル(RDP) を利用した手法です。RDP により、ログイン認証情報のアクセス権を取得したハッカーは、その情報を使用して認証を受け、エンタープライズネットワーク内のエンドポイントにリモートアクセスできます。アクセスできると、攻撃者は自分の制御下にあるマシン上でマルウェアを直接ダウンロードして実行し、環境内を横方向に移動して、ほかの資産のデータを取得し、暗号化していきます。

ユーザーのファイルの暗号化は、ランサムウェア攻撃の特徴です。サイバー犯罪者やランサムウェア攻撃者は、非常に重要なデータを暗号化し、そのファイルを元に戻す復号ツールや復号キーと引き換えに会社に身代金を要求するのです。ところが、身代金を払っても、暗号化されたファイルが必ず元に戻るとは限りません。

詳しくは、次のブログ記事をお読みください: How Does Ransomware Actually Spread?(ランサムウェアは実際にどのように拡散するのか?)

ランサムウェアからの防御にレガシーファイアウォールが失敗する理由

レガシーファイアウォールは、VLAN とゾーンの間の通信を制御します。しかし、VLAN 内のトラフィックはブロックできず、セグメント内での伝播を防止したい場合は効果が望めません。この原因は、既存のレガシー・ファイアウォール・モデルではネットワークアーキテクチャの制限が異なる点にあります。このため、攻撃者が 1 つの VLAN 上にあるマシン 1 台に侵入すると、同じ VLAN 上の別のマシンにも侵入でき、そこからバックアップサーバーなど、 データセンター内にある他の資産に侵入してしまうのです。

ランサムウェアの脅威を検知してブロックする方法

防御する側としては、マシン間のアクセスを可能な限り制限してラテラルムーブメントを防ぎたいものです。特に、ランサムウェアキャンペーンに悪用されることの多いプロトコルやサービスについてはなおさらです。従業員のラップトップ同士が互いに通信する理由はなく、ドメインメンバーが SMB 経由で接続する理由もありません。

当社のセグメンテーションソリューション は、2 台のマシン間のトラフィックを制限できます。このプラットフォームでは、ソフトウェアベースのセグメンテーションアプローチを使用するため、ラップトップ間の通信をブロックするポリシーや、ドメインメンバー間の SMB トラフィックを制限するポリシーを作成し、ドメインコントローラーのような特定のサーバーに対するアクセスのみを許可することができます。

さらに、Akamai は、資産間のコミュニケーションと依存関係をプロセスレベルまで可視化します。これにより、リスクを事前に評価し、重要な資産やリスクの高いコンポーネントを保護する、バックアップなどの事前対応型戦略を策定できます。

Akamai のプラットフォームには強力な脅威検知機能も搭載されているため、マルウェアによる侵害の可能性を示す既知の悪性ドメインとの通信や既知の悪性プロセスの存在を環境内で検知できます。

詳しくは、次のブログ記事をお読みください: 4 Techniques for Early Ransomware Detection(ランサムウェアを早期に検知するための 4 つの手法)

ランサムウェアに攻撃された場合の対応

ランサムウェアはラテラルムーブメントを利用して攻撃を成功させるため、その動作に焦点を当てる必要があります。ランサムウェア攻撃が活発に進行していると判断した場合は、状況を可視化するツールを使用し、侵害範囲を把握します。そうすれば、その情報に基づいて、ネットワークの影響を受けた部分を組織の他の部分から隔離し、重要なアプリケーションやバックアップにセキュリティレイヤーを追加できます。緩和措置を講じてサービスが回復した場合のみ、通信フローを徐々に再有効化していきます。

感染したすべてのマシンと IoC(脅威の痕跡)のリストを取得したら、駆除を開始できます。マシンを隔離済み(Isolated)、監視中(Monitored)、クリーン(Clean)の 3 つのラベルグループに分けます。

詳しくは、次のブログ記事をお読みください: Stopping Ransomware and Lateral Movement with Segmentation(ランサムウェアとラテラルムーブメントをセグメンテーションで防止)

ランサムウェアの暗号化の仕組み

ランサムウェア攻撃は、侵入から始まりますが、多くの場合、この侵入のもとになるのは、ソーシャルエンジニアリング、フィッシングメール、悪性のメール添付ファイル、ネットワーク境界の脆弱性です。そして、マルウェアがネットワーク内を移動し始め、到達した場所から最大限の損害を与えようとします。一般に、攻撃者はドメインコントローラーの制御を奪い、認証情報を侵害し、データバックアップの位置を特定して暗号化し、感染させ凍結したサービスをオペレーターが復元できないようにします。

ランサムウェアの種類を確認する方法

最も一般的なランサムウェア

攻撃者が標的を狙って実行する高度な持続型脅威(APT)もありますが、ほとんどは、一般的にスクリプトで実行される日和見的な攻撃です。主に 2 つのカテゴリに分けられます。ファイルを暗号化して身代金を要求する攻撃は、暗号化ランサムウェアと呼ばれます。デバイスへのユーザーのアクセスを阻止するランサムウェアは、ロッカーランサムウェアと呼ばれます。

新種のランサムウェア、悪性コード、悪性ソフトウェア、悪性添付ファイル、スケアウェアや、ランサムウェアの新たな変種なども頻繁に登場しています。有料のサービスとしてのランサムウェア(RaaS)が確認されたこともあります。たとえば、ロシアベースまたはロシア語を使用するプライベート RaaS の REvil(Ransomware Evil、別名 Sodinokibi)がそうです。

ランサムウェアが登場した経緯

ほんの数年前まで、ほとんどのランサムウェア攻撃にはマルバタイジングが使用されていました。これは、初期の侵入ベクトルで、悪性の広告を読み込んだ人を無作為に標的にします。つまり、大企業の会計担当者であることも、メールを読もうとしたおばあさんであることもあったのです。ランサムウェアは、標的となった人物を明確に識別していませんでした。標的となった被害者が身代金を払ってくれたら儲けものだが、支払ってくれなくても、他にもターゲットとなり得る人はたくさんいるから気にしない、という程度だったのです。

ところが、この状況は 2012 年の Shamoon の登場で一変しました。これは、Saudi Aramco 社を標的にしたイランのサイバー攻撃です。攻撃者は、Shamoon を使用して Aramco 社から大量の情報を盗み出し、その後、攻撃したマシンのマスター・ブート・レコードを上書きして、再インストールされるまで使用できないようにしました。このような機能の消失により、同社ではかなりのダウンタイムが発生しました。

Locky は、2016 年に登場したランサムウェアマルウェアです。メール(伝えられているところでは、支払いが必要な請求書)に添付された Microsoft Word ドキュメントに悪性マクロが含まれています。ユーザーがドキュメントを開くと、文字化けしているように見え、そこに「データのエンコードが正しくない場合は、マクロを有効にする」というフレーズが表示されます。これはソーシャルエンジニアリングの手法です。

Petya は暗号化マルウェアの一種です。2016 年に初めて発見されました。このマルウェアは、Microsoft Windows ベースのシステムを標的とし、マスター・ブート・レコードに感染して、ハードドライブのファイル・システム・テーブルを暗号化して Windows が起動しないようにするペイロードを実行します。その後、システムへのアクセスを復活させる見返りとして、ユーザーにビットコインでの支払いを要求します。

ランサムウェアの進化

2017 年まで話を進めます。WannaCry と NotPetya は、壊滅的な被害をもたらすランサムウェア攻撃であり、大企業や政府機関に大損害をもたらしました。これらの攻撃の特徴は、インターネットの脆弱性を露呈させるだけでなく、ゼロデイ脆弱性を利用して、悪質な方法でネットワーク上のコンピューター間を横方向に移動し、すべてのマシンを感染させて、まったく役に立たない状態にすることです。NotPetya と WannaCry については多くのことが書かれましたが、現在、これらの攻撃の背景には、敵対国によって開始されたサイバー攻撃があることがわかっています。

その後、このようなランサムウェア攻撃がクライムウェアグループに使用され始めました。クライムウェアグループでは、それまで、ゼウス(および、その変種)のようなマルウェアを使用して個人の銀行口座に侵入し、金銭を抜き取る攻撃が主流でした。ところがこれは時間がかかるうえに複雑であり、往々にして、特に実際に金銭を受け取る段階においてリスクの高い攻撃となっていました。現在に至るまで、一般的には、大企業のみを標的にして大金をビットコインで送金するよう脅迫するほうが簡単であると考えられており、このためランサムウェアは企業の脅威となりました。つまり、CISO は心配する必要があるが、無防備な民間人は必ずしもそうではないというものとなっています。

ランサムウェアファミリーである Ryuk は、2018 年 8 月に初めて発見されました。日本の人気漫画に登場する架空のキャラクターにちなんで名付けられたものであり、現在、世界中でシステムに悪影響を与えている最も厄介なランサムウェアファミリーの 1 つとして知られています。

では、2020 年まで飛びましょう。新型コロナウイルスが世界中で大流行し、ほとんどの人が在宅勤務を余儀なくされました。これに伴い、脅威モデル、リスク要因、ネットワークアーキテクチャが急変し、世界はランサムウェア攻撃の手口が変化していることに気付き始めました。攻撃者は、大企業を標的に二重脅迫型攻撃を仕掛けるようになったのです。この攻撃は、組織に侵入してファイルを暗号化し、人質にするだけでなく、非常に重要なデータを抜き出し、身代金を支払わないと一般に公開すると脅迫するものです。

大統領令により、ランサムウェア対策としてセグメンテーションを促進

2021 年、ランサムウェア攻撃の増加について取り上げた米国ホワイトハウスのメモでは、パッチの適用、2FA、最新のセキュリティ製品といった従来からの予防措置や推奨事項とともに、見過ごされがちなネットワークのセグメンテーションの重要性が強調されました。

ネットワークのセグメンテーションは、場合によってはリスクを緩和するだけでなく、適切にセグメンテーションできれば、ランサムウェア攻撃を食い止めて影響範囲を最小限に抑え、二重脅迫型攻撃のリスクも大幅に低減できます。ウイルス対策ソフトウェアや EDR がランサムウェアの実行を阻止できなかった場合でも、適切なセグメンテーションにより、損害が食い止められ、攻撃者はネットワークを横方向に移動してより多くの機微な情報を盗んだり、より多くのマシンを暗号化することができなくなります。

Akamai 独自のソフトウェアアプローチを使用してネットワークを細かくセグメンテーションすることで、サーバー、アプリケーション、さまざまなオペレーティングシステム、クラウドインスタンスなどの間に「ネットワークサイロ」を作成できます。適切なセグメンテーションポリシーを使用してランサムウェアのリスクを軽減することのメリットは、そのシンプルさからもたらされます。つまり、データを有線(または Vswitch)で別のマシン(または VM/コンテナ)に移動するか、ブロックすることができます。攻撃者は、ネットワーク上のより多くのリソースに到達しようとしても、到達できません。ブルーチームは、攻撃に備える時間を十分に確保するとともに、組織内に最新情報を提供することができ、その情報に基づいて主要関係者は攻撃の損害に関する意思決定を行うことができます。

ネットワークのセグメンテーションは、ウイルス対策や、マルウェア対策、EDR プラットフォームの代わりになるものではありません。ラテラルムーブメンをベースとした組織規模の大規模な攻撃のリスクを完全に排除できない場合に、リスクを大幅に軽減できることが実証されている補足的なアプローチです。

詳しくは、次のブログ記事をお読みください: EDR とセグメンテーション:違いを理解する

ランサムウェア攻撃対策の現状

この新しい時代のランサムウェア攻撃によって浮き彫りになっているのが、ラテラルムーブメントへの対応に時間がかかりすぎるという問題です。

攻撃者がすべてのデータを盗み出すには、ネットワーク上のどこにデータがあるのかを把握しなければなりません。把握するためには、ネットワーク構成図を作成し、最初に構築した人と同程度(超えることはないにしても)の知識を得ておく必要があります。この際に欠かせないのが、マシン/サーバー間の「ラテラルムーブメント(横方向への移動)」です。ネットワーク上の個々のマシンから盗み出したさまざまな認証情報を使用して移動するのが一般的です。

多くのセキュリティベンダーがこの問題の解決に取り組みました。他のベンダーよりも成果を挙げたベンダーもあります。セキュリティ市場では、ここ数年、この重要な問題の発生を防ぐために、DLP ソリューションから EDR や EPP まで、新たなタイプの製品が登場しています。どれもラテラルムーブメントの問題の解決に取り組んでいますが、成功は非常に限定的です。

ラテラルムーブメントを防ぐのは困難です。攻撃者はネットワーク自体の機能を利用しているのです。

攻撃者は、管理者の資格情報とさまざまな正規の管理ツール(Microsoft の PsExec やリモートデスクトップのほか、WMI も)を使用してマシン間を移動し、悪性コマンドやペイロードを実行してデータを盗み、ネットワークを暗号化して脅迫活動を開始します。多くの組織は、この問題への応急措置的な対応にリソースを投じ、本来は別の目的で開発された EDR/EPP 製品を使用してさまざまなリソースを過度に監視しています。この結果、ランサムウェア攻撃のリスクの緩和または低減に部分的に成功しているとうい結果になっています。

セグメンテーションでラテラルムーブメントを阻止

実は、ソリューションはあります。しかも、想像よりもはるかに簡単に導入できます。それは、 ネットワークセグメンテーションです。セグメンテーションは、導入が困難で、ネットワークエンジニアリングと資産管理に細心の注意を払う必要があると考えられているため、忘れられがちであり、まったく無視されることさえあります。このため、ネットワークのセグメンテーションは軽視されることが多く、ネットワークは「フラット」な状態のままです。つまり、すべてのエンドポイントやサーバーが制限なく相互に通信できる状態なのです。

最近まで、ネットワークのセグメンテーションとは、ファイアウォールで区切ったサブネットごとに異なる資産を置くことを意味していました。これでは、ネットワーク管理が非常に困難になり、きめ細かい管理は実現できません。管理者は複雑なファイアウォール設定を管理するとともに、個々のサブネット上の IP アドレスの割り当ても管理する必要があります。ネットワークの設計や拡張がますます困難になる一方で、不適切な構成がセキュリティリスクまたはネットワーク障害(場合によっては両方)につながる可能性があったのです。このため、IT スタッフはセグメンテーションに重点を置かず、実行防止製品のほうに高い信頼を置くようになり、ネットワークはセグメント化されずに完全にフラットな状態のままなのです。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所で企業のデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、自社ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識の提供について Akamai に信頼を寄せています。