La autenticación multifactorial (MFA), también conocida como autenticación de dos factores, es una tecnología que añade seguridad adicional al proceso de inicio de sesión. Los servicios de MFA requieren que los usuarios presenten dos o más "factores" para probar su identidad. Los factores de autenticación MFA pueden incluir algo que el usuario conoce, como un PIN, algo que forme parte de ellos, como un escaneo de huella digital, o algo que tenga a su alcance, como una notificación push. La tecnología MFA desempeña un papel importante en la seguridad del teletrabajo y en la transición a la red Zero Trust y al marco de seguridad SASE.

Los peligros del Credential Stuffing

El Credential Stuffing es una actividad lucrativa para los ciberdelincuentes y un evento potencialmente costoso para las empresas. Según Ponemon Institute, el coste asociado a los ataques de Credential Stuffing puede oscilar entre 6 y 54 millones de dólares al año, lo que sucede debido a pérdidas relacionadas con el fraude, el tiempo de inactividad de las aplicaciones y el abandono de clientes.

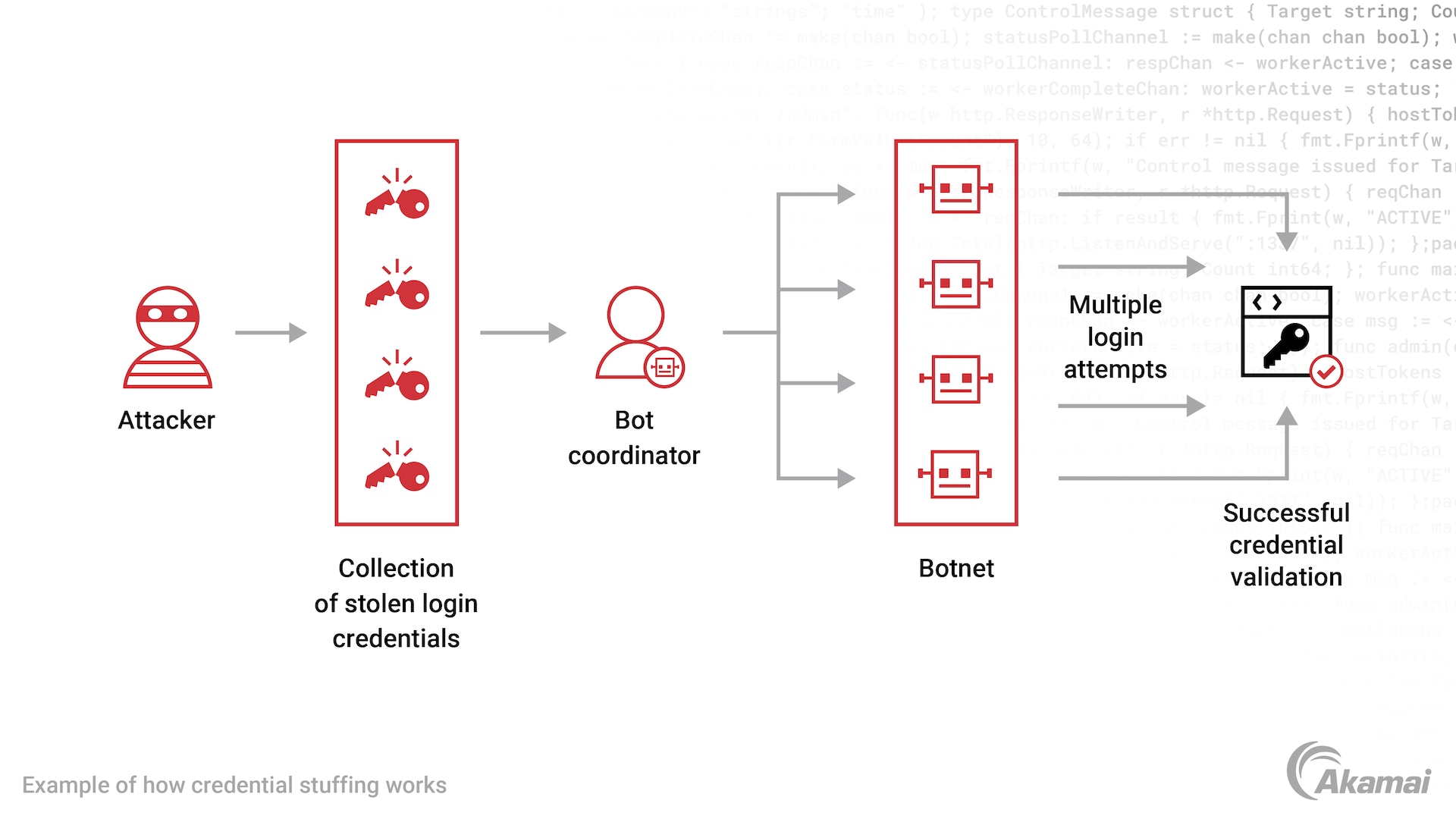

El Credential Stuffing es un ciberataque automatizado en el que los hackers utilizan bots para intentar acceder continuamente a un sitio web con credenciales adquiridas en la Dark Web. Estos ataques suelen tener éxito porque las personas tienden a reutilizar las contraseñas en varias cuentas. Cuando los atacantes descubren un conjunto de credenciales que funcionan, pueden utilizarlas para acceder de forma ilegítima a la red de una empresa o vender las credenciales validadas a otros delincuentes que pueden utilizarlas para robar datos, robar cuentas (ATO) y otras actividades fraudulentas.

Lamentablemente, es difícil detener los ataques de Credential Stuffing, ya que no tienen un patrón que permita identificarlos y bloquearlos fácilmente. Dado que este tipo de ataques suele estar automatizado, una tecnología de gestión de bots suele ser la mejor defensa.

El abuso de credenciales se produce cuando los bots maliciosos roban la información de inicio de sesión de los usuarios. Descubra cómo se inicia el abuso y cómo puede proteger a sus usuarios, su marca y sus beneficios.

Akamai Bot Manager le proporciona la visibilidad y el control que necesita para proteger su empresa de los ataques de Credential Stuffing. Bot Manager utiliza varias tecnologías patentadas para detectar y mitigar los bots cuando establecen un contacto inicial, en lugar de permitirles acceder de inmediato al sitio web.

Cómo funciona el Credential Stuffing

Con el Credential Stuffing, los atacantes aprovechan los descuidos con las contraseñas para obtener acceso a la red, las aplicaciones o los servicios de una empresa. Los objetivos más probables son los sitios web populares con marcas de gran reputación cuyas credenciales de usuario divulgadas debido a filtraciones de datos están disponibles en la Dark Web. Armados con una lista de combinaciones robadas de nombre de usuario y contraseña, los atacantes intentan iniciar sesión en un sitio con credenciales robadas en repetidas ocasiones. Cuando tienen éxito, pueden hacerse con el control de la cuenta para obtener beneficios financieros o vender las credenciales validadas en la Dark Web a otros delincuentes.

Los ataques de Credential Stuffing suelen depender de bots o herramientas automatizadas para intentar acceder repetidamente al sitio con credenciales robadas. Cuando los hackers utilizan un solo bot para realizar intentos de inicio de sesión repetidos desde una sola dirección IP, el ataque es bastante fácil de identificar y bloquear con herramientas estándar de gestión del tráfico IP. Sin embargo, cuando los intentos de inicio de sesión proceden de cientos o miles de direcciones IP diferentes, como ocurre con las herramientas automatizadas o una botnet, el ataque puede ser mucho más difícil de detener.

El Credential Stuffing es muy difícil de detectar. Los atacantes cambian con frecuencia los métodos que utilizan para eludir las defensas y suplantar a los clientes autorizados. A las empresas les resulta difícil distinguir entre un ataque de Credential Stuffing y un cliente que simplemente escribe mal una contraseña o utiliza las credenciales incorrectas. Los falsos positivos con las soluciones de Credential Stuffing son una gran preocupación, y ninguna empresa quiere enfrentarse a la ira de los clientes frustrados a los que, por error, se ha restringido el acceso a su cuenta.

Una de las estrategias más satisfactorias para prevenir el Credential Stuffing es educar a los clientes, además de utilizar una solución de gestión de bots que combine los análisis avanzados de anomalías de comportamiento y telemetría de comportamiento con el aprendizaje automático. Aquí es donde Bot Manager de Akamai puede ayudar.

Lea el blog de Akamai: Enemigo a las puertas: análisis de los ataques a las empresas de servicios financieros

Bot Manager de Akamai

Bot Manager de Akamai utiliza varias tecnologías patentadas para detectar y mitigar los bots en el primer contacto. Bot Manager observa el tráfico en el borde de Internet, donde los usuarios se conectan primero a una aplicación y donde Bot Manager puede acceder a datos precisos sobre patrones, tipos de tráfico y volumen de tráfico. Al ver una media de 1,5 millones de solicitudes de bots y 280 millones de inicios de sesión de bots al día, Bot Manager utiliza algoritmos de aprendizaje automático para comprender cómo es el "tráfico limpio" y distinguir los bots buenos de los malos. Al incorporar automáticamente la información de los investigadores de inteligencia sobre amenazas de Akamai, Bot Manager emite una puntuación de bots que combina todos los activadores de detección para identificar bots sofisticados y obtener una evaluación más precisa de cada solicitud.

Con Bot Manager de Akamai, su empresa puede:

- Mitigar ataques de Credential Stuffing. Comprender qué interacciones son legítimas y proteger su empresa de actividades fraudulentas, a la vez que genera confianza con los consumidores y partners.

- Minimizar la carga de trabajo dedicada a la solución de problemas. Reducir los recursos financieros y de personal necesarios para comprobar constantemente si hay cuentas comprometidas, sustituir cuentas robadas y abordar las quejas de los usuarios después de un ataque de bots.

- Mejorar la toma de decisiones. Los análisis e informes detallados permiten a los equipos de TI tomar mejores decisiones basadas en datos sobre el recorrido de los clientes, la situación de seguridad, la tolerancia al riesgo y las operaciones de TI.

Lea el blog de Akamai: Credential Stuffing y robo de cuentas: perspectiva empresarial

Funciones clave de Bot Manager de Akamai

Akamai Bot Manager incluye funciones sofisticadas e innovadoras para prevenir ataques de Credential Stuffing y otras actividades peligrosas de bots.

- Los directorios de bots conocidos permiten que Bot Manager responda automáticamente a los bots conocidos, tanto buenos como malos, de forma adecuada.

- La detección de bots dinámica utiliza modelos y técnicas de IA y aprendizaje automático para detectar bots desconocidos en la primera interacción. Entre ellos se incluyen el análisis del comportamiento del usuario, la detección automatizada del navegador, la detección de anomalías HTTP, la identificación de huellas dactilares del navegador, las tasas elevadas de solicitudes, y mucho más.

- Un modelo de puntuación de bots puntúa automáticamente cada solicitud y calcula la probabilidad de que una solicitud provenga de un bot.

- La configuración personalizada para los terminales proporcionan la flexibilidad necesaria para definir respuestas estratégicas de forma diferente para cada terminal. Un simulador de ajuste de respuesta adapta las respuestas estratégicas en función de la tolerancia al riesgo y del terminal.

- Las capacidades de ajuste automático reducen la necesidad de intervención humana a medida que los bots evolucionan.

- Las acciones de respuesta matizadas mejoran la mitigación de bots con opciones como ofrecer contenido alternativo, presentar un desafío y mucho más.

Preguntas frecuentes

El Credential Stuffing es un intento fraudulento de obtener acceso no autorizado a una cuenta de usuario mediante la inyección automática de nombres de usuario y contraseñas robados en un formulario de inicio de sesión en un sitio web.

Los ataques de fuerza bruta intentan adivinar las contraseñas sin contexto ni pistas, utilizando caracteres al azar. El Credential Stuffing utiliza datos expuestos, lo que reduce drásticamente el número de posibles respuestas correctas.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.