La autenticación multifactor (MFA), o autenticación de dos factores, mejora la seguridad al requerir a los usuarios que presenten dos o más tipos de verificaciones al solicitar acceso a las aplicaciones y los servicios. Las soluciones de MFA basadas en FIDO2 pueden ayudar a evitar las vulneraciones de seguridad resultantes de ataques de Credential Stuffing, phishing, ingeniería social y máquina intermediaria, diseñados para robar credenciales de inicio de sesión. Las empresas que implementan la seguridad MFA pueden reducir los incidentes de vulneraciones hasta en un 99,9 % con respecto a las empresas que no lo hacen.

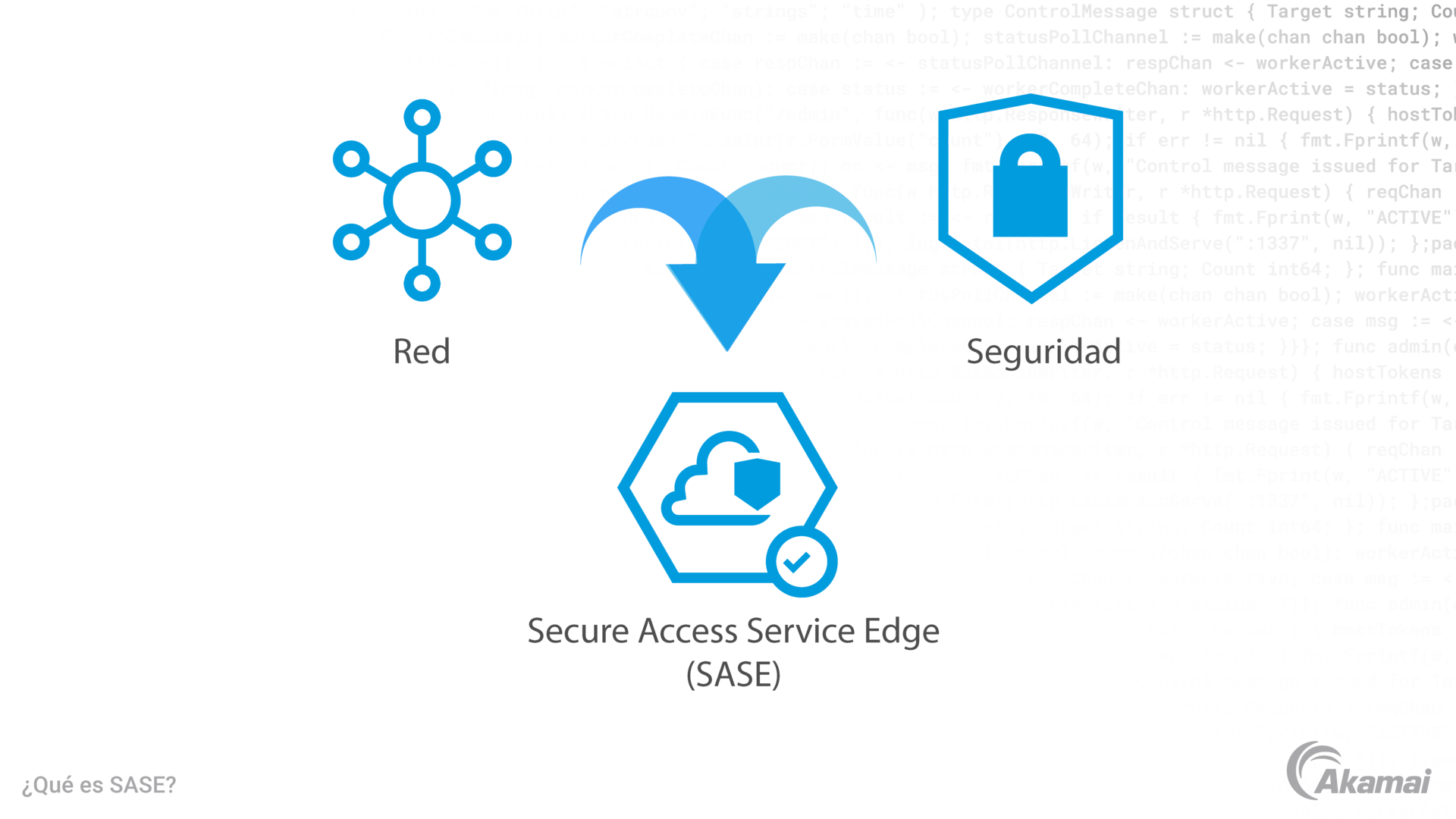

Secure Access Service Edge (SASE) es un marco de seguridad empresarial basado en la nube diseñado para abordar los desafíos de seguridad y de red causados por la transformación digital de la empresa. La migración a la nube, junto con las plantillas cada vez más móviles, ubica a los usuarios, los dispositivos, las aplicaciones y los datos fuera del centro de datos empresariales y la red, creando así un "cambio en el patrón de acceso". Presentado por Gartner, el modelo SASE responde a este cambio distribuyendo controles de red y de seguridad de red en el Edge, lo más cerca posible a los usuarios.

Arquitectura SASE

SASE ofrece servicios convergentes de seguridad y red desde una única plataforma nativa en la nube distribuida de forma global. Las capacidades de Edge Computing, aceleración y escalabilidad para satisfacer a los clientes están integradas con el acceso de red Zero Trust (ZTNA), la aplicación web y protección API como servicio (WAAPaaS) y los servicios de security web gateway en la nube(SWG) para proteger a sus usuarios. Las organizaciones pueden proteger y habilitar los recursos empresariales al tiempo que protegen y distribuyen sus webs, aplicaciones y API.

Ventajas de SASE

Si se implementa de forma eficaz, el marco SASE puede:

- Reforzar la seguridad. El marco SASE sitúa las funciones de seguridad lo más cerca posible del usuario final, lo que mejora la situación de seguridad general y dificulta a los hackers la explotación de las vulnerabilidades y que sus ataques lanzados logren tener éxito.

- Mejorar la resiliencia. Por su naturaleza nativa en el Edge, contar con un marco SASE proporciona conectividad de baja latencia y seguridad para usuarios, dispositivos y servicios. Una estructura mundial de puntos de presencia (PoP) proporciona controles de red y seguridad sin que esto suponga reducir el rendimiento.

- Minimizar los costes y la complejidad. Con la integración de los servicios de red y seguridad, la arquitectura SASE reduce la complejidad para los equipos de TI y seguridad e incrementa, al mismo tiempo, la visibilidad y reduce el coste de la gestión.

- Adoptar Zero Trust. La arquitectura SASE utiliza una gran cantidad de señales de amenaza y contextuales para acceder de forma segura a los recursos internos y a Internet. Solo los usuarios y dispositivos autorizados, de confianza y autenticados, tienen acceso a la red.

- Habilitar escenarios de negocio. El marco SASE permite crear nuevos escenarios de negocio digital al ofrecer controles de seguridad en el Edge, donde más se necesitan para proteger a los usuarios, dispositivos y recursos que se encuentran fuera de la red y fuera del alcance de una pila de seguridad local.

- Aumentar la eficacia. Al proporcionar una única plataforma en la que crear una estrategia de seguridad empresarial, SASE alinea las soluciones de seguridad y los equipos de TI, al tiempo que les permite trabajar en conjunto.

Cómo implementar la arquitectura SASE

La adopción de una solución SASE puede completarse en un proceso de seis pasos.

- Definir el Edge. La forma en que defina sus límites actuales, así como hacia dónde quiere dirigirse, determinará las herramientas que necesita para implementar la arquitectura SASE.

- Identificar las capacidades críticas. Determine qué funciones específicas necesita tanto para la red como servicio (NaaS) como para la seguridad de la red como servicio (NSaaS). Estas pueden incluir, entre otras, soluciones para la gestión de bots, protección contra DDoS, seguridad de DNS, firewall de aplicaciones web, acceso de red Zero Trust, CDN, informática sin servidor y aceleración de aplicaciones.

- Realizar un análisis de brechas. Después de definir lo que se debe proteger y las herramientas que necesitará integrar, realice un análisis de brechas para determinar dónde es necesaria la inversión para llevar a cabo su estrategia.

- Definir datos técnicos. Determine la madurez y la eficacia de sus sistemas de red y de seguridad analizando qué herramientas se han adquirido pero no se han optimizado, cuáles están personalizadas y limitadas a versiones obsoletas, cuáles tienen actualizaciones pendientes retrasadas y si tiene muy pocos recursos de personal para mantener varios sistemas dispares.

- Planificar sus fases de transición. El cambio a un marco SASE es un proceso multifase. Puede implicar abandonar las soluciones puntuales individuales o comenzar con la adopción de tecnologías de acceso de red Zero Trust. La adopción de una puerta de enlace web segura y un intermediario de seguridad de acceso a la nube son pasos importantes, y la protección de API y aplicaciones web, así como la seguridad de DNS y las protecciones contra DDoS también son funciones fundamentales que deben adoptarse durante la transición.

- Conseguir la aceptación de los principales interesados. Al elaborar el caso de negocio para el cambio a SASE, destaque cómo la consolidación de proveedores reducirá los costes y la complejidad. Céntrese en el hecho de que contar con un modelo respaldado por analistas del sector, como SASE, ofrece validación, recursos probados y especialistas a los que consultar.

Preguntas frecuentes

SASE (Secure Access Service Edge) es un marco de seguridad definido por Gartner. En una arquitectura SASE, las tecnologías de seguridad y conectividad de red convergen en una única plataforma distribuida en la nube que hace posible una transformación digital segura y rápida.

El marco SASE incorpora varias tecnologías de seguridad en un único modelo de servicio. Entre ellas se incluyen el acceso de red Zero Trust (ZTNA), la red de área extensa definida por software (SD-WAN), el agente de seguridad de acceso a la nube (CASB), los firewalls de nueva generación y los firewalls como servicio (FWaaS), las puertas de enlace web seguras (SWG) y la autenticación multifactor (MFA).

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.