¿Qué es DNSSEC y cómo funciona?

Publicado originalmente el 19 de marzo de 2021; actualizado en abril de 2025

Contenido

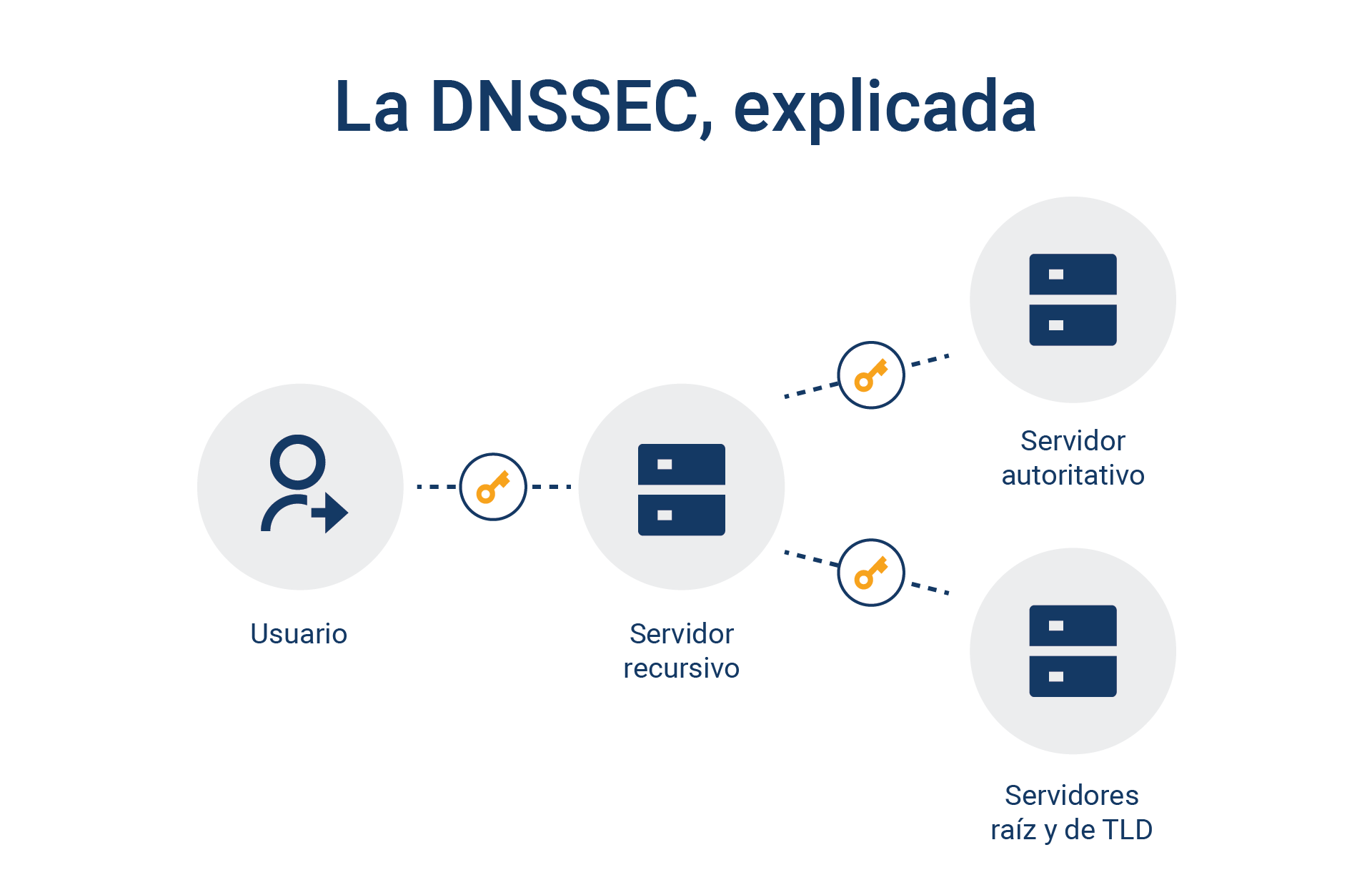

Las extensiones de seguridad del sistema de nombres de dominio (DNSSEC) son firmas criptográficas que se agregan a los registros DNS para proteger los datos transmitidos a través de redes de protocolo de Internet (IP). Las DNSSEC existen porque los arquitectos fundadores de DNS no incluyeron ninguna medida de seguridad de protocolo. Esto permitió a los atacantes descubrir oportunidades para recopilar registros y dirigir a los usuarios a sitios web fraudulentos. Por ello, se introdujo el protocolo DNSSEC para añadir una capa de autenticidad e integridad de los datos a las respuestas DNS.

DNSSEC funciona agregando firmas criptográficas a los registros DNS existentes para establecer un DNS seguro. Las firmas se almacenan en servidores de nombres DNS junto con tipos de registro comunes, como AAAA y MX. A continuación, al comprobar la firma que corresponde a un registro DNS solicitado, puede comprobar que el registro procede directamente de su servidor de nombres autoritativo. Esto significa que el registro nunca se envenenó ni manipuló de otro modo durante su tránsito digital, evitando así la introducción de registros falsos.

Facilite la validación de firmas mediante el uso de registros DNS

En función de la situación, DNSSEC agregará uno de los siguientes tipos de registro DNS para facilitar la validación de la firma:

Firma del registro de recursos (RRSIG): contiene una firma DNSSEC criptográfica para un conjunto de registros.

DNSKEY: contiene una clave de firma pública.

DS: contiene el hash de un registro DNSKEY.

NSEC y NSEC3: proporciona un enlace al siguiente nombre de registro de la zona y también enumera los tipos de registro disponibles para el nombre del registro.

CDNSKEY y CDS: transmite el estado DS solicitado de la zona secundaria a la zona principal y solicita actualizaciones a los registros DS de la zona principal.

¿Debo habilitar DNSSEC en mi dominio?

La implementación de DNSSEC ayuda a proteger su dominio contra el envenenamiento de caché de DNS y la falsificación de respuestas. Se trata de un complemento esencial a su dominio, ya que el panorama digital actual exige que la arquitectura del propietario de un sitio web esté protegida de principio a fin, y un ataque DNS que consiga su propósito puede dañar en gran medida la reputación de una marca.

La resolución de DNS se produce antes de que un usuario interactúe con la aplicación de un sitio web. Si un atacante intercepta la solicitud de DNS, un usuario que esté intentando visitar un sitio web puede interactuar con un sitio falso (destinado a engañar al usuario) y no con el sitio deseado, y la agresiva arquitectura de almacenamiento en caché del protocolo dificulta la rectificación rápida de los registros envenenados.

Por lo tanto, incluso si un sitio web está protegido por firewalls sólidos, los datos y la tecnología de un usuario final estarán en riesgo si la arquitectura DNS de un sitio no está suficientemente protegida con el uso de DNSSEC (Figura).

Cómo funciona DNSSEC

Cómo funciona DNSSEC

Agrupación de registros DNS en RRSets

La integración de DNSSEC con su dominio comienza con la agrupación de registros DNS por nombre y tipo de registro en conjuntos de registros de recursos (RRSets). El propio DNS se divide en zonas DNS. Una zona es una parte del espacio de nombres DNS general supervisada por la organización general del propietario del DNS o por un administrador de red. Esta zona permite el mantenimiento en profundidad de los componentes DNS, como servidores de nombres autoritativos.

Cada zona está firmada por un emparejamiento de claves públicas y privadas conocido como clave de firma de zona (ZSK). La firma resultante se publica como un registro RRSIG en el propio archivo de zona. Por ejemplo, si el nombre de host “www.dsnsecexample.com” incluye un registro A y AAAA, el archivo de zona anunciará un registro RRSIG correspondiente para cada versión IP.

Al aislar las zonas DNS entre sí, las zonas adyacentes se protegen en el caso de que una zona sea infectada por un atacante.

Firmas de registros de recursos

Un registro RRSIG contiene una firma DNSSEC digital de un RRSet. Estas firmas digitales se utilizan para autenticar cualquier dato que se encuentre en los RRSets firmados. Los componentes de resolución pueden verificar la firma con una clave pública almacenada en un registro DNSKEY.

Estos RRSets para tipos de registro y nombres de dominio propios se almacenan dentro de una zona DNS firmada. Cuando un servidor de nombres de dominio utiliza una clave privada de par ZSK para firmar RRSets dentro de una zona determinada, se utiliza un registro RRSIG para almacenar las firmas digitales de cada RRSet. Como tal, una zona con firma contiene un registro RRSIG para cada RRSet.

Un registro RRSIG consta de estos componentes:

- Tipo cubierto: tipo de registro DNS cubierto por la RRSIG.

- Algoritmo: algoritmo criptográfico que genera la firma final.

- Recuento de etiquetas: número de etiquetas en el nombre de registro RRSIG original (utilizado para validar comodines).

- Periodo de vida (TTL) original: valor de TTL del conjunto de registros cubiertos.

- Caducidad de la firma: hora a la que caduca la firma.

- Creación de la firma: hora a la que se creó inicialmente la firma.

- Etiqueta de clave: valor numérico para identificar el registro DNSKEY utilizado para validar esta firma RRSIG.

- Nombre de la persona firmante: nombre del registro DNSKEY utilizado para validar esta firma.

- Firma: firma criptográfica utilizada para verificar la transmisión.

Claves de firma de zona

Una ZSK es una clave para autenticar los datos transmitidos. La ZSK es un aspecto del mismo RRSet que la clave de firma de clave (KSK), que tiene una clave privada correspondiente para firmar este RRSet de DNSKEY. Cada zona tiene un par de ZSK, y una zona habilitada para DNSSEC anunciará la ZSK pública como un registro DNSKEY para que los componentes de resolución puedan autenticar los valores de RRSIG.

La validación DNSSEC no distingue entre las ZSK y otras claves de autenticación DNSSEC, lo que permite utilizar una clave como clave de firma de clave y como ZSK. La verificación correcta indica que los registros DNS no se falsificaron ni manipularon en tránsito, ya que solo el administrador de zona tendrá acceso a la ZSK privada.

La ZSK corresponde a la clave privada utilizada para firmar una zona y suele formar parte del mismo RRSet que la clave pública de firma que corresponde a la clave privada que firma este RRSet.

Claves de firma de clave

La KSK es un par de claves más caro desde el punto de vista informático implementado para mejorar aún más la situación de seguridad de los registros DNSKEY. Se introdujo para aliviar la carga de gestión del administrador de zonas. La KSK corresponde a una clave privada y se utiliza para firmar otras claves de autenticación para una zona determinada.

Normalmente, la clave privada correspondiente a una KSK firmará una ZSK, que a su vez tiene una clave privada correspondiente para firmar otros datos encontrados dentro de la zona DNS. Los componentes de resolución autenticarán esta firma digital con el registro DNSKEY de texto simple pertinente que anuncia la KSK pública.

Las KSK y sus registros de firmantes de delegación correspondientes solo se actualizan periódicamente, en lugar de las ZSK, que se actualizan con mayor frecuencia. Por lo tanto, la arquitectura ideal desde el punto de vista de la seguridad y las operaciones es firmar una ZSK rotada con frecuencia con una KSK independiente y más duradera. Esta implementación haría más para proteger la zona DNS contra amenazas potenciales, al tiempo que minimizaría la cantidad de mantenimiento continuo de DNSSEC.

Registros de firmante de delegación

DNSSEC estableció el registro de firmante de delegación (DS) para crear un modelo de "cadena de confianza" con los componentes de resolución de DNS públicos. En estos escenarios, los agentes maliciosos podrían, teóricamente, suplantar las respuestas de DNS y devolver un registro DNSKEY falsificado que comprometiera la integridad de la zona. Los registros de DS publican una huella digital de la KSK pública en la zona principal.

Durante la validación, el componente de resolución se asegurará de que el registro de DS de la zona principal coincide con el registro DNSKEY correspondiente de la zona secundaria para autenticar la legitimidad del par de claves secundario. Esta cadena de confianza se mantiene hasta la zona raíz, que incluye anclajes de confianza

NSEC y NSEC3

El registro Next Secure (NSEC) se puede utilizar para determinar si existe un nombre dentro de una zona determinada. Se introdujo para resolver el problema de los casos en los que no existen registros en una zona, a menudo conocido como el problema de “autenticación de denegación de existencia”. Los atacantes podrían aprovechar esta vulnerabilidad y hacer que un sitio quede inutilizable falsificando una respuesta NXDOMAIN para el nombre de host del sitio web.

NXDOMAIN corrige este defecto al incluir un registro NSEC que indica el siguiente registro canónico en la zona que existe cuando se recibe una consulta para un nombre inexistente, así como el tipo de registros que aparecen en ese nombre.

Por ejemplo, si se ordenara la zona “example.com” y “beta.example.com” fuera el primer registro, una consulta para “alpha.example.com” daría como resultado un registro NXDOMAIN y un registro NSEC apuntando a “beta.example.com.” Los registros NSEC, al igual que cualquier otro registro, están firmados por la ZSK y tienen una RRSIG correspondiente. Como resultado, una respuesta NXDOMAIN requiere que un registro RRSIG NSEC autenticado sea válido.

NSEC3 se desarrolló para abordar el problema de los registros NSEC que se utilizan para enumerar todos los registros válidos en una zona. NSEC3 se comporta de forma idéntica a NSEC, excepto que el siguiente nombre seguro de la zona está protegido mediante hash, en lugar de mostrarse en texto plano. Esto ayuda a proteger la información y a evitar el “paso por zonas”.

Modos de funcionamiento DNSSEC

Existen muchos modos de funcionamiento de DNSSEC, cada uno con su propio enfoque único sobre cómo se firman los datos de la zona DNS. Algunos de estos modos incluyen:

- Firma sin conexión de zonas estáticas

- Firma online centralizada

- Firma sobre la marcha

Firma sin conexión de zonas estáticas

Uno de los modos más comunes es la firma sin conexión de zonas estáticas, que permite una protección sólida para el sistema de firma frente a amenazas externas. Este modelo operativo conserva todas las claves privadas que se encuentren en un equipo que no esté conectado actualmente a la red y es efectivo en los casos en los que la información encontrada en la zona DNS no se altera con frecuencia.

Firma online centralizada

La firma online centralizada es otro modo recurrente de funcionamiento de DNSSEC. En los casos en los que los administradores firman datos en un DNS dedicado de acceso restringido, la firma online centralizada permite modificar y publicar rápidamente los datos de DNS en la zona. Al igual que con la firma sin conexión de zonas estáticas, en la firma online centralizada, un firmante central único o replicado realiza todas las firmas de datos. A continuación, los datos firmados recientemente circulan a los servidores DNS autoritativos.

Firma sobre la marcha

La firma de datos sobre la marcha es un modo de funcionamiento DNSSEC que permite a los servidores DNS autoritativos firmar los datos según sea necesario. El problema de este enfoque es que puede crear una situación en la que la clave exista en una variedad de máquinas diferentes, cada una con acceso directo a Internet, lo que introduce más vías para el acceso externo al espacio de nombres por parte de los atacantes.

La distribución de claves, cuando un remitente elige un valor de clave secreta y, a continuación, lo envía de forma segura al receptor, también se vuelve más compleja gracias a la firma sobre la marcha y puede aumentar innecesariamente los requisitos informáticos en cada nodo.

Riesgos de la incorporación de DNSSEC

Aunque DNSSEC es una forma inestimable de aumentar la seguridad de la red, puede introducir vulnerabilidades críticas de forma involuntaria. DNSSEC puede aumentar el riesgo y amplificar los efectos de los ataques distribuidos de denegación de servicio (DDoS), en los que un servidor, servicio o red se ve interrumpido por el tráfico de varios dispositivos a la vez.

DNSSEC también aumenta el número de respuestas a consultas DNS, ya que la tecnología requiere campos adicionales e información criptográfica para verificar correctamente los registros. Esto significa que las respuestas de gran volumen pueden permitir a los agentes maliciosos un volumen de ataque mucho mayor contra una zona que si no se implantara la DNSSEC.

Se requiere un handshake de tres vías

Dado que el protocolo de control de transmisión (TCP) es un protocolo orientado a la conexión, es lento y requiere una negociación en tres pasos. Como tal, el DNS (y, por lo tanto, DNSSEC) se basa en el protocolo de datagramas del usuario (UDP), un protocolo más rápido, aunque arriesgado, que no tiene requisitos para abrir, mantener o terminar una conexión, ni puede garantizar la entrega de datos firmados a su destino. El UDP solo proporciona la funcionalidad de comprobación de errores más básica en forma de sumas de comprobación y, como no requiere un protocolo de negociación, los atacantes pueden interceptar fácilmente los datos transmitidos.

La suplantación de UDP se produce cuando los atacantes crean un paquete de solicitud UDP válido que enumera la dirección IP de su destino como la dirección IP de origen de UDP. A continuación, el atacante puede enviar la IP de origen suplantada a algún servidor intermedio, que enviará todos sus paquetes de respuesta UDP, generando así una respuesta mucho mayor que el paquete de solicitud. Esta respuesta es suficiente para elevar el nivel de tráfico de ataque enviado a la dirección IP del destino.

Estas circunstancias también aumentan la longitud de las consultas DNS, lo que amplifica la gravedad de los ataques. El grado en que estos ataques se amplifican se puede expresar como una relación entre el tamaño de la respuesta y el tamaño de la solicitud. Por ejemplo, si un atacante envía una solicitud de 64 bytes a un servidor DNS, puede generar más de 3400 bytes de tráfico malicioso para dirigirlo hacia la víctima elegida.

Entender la ceremonia de firma de raíz

Una ceremonia de firma de raíz DNS es un procedimiento riguroso que se realiza para firmar la información de claves públicas de la zona DNS raíz durante los próximos meses. Este proceso garantiza que habrá menos de una oportunidad entre un millón de que un grupo de conspiradores pueda comprometer la clave de firma raíz. Tiene lugar en una de las dos ubicaciones que protegen la KSK raíz. La clave de firma privada utilizada en este proceso es una clave para desbloquear el Internet protegido por DNSSEC.

Solución de problemas de zona DNS raíz sin zona principal

Esta ceremonia resuelve el problema de las zonas DNS raíz sin zona principal, lo que significa que una zona no puede ser supervisada por alguna zona principal para su integridad. Requiere un puñado de participantes, incluido un administrador de ceremonias, un testigo interno, un controlador de la caja de seguridad de credenciales, un controlador seguro de hardware y tres oficiales criptográficos. Cada miembro es un miembro del personal de la Corporación de Internet para la Asignación de Nombres y Números (ICANN), aparte de los oficiales criptográficos que son voluntarios de la comunidad de Internet.

Acceso a la caja de seguridad de credenciales

Hay dos cajas de seguridad: la de las credenciales y la del hardware. Se debe acceder a ambas para tener acceso a la clave raíz. El controlador de la caja de seguridad de credenciales abre la caja de seguridad de credenciales, que contiene cajas de depósito seguras, cada una de las cuales requiere dos claves en poder del administrador de la ceremonia y un oficial criptográfico. Estas cajas contienen una tarjeta de operador y una tarjeta de permisos de seguridad que son necesarias para abrir el módulo de seguridad del hardware ubicado en la caja de seguridad del hardware. Las tarjetas se almacenan dentro de cajas de plástico envueltas en bolsas a prueba de manipulación, que se dejan en la caja de seguridad de las credenciales.

Apertura de la caja de seguridad del hardware

A continuación, el controlador de seguridad del hardware entra en la sala de seguridad y abre la caja de seguridad del hardware que contiene el módulo de seguridad del hardware. La caja de seguridad del hardware también contiene un portátil que no tiene batería ni disco duro y está diseñado para enviar comandos al módulo de seguridad. Esto es lo que se utilizará para firmar las claves de DNS raíz en la ceremonia, cada aspecto de la cual se graba meticulosamente y se transmite por streaming en directo a Internet por el bien de la posteridad.

Involucrar a los oficiales criptográficos

Una vez que comienza la ceremonia, los oficiales criptográficos deben entregar sus tarjetas de operador al administrador de la ceremonia, quien arranca el portátil desde un DVD e inicializa el USB que graba los registros de la ceremonia. A continuación, este administrador utiliza las tres tarjetas de operador para activar el módulo de seguridad, que se conecta al portátil mediante un cable ethernet.

La solicitud de firma de clave se carga en el portátil y se calcula un hash de PGP de la solicitud de firma de clave, que se verifica para garantizar que es idéntico al hash proporcionado. En este punto, el administrador de la ceremonia firma la solicitud de firma de clave con la KSK privada, que crea una colección de firmas digitales: el registro RRSIG.

Implemente DNSSEC hoy mismo para reforzar la seguridad de dominios

Solo se necesita un ataque DNS con éxito en su dominio para que afecte de forma permanente a la integridad de su ecosistema digital y a la reputación de su marca en su conjunto. Las firmas criptográficas DNSSEC fortalecen el proceso de resolución de DNS para proteger su dominio de ciberamenazas como el envenenamiento de caché y la falsificación de respuestas. En última instancia, esto permite una ciberseguridad integral para los datos y la tecnología de su organización y de sus usuarios finales.

Explore las diversas soluciones de DNS de Akamai

Akamai continúa ampliando nuestra plataforma para ofrecer una gama de servicios DNS superiores a los propietarios de dominios. Ventajas:

Consiga estabilidad y resiliencia de dominio con el servicio Edge DNS.

Equilibre la carga de sus centros de datos, implementaciones en la nube y CDN con Global Traffic Management.

Amplíe en gran medida su aplicación con Application Load Balancing (ALB) Cloudlet.

Asegúrese de que todos los dispositivos de la red posean una herramienta de seguridad de DNS y habilite su componente de resolución de DNS para que se convierta en una herramienta de seguridad con Secure Internet Access.

Acceda a una gama de recursos de DNS uniéndose a la comunidad de Akamai.

¿Es usted un profesional de DevOps? Consulte nuestra comunidad de desarrolladores.