Akamai 是一家专注于网络安全和云计算的公司,致力于支持并保护在线商业活动。我们领先的安全解决方案、卓越的威胁情报以及全球运营团队,构建了全方位、深度的防护体系,以守护企业关键数据与应用程序的安全。Akamai 全栈式的云计算解决方案依托全球广泛分布的平台,提供出色的性能与经济高效的服务。全球多家企业坚信,Akamai 能够提供卓越的可靠性、规模和专业知识,帮助其满怀信心地实现业务增长。

低速缓慢攻击是拒绝服务 (DoS) 攻击的一种类型,其目的是以非常缓慢的速度发送看似合法的应用程序流量或 HTTP请求(更为常见),从而规避检测。低速缓慢攻击也称为慢速攻击,所需的带宽较低,因此可以通过一台计算机或僵尸网络发动。这类攻击的流量很难检测,因为它表现为合法的 OSI 模型第 7 层(应用层)流量,发送速度也不足以触发容量安全警报。

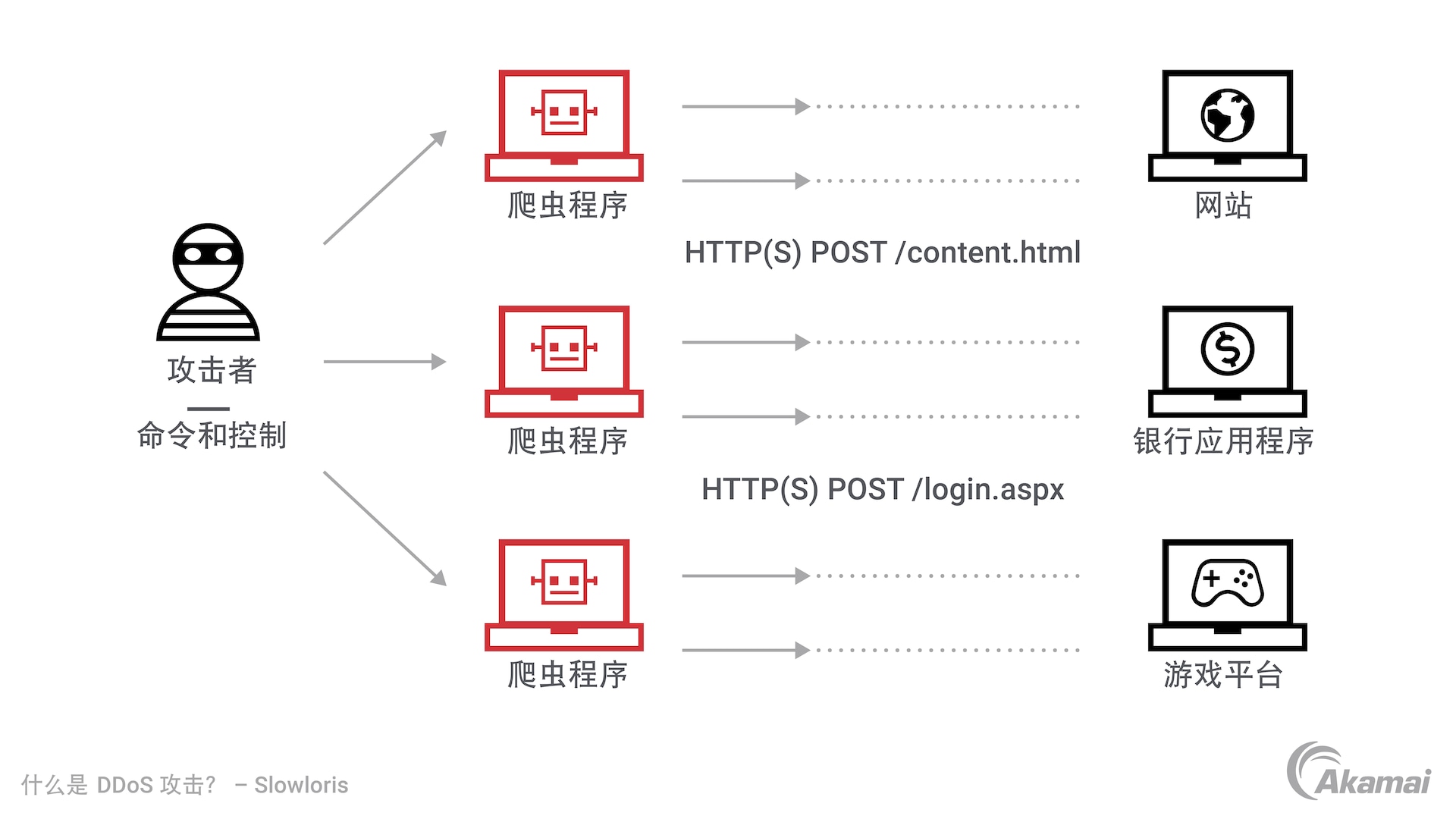

暴力破解攻击也可能使用低速缓慢的方法,以较低的速率尝试猜测用户名和密码来获得未经授权地访问帐户或系统的能力,以规避检测或避免触发锁定。攻击者利用被感染或入侵的主机构成的庞大网络发动攻击,其中包含的僵尸机数量可能有数千台乃至数百万台。

什么是 DoS 或 DDoS 攻击?

拒绝服务攻击 和分布式拒绝服务 (DDoS) 攻击以服务器、网站、应用程序或网络为攻击目标,向其发送大量恶意流量。拒绝服务攻击发送的流量或请求最终会耗尽服务器处理、带宽或内存资源,导致设备运行缓慢甚至崩溃,无法供有效流量和合法用户使用。DoS 攻击使用一台设备生成流量。DDoS 攻击使用数千台乃至数百万台感染了恶意软件、由网络犯罪分子控制的设备来生成流量。

低速缓慢攻击的工作原理是什么?

其他拒绝服务攻击在较短的时间段发送海量流量来轰炸服务器,相比之下,低速缓慢 DDoS 攻击向目标发送的恶意流量较少,能够避免产生可能触发安全警报的突发流量高峰。此类攻击向基于线程的 Web 服务器发送流量,通过缓慢的请求占用每一个线程。随着攻击规模逐渐扩大,服务器最终将无法响应合法流量。低速缓慢攻击通常专门针对 HTTP,但也可能涉及到使用传输速率缓慢的 TCP 会话攻击任何 基于 TCP 的服务。

低速缓慢攻击为何十分有效?

低速缓慢攻击十分有效,原因在于它们能够避开入侵检测系统的检测机制。发送到服务器的流量以极低的速率创建数据包,因而很难与合法流量区分开来。通过限制向服务器发送请求的速率,低速缓慢攻击可以规避通常用于识别和阻止传统 DDoS 攻击的速率保护技术。

低速缓慢攻击的常见类型有哪些?

低速缓慢攻击有三种常见类型,其中包括:

- Slowloris 攻击。 Slowloris 攻击会连接到服务器,并缓慢发送不完整的 HTTP 标头,导致服务器连接为等待接收标头的其余部分而保持开放状态。Slowloris 攻击能够消耗服务器上可用的最大连接数,最终造成服务器资源耗尽,无法响应合法用户。

- Sockstress。Sockstress 攻击利用 TCP/IP 三方握手中的漏洞创建无限期连接。

- R.U.D.Y. 此类攻击(R-U-Dead-Yet? 的首字母缩写,意为“你死了吗?”)生成 HTTP POST 请求来填充表单字段。恶意请求不会表明预计发送多少数据量,并且以极其缓慢的速率发送数据,因此服务器预计将收到更多数据,并持续使连接处于开放状态。

低速缓慢攻击的最佳抵御方法是什么?

阻止低速缓慢攻击需要网络安全团队部署多层式抵御方法。

- 行为分析。通过分析正常流量模式并持续实时监控流量行为,安全团队或许能发现指向低速缓慢攻击的异常情况。

- 实时监控。监控 CPU、内存、应用程序状态、连接表、应用程序线程等资源,或许能发现指向正在进行的攻击的异常情况。

- 增加连接数量。升级服务器可用性并增加连接数量,让低速缓慢攻击更难耗尽服务器资源。

- 基于反向代理的防护。这种方法可以抵御低速缓慢攻击,避免其到达源站服务器。

- 部署 DDoS 抵御和 DDoS 防护解决方案。 DDoS 防护解决方案可提供 Web 应用程序防火墙等多种技术,以检测和抵御攻击。