A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

Um ataque baixo e lento é um tipo de ataque de DoS (negação de serviço) projetado para evitar a detecção enviando tráfego e solicitações HTTP que parecem legítimas, mas em uma taxa muito lenta de volume. Também conhecido como ataque de taxa lenta, ataques baixos e lentos requerem pouca largura de banda e podem ser lançados a partir de um único computador ou com uma botnet. O tráfego deste tipo de ataque é difícil de detectar porque parece ser tráfego legítimo da Camada 7 de modelo OSI (a camada de aplicação) e não é enviado a uma taxa que acione alertas de segurança volumétricos.

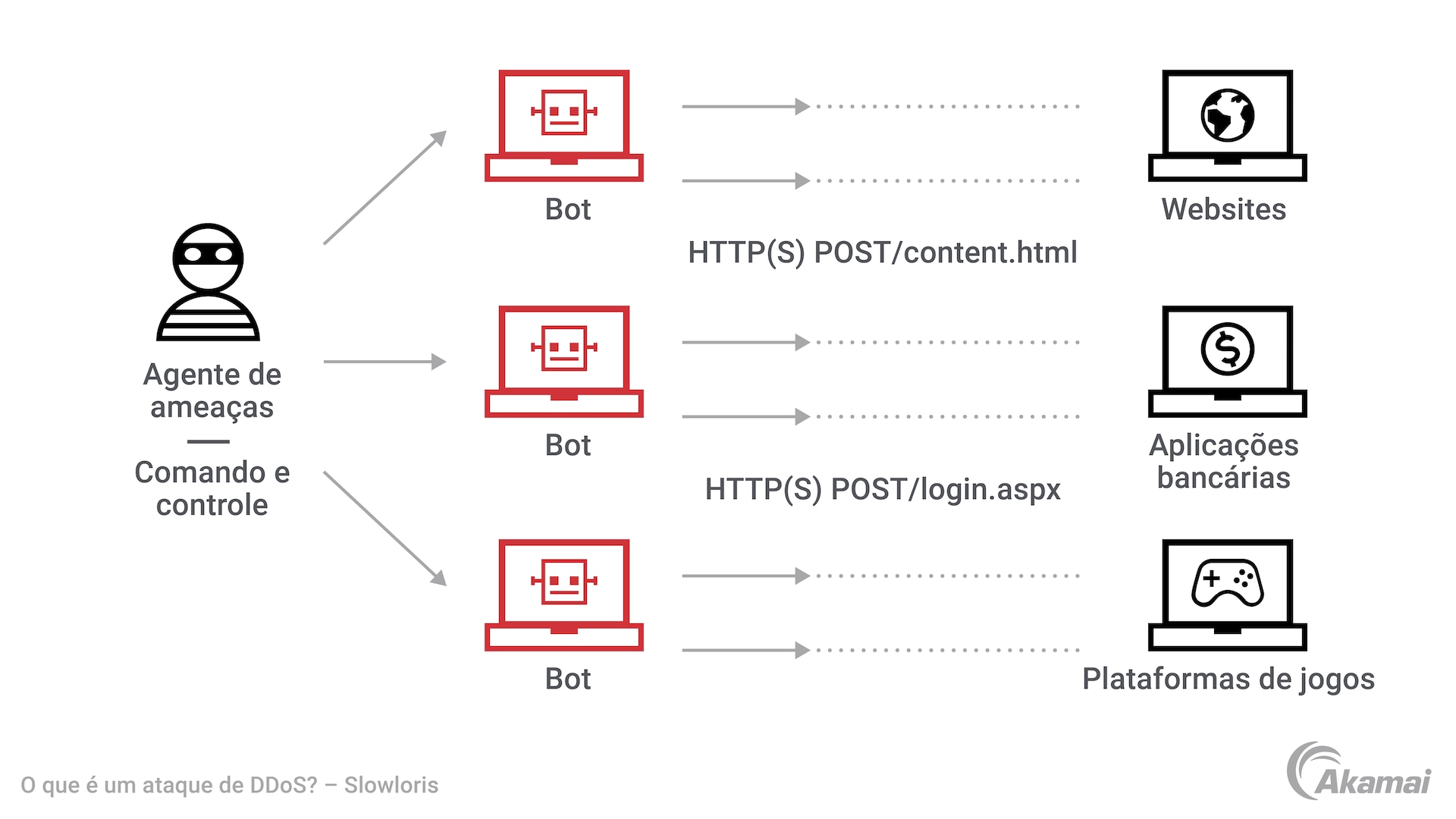

Os ataques de força bruta também podem usar uma metodologia baixa e lenta, tentando obter acesso não autorizado a uma conta ou sistema ao adivinhar o nome de usuário e a senha em uma taxa relativamente lenta para evitar a detecção ou o acionamento de um bloqueio. Os invasores aproveitam grandes redes de hosts infectadas ou comprometidas para realizar tais ataques, geralmente variando de milhares a milhões de bots.

O que são ataques de DoS ou DDoS?

Ataques de negação de serviço e ataques de negação de serviço distribuída (DDoS) visam servidores, websites, aplicações ou redes inundando-os com tráfego malicioso. Enviando tráfego ou solicitações que acabam esgotando o processamento, a largura de banda ou os recursos de memória de um servidor, os ataques de negação de serviço fazem com que o dispositivo fique lento ou trave, tornando-o indisponível para tráfego válido e usuários legítimos. Um ataque de DoS usa um único dispositivo para gerar tráfego. Um ataques de DDoS gera tráfego usando milhares ou milhões de dispositivos infecções por malware que estão sob controle de cibercriminosos.

Como funcionam os ataques baixos e lentos?

Em contraste com outros ataques de negação de serviço que bombardeiam um servidor com grandes quantidades de tráfego em um curto período de tempo, ataques de DDoS baixos e lentos enviam pequenas quantidades de tráfego mal-intencionado para o alvo para evitar picos repentinos que poderiam acionar alertas de segurança. Esse tipo de ataque envia tráfego para servidores da Web baseados em thread, vinculando cada thread com solicitações lentas. Quando isso é feito em uma escala progressivamente maior, o servidor acaba ficando impedido de responder ao tráfego legítimo. Ataques baixos e lentos geralmente se concentram em HTTP, mas também podem envolver sessões TCP com taxas de transferência lentas direcionadas a qualquer serviço baseado em TCP.

Por que os ataques baixos e lentos são eficazes?

Ataques baixos e lentos são eficazes porque passam pelo radar de sistemas de detecção de intrusão. Como o tráfego enviado aos servidores cria pacotes em uma taxa muito lenta, é difícil distinguir do tráfego legítimo. Ao limitar a taxa de solicitações enviadas a um servidor, ataques baixos e lentos podem escapar das técnicas de proteção de taxa normalmente usadas para identificar e bloquear ataques de DDoS tradicionais.

Quais são os tipos comuns de ataques baixos e lentos?

Três dos ataques baixos e lentos mais comuns são:

- Slowloris. Um ataque Slowloris conecta-se a um servidor e envia lentamente cabeçalhos HTTP parciais, fazendo com que o servidor mantenha a conexão aberta enquanto aguarda o restante do cabeçalho. Ao consumir o número máximo de conexões disponíveis no servidor, os ataques Slowloris acabam esgotando os recursos do servidor e o impedindo de responder a usuários legítimos.

- Sockstress. Um ataque Sockstress explora uma vulnerabilidade no handshake tridirecional TCP/IP para criar uma conexão indefinida.

- R.U.D.Y. Este ataque (um acrônimo para R-U-Dead-Yet?) gera solicitações HTTP POST para preencher campos de formulário. Como as solicitações mal-intencionadas não dizem o quanto de dados esperar e depois enviam dados muito lentamente, um servidor continuará mantendo as conexões abertas, antecipando a chegada de mais dados.

Qual é a melhor forma de mitigar ataques baixos e lentos?

A interrupção de ataques baixos e lentos requer que as equipes de cibersegurança implantem uma abordagem multicamadas para mitigação.

- Análise comportamental. Ao analisar padrões normais de tráfego e monitorar continuamente o comportamento do tráfego em tempo real, as equipes de segurança podem notar anomalias que apontam para um ataque baixo e lento.

- Monitoramento em tempo real. Monitorar recursos, como CPU, memória, estados de aplicativos, tabelas de conexão, threads de aplicações, e outros recursos pode revelar anomalias que apontam para um ataque em andamento.

- Maiores interconexões. A atualização da disponibilidade do servidor e a adição de mais conexões tornam mais difícil para um ataque baixo e lento esgotar os recursos de um servidor.

- Proteção reversa baseada em proxy. Essa abordagem mitiga os ataques lentos e baixos antes que eles cheguem ao servidor de origem.

- Implantação de mitigação de DDoS e de soluções de proteção de DDoS. Soluções de proteção contra DDoS oferecem várias tecnologias, como firewalls de aplicações da Web, para detectar e mitigar ataques.