Um ataque de DDoS do tipo reflexão de CLDAP pode resultar em interrupção da rede, tempo de inatividade do website e perdas financeiras.

O que são ataques de DDoS do tipo reflexão de CLDAP?

Nos últimos anos, os ataques de negação de serviço distribuída (DDoS) se tornaram uma ameaça significativa para empresas e organizações em todo o mundo. Os invasores usam várias táticas, técnicas e procedimentos para sobrecarregar servidores com tráfego, tornando websites ou serviços indisponíveis para os usuários. Uma das técnicas usadas pelos cibercriminosos é a amplificação e a reflexão de ataques de DDoS. Um tipo específico de ataque de amplificação chamado reflexão de CLDAP tem sido amplamente usado desde 2016, e esta página ajuda a explicar como funciona e o que você pode fazer para se proteger contra ele.

O que é um CLDAP?

CLDAP significa Connectionless Lightweight Directory Access Protocol. É uma RFC usada por vários dispositivos e servidores para acessar serviços do Active Directory em redes locais ou públicas. O LDAP, seu equivalente do TCP (Transmission Control Protocol, Protocolo de controle de transmissão), é a versão orientada por conexão do UDP (User Datagram Protocol, Protocolo de datagrama do usuário), CLDAP. Esse vetor de ataque é um tipo de ataque de DDoS que explora os pontos fracos do protocolo para sobrecarregar uma rede de destino com tráfego.

O que é um CLDAP?

CLDAP significa Connectionless Lightweight Directory Access Protocol. É uma RFC usada por vários dispositivos e servidores para acessar serviços do Active Directory em redes locais ou públicas. O LDAP, seu equivalente do TCP (Transmission Control Protocol, Protocolo de controle de transmissão), é a versão orientada por conexão do UDP (User Datagram Protocol, Protocolo de datagrama do usuário), CLDAP. Esse vetor de ataque é um tipo de ataque de DDoS que explora os pontos fracos do protocolo para sobrecarregar uma rede de destino com tráfego.

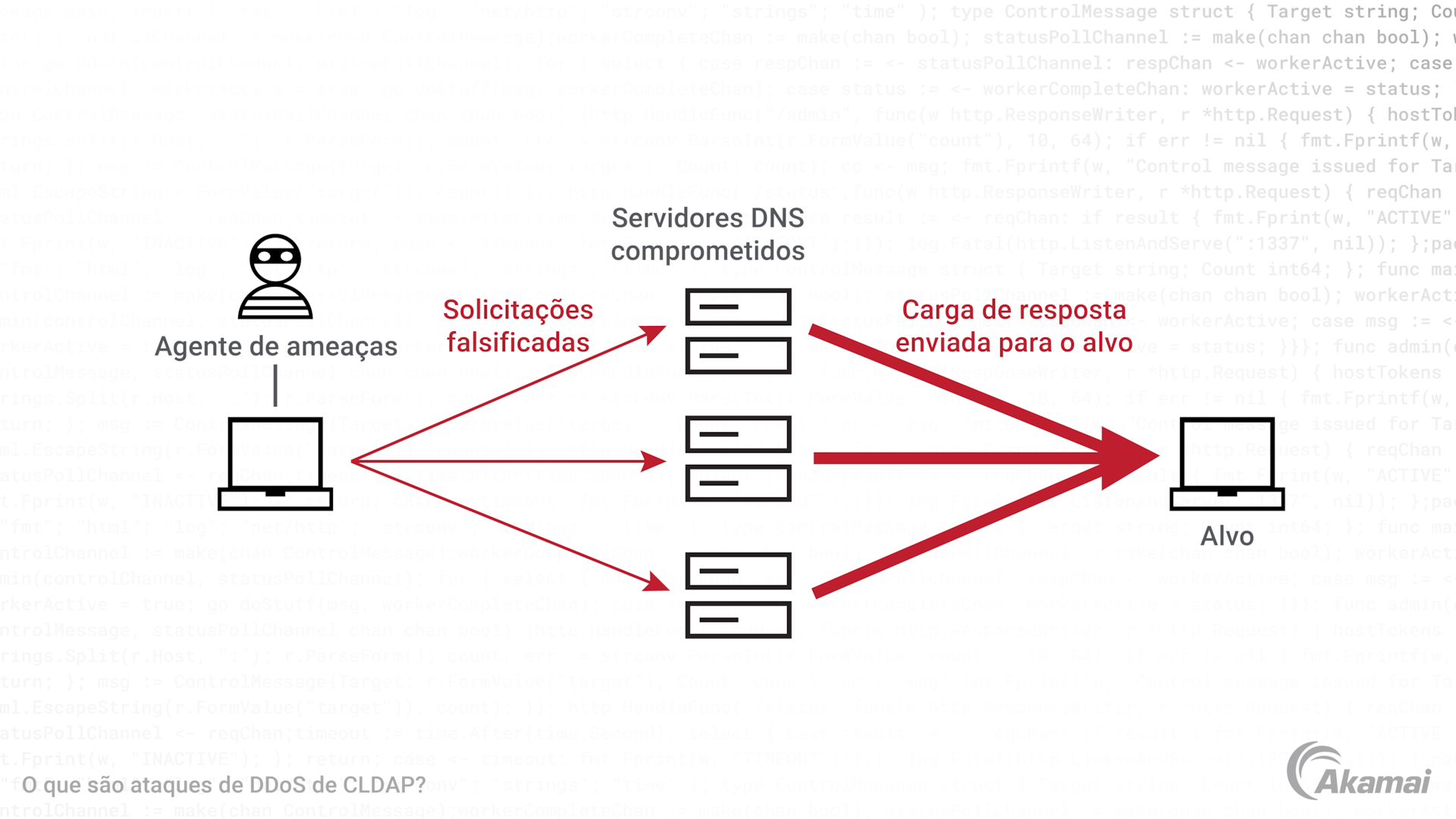

Nesse ataque, os hackers enviam um grande número de solicitações CLDAP falsas para abrir servidores na Internet. Geralmente, esses servidores DNS respondem às solicitações falsas enviando uma quantidade muito maior de dados para a rede de destino do que a que foi originalmente enviada pelo invasor. Esse efeito de amplificação pode resultar em um enorme fluxo de dados que sobrecarregam a rede de destino, tornando-a inacessível para usuários legítimos.

Como funciona um ataque de DDoS do tipo reflexão de CLDAP?

Um ataque de DDoS do tipo reflexão de CLDAP funciona em três estágios:

Reconhecimento: Os invasores pesquisam endereços IP de servidores abertos que respondem a solicitações CLDAP. Essa pesquisa geralmente é feita através de ferramentas automatizadas que verificam a Internet em busca de servidores vulneráveis. A maioria é descoberta como resolvedores de DNS abertos.

Falsificação: O invasor envia um grande número de solicitações CLDAP falsas aos servidores abertos, fazendo parecer que as solicitações são provenientes da rede de destino.

Amplificação: Os servidores abertos respondem às solicitações falsas enviando uma quantidade muito maior de dados para a rede de destino do que a que foi originalmente enviada pelo invasor. Esse fator de amplificação (de 56 a 70 vezes a solicitação original) pode resultar em um enorme fluxo de largura de banda e de dados que sobrecarrega a infraestrutura de IP do destino.

Os agentes de ameaça tendem a preferir vetores de ataque de reflexão e de amplificação porque eles fornecem um retorno mais fácil sobre seu investimento. Eles não precisam mais manter a infraestrutura de botnet para aproveitar esses refletores de CLDAP ou outros tipos conhecidos, como SNMP, SSDP, Chargen, Memcached e NTP, e esses tendem a usar tráfego de ataque baseado em UDP.

Depois que os invasores realizaram pelo menos as três etapas acima, os ataques de negação de serviço são fáceis de orquestrar. Basta iniciar um script, e eles obtêm os endereços IP de origem dos servidores CLDAP abertos, o endereço IP da vítima para o ponto de extremidade e a porta de destino visados, e então podem começar sua campanha de ataque. Ao longo dos anos, os especialistas em cibersegurança da Akamai rastrearam o uso desses vetores de ataque, e o tamanho médio dos ataques varia de 1 Gbps a 60 Gbps. As taxas de encaminhamento foram registradas entre 1 Mpps e 30 Mpps, o que confere ao CLDAP um fator de amplificação respeitável.

Como se proteger contra um ataque de DDoS do tipo reflexão de CLDAP?

Há várias etapas que você pode seguir para proteger sua rede contra um ataque de DDoS do tipo reflexão de CLDAP:

- Desative o protocolo CLDAP: Se você não usa o protocolo LDAP ou CLDAP, é recomendável desativá-lo em todos os dispositivos e servidores voltados para a Internet para impedir que invasores explorem seus pontos fracos.

- Implemente ACLs (listas de controle de acesso): As ACLs podem ser usadas para restringir o acesso a servidores CLDAP, limitando o acesso de entrada a diversos servidores abertos que podem ser explorados por invasores.

- Use um serviço de proteção contra DDoS: Os serviços de mitigação de DDoS podem detectar e interromper ataques de DDoS, incluindo ataque de DDoS do tipo reflexão de CLDAP, antes que eles possam atingir sua rede.

- Mantenha seus sistemas atualizados: Corrigir e atualizar seus sistemas regularmente pode ajudar a impedir que invasores explorem vulnerabilidades conhecidas.

- Monitore o tráfego de rede: Monitorar o tráfego de rede pode ajudar a detectar atividades incomuns e permitir que você tome medidas antes que ocorra um ataque.

- Taxa limite: Limitar o número de solicitações e respostas de entrada ou de saída pode reduzir a probabilidade de esses servidores CLDAP ou LDAP serem sobrecarregados.

Perguntas frequentes (FAQ)

Um ataque de DDoS envolve sobrecarregar uma rede com tráfego de várias fontes. Um ataque de DDoS do tipo reflexão de CLDAP envolve o uso de um tipo específico de servidor para amplificar o tamanho do ataque e é considerado um tipo específico de vetor de ataque de DDoS.

Embora seja difícil impedir completamente um ataque de DDoS do tipo reflexão de CLDAP, as organizações podem tomar medidas para mitigar o risco, o que inclui o uso de firewalls e de sistemas de detecção/prevenção de invasões, a atualização e a aplicação regular de patches em software e sistemas operacionais, a implementação de controles de acesso à rede adequados e a contratação de serviços com provedores de serviços de nuvem.

Conclusão

O ataque de DDoS do tipo reflexão de CLDAP é uma séria ciberameaça que deve ser conhecida pelas organizações para que tomem medidas para se protegerem. Ao entender como esses ataques funcionam e implementar medidas de segurança apropriadas, as organizações podem reduzir o risco de um ataque de DDoS do tipo reflexão de CLDAP e mitigar os possíveis impactos de tal ataque.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.