Une attaque DDoS par réflexion CLDAP peut entraîner des perturbations réseau, des indisponibilités des sites Web et des pertes financières.

Qu'est-ce qu'une attaque DDoS par réflexion CLDAP ?

Ces dernières années, les attaques par déni de service distribué (DDoS) sont devenues une menace importante pour les entreprises et organisations du monde entier. Les attaquants utilisent diverses tactiques, techniques et procédures pour surcharger les serveurs en les inondant de trafic, rendant les sites Web ou services indisponibles pour les utilisateurs. Les attaques DDoS par amplification et par réflexion font partie des techniques utilisées par les cybercriminels. Un type spécifique d'attaque par amplification, appelé « attaque par réflexion CLDAP », est très utilisé depuis 2016. Cette page explique le fonctionnement de ces attaques et ce que vous pouvez faire pour vous en protéger.

Qu'est-ce que le protocole CLDAP ?

CLDAP est l'acronyme de Connectionless Lightweight Directory Access Protocol (protocole léger d'accès aux annuaires sans connexion). Il s'agit d'une norme RFC utilisée par divers terminaux et serveurs pour accéder à des services Active Directory via des réseaux locaux ou publics. Le protocole LDAP, équivalent du protocole TCP (Transmission Control Protocol, protocole de contrôle de transmission), est la version orientée connexion du protocole UDP (User Datagram Protocol, protocole de datagramme utilisateur), CLDAP. Ce vecteur d'attaque est un type d'attaque DDoS qui exploite les faiblesses du protocole pour submerger un réseau cible en l'inondant de trafic.

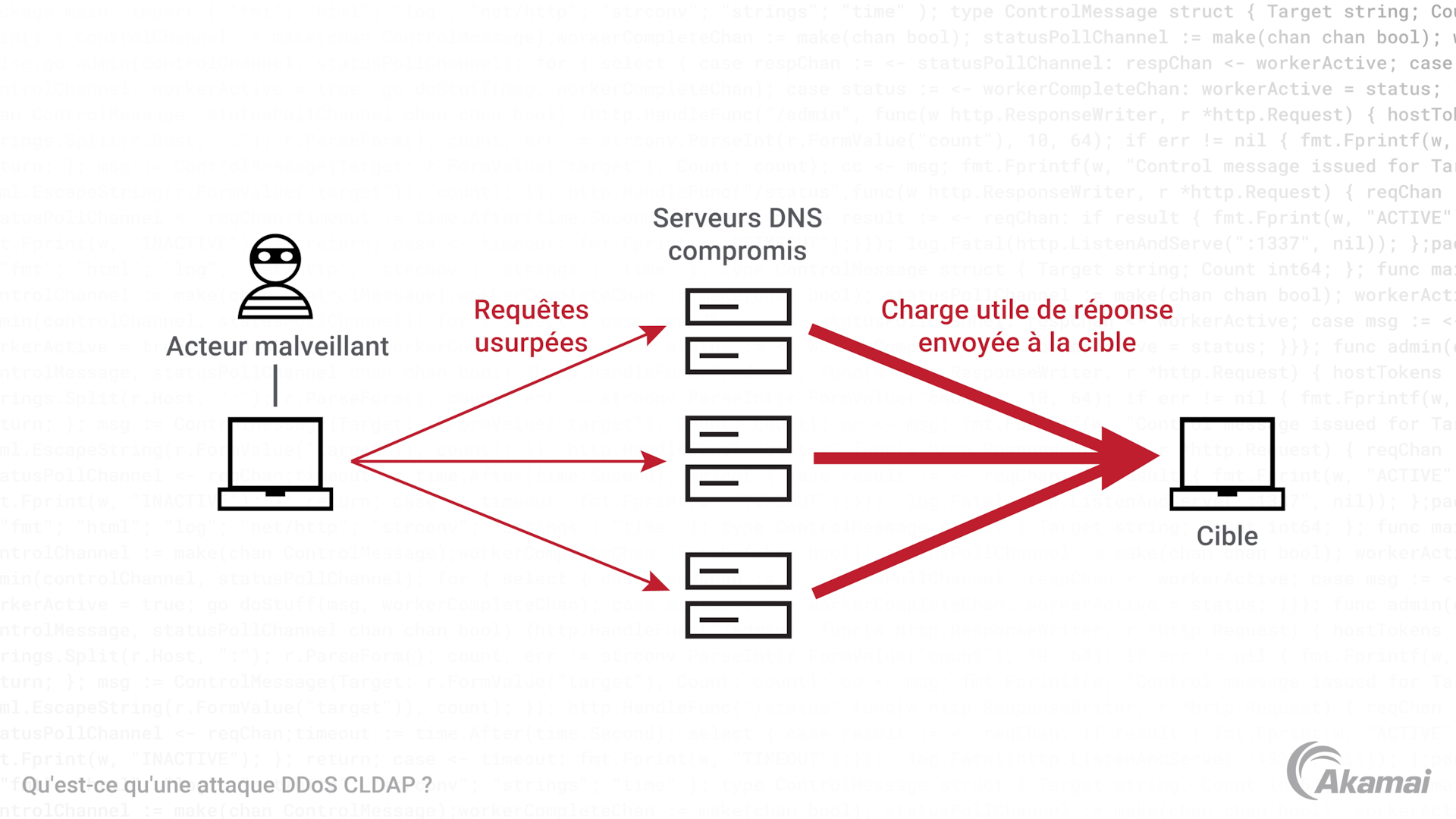

Dans cette attaque, les hackers envoient un grand nombre de demandes CLDAP usurpées à des serveurs ouverts sur Internet. Généralement, ces serveurs DNS répondent ensuite aux demandes usurpées, envoyant un plus grand volume de données au réseau cible que celui initialement envoyé par l'attaquant. Cet effet d'amplification peut entraîner un afflux massif de données qui submerge le réseau cible, empêchant les utilisateurs légitimes d'y accéder.

Comment se déroule une attaque DDoS par réflexion CLDAP ?

Une attaque DDoS par réflexion CLDAP se déroule en trois étapes :

Reconnaissance : les attaquants recherchent les adresses IP des serveurs ouverts qui répondent aux demandes CLDAP. Cela se fait généralement à l'aide d'outils automatisés qui recherchent des serveurs vulnérables sur Internet. La plupart sont identifiés comme des résolveurs DNS ouverts.

Usurpation : l'attaquant envoie un grand nombre de demandes CLDAP usurpées aux serveurs ouverts, donnant l'impression que les demandes proviennent du réseau cible.

Amplification : les serveurs ouverts répondent aux demandes usurpées, envoyant un plus grand volume de données au réseau cible que celui initialement envoyé par l'attaquant. Ce facteur d'amplification (56 à 70 fois la requête initiale) peut entraîner un afflux massif de bande passante et de données, submergeant ainsi l'infrastructure IP de la cible.

Les acteurs malveillants ont tendance à préférer les vecteurs d'attaque par réflexion et par amplification car ils assurent un retour sur investissement en toute simplicité. Ils n'ont plus besoin de maintenir leur infrastructure botnet pour exploiter ces réflecteurs CLDAP ou d'autres types connus comme SNMP, SSDP, Chargen, Memcached et NTP ; ces derniers ayant tendance à utiliser un trafic d'attaque basé sur UDP.

Une fois les trois étapes minimales ci-dessus terminées, les attaques par déni de service sont faciles à orchestrer. Il leur suffit de lancer un script. Les hackers disposent des adresses IP source des serveurs CLDAP ouverts, ainsi que de l'adresse IP de la victime pour le terminal ciblé et le port de destination, et ils peuvent alors commencer leur campagne d'attaques. Au fil des ans, les experts en cybersécurité d'Akamai ont suivi l'utilisation de ces vecteurs d'attaque et la taille moyenne des attaques varie de 1 à 60 Gbit/s. Les taux de transfert ont été enregistrés entre 1 et 30 Mpp/s, ce qui donne à toute attaque CLDAP un facteur d'amplification respectable.

Comment pouvez-vous vous protéger contre une attaque DDoS par réflexion CLDAP ?

Vous pouvez prendre plusieurs mesures pour protéger votre réseau contre une attaque DDoS par réflexion CLDAP :

- Désactiver le protocole CLDAP : si vous n'utilisez pas le protocole LDAP ou CLDAP, il est recommandé de le désactiver sur tous les terminaux et serveurs avec accès via Internet afin d'empêcher les attaquants d'exploiter ses faiblesses.

- Mettre en œuvre des listes de contrôle d'accès (ACL) : il est possible d'utiliser des ACL pour restreindre l'accès aux serveurs CLDAP, limitant ainsi l'accès en entrée à un certain nombre de serveurs ouverts pouvant être exploités par les attaquants.

- Utiliser un service de protection DDoS : les services d'atténuation DDoS peuvent détecter et arrêter les attaques DDoS, notamment les attaques DDoS par réflexion CLDAP, avant qu'elles n'atteignent votre réseau.

- Garder vos systèmes à jour : mettre régulièrement à jour vos systèmes et y appliquer des correctifs empêche les attaquants d'exploiter les vulnérabilités connues.

- Surveiller le trafic réseau : cela aide à détecter toute activité inhabituelle et vous permet de prendre des mesures avant qu'une attaque ne se produise.

- Limiter le débit : limiter le nombre de demandes et de réponses d'entrée ou de sortie peut réduire le risque de submersion de ces serveurs CLDAP ou LDAP.

Foire aux questions (FAQ)

Une attaque DDoS implique de submerger un réseau en l'inondant de trafic provenant de plusieurs sources. Une attaque DDoS par réflexion CLDAP implique l'utilisation d'un type de serveur spécifique pour amplifier la taille de l'attaque et est considérée comme un type spécifique de vecteur d'attaque DDoS.

Bien qu'il soit difficile d'empêcher complètement une attaque DDoS par réflexion CLDAP, les organisations peuvent prendre des mesures pour atténuer les risques, notamment en utilisant des pare-feu et des systèmes de détection/prévention des intrusions, en mettant régulièrement à jour les logiciels et systèmes d'exploitation, en y appliquant des correctifs, en mettant en œuvre des contrôles d'accès réseau appropriés et en faisant appel aux services de fournisseurs de services cloud.

Conclusion

Une attaque DDoS par réflexion CLDAP est une cybermenace sérieuse. Les organisations doivent en être conscientes et prendre des mesures pour se protéger. En comprenant le fonctionnement de ces attaques et en mettant en œuvre des mesures de sécurité appropriées, les organisations peuvent réduire le risque d'attaque DDoS par réflexion CLDAP et en atténuer les impacts potentiels.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.