La fréquence varie, mais avec la sophistication croissante des cybermenaces, les organisations doivent rester vigilantes et mettre en œuvre des mesures de sécurité robustes.

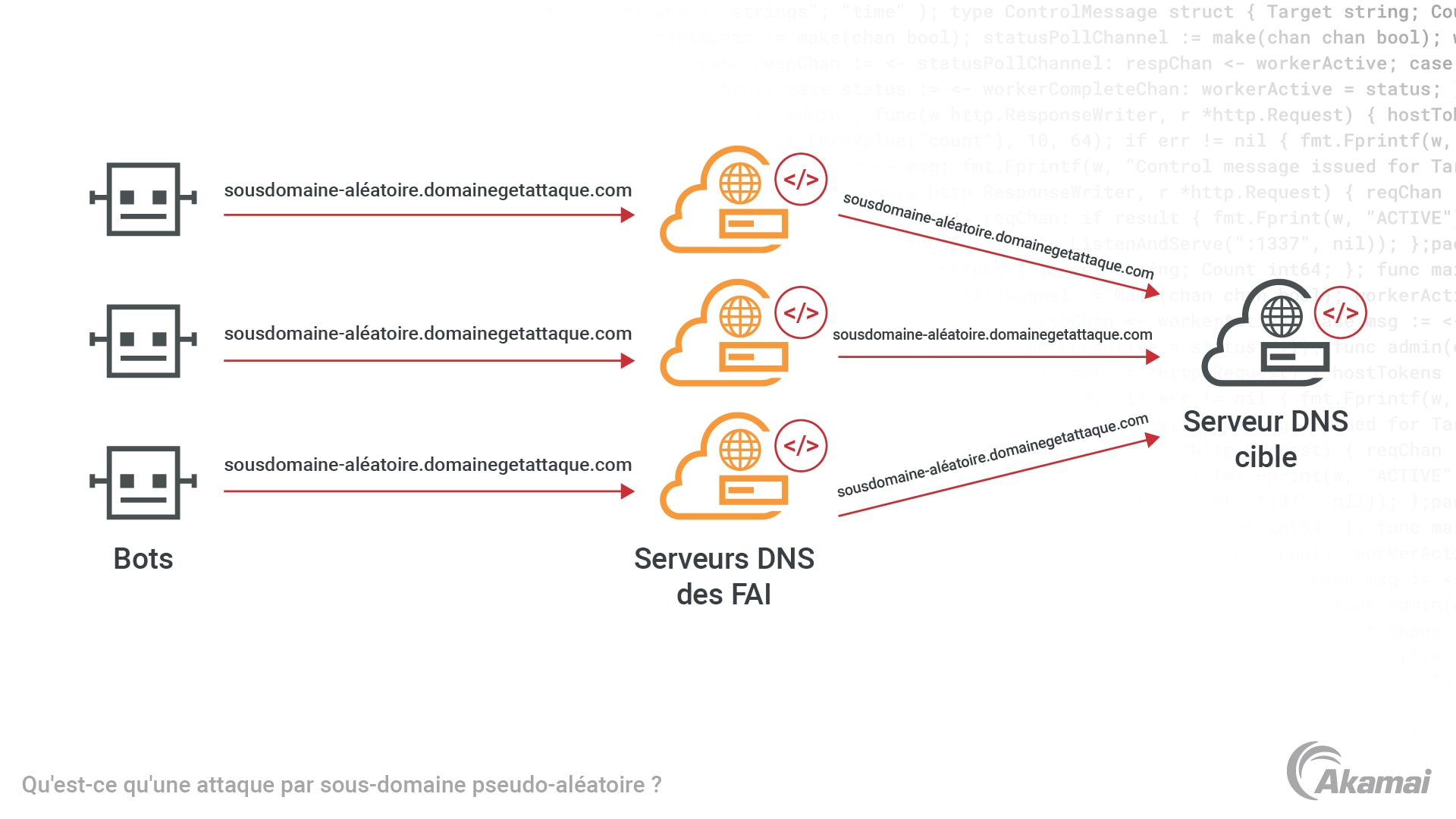

Une attaque par sous-domaine pseudo-aléatoire (PRSD), également appelée attaque par sous-domaine aléatoire ou attaque de type « Water Torture », est un type d'attaque DDoS (déni de service distribué). Les attaques PRSD, qui visent un domaine Web spécifique, inondent les serveurs de noms DNS de milliers de requêtes DNS apparemment légitimes, mais malveillantes. En conséquence, les deux serveurs DNS récursifs et les serveurs de noms DNS de référence et leurs environnements d'infrastructure sont submergés par les requêtes et ralentissent ou plantent. Ils deviennent alors incapables de répondre au trafic légitime et le domaine devient indisponible. Ces types d'attaques sont très efficaces, car ils ne se contentent pas d'inonder les serveurs DNS de paquets illégitimes ; les attaques PRSD envoient des requêtes DNS pour des sous-domaines qui semblent légitimes et dont la malveillance est plus difficile à détecter.

Les sous-domaines jouent un rôle crucial dans l'organisation des sites Web, en agissant comme préfixes du domaine principal. Une attaque par sous-domaine pseudo-aléatoire manipule cette structure pour créer des sous-domaines imprévisibles afin d'éviter la détection.

Qu'est-ce que le DNS ?

En bref, le DNS est un index qui traduit les noms de domaine Web comme « exemple.com » en adresses IP comme « 2001:db8:3e8:2a3::b63 ». Les adresses IP sont ce que les ordinateurs et les terminaux utilisent pour communiquer avec d'autres machines sur un réseau comme Internet. Les adresses IP sont difficiles à retenir pour les utilisateurs humains et se rapportent à l'emplacement du service plutôt qu'à son identité. Le DNS, quant à lui, permet aux utilisateurs de travailler avec des noms de domaine faciles à lire qui identifient un service. Sa fonction est de renvoyer rapidement l'adresse IP correcte pour chaque domaine auquel un utilisateur ou une machine souhaite se connecter.

Comment le DNS fonctionne-t-il ?

Le DNS comprend deux types de serveurs qui aident à résoudre les requêtes des terminaux et des applications pour les adresses IP : les serveurs de noms de référence et les serveurs de noms récursifs. Les serveurs DNS de référence conservent les enregistrements DNS officiels pour chaque domaine. Les résolveurs DNS récursifs, qui se trouvent plus près des utilisateurs, allègent la charge de travail des serveurs de référence et renvoient les enregistrements plus rapidement en répondant aux requêtes DNS des enregistrements stockés dans leur mémoire cache lorsqu'ils sont disponibles.

Bien que le processus DNS ne prenne généralement qu'une fraction de seconde, la résolution d'une requête DNS implique un certain nombre d'étapes. Par exemple :

- lorsqu'un utilisateur clique sur un lien ou saisit un domaine Web dans un navigateur, ou qu'une application doit se connecter à une autre machine, le terminal demandeur émet généralement une requête DNS qui est envoyée à un résolveur DNS récursif.

- Si l'enregistrement DNS est stocké dans la mémoire cache de ce serveur récursif, ce dernier renvoie immédiatement l'adresse IP ou la réponse correcte.

- Si aucun enregistrement DNS n'est stocké dans son cache DNS, le serveur récursif transmet la demande à d'autres serveurs de noms et, finalement, à un serveur DNS de référence qui renvoie l'adresse IP correcte.

- Le serveur récursif renvoie ensuite l'adresse IP correcte au terminal de l'utilisateur, qui charge la page Web ou crée une connexion.

Comment fonctionne une attaque par sous-domaine pseudo-aléatoire ?

Pour exécuter une attaque par sous-domaine pseudo-aléatoire contre un domaine cible tel que exemple.com, les pirates utilisent des algorithmes de génération de domaines ou des outils automatisés pour générer une liste de milliers ou de millions de sous-domaines inexistants, c'est-à-dire des noms qui n'ont pas de réponse dans le DNS, basée sur des chaînes aléatoires (par exemple, asdf). À l'aide d'un botnet, un réseau d'ordinateurs infectés par des logiciels malveillants qu'ils contrôlent, les hackers créent des requêtes DNS simultanées pour ces sous-domaines inexistants. Les serveurs DNS récursifs qui reçoivent ces requêtes ne peuvent pas les résoudre, car les sous-domaines inexistants ne sont pas stockés dans la mémoire cache. Les requêtes sont alors transmises aux serveurs DNS de référence. Les serveurs de noms de référence émettent une réponse NXDOMAIN, ce qui signifie que le domaine est introuvable. Lorsque le serveur de référence est submergé par des milliers ou des millions de requêtes simultanées pour des sous-domaines inexistants, il plante ou déclenche un mécanisme de limitation du débit qui réduit les performances. Dans le même temps, les requêtes malveillantes peuvent rapidement consommer toutes les ressources disponibles au sein des résolveurs DNS récursifs et de leurs infrastructures d'environnement qui attendent les réponses des serveurs de noms de référence. En conséquence, les utilisateurs légitimes rencontreront des réponses « d'échec ».

Comment les organisations peuvent-elles arrêter les attaques PRSD ?

Les attaques par sous-domaine pseudo-aléatoire font partie des attaques DNS les plus difficiles à atténuer, car les paquets utilisés sont des requêtes DNS correctement formées. De plus, les requêtes de ces attaques DDoS du DNS sont généralement émises par des clients de FAI (fournisseurs d'accès Internet) légitimes. Il est donc compliqué d'utiliser le filtrage basé sur la source pour bloquer le trafic DNS malveillant. Pour atténuer les attaques PRSD ou minimiser leur impact, les équipes de cybersécurité peuvent adopter des meilleures pratiques.

- Augmenter la capacité de requête. Augmenter le nombre de serveurs DNS et leur mémoire permet aux résolveurs de supporter des charges de requêtes plus élevées et d'éviter qu'ils ne soient à court de ressources système critiques.

- Maximiser les requêtes autorisées. Régler la configuration DNS pour maximiser le nombre de requêtes récursives simultanées autorisées peut permettre aux serveurs DNS de continuer à répondre aux requêtes légitimes pendant une attaque.

- Déployer l'atténuation de la reconnaissance des modèles. Certaines solutions de sécurité utilisent l'apprentissage automatique pour identifier les modèles de trafic d'attaque et créer automatiquement un filtre pour le bloquer ou le gérer.

- Choisir une plateforme DNS à l'échelle mondiale. En travaillant avec un fournisseur DNS qui offre de nombreux points de présence avec des contrôles algorithmiques pour gérer le trafic PRSD dans le monde entier, les organisations peuvent atténuer l'impact des plus grandes attaques DDoS basées sur les inondations DNS.

Foire aux questions (FAQ)

Oui. Même si c'est compliqué, une surveillance proactive et l'utilisation d'outils avancés de détection des menaces peuvent aider à identifier les modèles associés aux attaques par sous-domaine pseudo-aléatoire.

Aucun secteur n'est vraiment à l'abri. Cependant, les secteurs qui gèrent des données sensibles, tels que ceux de la finance et de la santé, sont des cibles particulièrement attrayantes pour les attaques par sous-domaine pseudo-aléatoire.

Oui, les petites entreprises sont également des cibles potentielles, car les hackers exploitent souvent les vulnérabilités sans se soucier de la taille de l'organisation.

Absolument. Les solutions de cybersécurité pilotées par l'IA peuvent analyser de vastes ensembles de données, identifier des modèles et réagir rapidement aux possibles attaques par sous-domaine pseudo-aléatoire.

En cas d'attaque, une réponse rapide à l'incident est cruciale pour minimiser les dommages. Celle-ci nécessite notamment d'isoler les systèmes affectés et de collaborer avec des experts en cybersécurité.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.