Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

SSL/TLS est un protocole de sécurité qui assure le chiffrement et l'authentification de la communication sur Internet entre un utilisateur et un serveur. Ce protocole est utilisé pour garantir la confidentialité des données, sécuriser les transactions par carte de crédit, authentifier les sites Web et préserver l'intégrité de la transmission des données. Massivement utilisé sur le Web, SSL/TLS est un composant central de la plupart des protocoles de communication sécurisés.

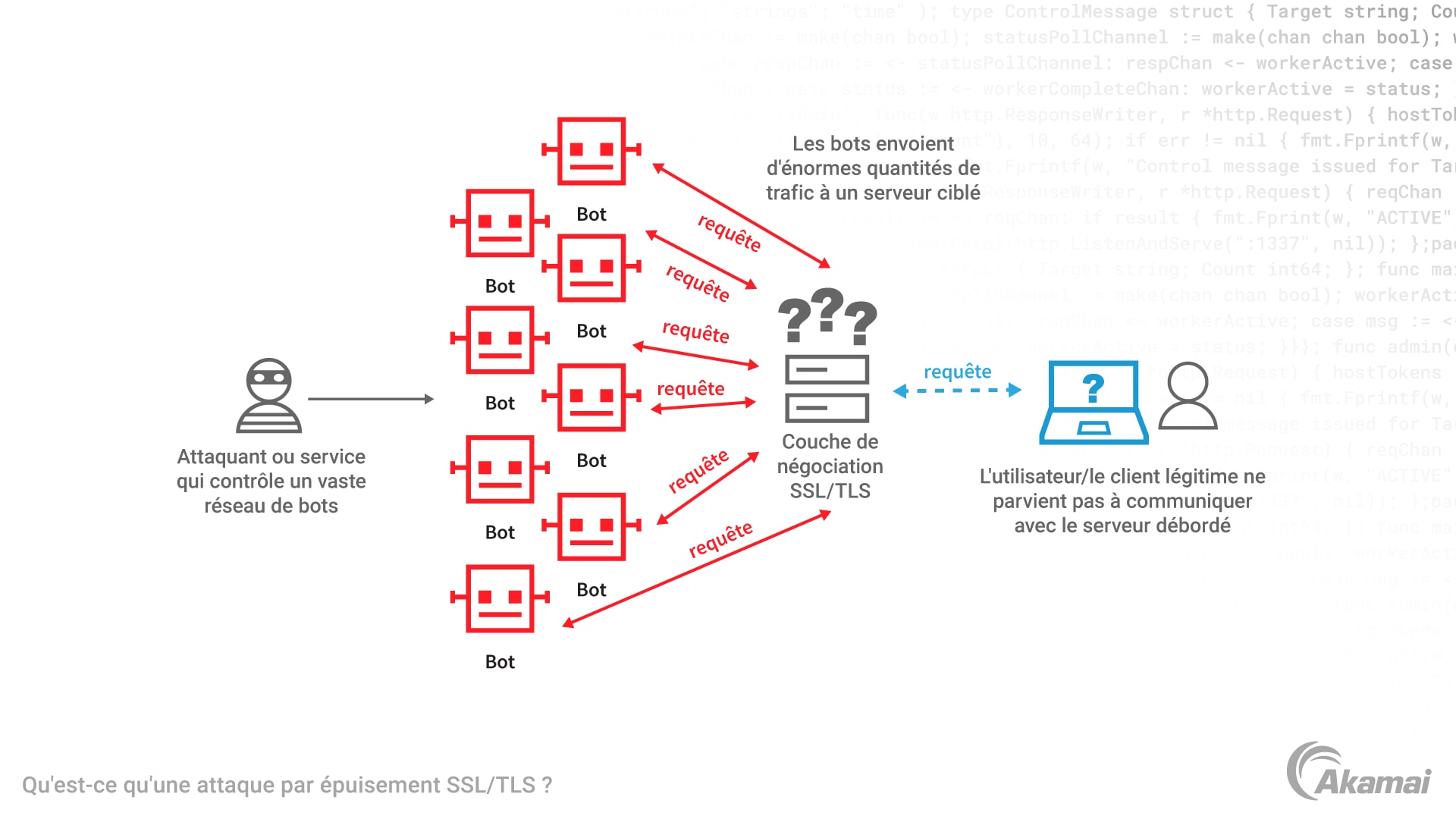

Une attaque par épuisement SSL/TLS, également connue sous le nom d'attaque cryptographique, est un type d'attaque qui tente de submerger la capacité de communication sécurisée du système cible en épuisant les ressources disponibles. Ce type d'attaque cherche généralement à rendre les services de la cible inutilisables ou, tout du moins, à en réduire considérablement les performances. Les attaques par épuisement SSL/TLS s'appuient sur diverses techniques, notamment :

- Déni de service (DoS) : le pirate inonde la cible de requêtes dans le but de la submerger et d'empêcher le traitement des requêtes légitimes

- Attaque par force brute :le pirate envoie un grand nombre de requêtes pour tenter de deviner les informations d'authentification

- Attaque par amplification : ce type d'attaque consiste à envoyer des petites requêtes en vue d'obtenir de multiples réponses qui peuvent être utilisées pour épuiser les ressources sur la cible

- Connexion TCP et état de session : le processus d'échange de clés SSL/TLS implique des opérations cryptographiques pour chiffrer et déchiffrer les données. En plus de puiser dans les ressources, ces opérations supposent de maintenir les états de connexion de session pour chaque client actif (usurpé ou non), ce qui implique des allocations de stockage et de mémoire

En combinant différentes techniques, un hacker peut réussir à lancer efficacement une attaque par épuisement SSL/TLS capable de submerger l'infrastructure de communications sécurisée d'une cible. Il peut également utiliser des scripts et des outils automatisés qui peut l'aider à commettre ces attaques plus efficacement et sans trop d'efforts manuels. Les entreprises doivent donc rester vigilantes et prendre des mesures pour se prémunir de telles attaques. Elles peuvent par exemple déployer des mesures de sécurité comme l'authentification multifacteur, le chiffrement des données sensibles et une surveillance régulière du trafic réseau afin de détecter d'éventuelles menaces.

Comment fonctionnent les attaques par épuisement SSL/TLS ?

La mécanique de base d'une attaque par épuisement SSL/TLS consiste à inonder un serveur avec des milliers, voire des millions de requêtes conçues à dessein, généralement à l'aide d'outils ou de scripts automatisés. Ces requêtes peuvent prendre de nombreuses formes différentes, en fonction de la faille d'exploitation spécifiquement utilisée, et peuvent souvent submerger les ressources du serveur au point de l'empêcher de répondre. Cette technique implique d'initier la clé de chiffrement de données (DEK), la clé de chiffrement de clé (KEK) ou la clé de chiffrement principale (MEK), sans jamais terminer les échanges de clés complets ou demander de fichier sur le serveur (URI ou URL).

Quelles sont les conséquences d'une attaque par épuisement SSL/TLS ?

Une attaque par épuisement SSL/TLS peut avoir de graves conséquences, allant jusqu'à la perte de données sensibles et l'interruption de services critiques. Pour réduire l'impact de ces attaques, les administrateurs de sécurité et de serveur doivent prendre des mesures afin de renforcer leurs lignes de défense et mettre en œuvre des techniques d'atténuation (par exemple, augmenter la capacité de mémoire, reprendre une session TLS, limiter la connexion ou le débit TLS, organiser un nettoyage dans le cloud, utiliser des CDN ou utiliser du matériel dédié évolutif pour le traitement et le délestage SSL/TLS).

Comment empêcher une attaque par épuisement SSL/TLS ?

Si vous pensez que votre serveur a été victime d'une attaque d'épuisement SSL/TLS, vous devez immédiatement prendre des mesures pour limiter les dommages et en atténuer les conséquences. Vous pouvez, par exemple, déconnecter votre serveur du réseau ou désactiver les services ciblés jusqu'à ce que le problème soit résolu. Il est également recommandé aux opérateurs de collaborer avec des professionnels de l'IT ou avec des experts en sécurité pour identifier et corriger les vulnérabilités susceptibles d'avoir contribué à l'attaque. Il existe de nombreuses techniques permettant de réduire l'impact de telles attaques, mais rien ne saurait empêcher ce vecteur d'attaque.

Que dois-je faire si je suis victime d'une attaque par épuisement SSL/TLS ?

Si vous craignez d'être victime d'une attaque par épuisement SSL/TLS, sachez que certaines précautions peuvent vous être utiles en cas d'incident. Premièrement, vous devez avoir mis en place des runbooks bien définis pour pouvoir identifier rapidement les ressources ciblées et coordonner les ressources nécessaires ou les propriétaires des systèmes au moment de la procédure de réponse. Si vous omettez de mettre en place des procédures de remontée efficaces, vous risquez de subir des interruptions prolongées qui pourront avoir de graves conséquences sur les opérations et le chiffre d'affaires de l'entreprise. Deuxièmement, gardez votre sang froid, même face à une panne totale. La plupart du temps, les erreurs surviennent lorsque l'on réagit inutilement de manière excessive et que l'on oublie de suivre les processus de contrôle des changements appropriés. Pour finir, demandez à une équipe de gouvernance d'examiner toutes les contre-mesures déployées et d'appliquer une stratégie rigoureuse de « retour d'expérience » pour réduire les expositions ou les futurs incidents.

Faites confiance à Akamai pour prévenir les attaques par épuisement SSL/TLS et les attaques DDoS

Akamai propose une protection contre les attaques DDoS de bout en bout. Celle-ci agit comme une première ligne de défense, en fournissant des stratégies d'atténuation dédiées en bordure de l'Internet, par DNS distribué et dans le cloud, conçues pour éviter les dommages collatéraux et les points de défaillance uniques. Nos clouds DDoS spécialement conçus à cet effet offrent une fonction de nettoyage dédiée et d'une qualité d'atténuation supérieure. Ces services peuvent être adaptés aux besoins spécifiques des applications Web ou des services basés sur Internet.

Pour stopper les attaques par épuisement SSL/TLS et les autres attaques DDoS, l'une des solutions les plus efficaces est Akamai Prolexic,un service de nettoyage dans le cloud éprouvé qui protège des centres de données entiers et des infrastructures exposées à Internet contre les attaques DDoS sur tous les ports et protocoles. Grâce à Prolexic, le trafic est acheminé par Anycast BGP dans des centres de nettoyage de grande capacité à travers le monde, où notre centre de commande des opérations de sécurité (SOCC) est capable de déployer des contrôles d'atténuation proactifs et/ou personnalisés pour arrêter instantanément les attaques. En acheminant le trafic vers le centre de nettoyage le plus proche, Prolexic est en mesure de bloquer les attaques au plus près de la source afin d'optimiser les performances des utilisateurs et de préserver la résilience du réseau via la distribution dans le cloud. Une fois le nettoyage terminé, le trafic inoffensif est renvoyé vers le client via des connexions actives logiques ou dédiées.

Disponible en tant que service permanent ou à la demande, Prolexic propose des modèles d'intégration flexibles pour répondre aux besoins de différentes stratégies de sécurité sur toutes les origines hybrides.

Grâce à Akamai Prolexic, vos équipes de sécurité peuvent :

- Réduire le risque d'attaques DDoS, notamment grâce aux contrôles d'atténuation proactifs et à l'accord de niveau de service (SLA) instantané de Prolexic

- Arrêter les attaques DDoS par épuisement SSL/TLS hautement complexes sans sacrifier la qualité de l'atténuation

- Unifier les stratégies de sécurité en appliquant de manière cohérente les politiques d'atténuation des attaques DDoS dans toute votre entreprise, quel que soit l'endroit où les applications sont hébergées

- Optimiser la réaction face aux incidents pour garantir la continuité des activités grâce à des exercices de validation de service, des guides d'exécution personnalisés et des exercices de préparation opérationnelle

- Faire évoluer les ressources de sécurité grâce à notre solution entièrement gérée, soutenue par plus de 225 intervenants SOCC de première ligne