Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale, forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

L'SSL/TLS è un protocollo di sicurezza che consente di crittografare e autenticare le comunicazioni su Internet tra un utente e un server. Questo protocollo viene utilizzato per garantire la privacy dei dati, proteggere le transazioni con carta di credito, autenticare i siti web e mantenere l'integrità della trasmissione dei dati. L'SSL/TLS viene ampiamente utilizzato sul web ed è un componente cruciale dei protocolli di comunicazione più sicuri.

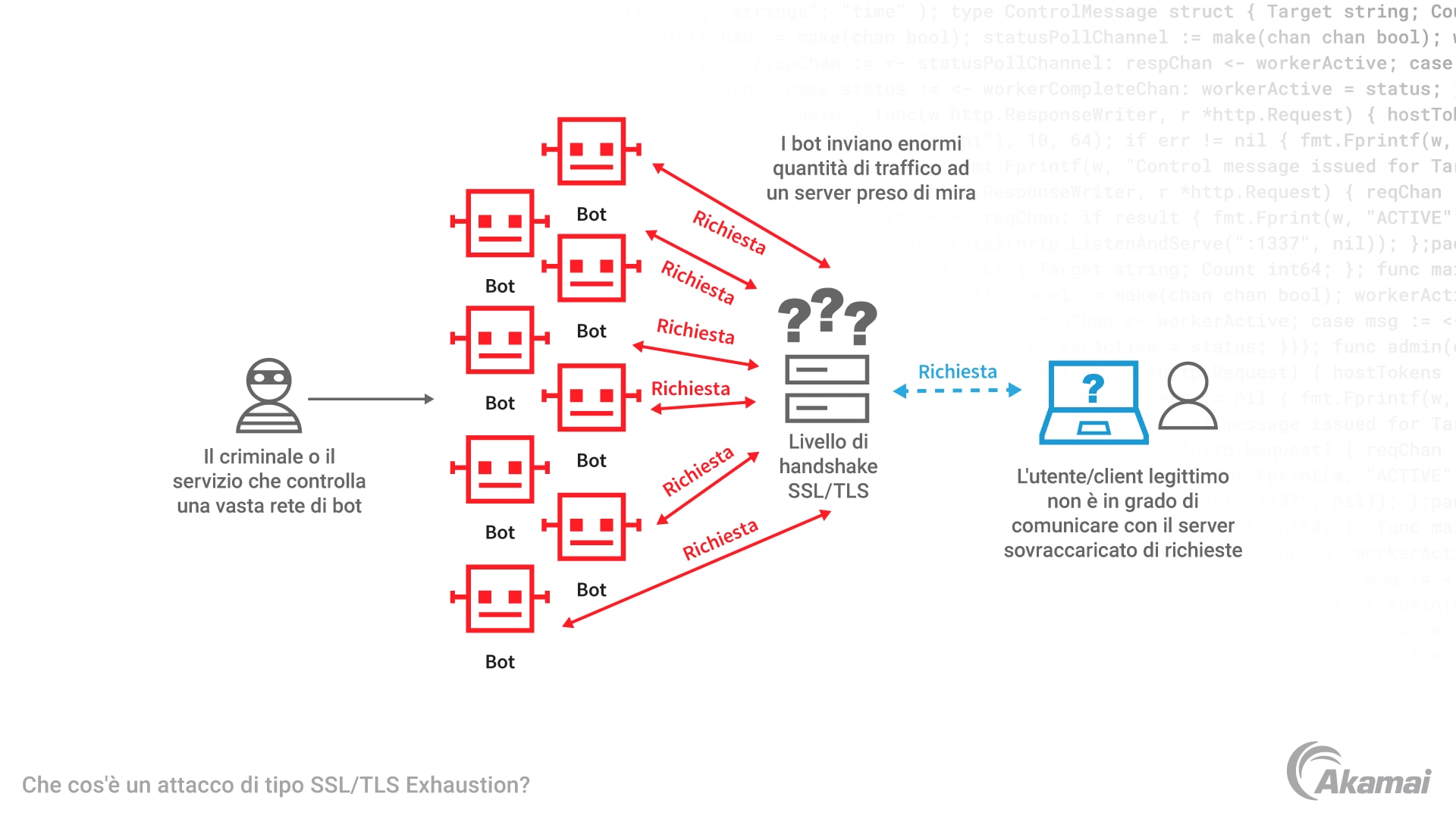

Un attacco di tipo SSL/TLS Exhaustion, anche noto come attacco crittografico, tenta di sovraccaricare la capacità di un sistema preso di mira di stabilire comunicazioni sicure esaurendo le sue risorse disponibili. Questo tipo di attacco, di solito, tenta di rendere inutilizzabili i servizi del sistema preso di mira o, almeno, di ridurre notevolmente le sue performance. Le tecniche più comuni che vengono utilizzate negli attacchi di tipo SSL/TLS Exhaustion comprendono, tra le altre:

- DoS (Denial-of-Service) : il criminale inonda il sistema preso di mira con un numero eccessivo di richiesto in modo da sovraccaricarlo e impedire l'elaborazione delle richieste legittime

- Attacco di forza bruta : il criminale invia un numero eccessivo di richieste con l'intento di individuare le credenziali di autenticazione

- Attacco di amplificazione : un attacco in cui poche richieste possono determinare più risposte con l'intento di esaurire le risorse disponibili sul sistema preso di mira

- Stato della sessione e connessione TCP : il processo di scambio della chiave SSL/TLS riguarda le operazioni di crittografia/decrittografia, che consumano molte risorse ma richiedono anche il mantenimento dello stato di connessione della sessione per ogni client attivo (falsificato o meno), che implica l'allocazione dello spazio di storage e della memoria

Combinando varie tecniche, un criminale può sferrare un attacco di tipo SSL/TLS Exhaustion in grado di sovraccaricare l'infrastruttura di comunicazione sicura del sistema preso di mira. I criminali possono, inoltre, utilizzare strumenti e script automatizzati per eseguire tali attacchi in modo più efficiente senza richiedere attività manuali. Di conseguenza, le organizzazioni devono rimanere all'erta e adottare le procedure necessarie per proteggersi da tali attacchi implementando misure di sicurezza, come l'utilizzo dell'autenticazione multifattore, la crittografia dei dati sensibili e il monitoraggio regolare del traffico di rete alla ricerca di possibili minacce.

Come agisce un attacco di tipo SSL/TLS Exhaustion?

Il meccanismo di base di un attacco di tipo SSL/TLS Exhaustion consiste nella capacità di "inondare" un server con migliaia o milioni di richieste appositamente create, di solito tramite script o strumenti automatizzati. Queste richieste possono assumere forme diverse, a seconda del tipo specifico di sfruttamento, e possono spesso sovraccaricare le risorse del server, rendendolo incapace di rispondere. Questa tecnica inizia con l'avvio di un processo DEK (Data Encryption Key), KEK (Key Encryption Key) o MEK (Master Encryption Key), ma non riesce mai a completare lo scambio delle chiavi o a richiedere un file sul server (anche noto come URI o URL).

Quali sono le conseguenze di un attacco di tipo SSL/TLS Exhaustion?

Le conseguenze di un attacco di tipo SSL/TLS Exhaustion possono essere gravi, tra cui la perdita di dati sensibili e l'interruzione di servizi importanti. Per aiutare a ridurre l'impatto di questo tipo di attacchi, gli amministratori della sicurezza e dei server devono adottare misure tali da rafforzare i propri sistemi di difesa e implementare tecniche di mitigazione, come l'incremento della capacità di memoria, il ripristino delle sessioni TLS, la limitazione della velocità delle sessioni TLS e delle connessioni, lo scrubbing su cloud, le CDN o l'utilizzo di dispositivi hardware dedicati e scalabili per l'offload e l'elaborazione SSL/TLS.

In che modo è possibile prevenire un attacco di tipo SSL/TLS Exhaustion?

Se si sospetta che il proprio server sia stato preso di mira da un attacco di tipo SSL/TLS Exhaustion, è necessario adottare immediatamente le procedure appropriate per contenere e mitigare i danni, tra cui la disconnessione del server dalla rete o la disattivazione dei servizi interessati finché il problema non sia stato risolto. Gli operatori devono anche collaborare con i professionisti IT o gli addetti alla sicurezza per aiutare ad identificare e risolvere eventuali vulnerabilità che potrebbero aver contribuito all'attacco. Sono disponibili molte tecniche utili per ridurre l'impatto di questi attacchi, ma non si può fare nulla per prevenire questo vettore di attacco.

Che cosa si deve fare se si subisce un attacco di tipo SSL/TLS Exhaustion?

Se si ha paura di subire un attacco di tipo SSL/TLS Exhaustion, è possibile effettuare varie operazioni utili in questo caso. Innanzitutto, è necessario disporre di specifici runbook per poter identificare rapidamente le risorse prese di mira e collaborare con i proprietari dei sistemi e le risorse necessarie durante la risposta ad un attacco. Se non si mette in atto un efficiente processo di escalation, si corre il rischio di prolungare i danni dell'attacco che potrebbero influire sui ricavi e sulle operazioni aziendali. In secondo luogo, occorre mantenere la calma, anche nel caso di una completa interruzione delle attività aziendali. Nella maggior parte dei casi, si commettono errori se ci si fa perde la calma e si dimentica di adottare le appropriate procedure di controllo dei cambiamenti. Infine, è consigliabile far esaminare ad un team addetto alla governance tutte le contromisure implementate e applicare una rigorosa strategia basata sul concetto di "fare tesoro delle lezioni apprese" per ridurre eventuali vulnerabilità o eventi futuri devastanti.

Prevenzione degli attacchi di tipo SSL/TLS Exhaustion e degli attacchi DDoS con Akamai

Akamai offre una protezione dagli attacchi DDoS end-to-end che agisce come una prima linea di difesa, fornendo strategie che si avvalgono di un edge dedicato, un DNS distribuito e la mitigazione sul cloud nell'intento di prevenire danni collaterali e single point of failure. I nostri cloud DDoS appositamente progettati offrono una capacità di scrubbing dedicata e una qualità di mitigazione superiore per soddisfare gli specifici requisiti delle applicazioni web o dei servizi basati su Internet.

Uno dei modi migliori per arrestare gli attacchi di tipo SSL/TLS Exhaustion e altri tipi di attacchi DDoS è quello di usare Akamai Prolexic, un servizio di scrubbing su cloud di collaudata validità che protegge tutti i data center e l'infrastruttura basata su Internet dagli attacchi DDoS su tutte le porte e tutti i protocolli. Con Prolexic, il traffico di rete viene instradato tramite anycast BGP verso gli scrubbing center ad alta capacità distribuiti a livello globale, dove il nostro SOCC (Security Operations Command Center) può implementare controlli proattivi e/o personalizzati di mitigazione progettati per arrestare immediatamente gli attacchi. Instradando il traffico verso lo scrubbing center più vicino, Prolexic può fermare gli attacchi in prossimità dell'origine per massimizzare le prestazioni degli utenti e mantenere la resilienza della rete attraverso la distribuzione su cloud. Una volta completato lo scrubbing, il traffico pulito viene restituito all'origine del cliente tramite connessioni attive logiche o dedicate.

Disponibile come servizio always-on oppure on-demand, Prolexic offre modelli di integrazione flessibili per soddisfare le esigenze di una varietà di sistemi di sicurezza legate alle origini ibride.

Akamai Prolexic consente ai team addetti alla sicurezza di:

- Ridurre il rischio di attacchi DDoS, grazie a controlli di mitigazione proattivi e allo SLA (accordo sul livello di servizio) immediato di Prolexic

- Arresto degli attacchi DDoS di tipo SSL/TLS Exhaustion senza sacrificare la qualità della mitigazione

- Uniformazione delle strategie di sicurezza tramite l'applicazione di policy di mitigazione degli attacchi DDoS in modo coerente in tutta l'organizzazione, a prescindere da dove si trovino le applicazioni

- Ottimizzazione della risposta agli incidenti per garantire la continuità operativa con esercizi di convalida dei servizi, runbook personalizzati e tempestività nella risposta agli attacchi

- Scalabilità delle risorse di sicurezza con una soluzione completamente gestita. disponibile per oltre 225 addetti SOCC dedicati