DNSSEC è l'estensione di protocollo responsabile dell'autenticazione delle risposte e della prevenzione nei confronti degli attacchi di avvelenamento del DNS. Tuttavia, il supporto DNSSEC non protegge dagli attacchi DDoS. In effetti, le zone protette dal DNSSEC risultano spesso bersaglio di attacchi di amplificazione DNS, in quanto i malintenzionati riconoscono che le risposte con firma sono di maggiori dimensioni rispetto ai messaggi DNS standard, visto che le stesse comprendono tipologie di record aggiuntive (NSEC, RRSIG).

DNS e DDoS

Un attacco DDoS (Distributed Denial of Service) consiste nel tentativo di utilizzare un'estesa rete di dispositivi informatici distribuiti per sovraccaricare le risorse computazionali di un determinato target, fino a impedirne il funzionamento o renderlo poco performante. L'obiettivo abituale degli attacchi DDoS è rappresentato dal DNS (Domain Name System), dal momento che i servizi critici di un sito web o di un'applicazione dipendono dall'ininterrotta conversione di nomi in indirizzi IP. Risulta particolarmente difficile mitigare questa tipologia di traffico dannoso senza interrompere le query legittime, visto che i server dei nomi DNS spesso hanno visibilità solo in relazione all'indirizzo IP del resolver, una sorta di intermediario responsabile della continua risoluzione delle query ricorsive provenienti da un pool di utenti potenzialmente ampio. Di fatto, il blocco o la limitazione della velocità del traffico sulla base di un simile indirizzo potrebbero facilmente generare falsi positivi. Può rivelarsi inoltre alquanto complicato, per gli scrubbing center di livello 3, isolare con successo gli attacchi volumetrici condotti nei confronti del DNS, poiché le query DDoS indirizzate ai server DNS presentano spesso valori relativamente bassi in termini di bps (bit al secondo) o pps (pacchetti al secondo), se paragonati a quelli del traffico complessivo.

Esistono varie tipologie di attacchi DDoS al DNS, ma la maggior parte degli stessi si può agevolmente classificare in due gruppi ben distinti: flood DNS e amplificazione DNS.

Che cos'è un attacco flood DNS?

Gli attacchi di tipo flood DNS si prefiggono di esaurire le risorse del server dei nomi preso di mira, inviando allo stesso un numero enorme di query. Gli autori degli attacchi più sofisticati si avvalgono di vaste botnet distribuite allo scopo di offuscare l'aggressione informatica, facendo sì che il traffico malevolo provenga da un'elevata quantità di resolver ricorsivi.

Una tecnica comunemente utilizzata nell'ambito dei flood DNS è costituita dall'attacco NXDOMAIN, denominato anche PRSD (Pseudo Random Subdomain). In sostanza, i malintenzionati generano una quantità esorbitante di richieste relative a domini inesistenti (ad es. doesnotexist.example.com), con il preciso intento di consumare le risorse di un nameserver autoritativo ed esaurire il pool di cache di un resolver ricorsivo. Un attacco flood DNS condotto con successo può quindi accrescere i tempi di risoluzione DNS per le query legittime, o addirittura dar luogo a un vero e proprio DoS (Denial of Service).

Che cos'è un attacco di amplificazione DNS?

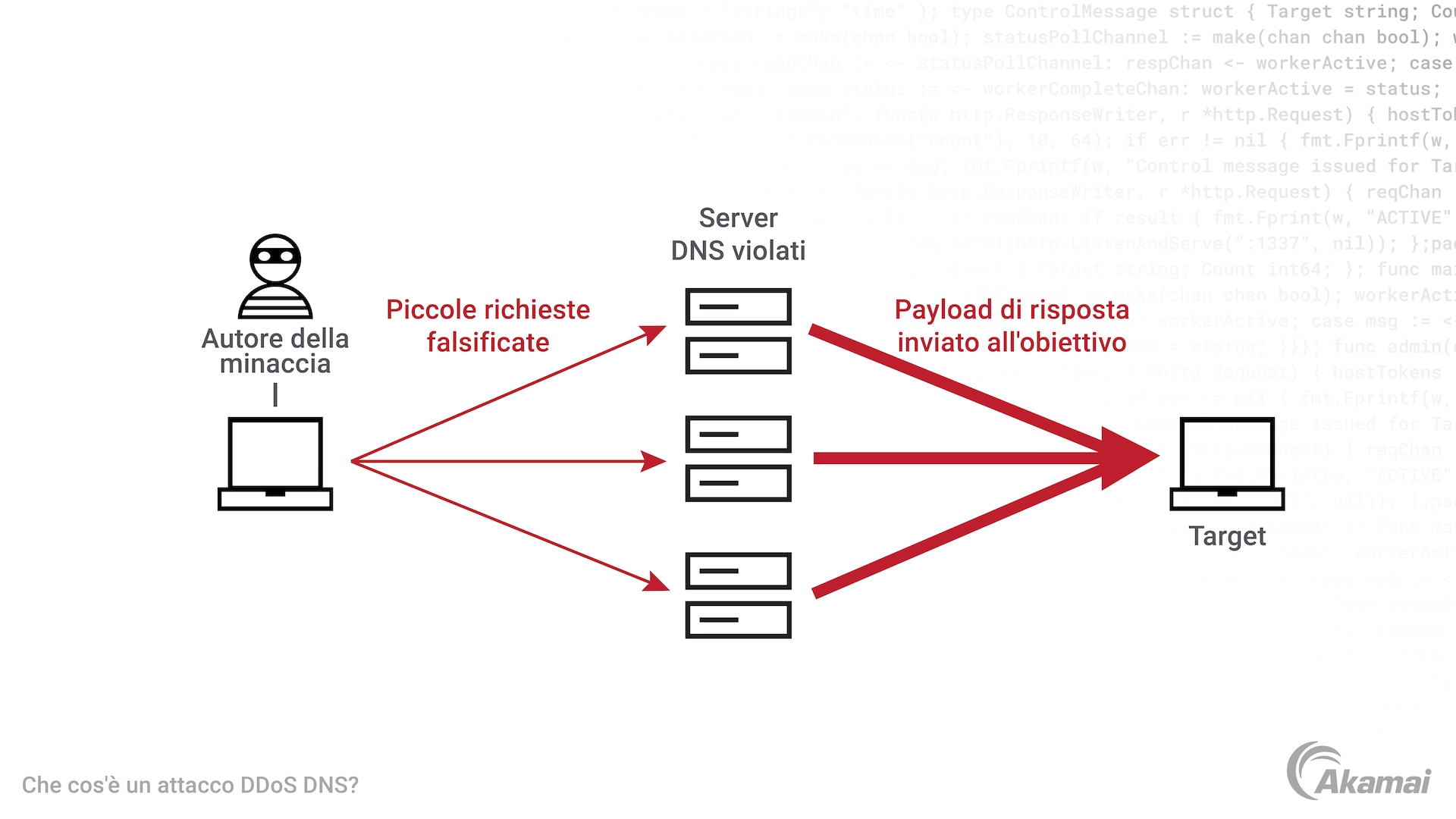

Anziché prendere di mira il server dei nomi attraverso le consuete query malevole, l'attacco di amplificazione DNS cerca di compromettere le risorse di un'altra macchina inviando un considerevole numero di richieste DNS a un indirizzo IP di origine falsificato. In pratica, l'attacco è simile all'invio di una lettera per posta a un destinatario, con l'indirizzo del mittente inventato: nella circostanza, si richiede comunque una risposta. I messaggi DNS vengono così indirizzati a una terza parte del tutto ignara, che non ha mai richiesto i dati in questione. Al fine di massimizzare l'effetto di amplificazione, gli autori dell'attacco di solito inviano un'apposita richiesta per ottenere il maggior numero possibile di informazioni riguardo alla zona specifica, nella speranza di sovraccaricare la vittima con una larghezza di banda in entrata del tutto inutile e inusitata.

Per lanciare questo tipo di attacco con "riflessione", i malintenzionati scelgono spesso di sfruttare il protocollo DNS, in quanto, rispetto all'HTTP, consente di disporre di una maggiore quantità di "munizioni" per condurre l'assalto. Come è noto, le connessioni HTTP richiedono un handshake TCP. La risposta di maggiori dimensioni inviata al target sarà quindi costituita da pacchetti TCP SYN-ACK, che contengono una quantità di dati relativamente ridotta. Tuttavia, i messaggi DNS vengono solitamente trasmessi tramite UDP, un protocollo privo di connessione, in modo che i messaggi più ampi si possano inviare a qualsiasi destinatario senza conferma preventiva.

Quali sono i metodi più diffusi per proteggersi dagli attacchi DDoS al DNS?

Sebbene sia difficile individuare e mitigare gli attacchi DDoS portati nei confronti dei server DNS, senza interrompere il servizio fornito agli utenti legittimi, esistono varie tecniche per accrescere il livello di protezione. Ecco quelle maggiormente consigliate:

- Una rete DNS Anycast distribuita geograficamente espande l'area di copertura per assorbire attacchi su larga scala.

- L'aumento del TTL dei record contribuisce a ridurre il numero delle query, legittime e illegittime, che raggiungono i nameserver autoritativi. Si risparmia così in termini di larghezza di banda riservata ai server dei nomi.

- Disabilitando le richieste DNS ANY, ovvero le risposte DNS di maggiori dimensioni, si impedisce ai malintenzionati di sfruttare questa tipologia di record per aumentare la portata degli attacchi di amplificazione.

- Può di fatto risultare difficile bloccare le query DNS senza interrompere le richieste legittime. Tuttavia, molti server DNS hanno la possibilità di ritardare le risposte per risparmiare larghezza di banda, qualora un determinato resolver invii una quantità eccessiva di traffico. I server più sofisticati possono disporre di funzionalità logiche più raffinate riguardo alla limitazione della velocità, come ad esempio l'accodamento delle richieste provenienti da un resolver o un client specifico, responsabile del verificarsi di un picco anomalo a livello di risposte NXDOMAIN.

In che modo può essere d'aiuto Akamai?

Akamai Edge DNS è una soluzione di sicurezza cloud all'avanguardia, in grado di offrire un'efficace protezione DNS anche nei confronti dei più estesi attacchi DDoS. Grazie a oltre 300 PoP (Point of Presence), il traffico standard generato dai clienti consuma in genere meno dell'1% della capacità totale del nameserver, lasciando ai malintenzionati ben poche opportunità per amministrare e condurre con successo attacchi volumetrici distribuiti. Inoltre, la soluzione Edge DNS è basata su una rete Anycast ad alta resilienza. Il protocollo BGP provvede quindi a instradare agevolmente e ininterrottamente le query al PoP più vicino dal punto di vista geografico. Nel raro caso in cui un nodo o una regione risultino non disponibili, il traffico verrà indirizzato a un nameserver perfettamente funzionante, tramite i meccanismi di failover integrati nella piattaforma. Le sofisticate funzionalità di limitazione della velocità, unite alle esclusive caratteristiche tecniche in termini di resilienza, fanno sì che Edge DNS possa garantire uno SLA (accordo sul livello di servizio) con tempo di attività pari al 100%.

Domande frequenti (FAQ)

Affidarsi a più provider di servizi DNS basati su cloud, per ottenere le relative risposte alle query, può costituire una valida rete di sicurezza in caso di disservizio da parte di uno di tali provider, dal momento che i resolver, se fallisce il tentativo iniziale di contattare un determinato nameserver, riproveranno con un altro record NS. Tuttavia, ogni singolo provider può offrire funzionalità diverse in termini di record. Se non si considera questo aspetto nella maniera dovuta, si possono verificare problemi di vario genere: serie incongruenze tecniche, un sensibile degrado delle performance e persino l'insorgere di un vero e proprio DoS. Gli amministratori DNS devono necessariamente esaminare in modo specifico le funzionalità offerte in termini di record ALIAS e supporto DNSSEC da parte di ciascun provider, qualora intendano implementare simili elementi.

Anycast è una particolare tecnica di indirizzamento e routing di rete, che consente di annunciare gli indirizzi IP da più punti su Internet. In combinazione con un footprint DNS geograficamente distribuito, l'implementazione Anycast aumenta l'area di copertura del server in relazione all'assorbimento di attacchi DDoS su larga scala, poiché il traffico malevolo distribuito verso un singolo IP può essere assorbito attraverso vari nodi. Per contro Unicast assegna un IP a ogni destinazione: ciò comporta maggiori probabilità di avere un single point of failure centralizzato, che può essere sfruttato dagli autori degli attacchi. Inoltre, risulta difficile scalare una rete DNS distribuita provvista di implementazione Unicast, in quanto molti registrar presentano limiti in termini di glue record. Oltre a ciò, il fatto di assegnare un elevato numero di output di record A a una ricerca di record NS comporta il manifestarsi di complesse sfide a livello operativo, così come significative limitazioni relativamente alle performance. Da parte sua, la tecnologia Anycast offre un'opzione più scalabile e performante, che consente di implementare una soluzione DNS distribuita e resiliente.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.