Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, la nostra innovativa intelligence sulle minacce e il nostro team operativo su scala globale forniscono una difesa approfondita in grado di proteggere i dati e le applicazioni aziendali ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi, grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere la loro attività senza rischi.

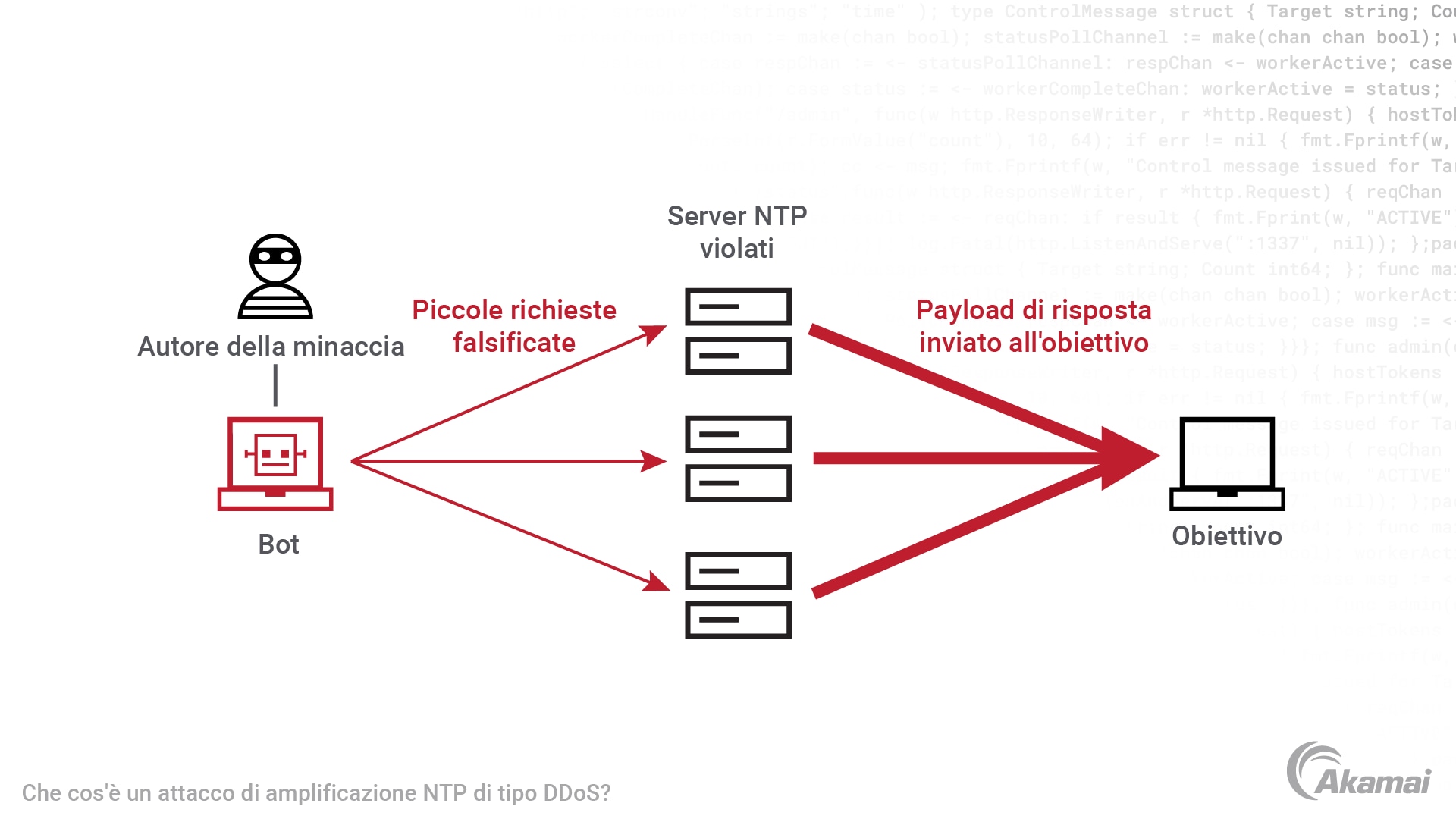

Un attacco di amplificazione NTP (Network Time Protocol) è un tipo di attacco DDoS (Distributed Denial-of-Service) in cui un criminale sfrutta il proprio indirizzo IP per inviare una richiesta ad un server NTP vulnerabile, causando un volume di risposte molto superiore al normale. Questo traffico viene amplificato e inviato al sistema preso di mira, sovraccaricando i relativi server e causandone il rallentamento o l'interruzione completa.

L'obiettivo di un attacco di amplificazione NTP è inondare le risorse Internet del sistema preso di mira con un'enorme quantità di traffico, sfruttando un server NTP che è stato configurato in modo errato e consentendo a fonti esterne di accedervi direttamente. Falsificando l'indirizzo IP del sistema preso di mira e utilizzando una rete di bot compromessi, i criminali possono così accedere ad un elenco di server NTP per avviare l'attacco. Ne risulta una significativa impennata del traffico UDP (User Datagram Protocol) indirizzato alla rete del sistema preso di mira. Tali attacchi comportano serie conseguenze alle loro vittime, incluse interruzioni prolungate, diminuzione della produttività e impossibilità di accedere ai servizi per utenti e clienti.

In che modo è possibile prevenire un attacco di amplificazione NTP?

Prevenire gli attacchi di amplificazione NTP richiede un'attenta configurazione di server NTP per consentirne l'accesso solo ad host affidabili. Inoltre, a tal fine è necessario monitorare l'attività degli utenti sul sistema alla ricerca di richieste sospette provenienti da fonti non affidabili. Di seguito vengono riportate alcune best practice utili per prevenire gli attacchi di amplificazione NTP: disattivazione dell'associazione anonima sui server NTP, restrizione dell'accesso solo agli host o alle reti che utilizzano ACL (Access Control List) o firewall, minuzioso monitoraggio del traffico degli utenti alla ricerca di eventuali richieste anomale provenienti da fonti esterne e configurazione della limitazione della velocità sui sistemi in modo da bloccare il traffico dannoso prima che raggiunga la rete. Inoltre, è consigliabile assicurarsi che le patch di sicurezza siano aggiornate in modo da poter isolare rapidamente potenziali vulnerabilità presenti sul sistema.

Per rilevare un attacco in corso, gli amministratori devono monitorare scrupolosamente tutti i modelli di traffico in entrata alla ricerca di eventuali picchi o aumenti improvvisi delle richieste provenienti da fonti esterne, che potrebbero indicare la presenza di un attacco. Inoltre, il monitoraggio dei registri generati dai sistemi di rilevamento delle intrusioni serve anche a rivelare possibili tentativi di attacchi di amplificazione, che solitamente generano molti avvisi di falsi positivi quando i criminali falsificano gli indirizzi IP sorgente con valori fittizi che non corrispondono agli host di rete legittimi o agli indirizzi elencati nelle tabelle di ACL o firewall.

La risposta ad un attacco di amplificazione NTP richiede un'azione tempestiva sia per mitigare il suo impatto che per identificare la sua provenienza, se possibile, in modo da poter intraprendere le operazioni appropriate contro gli autori dell'attacco, se necessario, come la segnalazione di un episodio di abuso. Tra le best practice, figurano: blocco delle fonti sospette sui firewall tramite le informazioni raccolte nei registri IDS/IPS; impostazione di limiti della velocità sui collegamenti upstream; regolazione della velocità dei pacchetti; implementazione di misure anti-spoofing, come i controlli di inoltro del percorso inverso; implementazione di soluzioni di mitigazione a livello delle applicazioni, come tunnel VPN IPsec; segmentazione delle reti in sezioni più piccole; filtraggio del traffico in base a regole predefinite; appropriata gestione delle patch; utilizzo di ISP/CDN , ove applicabile; diminuzione delle soglie TTL utilizzate dai client; tracciamento delle modifiche apportate nei periodi in cui si verificano gli attacchi; e costante monitoraggio dei registri.

Per recuperare da una situazione di attacco attiva, è necessario innanzitutto ripristinare il servizio interrotto implementando le procedure di mitigazione descritte sopra e identificando contemporaneamente le cause di fondo, come i servizi vulnerabili lasciati esposti online senza appropriate configurazioni di sicurezza, che consentono ai criminali di accedere. Dare priorità a queste operazioni aiuta gli amministratori a riprendere rapidamente il controllo delle risorse compromesse, intraprendendo anche, al contempo, le azioni necessarie per rafforzare ulteriormente le configurazioni di sicurezza in generale, mitigando così la possibilità del ripetersi di attacchi simili in futuro.

Prevenzione degli attacchi di amplificazione NTP e degli attacchi DDoS con Akamai

Akamai offre una protezione dagli attacchi DDoS end-to-end che agisce come una prima linea di difesa, fornendo strategie che si avvalgono di un edge dedicato, un DNS distribuito e la mitigazione sul cloud nell'intento di prevenire danni collaterali e single point of failure. I nostri cloud DDoS appositamente progettati offrono una capacità di scrubbing dedicata e una qualità di mitigazione superiore per soddisfare gli specifici requisiti delle applicazioni web o dei servizi basati su Internet.

Uno dei modi migliori per arrestare gli attacchi di amplificazione al NTP o di altro tipo è quello di usare Akamai Prolexic, un servizio di scrubbing su cloud di collaudata validità che protegge tutti i data center e l'infrastruttura basata su Internet dagli attacchi DDoS su tutte le porte e tutti i protocolli. Con Prolexic, il traffico di rete viene instradato tramite anycast BGP verso gli scrubbing center ad alta capacità distribuiti a livello globale, dove il nostro SOCC (Security Operations Command Center) può implementare controlli di mitigazione proattivi e/o personalizzati, progettati per arrestare immediatamente gli attacchi. Instradando il traffico verso lo scrubbing center più vicino, Prolexic può fermare gli attacchi in prossimità dell'origine per massimizzare le prestazioni degli utenti e mantenere la resilienza della rete attraverso la distribuzione su cloud. Una volta completato lo scrubbing, il traffico pulito viene restituito all'origine del cliente tramite connessioni attive logiche o dedicate.

Disponibile come servizio always-on oppure on-demand, Prolexic offre modelli di integrazione flessibili per soddisfare le esigenze di una varietà di sistemi di sicurezza legate alle origini ibride.

Akamai Prolexic consente ai team addetti alla sicurezza di:

- Ridurre il rischio di attacchi DDoS, grazie a controlli di mitigazione proattivi e allo SLA (accordo sul livello di servizio) immediato di Prolexic.

- Arrestare gli attacchi di amplificazione NTP altamente complessi senza sacrificare la qualità della mitigazione.

- Uniformare le strategie di sicurezza tramite l'applicazione di policy di mitigazione degli attacchi DDoS in modo coerente in tutta l'organizzazione, a prescindere dalla posizione delle applicazioni.

- Ottimizzare la risposta agli incidenti per garantire la continuità operativa con esercizi di convalida dei servizi, runbook personalizzati e tempestività nella risposta agli attacchi.

- Scalabilità delle risorse di sicurezza con una soluzione completamente gestita e supportata da oltre 225 addetti SOCC dedicati.