Anche se è possibile implementare alcune misure di protezione, si consiglia di richiedere l'assistenza di un esperto perché i criminali stanno diventando sempre più sofisticati. Avere una capacità di rete adeguata per fermare gli attacchi volumetrici, riuscendo, nel contempo, ad offrire i servizi legittimi, è la chiave per bloccare in modo efficace questi tipi di eventi.

Un attacco volumetrico, di solito, viene attribuito ad un attacco DDoS (Distributed Denial-of-Service) progettato per sovraccaricare la capacità di un server o una rete e causarne il rallentamento o l'interruzione. Gli attacchi volumetrici inviano enormi quantità di traffico ad un server preso di mira, causando la congestione di rete, la perdita di pacchetti e l'interruzione dei servizi. Questi attacchi vengono solitamente misurati in bit al secondo (bps), pacchetti al secondo (pps) o connessioni al secondo (cps). Gli attacchi volumetrici, generalmente, interessano i livelli 3 e 4 del modello OSI (Open Systems Interconnection), che è lo standard di riferimento per la definizione della modalità di comunicazione dei servizi tecnologici. L'elevato volume del traffico tende a rendere difficile distinguere le richieste legittime dal traffico dannoso per il server, il dispositivo di rete o i relativi sistemi di sicurezza. Man mano che il server tenta di gestire e rispondere a ciascuna richiesta nel traffico in entrata, esaurisce le sue risorse come la larghezza di banda, la potenza di elaborazione e la memoria. Alla fine, il sistema rallenta o interrompe le sue operazioni, negando il servizio agli utenti legittimi. Si ritiene che gli attacchi informatici volumetrici comprendano più del 75% degli attacchi DDoS.

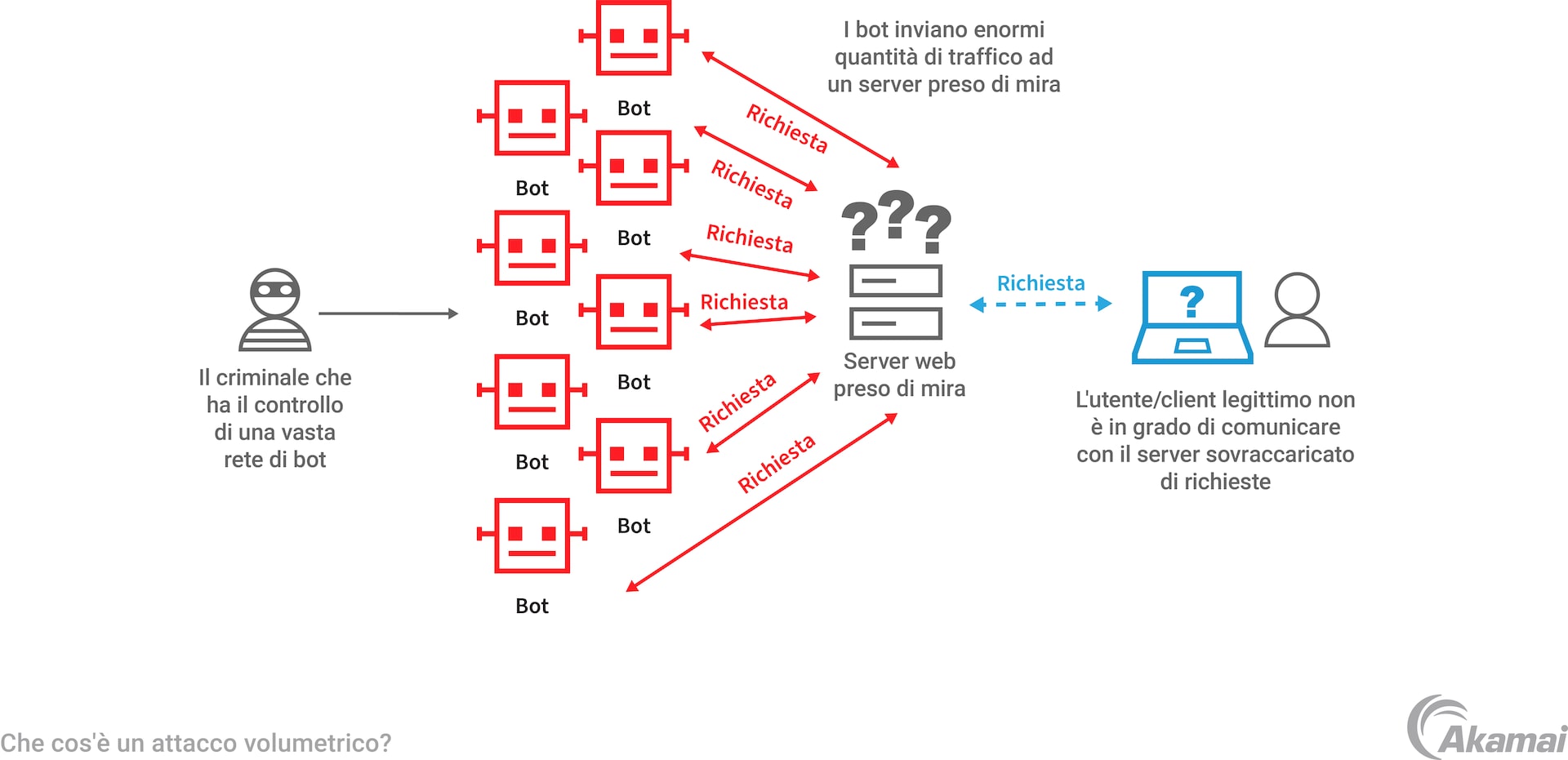

Come funziona un attacco DDoS volumetrico?

Gli attacchi volumetrici vengono, di solito, sferrati da criminali che assumono il controllo di una vasta rete di bot, definita botnet, ma possono anche sfruttare i protocolli di riflessione, che vengono amplificati ed esposti su Internet. Le botnet sono costituite da computer, dispositivi IoT e altri computer infettati furtivamente da malware, che consente ai criminali di controllarli da remoto. Inviando i comandi appropriati a migliaia o milioni di dispositivi compromessi, i criminali possono forzarli ad indirizzare contemporaneamente la quantità desiderata di traffico e richieste al server preso di mira.

Quali sono i diversi tipi di attacchi volumetrici?

Esistono diversi tipi di attacchi DDoS basati sul volume, che includono:

- Attacchi ICMP flood. Gli attacchi ICMP (Internet Control Message Protocol) flood sovraccaricano un server o un dispositivo di rete con ping ICMP o pacchetti di richieste echo, progettati per mettere alla prova l'integrità e la connettività del dispositivo preso di mira. Quando il dispositivo preso di mira viene "inondato" di richieste ping, esaurisce la sua capacità di rispondere, diventando non più disponibile al traffico legittimo.

- Attacchi di riflessione DNS flood. Questo tipo di attacchi sfrutta il DNS (Domain Name System) e viene generato dai cosiddetti resolver DNS aperti. Questi attacchi possono prendere di mira qualsiasi servizio su Internet, inclusi siti web, sistemi autoritativi DNS o altri endpoint instradabili. Gli attacchi di riflessione DNS, solitamente, rappresentano il 15% - 25% di tutti i vettori di attacco DDoS osservati da Akamai.

- Attacchi UDP flood. Un attacco UDP (User Datagram Protocol) flood invia grandi quantità di traffico UDP da indirizzi IP contraffatti a porte casuali su un sistema preso di mira. Poiché il dispositivo preso di mira tenta di controllare la porta specificata in ciascun pacchetto in entrata, le sue risorse di larghezza di banda e capacità si sovraccaricano, il che lo rende non disponibile al traffico normale e agli utenti legittimi. Questi attacchi includono anche pacchetti UDP frammentati, che rendono ancora più difficile stabilire se la richiesta è legittima o dannosa.

- Attacchi TCP flood out-of-state (SYN, SYN-ACK, ACK, ecc.). Questi tipi di attacchi sono, di solito, generati da host compromessi (noti come bot) e possono avere un grave impatto sui servizi di rete legittimi che monitorano e gestiscono le connessioni stateful. I criminali sfruttano la capacità di generare richieste apparentemente legittime per avviare una connessione TCP, utilizzando, tuttavia, un elevato numero di richieste per la connessione da endpoint che non hanno avviato inizialmente la richiesta, noti come pacchetti contraffatti. Gli attacchi SYN flood rappresentano costantemente il 15% - 25% di tutti gli attacchi DDoS mitigati da Akamai.

- Attacchi di riflessione basati sull'amplificazione. In questi attacchi, gli hacker utilizzano un indirizzo IP contraffatto o falsificato per inviare richieste di pacchetti o query ad alcuni tipi di server, che, quando rispondono, inviano pacchetti contenenti una quantità molto maggiore di dati rispetto alla richiesta iniziale. Poiché il criminale ha usato l'indirizzo IP del server che desidera prendere di mira, il servizio a cui è stata inviata la query risponde al sistema di destinazione anziché ai computer dei criminali, inondandolo con enormi quantità di pacchetti, ciascuno contenente un elevato numero di dati. In tal modo, i criminali riescono a sferrare un attacco volumetrico di grandi dimensioni con il minimo sforzo e risorse ridotte. Questi tipi di attacchi rappresentano il 40% - 50% di tutti gli attacchi volumetrici.

Quali sono i pericoli di un attacco volumetrico?

L'impatto iniziale di un attacco volumetrico consiste nel creare una congestione del sistema in grado di peggiorare le performance delle connessioni di rete su Internet, sui server e sui protocolli, causando potenziali interruzioni. Tuttavia, i criminali possono usare anche gli attacchi volumetrici per coprire tentativi di sfruttamento più sofisticati, a cui ci riferiamo con il termine di attacchi di copertura. Mentre i team addetti alla sicurezza si impegnano diligentemente a mitigare l'attacco volumetrico, i criminali possono sferrare altri attacchi (multivettore) allo scopo di penetrare furtivamente nei sistemi di sicurezza della rete per rubare dati, trasferire fondi, accedere agli account più importanti o causare ulteriori tentativi di sfruttamento.

In che modo è possibile mitigare un attacco volumetrico?

Un approccio multilivello alla sicurezza è il modo migliore per mitigare gli attacchi DDoS volumetrici. Di seguito, vengono riportate alcune tecniche che i team addetti alla sicurezza possono intraprendere:

- Analisi della telemetria dei flussi Questa tecnica, insieme all'analisi comportamentale, può aiutare i team addetti alla sicurezza a rilevare eventuali anomalie nel traffico di rete che possono indicare un attacco DDoS. Se i team addetti alla sicurezza hanno chiaro fin da subito come appare il traffico "normale", diventa più semplice per loro identificare potenziali comportamenti sospetti.

- WAF (Web Application Firewall). Un servizio WAF ( Web Application Firewall ) è in grado di filtrare, monitorare e bloccare il traffico dannoso che potrebbe far parte di un attacco DDoS volumetrico.

- Limitazione della velocità. Limitare il numero di richieste che un server può accettare in un certo periodo di tempo aiuta a impedire che venga sovraccaricato da un numero eccessivo di richieste.

- Servizi di mitigazione degli attacchi DDoS. Uno dei modi migliori per mitigare e prevenire gli attacchi DDoS consiste nell'utilizzare i servizi di mitigazione degli attacchi DDoS forniti da un importante provider di soluzioni per la cybersicurezza . Un servizio di protezione dagli attacchi DDoS riesce a rilevare e bloccare gli attacchi DDoS il prima possibile, filtrando il traffico dannoso per impedire che raggiunga la risorsa presa di mira. Il traffico dell'attacco viene bloccato da un servizio di scrubbing DDoS, un servizio DNS basato sul cloud oppure un servizio di protezione del web basato su CDN.

- Modello di sicurezza positivo. Costruire sistemi di mitigazione proattivi è fondamentale per un'efficace operazione di mitigazione degli attacchi DDoS volumetrici. Akamai blocca immediatamente il 65% - 80% degli attacchi DDoS volumetrici con una mitigazione totalmente coerente. Profilare il traffico Internet e consentire l'accesso alla rete solo ai protocolli autorizzati e alle fonti attendibili è la chiave per un modello di sicurezza positivo per i servizi di rete. I firewall di rete cloud scalabili sono un meccanismo che consente di configurare sistemi di mitigazione proattivi.

Domande frequenti (FAQ)

Tra i primi segnali, figurano un significativo calo di tutti i servizi di rete, la riduzione delle performance del sito web o problemi di accessibilità. Il monitoraggio del traffico e dell'attività di rete può aiutarvi a rilevare un attacco.

Sì. Gli attacchi volumetrici sovraccaricano principalmente una rete con notevoli quantità di traffico, mentre gli altri attacchi DDoS sfruttano le vulnerabilità presenti nel sistema preso di mira.

Tra gli obiettivi più comuni, figurano reti e sistemi di instradamento su Internet che gestiscono connessioni stateful. I settori di alto profilo, come siti web dell'e-commerce, piattaforme di gaming online e siti web governativi, subiscono comunemente attacchi DDoS e sono vulnerabili agli attacchi volumetrici.

I danni possono essere ingenti e causare perdite finanziarie, danni alla reputazione e, in alcuni casi, persino conseguenze legali.

La prevenzione include una combinazione di misure di sicurezza, tra cui lo scrubbing di rete nel cloud, i firewall scalabili, i sistemi di rilevamento delle intrusioni e pratiche di codifica sicure.

Ulteriori informazioni sugli attacchi DDoS

- Cos'è la protezione dagli attacchi DoS?

- Che cos'è un attacco ICMP flood?

- Che cosa sono gli attacchi DDoS Memcached?

- Che cosa sono gli attacchi SYN flood di tipo DDoS?

- Che cos'è un attacco DDoS Slowloris?

- Che cos'è un attacco UDP flood di tipo DDoS?

- Che cos'è un attacco DDoS a livello di applicazione?

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale, forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.