Si bien es posible implementar algunas medidas de protección, es aconsejable buscar ayuda profesional, ya que los atacantes usan métodos cada vez más sofisticados. Disponer de suficiente capacidad de red para consumir ataques volumétricos, al tiempo que se prestan servicios legítimos, es fundamental para tener éxito a la hora de bloquear este tipo de eventos.

Un ataque volumétrico se suele atribuir a un ataque distribuido de denegación de servicio (DDoS) diseñado para sobrecargar la capacidad de un servidor o una red, y hacer que se ralentice o falle. Los ataques volumétricos envían enormes cantidades de tráfico a un servidor objetivo, lo que provoca la congestión de la red, pérdidas de paquetes e interrupciones del servicio. Estos ataques suelen medirse en bits por segundo (bps), paquetes por segundo (pps) o conexiones por segundo (cps). Los ataques volumétricos suelen afectar a las capas 3 y 4 del modelo OSI (interconexión de sistemas abiertos), que es el estándar de referencia para definir cómo se comunican los servicios tecnológicos. El alto volumen de tráfico tiende a dificultar que el servidor, el dispositivo de red o sus defensas de seguridad distingan las solicitudes legítimas del tráfico malicioso. A medida que el servidor intenta administrar y responder a cada solicitud del tráfico entrante, los recursos, como el ancho de banda, la potencia de procesamiento y la memoria, se agotan. El equipo acaba por ralentizarse o bloquearse, lo que impide la provisión del servicio a los usuarios legítimos. Se estima que los ciberataques volumétricos constituyen más del 75 % de los ataques DDoS.

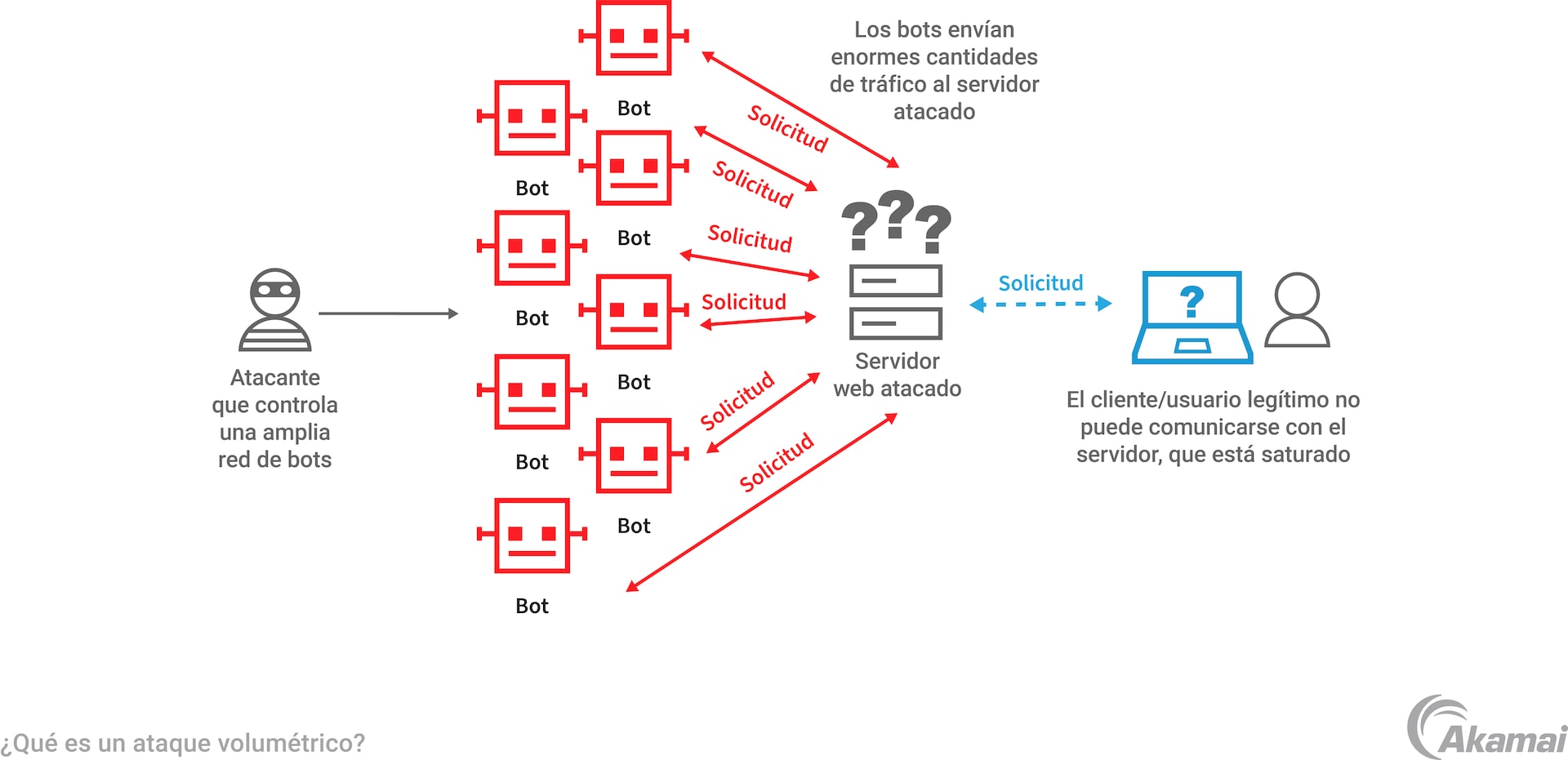

¿Cómo funciona un ataque DDoS volumétrico?

Los ataques volumétricos suelen ser obra de atacantes que controlan una amplia red de bots, conocida como botnet, pero también pueden aprovechar los protocolos de reflexión que se amplifican y se exponen a través de Internet. Las botnets son ordenadores, dispositivos del IoT y otras máquinas que se han infectado subrepticiamente con malware que permite a los atacantes controlarlos de forma remota. Mediante la emisión de comandos a miles o millones de dispositivos comprometidos, los atacantes pueden obligarlos a dirigir simultáneamente solicitudes y tráfico a un servidor objetivo.

¿Cuáles son los diferentes tipos de ataques volumétricos?

Existen varios tipos de ataques DDoS volumétricos. Entre ellos se incluyen los siguientes:

- Inundaciones ICMP. Los ataques de inundación ICMP (protocolo de control de mensajes de Internet) sobrecargan un servidor o dispositivo de red con pings ICMP o paquetes de solicitud de eco, diseñados para probar el estado y la conectividad del dispositivo. Cuando un dispositivo objetivo está inundado de solicitudes ping, agota su capacidad de respuesta y deja de estar disponible para el tráfico legítimo.

- Inundaciones de reflexión DNS. Este ataque aprovecha el sistema de nombres de dominio (DNS) y se genera a partir de lo que se conoce como componentes de resolución de DNS abiertos. Puede dirigirse a cualquier servicio orientado a Internet, como sitios web, sistemas DNS autoritativos o cualquier otro punto final enrutable. La reflexión DNS suele representar un 15 %–25 % de todos los vectores de ataque DDoS que supervisa Akamai.

- Inundaciones UDP. Una inundación UDP (protocolo de datagramas del usuario) dirige grandes cantidades de tráfico UDP desde direcciones IP suplantadas a puertos aleatorios de un sistema objetivo. A medida que el dispositivo objetivo intenta comprobar el puerto especificado en cada paquete entrante, su ancho de banda y capacidad se sobrecargan, lo que hace que no esté disponible para el tráfico normal y los usuarios legítimos. Estos ataques también incluyen paquetes UDP fragmentados, lo que dificulta aún más determinar si la solicitud es legítima o maliciosa.

- Inundaciones TCP fuera de estado (SYN, SYN-ACK, ACK, etc.). Estos tipos de ataques se generan normalmente a partir de hosts afectados (bots) y pueden causar un grave impacto en los servicios de red legítimos que supervisan y gestionan conexiones con estado. Los atacantes aprovechan la capacidad de generar lo que parecen intentos legítimos de iniciar una conexión TCP, pero lo hacen con altas tasas de solicitudes de conexión y desde puntos finales que no iniciaron la solicitud, lo que se conoce como paquetes falsos. Las inundaciones SYN constituyen un 15 %–25 % de todos los ataques DDoS que mitiga Akamai.

- Ataques de reflexión o amplificación. En estos ataques, los hackers utilizan una dirección IP falsificada para enviar solicitudes de paquetes o consultas a determinados tipos de servidores que, al responder, envían paquetes de respuesta que contienen muchos más datos que la solicitud inicial. Como el atacante ha utilizado la dirección IP del servidor al que desea dirigirse, el servicio consultado responde al objetivo en lugar de a las máquinas del atacante, inundándolo con cantidades masivas de paquetes que contienen una gran cantidad de datos. De esta forma, los atacantes pueden organizar un ataque volumétrico de gran tamaño con poco esfuerzo y recursos limitados. Estos tipos de ataques constituyen un 40 %–50 % de todos los ataques volumétricos.

¿Qué peligros entrañan los ataques volumétricos?

El impacto inicial de un ataque volumétrico es crear una congestión que degrada el rendimiento de las conexiones de red a Internet, los servidores y los protocolos, lo que puede provocar interrupciones. Con todo, los atacantes también pueden utilizar ataques volumétricos como cobertura de vulnerabilidades más sofisticadas, en cuyo caso estos ataques son tan solo una cortina de humo. Mientras los equipos de seguridad trabajan diligentemente para mitigar el ataque volumétrico, los atacantes pueden lanzar ataques adicionales (multivectoriales) que les permiten penetrar subrepticiamente en las defensas de la red para robar datos, transferir fondos, acceder a cuentas de gran valor o provocar mayores perjuicios.

¿Cómo se puede mitigar un ataque volumétrico?

Un enfoque multicapa de la seguridad es la mejor manera de mitigar los ataques DDoS volumétricos. Entre las acciones que pueden llevar a cabo los equipos de seguridad se incluyen las siguientes:

- Análisis de telemetría de flujo. El uso del análisis de telemetría de flujo junto con el análisis de comportamiento puede ayudar a los equipos de seguridad a detectar anomalías en el tráfico de red que puedan indicar un ataque DDoS. Cuando los equipos de seguridad entienden cómo es el tráfico normal, les resulta más fácil identificar comportamientos potencialmente sospechosos.

- Firewall de aplicaciones web (WAF). Un firewall de aplicaciones web puede filtrar, supervisar y bloquear el tráfico malicioso que puede formar parte de un ataque DDoS volumétrico.

- Limitación de tasa. Limitar el número de solicitudes que un servidor puede aceptar durante un periodo de tiempo determinado puede ayudar a evitar que se vea sobrecargado por una avalancha de solicitudes.

- Servicios de mitigación de DDoS. Una de las mejores formas de mitigar y prevenir los ataques DDoS es utilizar los servicios de mitigación de DDoS de un gran proveedor de servicios de ciberseguridad. Un servicio de protección contra DDoS detectará y bloqueará los ataques DDoS lo antes posible, filtrando el tráfico malicioso y evitando que llegue al activo objetivo. El tráfico del ataque se bloqueará mediante un servicio de barrido de DDoS, un servicio DNS basado en la nube o un servicio de protección web basado en CDN.

- Modelo de seguridad positivo. La creación de mitigaciones proactivas es fundamental para tener éxito a la hora de mitigar los ataques DDoS volumétricos. Akamai bloquea un 65 %–80 % de los ataques DDoS volumétricos en cero segundos con un 100 % de consistencia en la mitigación. Perfilar la mezcla de tráfico de Internet y permitir únicamente fuentes de confianza y protocolos permitidos es la base fundamental para la seguridad positiva de los servicios de red. Los firewalls escalables de red en la nube son un mecanismo para configurar mitigaciones proactivas.

Preguntas frecuentes

Los primeros signos incluyen una caída significativa de todos los servicios de red, una disminución del rendimiento del sitio web o problemas de accesibilidad. La supervisión del tráfico y la actividad de la red puede ser útil a la hora de detectar un ataque.

Sí. Los ataques volumétricos se centran en sobrecargar una red con tráfico, mientras que otros ataques DDoS pueden explotar vulnerabilidades en el sistema del objetivo.

Los objetivos comunes incluyen redes de enrutamiento de Internet y sistemas que gestionan conexiones con estado. Los sectores de alto perfil, como los sitios web de comercio electrónico, las plataformas de videojuegos online y los sitios web gubernamentales, suelen sufrir ataques DDoS y también corren el riesgo de sufrir ataques volumétricos.

El daño puede ser extenso y provocar pérdidas financieras, daños reputacionales e incluso tener consecuencias legales en algunos casos.

La prevención implica una combinación de medidas de seguridad, como el barrido exhaustivo de la red en la nube, los firewalls escalables, los sistemas de detección de intrusiones y las prácticas de codificación segura.

Más información sobre los ataques DDoS

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.