Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

SSL/TLS es un protocolo de seguridad que proporciona cifrado y autenticación para la comunicación a través de Internet entre un usuario y un servidor. Se utiliza para garantizar la privacidad de los datos, proteger las transacciones con tarjetas de crédito, autenticar sitios web y mantener la integridad de la transmisión de datos. SSL/TLS se utiliza ampliamente en la web y es un componente fundamental de la mayoría de los protocolos de comunicación seguros.

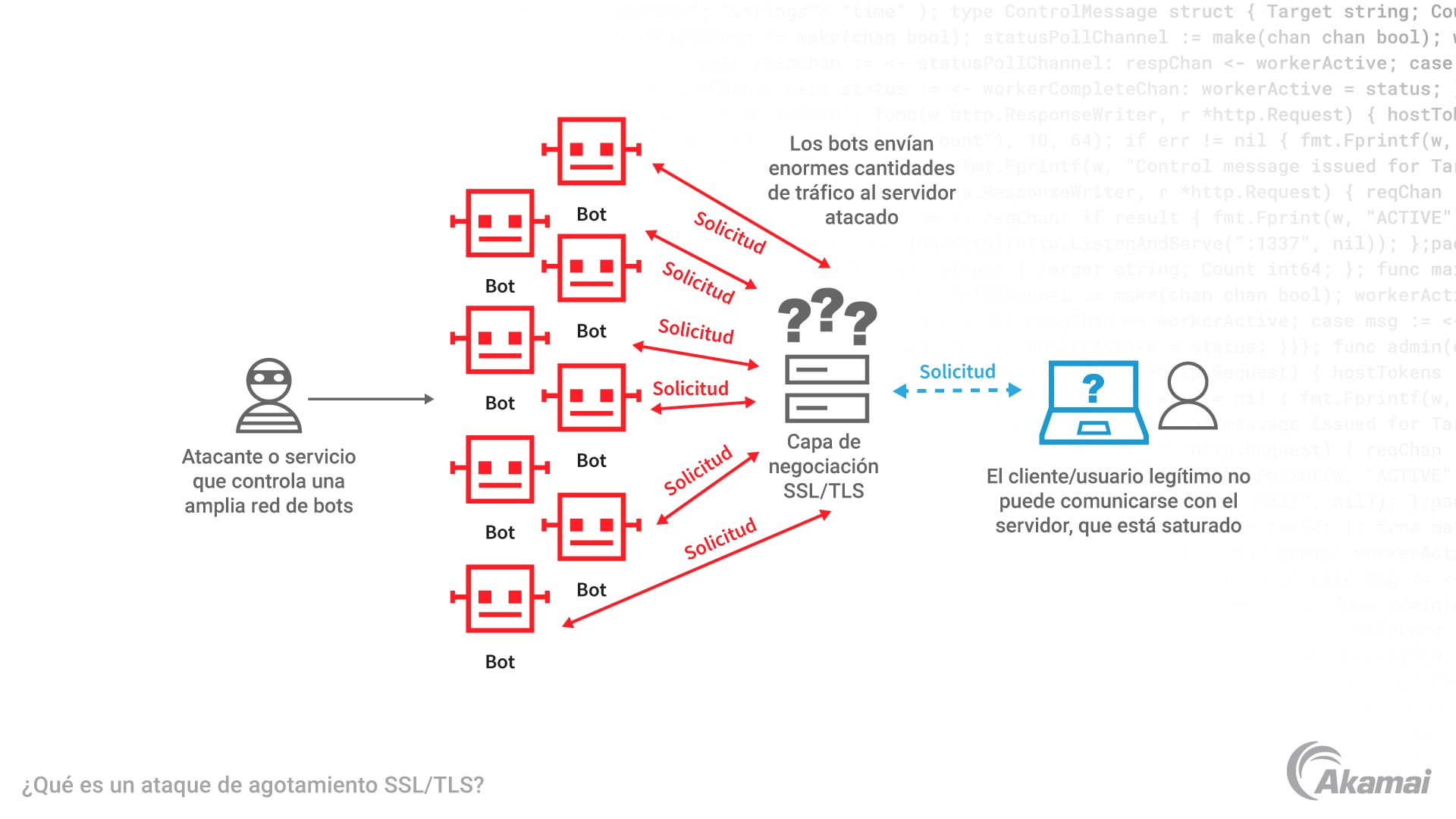

Un ataque de agotamiento SSL/TLS, también conocido como ataque criptográfico, es un tipo de ataque que intenta saturar la capacidad del sistema objetivo para una comunicación segura agotando los recursos disponibles. Este tipo de ataque normalmente intentar hacer que los servicios del objetivo no se puedan utilizar o, al menos, reducir significativamente su rendimiento. Entre las técnicas comunes utilizadas en los ataques de agotamiento SSL/TLS se incluyen, entre otras:

- Denegación de servicio (DoS): el atacante inunda el objetivo con solicitudes para saturarlo e impedir que se procesen las solicitudes legítimas

- Ataque de fuerza bruta: el atacante envía un gran número de solicitudes para intentar adivinar las credenciales de autenticación

- Ataque de amplificación: ataque en el que las solicitudes pequeñas dan lugar a varias respuestas que se pueden utilizar para agotar los recursos en el objetivo

- Conexión TCP y estado de sesión: el proceso de intercambio de claves SSL/TLS implica operaciones criptográficas para cifrar y descifrar que consumen muchos recursos, pero también requiere el mantenimiento de los estados de conexión de la sesión de cada cliente activo (falsificado o no falsificado), lo que implica asignaciones de almacenamiento y memoria

Mediante la combinación de varias técnicas, un atacante puede lanzar con éxito un ataque de agotamiento de SSL/TLS eficaz que puede saturar la infraestructura de comunicaciones seguras de un objetivo. Además, los atacantes también pueden utilizar scripts y herramientas automatizados que les ayudan a llevar a cabo dichos ataques de forma más eficaz sin requerir tanto trabajo manual. Por ello, las organizaciones deben permanecer vigilantes y tomar medidas para protegerse de estos ataques mediante la implementación de medidas de seguridad, como el uso de la autenticación multifactor, el cifrado de datos confidenciales y la supervisión periódica del tráfico de red en busca de posibles amenazas.

¿Cómo funciona un ataque de agotamiento SSL/TLS?

La mecánica básica de un ataque de agotamiento SSL/TLS implica inundar un servidor con miles o millones de solicitudes especialmente diseñadas, normalmente mediante herramientas o scripts automatizados. Estas solicitudes pueden adoptar muchas formas diferentes según la explotación específica que se utilice, y con frecuencia pueden saturar los recursos del servidor, lo que provoca que deje de responder. Esta técnica implica iniciar la clave de cifrado de datos (DEK), la clave de cifrado de clave (KEK) o la clave de cifrado maestra (MEK), pero nunca completar los intercambios de claves completos ni solicitar un archivo en el servidor (también conocido como URI o URL).

¿Cuáles son las consecuencias de un ataque de agotamiento SSL/TLS?

Las consecuencias de un ataque de agotamiento SSL/TLS pueden ser graves, incluida la pérdida de datos confidenciales y la interrupción de servicios críticos. Para ayudar a reducir el impacto de estos ataques, los administradores de seguridad y servidores deben tomar medidas para reforzar sus defensas de seguridad e implementar técnicas de mitigación, como el aumento de la capacidad de memoria, la reanudación de sesiones TLS, la limitación de velocidad de conexión o TLS, el barrido en la nube, las CDN o el uso de hardware dedicado escalable para el procesamiento y la descongestión de SSL/TLS.

¿Cómo puedo evitar un ataque de agotamiento SSL/TLS?

Si sospecha que su servidor ha sido víctima de un ataque de agotamiento SSL/TLS, debe tomar medidas inmediatamente para contener y mitigar el daño. Estas puede incluir la desconexión del servidor de la red o la desactivación de los servicios afectados hasta que se pueda resolver el problema. Los operadores también deben trabajar con profesionales de TI o expertos en seguridad para ayudar a identificar y solucionar cualquier vulnerabilidad que pueda haber contribuido al ataque. Existen muchas técnicas que ayudan a reducir el impacto de estos ataques, pero no hay nada que se pueda hacer para evitar este vector de ataque.

¿Qué debo hacer si soy víctima de un ataque de agotamiento SSL/TLS?

Si le preocupa la posibilidad de que se produzca ataques de agotamiento SSL/TLS, hay varias cosas que puede hacer como ayuda durante los eventos de ataque. En primer lugar, debe haber configurado runbooks para poder identificar rápidamente los recursos objetivo del ataque y alinear los recursos o los propietarios necesarios de los sistemas durante la respuesta a incidentes. Si no tiene establecidos procedimientos de derivación eficaces, corre el riesgo de que se produzcan interrupciones prolongadas que puedan afectar a las operaciones empresariales y a los ingresos. En segundo lugar, debe mantener la calma, incluso ante una interrupción total. La mayoría de las veces se cometen errores cuando las personas reaccionan innecesariamente de forma desproporcionada y olvidan los procesos de controles de cambios adecuados. Por último, haga que un equipo de control revise todas las contramedidas implementadas y aplique una estrategia rigurosa de "lecciones aprendidas" para reducir las exposiciones o futuros eventos de alto impacto.

Evite los ataques de agotamiento SSL/TLS y los ataques DDoS con Akamai

Akamai ofrece una protección contra DDoS integral que actúa como primera línea de defensa y ofrece estrategias especializadas de mitigación en la nube, de DNS distribuido y en el borde de Internet diseñadas para evitar daños colaterales y puntos únicos de fallo. Nuestras nubes contra ataques DDoS están diseñadas específicamente y ofrecen una capacidad de barrido dedicada y una mayor calidad de mitigación, que pueden ajustarse a los requisitos específicos de las aplicaciones web o los servicios basados en Internet.

Una de las formas más eficaces de detener el agotamiento SSL/TLS y otros ataques DDoS es mediante Akamai Prolexic, un servicio de barrido en la nube probado que protege centros de datos completos y la infraestructura orientada a Internet frente a ataques DDoS en todos los puertos y protocolos. Con Prolexic, el tráfico se enruta por anycast usando BGP a través de centros de barrido de alta capacidad distribuidos por todo el mundo, donde nuestro centro de control de operaciones de seguridad (SOCC) puede implementar controles de mitigación proactivos o personalizados para detener ataques al instante. Al enrutar el tráfico al centro de barrido más cercano, Prolexic puede detener los ataques más cerca del origen y, de este modo, maximizar el rendimiento para los usuarios y mantener la resiliencia de la red a través de la distribución en la nube. Una vez finalizado el barrido, el tráfico limpio se devuelve al origen del cliente a través de conexiones activas lógicas o dedicadas.

Disponible como servicio siempre activo o a la carta, Prolexic ofrece modelos flexibles de integración para satisfacer las diversas exigencias de seguridad asociadas a los orígenes híbridos.

Con Akamai Prolexic, sus equipos de seguridad pueden:

- Reducir el riesgo de ataques DDoS gracias a los controles de mitigación proactivos y el acuerdo de nivel de servicio (SLA) de cero segundos de Prolexic.

- Detenga ataques DDoS de agotamiento SSL/TLS de gran complejidad sin sacrificar la calidad de la mitigación

- Unificar las posturas de seguridad mediante la aplicación coherente de políticas de mitigación de DDoS en toda su organización, independientemente de dónde se alojen las aplicaciones.

- Optimizar la respuesta a incidentes para garantizar la continuidad del negocio con ejercicios de validación de servicios, runbooks personalizados y simulacros de preparación operativa.

- Ampliar los recursos de seguridad con nuestra solución totalmente gestionada, respaldada por más de 225 profesionales de primera línea del Centro de Control de Operaciones de Seguridad (SOCC).